Důležitá oznámení o zavedení DNSSEC jsme naposledy zaznamenali na konci loňského roku a týkaly se Vodafone a Telefónicy. Od té doby se žádná společnost nepochlubila, až do dnešního dne.

Centrum Holdings dnes vydalo tiskovou zprávu, ve které oznamuje zavedení DNSSEC pro řadu svých webů, mezi které patří například Centrum.cz, Aktuálně.cz nebo katalog firem Najisto.cz. Rádi se přiznáme k tomu, že tuto implementaci vítáme hned dvakrát. Typicky přesně tyto služby si totiž DNSSEC zaslouží.

Druhým přírůstkem do rodiny je potom portál Bezpečnostní informační služby – www.bis.cz. Podepsána je tedy internetová stránka dalšího významného státního úřadu a co víc, první z bezpečnostních sborů v naší zemi.

A pár čísel na závěr, pro připomenutí. DNSSEC je tu s námi od podzimu 2008, kdy se Česká republika stala teprve pátou zemí na světě, která tuto bezpečnostní technologii do své národní domény zavedla. V současnosti chrání DNSSEC 343 478 domén .cz, což je více než třetina z celkového počtu zaregistrovaných domén s českou národní koncovkou. Tato čísla nás udržují nad ostatními registry domén využívající DNSSEC.

Vilém Sládek

Chcete pomoci s vybudováním unikátní databáze? Přineste nám svůj router!

World IPv6 Launch se blíží a my se na něj stejně jako řada dalších těšíme a připravujeme. A v rámci těchto příprav jsme se rozhodli, že vás taky zatáhneme do hry. O co jde?

V druhé půlce naší konference IPv6 Day máme v programu prezentaci kolegy Petra Černohouze (Stav podpory IPv6 na domácích routerech), který má ve svých rukou řadu projektů věnovaných IPv6. Jedním takovým je i IPv6 Laboratoř, z níž se pro potřeby konference vyklubal nejen workshop, ale také prezentace o routerech a dalších zařízeních dostupných v České republice, která více či méně umí nebo neumí IPv6. S jejich získáním nám pomohli v CZC.cz, takže dostatečný základ hardwaru pro testování máme – ASUS, Linksys, CISCO, D-LINKy, Netgeary, Zyxel. Přesto jsme si řekli, že by zde routerů mohlo být k dispozici více, a tak přicházíme s jednou neodolatelnou nabídkou, výzvou.

Doneste nám 4. června svoje síťová zařízení pro přístup k internetu a nechte si je na místě, tedy v IPv6 Laboratoři, otestovat! Během 3/4 hodiny se nejen že dozvíte, jestli jste si koupili ten správný hardware, ale zároveň (v našich očích především) pomůžete s vybudováním zajímavé databáze dostupných zařízení podporující IPv6. Samozřejmostí je i volná vstupenka na IPv6 Day.

Jestli jsme se vás touto naší nabídkou dotkli na správném místě, napište kolegovi Petru Černohouzovi na mailovou adresu petr.cernohouz@nic.cz; ve zprávě uveďte, jaké zařízení byste přinesli a kdy byste chtěli k nám do IPv6 Laboratoře 4. června přijít. Pokud již bude vaše zařízení v naší testovací sadě, přijďte se dozvědět o jeho schopnostech přímo na IPv6 Day. Budeme se těšit.

Vilém Sládek

Jak si vede Česká republika v boji proti phishingu?

Minulý měsíc se objevila zpráva pracovní skupiny APWG (Anti-Phishing Working Group), která se zaobírá problematikou phishingu snad ze všech možných úhlů, tedy i monitorováním phishingových stránek. Její zpráva obsahuje mimo jiné také různé zajímavé statistiky za druhé pololetí uplynulého rok vztahující se k jednotlivým národním a generickým doménám. Porovnáme-li tyto zprávy za poslední tři pololetí, tedy 2/2010, 1/2011 a 2/2011, zjistíme, že podle těchto statistik počet phishingových útoků na stránkách v doméně .cz postupně klesá, z 222 případů v 2/2010 až k 171 případům v druhém pololetí roku 2011. Průměrný uptime (tedy průměrná doba, po kterou jsou phishingové stránky dostupné) byl v druhém pololetí roku 2010 64 hodin a 33 minut. Toto číslo pak v dalším půlroce kleslo a v druhém pololetí uplynulého roku jsme se dostali na 41 hodin a 10 minut. Stále se ale bohužel jedná o poměrně vysoké číslo, neboť phishingové útoky mají obvykle nejvyšší výtěžnost do 24 hodin od jejich spuštění. Doufejme tedy, že se i díky naší práci podaří průměrný uptime snížit tak, aby se provozování phishingu v doméně .cz pokud možno ekonomicky nevyplácelo. Na druhou stranu je potřeba říci, že medián uptimu byl za loňský rok pouhých 14 hodin a 46 minut, což je velmi pěkné číslo. I další ukazatele, jako například Score (počet domén zneužitých k phishingu na 10 tisíc registrovaných domén) nevychází pro naši doménu nijak špatně: pro doménu .cz je to 1.2. I když to není vůbec špatné číslo, stále je co zlepšovat, a tak doufám, že příští rok již bude toto číslo pro doménu .cz menší než 1. Určitě to není nemožné, neboť například doména .se má scóre rovnající se právě tomuto číslu.

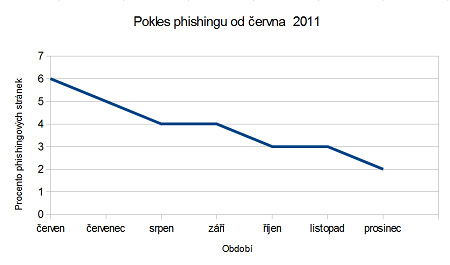

Zajímalo mě také, jak jsou na tom z hlediska phishingu IP adresy delegované do České republiky. I pro toto lze nalézt zajímavé statistiky, pro změnu na stránkách databáze Phistank, která sbírá data o phishingových stránkách a je mimo jiné využívána prohlížeči při posuzování obsahu stránek. Snažíme se aktivně pomocí naší aplikace MDM (viz článek na našem blogu) oslovovat držitele domén .cz, jimiž držené domény se nejen v této databázi objevily. I proto jsem byl velmi zvědavý, zda se to v jejich statistikách nějak projevilo. Tuto aplikaci jsme spustili v pilotním provozu v červnu 2011, proto jsem v následujícím grafu zaznamenal data od tohoto měsíce. Jedná se o percentuální podíl IP adres v dané zemi na celkovém množství phishingových stránek v daném měsíci.

Bohužel jsou však v těchto statistikách zobrazovány pouze státy, ve kterých je množství phishingových stránek větší než dvě procenta. A teď to přijde (tramtadadá :)) – poslední dostupné statistiky za měsíc leden 2012 již nezobrazují pro ČR žádné údaje. Podíl množství phishingových stránek provozovaných v naší zemi na celkovém objemu phishingu tedy klesl pod 2 procenta.

Z obou výše rozebraných statistik vyplývá, že se v České republice dlouhodobě daří bojovat proti nelegálním internetovým aktivitám, k čemuž jak pevně věříme přispívají i aktivity našeho týmu CSIRT.CZ.

Pavel Bašta

Šestka kam se podíváte

Blíží se svátek IPv6 a s ním i naše konference IPv6 Day. Na návštěvníky této akce čeká nejen bohatý program, ale také jedna speciální nabídka. V rámci akce věnované pouze protokolu IPv6 totiž bude možné se slevou získat třetí vydání knihy vysokoškolského pedagoga a publicisty Pavla Satrapy s názvem IPv6.

Jen několik málo lidí se v Česku věnuje problematice IPv6 tak jako Pavel Satrapa. O tématech spojených s tímto protokolem publikuje knihy (má za sebou již tři vydání a mezi publikacemi v našem internetovém knihkupectví patří mezi nejúspěšněji) i články (třeba na Lupa.cz) a také o nich přednáší (jeho prezentace najdete také na webech našich konferencí Internet a Technologie – IT 08, IT 10, IT 11). Pavel Satrapa se samozřejmě zúčastní i akce, která proběhne v Národní technické knihovně první červnovou středu. Pokud si knihu IPv6 na akci koupíte, můžete si ji tak nechat na místě rovnou i podepsat (a platí to i v případě, že titul již vlastníte a přinesete si jej s sebou).

A to nejdůležitější na závěr: kniha bude na konferenci k mání za částku 105 korun, což představuje 66procentní slevu oproti běžné ceně. Pro fanoušky čteček a PDF, EPUB nebo MOBI formátů stojí za připomenutí, že stále platí možnost stáhnout si publikaci zdarma.

Vilém Sládek

Nezvané návštěvy chytáme na med

Jednou z aktivit CZ.NICu je provozování serverů detekujících pokusy o neoprávněná připojení a útoky. Obecně se takový server označuje jako honeypot (tedy sklenice medu) – pro útočníky se může zdát lákavý, ale poskytované služby jsou pouze simulované a informace o útočníkovi se zaznamenávají. Zde je vhodné podotknout, že se nejedná o cílené útoky, ale spíše o výsledky práce programů (čtěte virů), které systematicky prochází prostor IP adres a zkouší, kde budou mít štěstí. Smysl provozování honeypotů je v analýze trendů a monitorování bezpečnosti internetu. Jaké jsou tedy naše statistiky za duben letošního roku?

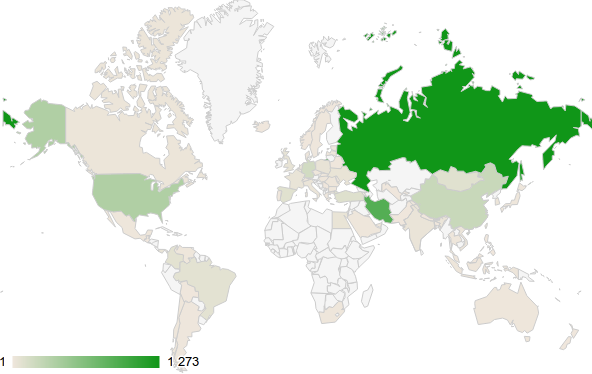

Mapa je obarvena sytější barvou tam, odkud jsme zaznamenali více spojení. Není velkým překvapením, že vede Rusko, druhý za ním je potom Írán. Pokud se ale podíváme na žebříček nejčastějších IP adres, je vidět, že tyto země se do vedení dostaly zásluhou jednotlivců, navíc šlo o jednorázové skenování. Mimo těchto dvou případů je vidět, že zdroje útoků jsou velmi pestré a vyrovnané.

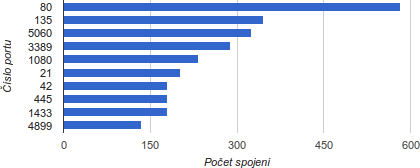

O jaké služby je největší zájem? Nejčastěji se útočníci zkouší připojit na port 80 (HTTP server), následně port 135 (služba Microsoft Remote Procedure Call), 5060 (protokol SIP), 3389 (Remote Desktop Protocol) a 1080 (SOCKS server). Není to nic překvapivého, protože všechny tyto služby se dají v případě napadení dobře zpeněžit nebo alespoň posloužit k dalšímu šíření virů.

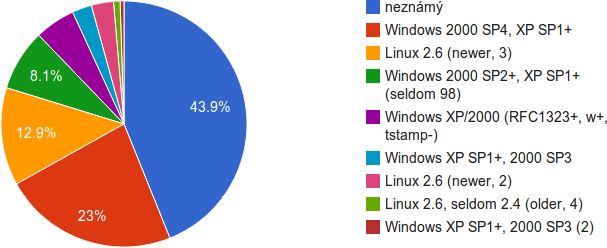

Poslední statistika ukazuje pravděpodobné operační systémy útočníků (ten určuje pasivně utilita p0f z charakteristik TCP/IP komunikace): Systémy s různými verzemi OS Windows má celkem 39,5 % útočníků, systémy založené na Linuxu s jádrem verze 2.6 16,7 %, ostatní systémy zůstaly neurčené.

Jiří Machálek

Evropská komise plánuje zřídit Evropské centrum pro boj proti kyberkriminalitě

Narůstající kybernetická kriminalita nedává spát ani Evropské komisi (EK), která na konci března navrhla zřízení Evropského centra pro boj proti kriminalitě, tzv. EC3. V rámci odůvodnění nové instituce stojí za povšimnutí především vyjádření celosvětové ztráty ve výši 388 mld. USD, díky čemuž je kyberkriminalita výnosnější než obchod s marihuanou, kokainem a heroinem dohromady.

Úkolem nového centra, jenž by fungovalo v rámci Europolu, by mělo být především shromažďovat informace o kyberkriminalitě, podporovat členské státy či vystupovat jménem vyšetřovatelů z celé Evropy, kteří se touto formou trestné činnosti zabývají. V hledáčku pozornosti této instituce by pak měly být trestné činy, jako jsou podvody na internetu páchané organizovanými skupinami, pohlavní vykořišťování dětí či útoky proti kritické informační infrastruktuře.

Podle plánu EK by mělo být centrum zřízeno již v průběhu příštího roku a v plném provozu by mělo být o rok později, tedy od roku 2014. Do té doby však návrh čeká projednávání Radou EU i Evropským parlamentem. Budeme tedy moci sledovat, co se z na první pohled „nevinných formulací“ typu „podpora vazeb na skupiny CERT“ či „spuštění internetové aplikace pro hlášení případů kybernetické kriminality a napojení ohlašovacích kanálů pocházejících od různých aktérů včetně podniků“ vyklube. Zajímavé bude jistě i nastavení kompetencí ve vztahu k Evropské agentuře pro bezpečnost sítí a informací (ENISA), jejíž stávající mandát vyprší 13. září 2013 a při projednávání nového mandátu na půdě Rady i Evropského parlamentu zaznívají hlasy, které by ENISA rády přiřkly rovněž pravomoci v oblasti kybernetické kriminality.

Jiří Průša

Tak nakonec přes 2 000

Ve čtvrtek jsem z oznámeného počtu žadatelů spekuloval, kolik by mohlo být vlastně žádostí o nové domény. A netrvalo to dlouho a ICANN tuto otázku zodpověděl. V pátek totiž oznámil, že je jich 2091 a k tomu je ještě 214 žádostí, u kterých nebyl zaplacen poplatek za slot, což je 5 000 USD. Vzhledem k tomu, jak čas pokročil, už ovšem není příliš pravděpodobné, že by z těch 214 bylo mnoho oživeno. ICANN dále oznámil, že má díky tomuto procesu na kontě zhruba 350 milionů dolarů, což je rozhodně velmi zajímavá částka už s ohledem na to, že roční rozpočet této organizace je mírně přes 60 milionů USD. Vzhledem k tomu, že za jednu žádost by měl žadatel uhradit 185 000 USD, vypadá to, že drtivá většina žádostí (zhruba 90 % nebo 1 900) již byla dokončena a uhrazena.

Takto vysoký počet žádostí znamená, že posuzování bude rozděleno do nejméně čtyřech dávek. Jak jsem již vysvětloval v článku na Lupě, ICANN totiž již dříve avizoval, že dokáže posuzovat nejvíce 500 žádostí v jednom okamžiku. Délka úvodní části posuzování žádosti byla odhadnuta na přibližně pět měsíců. Tedy jenom úvodní fáze posuzování nebude pro některé domény hotova dříve než v půlce roku 2014.

V této souvislosti si stále kladu otázku, proč bylo tak nutné zastavit proces pouhých 12 hodin před ukončením řádné lhůty. ICANN ohlásil, že důvodem byl únik informací. Ale s ohledem na to, že se všechny žádosti mají stejně brzy zveřejnit, v tom až tak velký problém nevidím. Ano, někdo mohl v systému zjistit, jakou doménu chystá jeho konkurence, ale zjistit to 12 hodin před uzavřením podávání žádostí by mu už nijak nepomohlo – žádost by už stejně nestihl podat. Velice podezřele působí i fakt, že systém je odstaven již téměř měsíc. Teď naopak lidé, kteří nějaké informace nelegálně získali, mají čas s nimi pracovat. Takže mi to připadá velmi podezřelé. No těším se, až budu moci na meetingu v Praze položit zástupcům ICANNu několik otázek.

Ondřej Filip

OpenFlow s otazníky

Abych řekl pravdu, dosud jsem si myslel, že OpenFlow je záležitost povýtce akademická a nemá valného praktického významu. Přispěla k tomu jistě i prezentace „Software Defined Networking“ na IETF 82, která ve mně i řadě dalších posluchačů zanechala dojem ryzího slidewaru.

Krátká přednáška Todda Underwooda (Google) na nedávném RIPE 64 mě ale přivedla k úvahám, zda bych neměl svůj postoj k OpenFlow a SDN přehodnotit. Google totiž používá OpenFlow switche ve dvou svých produkčních páteřních sítích, které propojují lokality na třech kontinentech. OpenFlow jim umožňuje pojímat tyto sítě jako systém pro transport dat a ne pouze jako soubor jednotlivých switchů a linek.

OpenFlow je postaven na myšlence oddělení forwardovací logiky (data plane) od směrovacích, filtrovacích a jiných algoritmů (control plane). Zatímco data plane zůstává „zadrátovaná“ ve switchi, control plane se přesouvá na samostatný počítač (controller), který může řídit jeden nebo více switchů. Jádrem OpenFlow je protokol a API umožňující kontroléru konfigurovat zacházení s pakety ve switchi.

OpenFlow předpokládá, že data plane je ve switchi implementována ve formě tabulky toků s využitím hardwarové asociativní paměti (TCAM). V tom ovšem vidím jistý problém: špičkové TCAM čipy mají kapacitu jednotek až desítek tisíc položek, takže se do nich rozhodně nevejde kompletní směrovací tabulka BGP. Mohli bychom sice zvolit alternativní strategii – plnit tabulku na základě toků, které switch skutečně přenáší – ale ani s tou se moc daleko nedostaneme, protože typické počty aktivních toků v páteřních internetových směrovačích kapacitu TCAM rovněž vysoko překračují. Zdá se tedy, že kombinace OpenFlow switche a směrovacího démona není v roli obecného BGP routeru příliš použitelná.

Myslím si ale, že i tak bychom se v Laboratořích CZ.NIC mohli OpenFlow trochu podívat na zoubek. Minimálně by stálo za to demonstrovat, že OpenFlow switch může fungovat i s BIRDem v pozici kontroléru (Google používá Quaggu). Je docela možné, že takový hardwarově akcelerovaný směrovač by se mohl v některých situacích dobře uplatnit.

Za pozornost stojí také standard OF-CONFIG 1.0, který se zabývá konfigurací a správou „provozního kontextu“ OpenFlow switche, tedy de facto všeho kromě tabulky toků. Standard pro tento účel používá protokol NETCONF a datové modely zapsané v jazyku YANG. Jde zřejmě o dosud největší otevřeně dostupnou aplikaci technologií NETCONF/YANG.

Ladislav Lhotka

Žadatelů o nové domény je téměř 1300 (a musí čekat)

Nedávno jsem v článku na Lupě popisoval problémy systému, který slouží pro příjem žádostí o nové domény. Systém byl odstaven a ICANN tehdy naznačoval, že jej opět uvede do provozu do 20. dubna. No a máme květen a systém pořad ještě neběží. Doba odstávky je už hodně dlouhá a zřejmě i ICANN přestalo bavit posílat téměř každý den v podstatě identické oznámení o tom, že na odstranění závady se intenzivně pracuje. Proto ve včerejší zprávičce přidal alespoň nějakou novinku. V systému TAS je registrováno 1268 uživatelů, což je značný nárůst od předchozího známého čísla z 25. března, kdy oznámil 839. Je vidět, že na poslední chvíli ještě hodně uživatelů přibylo. Toto číslo je již konečné, protože už není možné registrovat nové uživatele. Každý uživatel má (tedy měl a po odstávce ještě bude mít) právo požádat o 0-50 domén. Je třeba podotknout, že uživatel měl dopředu zaplatit 5000 USD za každou žádost, kterou měl v plánu podat. ICANN bohužel nezveřejnil, kolik takových „slotů“ bylo zaplaceno.

Dále se ICANN ve své zprávičce věnuje hlavnímu důvodu, proč byl systém odstaven. Někteří uživatelé mohli částečně vidět data jiných uživatelů. Konkrétně u cca 100 z nich mohl někdo cizí vidět uživatelská jména a jména souborů. Ve zprávičce bohužel chybí to hlavní, a to datum znovuspuštění TASu. Tak doufejme, že to již bude brzy a celý proces vzniku nových domén se opět rozběhne.

Každopádně jako předseda pracovní skupiny pro přípravu ccNSO meetingu v ICANNu jsem požádal zaměstnance ICANNu o prezentaci k tomuto tématu. Takže pokud budete mít zájem zúčastnit se pražského ICANN meetingu, můžete se o tomto problému dozvědět více.

Ondřej Filip

Aktualizace Ubuntu a IPv6

Po dvou letech nám vyšla další LTS verze Ubuntu, tentokrát 12.04 „Precizní pásovec“. Nastal tedy čas aktualizací a jako první přišla na řadu naše IPv6 laboratoř. Na serverech, které tuto laboratoř obsluhují, máme jak Ubuntu 10.04 LTS tak i 11.10, abychom mohli zkoušet vše potřebné. Samotný postup upgrade bude jistě popsán na mnoha jiných stránkách a proto zde zmíním jen dva základní příklady. Pro upgrade na novou verzi se použije příkaz

do-release-upgrade

případně pro přechod z předchozí LTS verze doplněn o přepínač -d

do-release-upgrade -d

Po jejich zadání se dozvíme,… že žádné nové verze nejsou k dispozici. Jak je to ale možné? Při bližším zkoumání komunikace zjistíme, že tento nástroj se snaží komunikovat na adresu http://changelogs.ubuntu.com/, která má ale bohužel pouze IPv4 překlad. Na tento problém již téměř rok existuje bug report, který je bohužel stále otevřený, i když by vše spravila drobná oprava v DNS. Řešení tohoto problému jsou v podstatě dvě (pokud zanedbáme reinstalaci, ale komu by se chtělo vše znova nastavovat). Je možné použít NAT-64, pokud ho máme nasazený, nebo dočasně pustit do sítě „zastaralou“ IPv4.

Poté, co jste systém přesvědčili o existence nové verze, stále nemáme vyhráno. Standardní mirror eu.archive.ubuntu.com má opět pouze IPv4 adresy. Situace je trochu lepší u národního archivu cz.archive.ubuntu.com, který má IPv4 i IPv6 adresy. U bezpečnostních oprav je situace obdobná, hlavní server security.ubuntu.com není dostupný po IPv6 a proto je nutno upravit seznam zdrojů. Jedna z možností je popsána například v tomo blogu, kde se řeší oba problémy.

Na všechny výše uvedené problémy jsou vytvořeny bugreporty, a tak nezbývá než doufat, že se jich někdo ujme a vyřeší je. Do té doby bude potřeba alespoň pro upgrade verze zajistit připojení po IPv4.

Petr Černohouz

Aktualizace 3.5.2012: Zaktualizován stav eu.archive.ubuntu.com a cz.archive.ubuntu.com.