Nedávné dosažení jednoho milionu registrovaných domén v doméně .cz vyvolalo mimo jiné zvýšený zájem o statistické údaje o rychlosti růstu počtu domén, jejich využívání, atp.

Sdružení CZ.NIC dlouhodobě publikuje na svých stránkách statistické informace o české národní doméně a snaží se také reagovat na nové trendy vytvářením nových statistik, které jdou nad rámec obsahu registru. Na našich stránkách tak můžete najít nejen informace o počtu aktuálně registrovaných domén, ale také třeba o hostingu či zavádění IPv6.

Bohužel jedním z vedlejších efektů zavádění nových statistik je jejich roztříštěnost – jsou k dispozici na několika URL a v různé podobě.

Abychom tuto situaci napravili a dali návštěvníkům našich stránek lepší přehled o všech publikovaných statistikách, rozhodli jsme se je sjednotit do jedné aplikace. Ta umožní jejich snadnou a především jednotnou vizualizaci a manipulaci s nimi. Aplikace je nyní k dispozici v Beta provozu na stránkách vývojového oddělení Laboratoře CZ.NIC.

Nové statistiky obsahují úvodní grafickou stránku, kde si může návštěvník udělat rychlý přehled o aktuálním stavu nejdůležitějších statistik. V druhé části jsou pak k dispozici všechny aktuální statistické výstupy CZ.NIC roztříděné do kategorií. Všechny statistiky mají stejné uživatelské rozhraní, které umožňuje interaktivně měnit parametry zobrazení statistik, např. časové období či způsob zobrazení dat. U grafů, které obsahují větší množství sérií, je možné si ručně vybrat některé z nich a udělat si tak například přehled o vývoji počtu domén u vybraných registrátorů.

Právě zobrazená data na každé stránce je možno stáhnout ve formátu CSV a stejně tak je k dispozici odkaz na právě nastavené zobrazení statistiky, který umožňuje např. snadné sdílení nebo uložení konkrétního grafu.

V současné době pracujeme na dolaďování nového systému statistik, stejně jako na jejich rozšiřování o nové výstupy. Po tuto dobu budou k dispozici jak nové, tak původní statistiky.

Doufáme, že se vám budou nové statistiky líbit a poskytnou vám větší komfort při získávání informací nejen o naší národní doméně.

Bedřich Košata

Poslední výzva pro datové modely

Předseda pracovní skupiny NETMOD při IETF vyhlásil poslední výzvu (Working Group Last Call) pro tři Internet Drafty:

Tyto dokumenty obsahují specifikaci tzv. základních (core) datových modelů v jazyku YANG pro použití především s protokolem NETCONF. První z nich definuje konfigurační a stavová data síťových rozhraní a druhý k tomu přidává základní parametry IPv4 a IPv6. Třetí z dokumentů je pak zaměřen na IP směrování – kromě obecně potřebných parametrů vytváří i rámec, do něhož budou zasazeny budoucí datové modely směrovacích protokolů, route filtrů apod.

Zmíněné tři základní datové modely obsahují skutečně jen elementární parametry, které potřebuje téměř každé síťové zařízení. Jejich vývoj přesto nebyl úplně hladký, především proto, že jedním z hlavních požadavků byla kompatibilita s konfiguračními rozhraními (CLI) předních výrobců, tj. v první řadě Cisco Systems a Juniper Networks. Na tomto místě snad mohu přiznat, že jsem též přihřál naši polívčičku a při návrhu datového modelu pro směrování zohlednil i způsob konfigurace démona BIRD.

Právě proto, že jde o základní a široce použitelné věci, je velmi důležité, aby v těchto datových modelech nebyly žádné podstatné vady. Dovoluji si proto požádat všechny experty, kteří čtou tento příspěvek, aby se na uvedené dokumenty podívali. Pokud by zjistili nějaké nesrovnalosti, mohou je napsat buď přímo do mailing listu pracovní skupiny NETMOD, anebo jednoduše jako komentář k tomuto příspěvku – já bych je potom předal dále. Poslední výzva končí v pátek 30. listopadu, připomínky bude ale možné zapracovat i po tomto datu. Předem díky!

Ladislav Lhotka

Kolik je na světě domén?

Včera dosáhla česká národní doména významného milníku v podobě milionté registrace. Více podrobností k této události najdete v naší tiskové zprávě, mě však tento významný okamžik přiměl k zamyšlením nad tím, kolik je vlastně na světě domén. Podobně jako se v jedné známé české písničce zpívá: kolik je na světě moří, kolik je na světě řek si můžeme odpovědět, že toho i toho je mnoho, toho i toho je moc. V dnešním příspěvku se pokusím zjistit, kolik je mnoho a kolik vlastně těch domén na světě je. Spolu se pak podíváme, jak na domény nejvyšší úrovně, tak na domény druhého řádu.

Při naší cestě za zjištěním počtu doménových jmen je vhodné si připomenout, jak se vlastně domény nejvyšší úrovně dělí. Největší počet představují tzv. národní domény (ccTLD), jejichž seznam je definován mezinárodním standardem ISO-3166-1. V tomto seznamu najdeme celkem 249 domén nejvyšší úrovně, což je o cca. 25 % více, než je počet států uznávaných OSN. Důvodem této situace je, že některá území, např. Palestina či Tchaj-wan sice nejsou členem OSN, ale mají vlastní ccTLD. Svojí vlastní ccTLD pak mají rovněž nejrůznější ostrovy jako je Grónsko, Jersey, Man či Faerské ostrovy, tj. území se značným stupněm autonomie. Pro některé z vás může být překvapení, že svoji národní ccTLD doménu mají i trvale neobydlená území jako je Antarktida (.aq) či Bouvetův ostrov (.bv). Vedle národních domén hrají, zejména s ohledem na počet registrací, významnou roli domény generické (gTLD), kterých je v současné době aktivních kolem 20. Vedle rozšířených a v ČR dobře známých .com, .net či .info se sem řadí rovněž .travel, .museum a další. Tento seznam by mohl být v budoucnu rozšířen až na 2 000 (viz např. článek na Lupě). Zvláštní kategorii pak tvoří stále se rozrůstající seznam IDN domén, zejména v arabštině.

Zatímco počet domén nejvyšší úrovně můžeme na základě výše uvedených informací a rovněž dle seznamu IANA spočítat poměrně snadno, s počtem domén druhé úrovně už je to horší. Pokud bychom tento počet chtěli znát úplně přesně, museli bychom „oběhnout“ všechny registry a tuto informaci zjistit. I kdybychom si však tuto práci dali, brzy bychom narazili na to, že ne všechny registry jsou tak otevřené jako CZ.NIC a zveřejňují tyto informace na svých webových stránkách, výročních zprávách či tzv. domain reportech. Některé tuto informaci dokonce považují za obchodní tajemství, které si úzkostlivě střeží.

Pokud nejsou k dispozici přesná čísla, nezbývá, než sáhnout k odhadům. Pravděpodobně jedny z nejpřesnějších pravidelně poskytuje přehled „The Domain Name Industry Brief“ vydávaný americkým Verisignem. V říjnovém vydání tohoto přehledu se můžeme dočíst, že odhadový počet domén druhé úrovně dosáhl v srpnu 2012 počtu 240 mil. a meziročně vzrostl o 11,9 %. Vzhledem k čtvrtletnímu růstu registrací o cca. 3 % je pak pravděpodobné, že v současné době je na světě registrována čtvrt miliarda domén druhé úrovně.

Největší díl z tohoto pomyslného koláče zaujímá se 103,7 mil. registrací doména .com. To je pro představu přibližně stejně (100,3 mil), jako mají všechny ccTLD dohromady. Národní doménou s nejvyšším počtem registrací je s přibližně 15 mil. .de našeho západního souseda, druhé místo pak zaujímá .tk (Tokelau), která se rozhodla pro trošku jiný obchodní model než většina ccTLD. Doména tohoto ostrova v jižním Pacifiku poskytuje bezplatnou registrací a příjmy získává z dodatečných služeb. Mezi další nejvýznamnější domény (řazeno dle počtu registrací) pak podle zmíněného reportu patří .uk (Spojené království), .nl (Nizozemí), .ru (Rusko), .cn (Čína), .eu (Evropská unie), .br (Brazílie), .au (Austrálie) a ar. patřící Argentině. V době globalizace je pak zajímavé si všimnout, že proti gTLD národní domény vykazují mnohem vyšší roční růst (18,5 %), přičemž mezi největší skokany z TOP 20 patří již zmíněné Tokelau, Čína a Brazílie. Pro srovnání nárůst počtu domén v naší národní doméně (viz poslední Domain Report) mezi lety 2010 a 2011 činil 14,9 %. Podle zprávy CENTRu je však naše národní doména čtvrtou nejrychleji rostoucí v Evropě (po Černé hoře, Kypru a Maďarsku). Podobně jako ve zprávě Verisign i ve zprávě CENTRu najdeme údaj o celkovém počtu registrovaných domén druhé úrovně, které toto sdružení nejen evropských registrů odhaduje na 230 mil.

Jiří Průša

Co všechno by měl mít ideální eshop

Nedávno jsem narazil na článek s názvem 11 znaků důvěryhodného internetového obchodu, který publikoval Martin Matějka pracující jako nezávislý specialista online marketingu. Text je to zajímavý a poučný, přesto si myslím, že není úplný, že mu něco chybí.

Správný internetový obchod by měl mít podle autora textu 11 základních atributů:

1. Dobrý produkt za dobrou cenu

2. Viditelný a jasný kontakt

3. Stručné a jasné obchodní podmínky

4. Nákup bez registrace

5. Využívejte Heuréku

6. Komunikujte rychle a slušně

7. Neprovozujte eshop z garáže

8. Definujte konkurenční výhody

9. Nepouštějte se do cenové války

10. Komunikujte všude, kde to jde

11. Dejte návštěvníkům víc, než čekají

Všechny body jsou jistě důležité a víceméně se s nimi dá souhlasit. Z mého pohledu je zajímavý hlavně bod čtyři – nákup bez registrace. Ano, zbytečné a dlouhé vyplňování registračního formuláře odrazuje více jak 60 % nakupujících. Nákup bez registrace v podstatě ale neexistuje, jelikož při objednání zboží musím vždy zadat minimálně jméno, doručovací adresu a nějaký kontakt – e-mail nebo telefon. Pokud by ale eshop nabízel možnost přihlášení přes mojeID, stačilo by jedno kliknutí a veškeré aktuální kontaktní údaje by se přenesly z mého profilu. Myslím si tedy, že se podporou mojeID na eshopu částečně plní bod čtyři z uvedeného jedenáctera. S touto výhodou, tedy s mojeID, navíc automaticky přichází také zvýšení komfortu pro nakupující, což má také svoji velkou cenu.

K těm 11 vyvoleným bych přidal ještě jeden bod týkající se bezpečnosti. Pod ním si představuju jednak provozování internetového obchodu na zabezpečeném serveru. Často se setkávám s názorem, že serverový certifikát je drahý a nastavení náročné. Certifikát lze dnes zajistit již zdarma a s nastavením jistě rád pomůže provozovatel hostingu. Zodpovědný provozovatel eshopu by měl mít také své stránky chráněné DNSSECem, který zabraňuje zfalšování obsahu stránek. Splněním tohoto bodu dává provozovatel eshopu svým zákazníkům najevo, že jejich osobní data jsou uložena bezpečně a že si mohou být jisti tím, co na stránkách najdou

Z oněch 11 bodů bych tedy z vlastní zkušenosti udělal bodů 13. Jestli teď přemýšlíte nad tím, jak moc je jejich zavedení složité a náročné, tak věřte, že se nebavíme o ničem nepřekonatelném. Za tu trochu námahy určitě stojí.

Radim Ponert

Novinky v Pravidlech registrace (platí od 1. prosince)

Od prosince doznají Pravidla registrace doménových jmen několika změn, proto se na ně pojďme podívat.

Předně se jedná o v podstatě formální úpravy, které souvisejí s tím, že ne všechny změny u objektů vedených v centrálním registru jsou vždy prováděny pouze určeným registrátorem. Již dlouho fungují blokace domén či kontaktů, které jsou prováděny na základě požadavku držitele takové domény či kontaktu; sdružení provádí také blokace na základě rozhodnutí soudu či jiného orgánu (trochu smutným „hitem“ poslední doby jsou exekuce) a také realizuje pravomocná soudní rozhodnutí, pochopitelně tehdy, pokud to je nejen možné, ale také pokud uloženou povinnost nesplnila v určené lhůtě druhá strana sporu; typicky se jedná o změnu držitele domény, která byla předmětem sporu. Změn tak doznaly články, které deklarovaly, že změny v registru lze provádět pouze prostřednictvím určeného registrátora (1.2.12, 12.6.). Pokud by byla některá ze služeb poskytovaných přímo sdružením v budoucnosti zpoplatněna, cena se objeví standardně v ceníku (čl. 9.3.).

Nejdůležitější změnou však je reakce na rozhodnutí Nejvyššího soudu České republiky ve věci domény globtour.cz (rozhodnutí v plném znění naleznete zde). Toto rozhodnutí zásadním způsobem mění dosavadní rozhodovací praxi (poznámka – podobně však rozhodl německý spolkový soudní dvůr ve věci domény shell.de v r. 2001); Nejvyšší soud totiž konstatoval, že v souladu s právem je požadavek žalobce na „odregistraci“ domény, čili její zrušení nikoliv už na převod domény. Pouze zrušením domény by se však takový vítězný účastník sporu dostal velmi často tak říkajíc z deště pod okap, protože existuje reálné riziko, že jej někdo předběhne a zrušenou doménu si zaregistruje dříve. Tak by mohl zahajovat sporové kolečko znovu a znovu, přičemž takový postup by byl neefektivní a velmi nákladný. Proto nové znění článku 16.5. (žádosti o blokaci domény podávané 3. osobami se přesunují do čl. 16.6.) stanoví lhůtu 1 měsíc, během které nebude po zrušení domény na základě (nejčastěji) soudního rozhodnutí umožněno si ji zaregistrovat nikým jiným, než pouze tím, kdo se zrušení registrace vůči držiteli takto úspěšně domáhal. Registrace na takový subjekt bude provedena přímo sdružením CZ.NIC, avšak další kroky, jako jsou platba a případné změny, již budou prováděny standardně, tzn. opět prostřednictvím určeného registrátora. Požadavky na registraci takových domén budou řešeny jednotlivě s příslušnými žalobci.

Další změny už jsou spíše „kosmetického“ charakteru – zpřesnění optimalizace údajů v centrálním registru sdružením (čl. 11.10.), podle něhož mohou být nově optimalizovány i záznamy o sadách NS a sadách klíčů, drobných změn doznala také rozhodčí doložka mezi sdružením CZ.NIC a držitelem domény (čl. 15.), odstraněno bylo ustanovení, podle něhož mohlo sdružení vystupovat jako mediátor ve sporu o doménu (dříve čl. 16.2.). Tuto možnost za dlouhá léta, kdy byla zakotvena v Pravidlech, nikdo nevyužil. Rozšířeny byly také možnosti skrytí údajů o poštovní adrese u kontaktu.

Zuzana Průchová Durajová

Honeynet: co se dělo v minulých měsících

Uběhly opět tři měsíce od doby, kdy jsme zveřejnili statistiku z našeho honeynetu. Kdo nezvaný tedy navštívil naše servery v nedávné době?

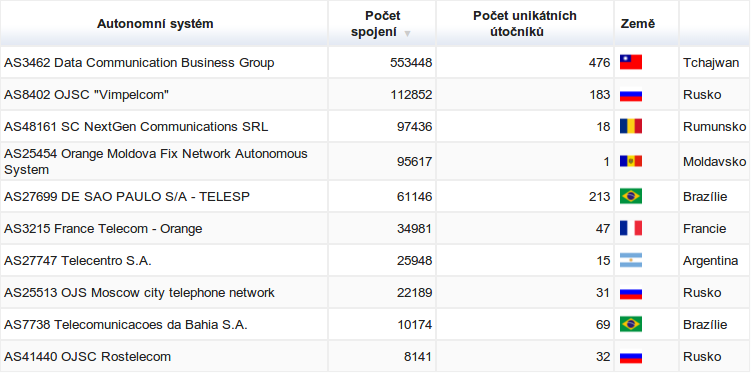

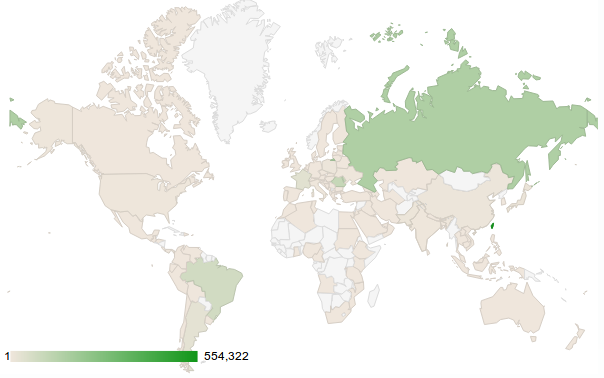

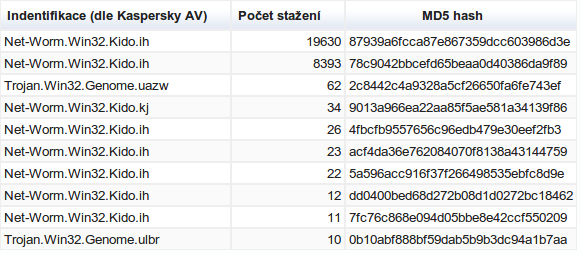

Tentokrát jsme útočníky seskupili podle jejich autonomních systémů, oproti původnímu přehledu jednotlivých adres. Důvodem je výskyt rovnoměrnějších útoků více strojů z jednoho AS, které by jinak obsadily většinu z prvních deseti míst v přehledu jednotlivců a tabulka by nebyla tak zajímavá. Nejčastěji se připojovaly adresy z AS3462 (Tchaj-wan) a šířily tuto verzi červa Conficker (konkrétně 19630 případů). Další místo patří ruskému AS8402, jehož stroje nás napadly jinou verzí (7472 případů). Soutěž jednotlivců by vyhrála IP adresa 212.56.215.250 z Moldavska, která se připojovala téměř stotisíckrát, což je více než dvojnásobek proti minulému období.

Na mapě světa je Tchaj-wan jako hlavní zdroj útoků nenápadný. Z větších zemí lze vidět tradiční Rusko, pak Brazílii a Rumunsko. Menší množství útoků pocházelo také z Francie a Argentiny.

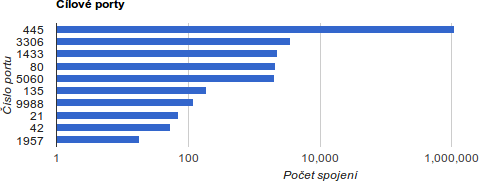

Nejčastěji se útočníci připojovali na port 445 (SMB protokol), řádově méně pokusů bylo dále na porty 3306 (databáze MySQL), 1433 (Microsoft SQL Server), 80 (HTTP) a 5060 (SIP).

Přehled zachyceného malware výrazně vedou zmiňované dvě varianty červa Conficker. Další místa jsou jen v řádech desítek případů a bez výjimky pouze jiné varianty stejného červa. Mimochodem pokud jste ISP a zajímají vás statistiky tohoto červa pro váš autonomní systém, můžete využít web Shadowserver.

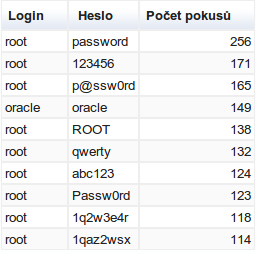

Na závěr ještě přehled nejčastějších kombinací přihlašovacích údajů zkoušených na SSH službu: vede obligátní root/password, jediný nerootovský účet, který se do top 10 dostal, je Oracle.

Jiří Machálek

P.S. Mimochodem, o projektu Honeynet bude také jedna z přednášek konference Internet a Technologie 12. Přijďte se podívat.

Kolik je v Evropě bezpečnostních týmů?

Bezpečnostní týmy typu CSIRT a CERT už nejsou žádnou neznámou. O aktivitách těch našich, tedy CSIRT.CZ a CZ.NIC-CSIRT se vás snažíme informovat jak na našem blogu, tak i na stránkách médií (naposledy vyšly dva texty ke cvičení Cyber Europe 2012 na serveru Root.cz – 1, 2).

Týmy z celé Evropy plní svoje povinnosti nejen v té konkrétní zemi, ale také, a to je velice důležité, spolupracují na mezinárodních bezpečnostních incidentech, a to v mnoha případech velice intenzivně. Velká část incidentů má totiž přesah do zahraničí a není výjimkou, když se na jedné události sejdou i tři nebo více bezpečnostních departmentů, každý z jiného státu.

Jednotlivé bezpečnostní týmy o sobě velice dobře vědí. Síť těchto oddělení je důkladně propracovaná a velký důraz je kladen na to, aby se jednotliví členové znali (nejlépe osobně) a aby spolupráce v případě incidentu fungovala. V důsledku přibývání nových bezpečnostních týmů nebo změn na poli působnosti (Constituency) současných týmů, se může zdát že tento organizmus není zrovna jednoduchý a přehledný. I proto se možná v organizaci ENISA rozhodli, že to změní a zveřejnili přehlednou mapu evropských CSIRT a CERT týmů. Ta nejen že ukazuje země, které mají své bezpečnostní týmy, ale zároveň také prezentuje přehled týmů v jednotlivých státech včetně kontaktních a dalších informací. Její další předností je například i to, že umožňuje zobrazit jednotlivá oddělení podle jejich charakteru. Právě tato funkce nám velice usnadňuje dohledání relevantních kontaktních údajů nejen na národní nebo vládní bezpečnostní týmy.

Dvě čísla na závěr. V Evropě v současnosti působí 195 bezpečnostních týmů z nichž pět je v České republice.

Michal Prokop

Nový systém uživatelských referencí na Jízdomatu

Od minulého měsíce lze používat mojeID pro přihlašování na službě Jízdomat.cz. Jedná se o úspěšný komunitní projekt pro plánování spolujízd, který v těchto dnech oslavil své druhé narozeniny.

Pomyslným narozeninovým dárkem, který provozovatelé Jízdomatu nadělili sobě, a především pak svým uživatelům, je nový systém uživatelských referencí, který vstoupil v platnost od 1. listopadu. Rozšiřuje stávající systém, který je založen na pozitivních či negativních hodnoceních řidičů a cestujících samotnými uživateli a doplňuje ho o úroveň ověření uživatele v systému mojeID.

Možná namítnete, že dosavadní referenční systém, založený čistě na zkušenostech ostatních s hodnoceným uživatelem, je tím nejlepším, co lze v sociální síti tohoto typu aplikovat. A svým způsobem máte pravdu – pokud si uživatel vybírá mezi dvěma řidiči, jejichž historii má k dispozici, patrně dostane přednost řidič s větším počtem plusových bodů, eventuálně s menším počtem těch minusových.

Co ale pokud jste řidič bez historie? Nikdo s vámi nepojede, protože nemáte pozitivní hodnocení, které však nezískáte, dokud s vámi někdo nepojede…

Začarovaný kruh. A teď si představte, že když už se vám podaří získat prvního cestujícího, který bude dokonce ochoten vás ohodnotit, dostanete od něj nakonec palec dolů, a to jenom proto, že se buď špatně vyspal, nepadli jste si do oka, nebo že jste neměl v autě jeho oblíbenou vůni. A máte palec dolů a přesto, že nikdo z vašich dalších potenciálních cestujících neví, zda to byl palec za agresivní jízdu, oplzlé řeči nebo za špatnou náladu hodnotícího, můžete si být jisti, že teď už s vámi nepojede vůbec nikdo. Protože co kdyby…

Řešením právě tohoto “co kdyby” je nově zprovozněná verifikace účtů na Jízdomatu pomocí mojeID. Stávající systém uživatelských referencí zůstává nadále směrodatným pro výběr parťáka na spolujízdu, rozšíření o mojeID však umožňuje daleko snazší zapojení nových účastníků.

Uživatel, který dobrovolně vystoupí z anonymity a prokáže se účtem verifikovaným důvěryhodnou autoritou, totiž dává jasně najevo, že má v úmyslu chovat se korektně.

Klíčová je právě ona dobrovolnost tohoto aktu. Chce-li uživatel plnohodnotně využívat tuto službu, nemusí nevyhnutelně použít mojeID, vždy má k dispozici také alternativní možnost, ovšem pokud to udělá, výrazně mu to usnadní práci.

Když jsme spouštěli mojeID, slýchali jsme často námitku poskytovatelů služeb: “Do toho nikdy nikdo nepůjde, aby zaváděl povinné ověření pomocí vaší služby, protože vždycky bude výrazně větší poměr uživatelů bez mojeID než těch s mojeID.” A skutečně, ukazuje se, že existuje daleko lepší cesta. Těší nás, že se spolupodílíme na vytváření Internetu jako místa, kde si sami uživatelé začínají uvědomovat, že být ověřeným a tedy důvěryhodnějším, je velkou výhodou a že nacházíme stále více partnerů, kteří jsou odhodláni své uživatele v tomto přesvědčení podporovat.

Ondřej Písek

Honeypot: pokus o zvýšení privilegií

Nedávno jsem na našem honeypotu narazil na útočníka, který se nalogoval na neprivilegovaného uživatele a snažil se dostat na účet roota, aby měl kontrolu nad celým systémem. Neboli klasické privilege escalation. Jak konkrétně to vypadá? Pokud máte aktualizovaný systém, musí útočník přijít s exploitovanou zranitelností, která zatím není opravená, ideálně ani veřejně známá. V tomto případě si myslím, že by útočník využil tuto znalost pro cílený útok na server, kde lze očekávat nějaká zajímavá data nebo aspoň zářez na pažbě v podobě známého serveru. V našem případě spíš zkoušel náhodnou IP, kde běželo SSH a existoval uživatel se slabým heslem. Podle toho taky vypadala sada jeho nástrojů – samé veřejně dostupné exploity.

Útočník nejprve nasbíral základní informace o systému – zda je na systému sám (w), verzi jádra (uname -a), uživatelské účty (cat /etc/passwd) a jak dlouho je systém spuštěný (uptime). Následně změnil heslo uživatele, na kterého byl přihlášený a v jeho domovském adresáři vytvořil podadresář nazvaný „…“, kam stáhl potřebné nástroje. Postupně útočník zkoušel tyto:

- CVE-2009-2692: sock_sendpage() NULL Pointer Dereference Vulnerability (informace a exploit, popis)

- CVE-2010-4604: IBM Tivoli Storage Manager (TSM) Local Root (exploit)

- CVE-2010-0832: Ubuntu PAM MOTD local root (exploit)

- Geany 0.18 Local File Overwrite Exploit (exploit)

- CVE-2010-2961 : Ubuntu Linux mountall Privilege Escalation (popis a exploit)

- CVE-2010-3081: 64-bit Compatibility Mode Stack Pointer Underflow (exploit, analýza exploitu)

- CVE-2009-3001: AF_LLC getsockname 5-Byte Stack Disclosure (exploit)

- Linux Kernel CAP_SYS_ADMIN to Root Exploit 2 (exploit, analýza exploitu)

Kromě exploitů chtěl útočník spustit i dva IRC klienty:

- perlb0t ver 0.5: IRC bot, který umožňuje vzdáleně provádět TCP/UDP/HTTP flooding, scanovat porty, hledat a útočit na nezáplatované verze CMS Mambo/Joomla.

- IRC klient BitchX: Standardní IRC klient. Předpokládám, že když už se útočník nedostal na roota, chtěl alespoň použít napadený systém k řízení jiných botů, které napadl dříve.

Vhledem k tomu, že se jednalo o honeypot, tak útočník nakonec neuspěl. Po těchto pokusech tedy za sebou smazal stopy a odhlásil se. Tento příklad však ukazuje, jak jednoduché je takový útok provést i pro útočníka bez hlubších znalostí systému a jak důležité je udržovat systémy aktualizované.

Jiří Machálek