O aplikaci MDM jsme na tomto blogu již několikrát psali. Tentokrát se s vámi chci podělit o informace, které mě velmi potěšily. Před několika týdny jsem mluvil o MDM s kolegy z CSIRT.SK. Při tom jsem se dozvěděl, že u nich naše aplikace zaznamenala velký úspěch.

V polovině roku 2012 si kolegové ze Slovenska dali za úkol najít nástroj, který by jim zkrátil čas při vyhodnocování a následné správě incidentů, které obdrží od zahraničních partnerů. Trh s těmito nástroji je opravdu veliký a každému vyhovuje jiný model na správu incidentů. Mezi testovanými aplikacemi bylo i naše MDM, které kolegy zaujalo doslova na první pohled; sympatie si získalo i díky tomu, že je open source.

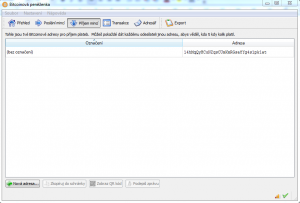

Slovenský bezpečnostní tým se rozhodl používat aplikaci MDM nejen pro zpracování informací o hrozbách v doméně .sk, ale také jako základní nástroj pro zpracovávání všech incidentů přijatých tímto národním CSIRT týmem. Proto změnili původní zpracování a zobrazení incidentů v samotné aplikaci a rozšířili také možnost administrovat jak incidenty s URL, tak i bez URL, například na základě IP adresy.

První testovací verze MDM byla na Slovensku nasazena od 24. září loňského roku do konce prosince. V tomto období zkoumali v CSIRT.SK funkčnost a přijímali připomínky a návrhy na zlepšení tohoto softwaru. Od 1. ledna mají naši aplikaci již pevně pod kontrolou. Aktuálně se jedná o verzi 2.0. a počet incidentů, které touto aplikací spravují, převýšil 27 tisíc.

Rádi bychom tedy našim slovenským „bratrům“ (jmenovitě kolegovi Martinu Jurčíkovi) poděkovali nejen za poskytnuté informace k tomuto článku, ale také za spolupráci. A samozřejmě také přejeme jen samá pozitiva a sociální jistoty :-) při používání naší aplikace.

Michal Prokop

DDoS nebo DoS? Aneb jak se dá udělat útok

Odborná i všeobecná média chrlí v současné době velké množství článků na téma kybernetických útoků z minulého týdne. Téměř všechny články označují útok jako DDoS, mluví se o pronájmu botnetů a podobně. Minulý týden jsem já a především moji kolegové strávili analýzou celého problému a z dosud známých dat bych si dovolil jít proti tomuto mediálnímu proudu a představit jinou teorii opřenou o důkaz proveditelnosti. Dopředu podotýkám, že jde spíše o technickou nuanci, která nám patrně nijak zásadně nepomůže v pátrání po skutečnému útočníkovi.

Především musím uvést, že útok měl vlastně dvě různé fáze. V té první v začátku týdne šlo o klasický SYN Flood útok s podvrženou zdrojovou adresou. Tedy, že útočník či útočnici emitovali velmi rychle úvodní packety TCP komunikace (SYN), které směřovaly přímo na cíl. V druhé fázi emitovali útočníci SYN packety se zdrojovou adresou cíle, které směřovaly na některé české servery s kvalitním připojením. Tyto servery odpovídaly druhým packetem úvodní TCP sekvence neboli SYNACK a tím zahlcovaly cíl, působily tedy jako jakýsi reflektor.

Nicméně co zajímavé je, že téměř všichni napadení v první fázi nebo ti, kteří byli zneužiti jako reflektor v druhé fázi, se shodují v tom, že útoky přicházely víceméně z jednoho směru ze zahraničí a to silou o řádu set tisíců až miliónů packetů za vteřinu. Nejčastěji je skloňována ruská síť RETN, ale hovoří se i o jiných sítích. A to je právě to nečekané. Při klasickém DDoS útoku, který používá botnet, přicházejí packety z různých směrů a obvykle nejde žádný dominantní směr určit. Pokud by útočník využil takovýto botnet, jistě by měl největší zájem o zapojení uzlů právě z našeho území, které mají k cíli nejlepší spojení. Ale k tomu pravděpodobně (krom toho odrazu z druhé fáze) nedošlo. Netvrdím tedy, že nešlo o distribuovaný útok, ale rozhodně byla primární útočící síť (nebo alespoň její dominantní část) poměrně geograficky omezená. Spíše mě to tedy vede k myšlence, že jde spíše o DoS než DDoS. Opět je pochopitelně možné, že si onu infrastrukturu někdo pronajal na stejném principu jako botnet.

A pokud se někdo zamýšlíte nad tím, zdali je možné takový útok uskutečnit pouze z jednoho centra, tak vězte, že to není nic moc komplikovaného. V rámci našeho bezpečnostního týmu jsme postavili řešení, které je schopno vygenerovat tok o síle cca deseti miliónů packetu za vteřinu. Tedy více, než kolik bylo emitováno v proběhlých útocích. Packety generuje menší farma v podstatě běžných PC, takže náklady na pořízení takového generátoru jsou velmi nízké. Trochu náročnější je mít kvalitní přípojku do Internetu a dostatečně silný router. Tok takového útoku je totiž cca 5Gbps a to již přeci jenom každý doma nemá. V současné době toto řešení používáme pro testování vlastní infrastruktury a již se nám přihlásili první zájemci, kteří by si rádi otestovali jejich vlastní systémy.

Tedy útoky, kterých jsme byli v nedávné minulosti svědky, nemusely nutně pocházet ze zavirovaných počítačů nic netušících lidí, mohly klidně vycházet z jednoho centra, sami jsme si takové centrum během pár hodin dokázali postavit. Nicméně pochopitelně netvrdím, že to nemohla být nějaká geograficky omezená část botnetu. Každopádně bych se přimlouval, aby toto první písmenko bylo v té zkratce dDoS co nejmenší. :-)

Váš ONdŘEJ FILIP

Honeynet: co se dělo v minulých měsících

Uběhly opět tři měsíce od doby, kdy jsme zveřejnili statistiku z našeho honeynetu. Kdo nezvaný tedy navštívil naše servery v nedávné době?

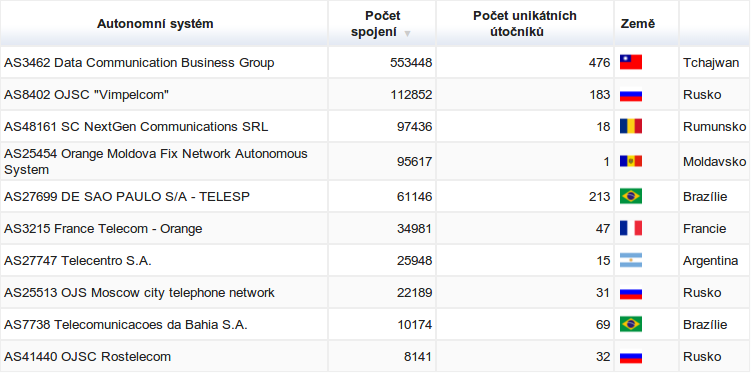

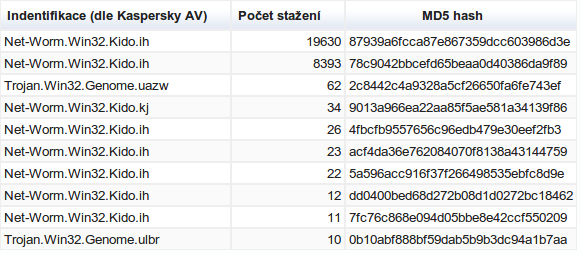

Tentokrát jsme útočníky seskupili podle jejich autonomních systémů, oproti původnímu přehledu jednotlivých adres. Důvodem je výskyt rovnoměrnějších útoků více strojů z jednoho AS, které by jinak obsadily většinu z prvních deseti míst v přehledu jednotlivců a tabulka by nebyla tak zajímavá. Nejčastěji se připojovaly adresy z AS3462 (Tchaj-wan) a šířily tuto verzi červa Conficker (konkrétně 19630 případů). Další místo patří ruskému AS8402, jehož stroje nás napadly jinou verzí (7472 případů). Soutěž jednotlivců by vyhrála IP adresa 212.56.215.250 z Moldavska, která se připojovala téměř stotisíckrát, což je více než dvojnásobek proti minulému období.

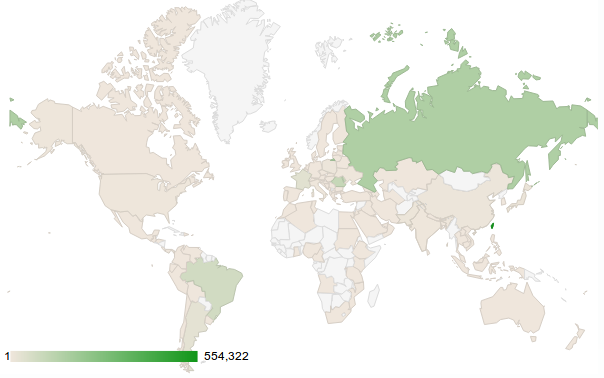

Na mapě světa je Tchaj-wan jako hlavní zdroj útoků nenápadný. Z větších zemí lze vidět tradiční Rusko, pak Brazílii a Rumunsko. Menší množství útoků pocházelo také z Francie a Argentiny.

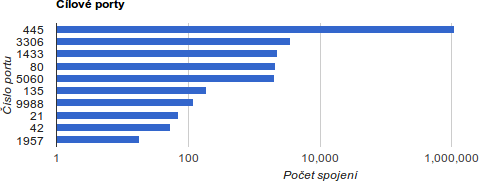

Nejčastěji se útočníci připojovali na port 445 (SMB protokol), řádově méně pokusů bylo dále na porty 3306 (databáze MySQL), 1433 (Microsoft SQL Server), 80 (HTTP) a 5060 (SIP).

Přehled zachyceného malware výrazně vedou zmiňované dvě varianty červa Conficker. Další místa jsou jen v řádech desítek případů a bez výjimky pouze jiné varianty stejného červa. Mimochodem pokud jste ISP a zajímají vás statistiky tohoto červa pro váš autonomní systém, můžete využít web Shadowserver.

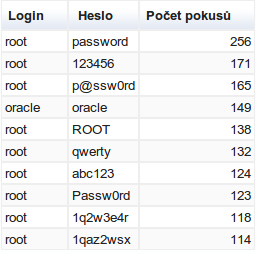

Na závěr ještě přehled nejčastějších kombinací přihlašovacích údajů zkoušených na SSH službu: vede obligátní root/password, jediný nerootovský účet, který se do top 10 dostal, je Oracle.

Jiří Machálek

P.S. Mimochodem, o projektu Honeynet bude také jedna z přednášek konference Internet a Technologie 12. Přijďte se podívat.

Kolik je v Evropě bezpečnostních týmů?

Bezpečnostní týmy typu CSIRT a CERT už nejsou žádnou neznámou. O aktivitách těch našich, tedy CSIRT.CZ a CZ.NIC-CSIRT se vás snažíme informovat jak na našem blogu, tak i na stránkách médií (naposledy vyšly dva texty ke cvičení Cyber Europe 2012 na serveru Root.cz – 1, 2).

Týmy z celé Evropy plní svoje povinnosti nejen v té konkrétní zemi, ale také, a to je velice důležité, spolupracují na mezinárodních bezpečnostních incidentech, a to v mnoha případech velice intenzivně. Velká část incidentů má totiž přesah do zahraničí a není výjimkou, když se na jedné události sejdou i tři nebo více bezpečnostních departmentů, každý z jiného státu.

Jednotlivé bezpečnostní týmy o sobě velice dobře vědí. Síť těchto oddělení je důkladně propracovaná a velký důraz je kladen na to, aby se jednotliví členové znali (nejlépe osobně) a aby spolupráce v případě incidentu fungovala. V důsledku přibývání nových bezpečnostních týmů nebo změn na poli působnosti (Constituency) současných týmů, se může zdát že tento organizmus není zrovna jednoduchý a přehledný. I proto se možná v organizaci ENISA rozhodli, že to změní a zveřejnili přehlednou mapu evropských CSIRT a CERT týmů. Ta nejen že ukazuje země, které mají své bezpečnostní týmy, ale zároveň také prezentuje přehled týmů v jednotlivých státech včetně kontaktních a dalších informací. Její další předností je například i to, že umožňuje zobrazit jednotlivá oddělení podle jejich charakteru. Právě tato funkce nám velice usnadňuje dohledání relevantních kontaktních údajů nejen na národní nebo vládní bezpečnostní týmy.

Dvě čísla na závěr. V Evropě v současnosti působí 195 bezpečnostních týmů z nichž pět je v České republice.

Michal Prokop

Honeypot: pokus o zvýšení privilegií

Nedávno jsem na našem honeypotu narazil na útočníka, který se nalogoval na neprivilegovaného uživatele a snažil se dostat na účet roota, aby měl kontrolu nad celým systémem. Neboli klasické privilege escalation. Jak konkrétně to vypadá? Pokud máte aktualizovaný systém, musí útočník přijít s exploitovanou zranitelností, která zatím není opravená, ideálně ani veřejně známá. V tomto případě si myslím, že by útočník využil tuto znalost pro cílený útok na server, kde lze očekávat nějaká zajímavá data nebo aspoň zářez na pažbě v podobě známého serveru. V našem případě spíš zkoušel náhodnou IP, kde běželo SSH a existoval uživatel se slabým heslem. Podle toho taky vypadala sada jeho nástrojů – samé veřejně dostupné exploity.

Útočník nejprve nasbíral základní informace o systému – zda je na systému sám (w), verzi jádra (uname -a), uživatelské účty (cat /etc/passwd) a jak dlouho je systém spuštěný (uptime). Následně změnil heslo uživatele, na kterého byl přihlášený a v jeho domovském adresáři vytvořil podadresář nazvaný „…“, kam stáhl potřebné nástroje. Postupně útočník zkoušel tyto:

- CVE-2009-2692: sock_sendpage() NULL Pointer Dereference Vulnerability (informace a exploit, popis)

- CVE-2010-4604: IBM Tivoli Storage Manager (TSM) Local Root (exploit)

- CVE-2010-0832: Ubuntu PAM MOTD local root (exploit)

- Geany 0.18 Local File Overwrite Exploit (exploit)

- CVE-2010-2961 : Ubuntu Linux mountall Privilege Escalation (popis a exploit)

- CVE-2010-3081: 64-bit Compatibility Mode Stack Pointer Underflow (exploit, analýza exploitu)

- CVE-2009-3001: AF_LLC getsockname 5-Byte Stack Disclosure (exploit)

- Linux Kernel CAP_SYS_ADMIN to Root Exploit 2 (exploit, analýza exploitu)

Kromě exploitů chtěl útočník spustit i dva IRC klienty:

- perlb0t ver 0.5: IRC bot, který umožňuje vzdáleně provádět TCP/UDP/HTTP flooding, scanovat porty, hledat a útočit na nezáplatované verze CMS Mambo/Joomla.

- IRC klient BitchX: Standardní IRC klient. Předpokládám, že když už se útočník nedostal na roota, chtěl alespoň použít napadený systém k řízení jiných botů, které napadl dříve.

Vhledem k tomu, že se jednalo o honeypot, tak útočník nakonec neuspěl. Po těchto pokusech tedy za sebou smazal stopy a odhlásil se. Tento příklad však ukazuje, jak jednoduché je takový útok provést i pro útočníka bez hlubších znalostí systému a jak důležité je udržovat systémy aktualizované.

Jiří Machálek

Únos domény google.ie! Může se to stát i u nás?

Minulý týden došlo k velmi závažnému bezpečnostnímu incidentu v doméně .ie, což je doména Irské republiky. Podle dostupných informací se útočníkovi pravděpodobně podařilo získat přihlašovací údaje jednoho registrátora, díky nimž pak mohl v centrálním registru domény .ie změnit DNS servery domén google.ie a yahoo.ie. To mu poté umožnilo nasměrovat domény na vlastní servery, kde mohl vystavit svůj vlastní obsah či přijímat poštu pro tyto domény. Některé služby registru .ie domény jsou ještě v době psaní tohoto článku nedostupné a vyšetřování stále pokračuje. Nás samozřejmě nejvíc zajímá, zda by k podobné situaci mohlo dojít i u nás. Pojďme si tedy připomenout možnosti, kterými mohou držitelé své domény chránit před případnými neautorizovanými změnami provedenými registrátorem a možná i připomeňme, jakým způsobem je chráněn samotný centrální registr před neautorizovaným přístupem.

Nejprve tedy zkusme vysvětlit, jakým způsobem je chráněn samotný přístup do registru domény .cz. Přístup k registru je možný pouze na základě platných přihlašovacích údajů, s platným certifikátem a z předem dohodnutých IP adres. Samotná znalost přihlašovacích údajů není tedy pro přístup dostatečná. Útočník by musel proniknout na server registrátora, který má do registru povolený přístup z konkrétní IP adresy, má k dipozici platný certifikát a přihlašovací údaje. Z tohoto serveru by pak bylo možné změnu záznamů uskutečnit. V současné chvíli nemáme k dispozici informace o způsobu zabezpečení irského registru. Není tedy možné vyloučit, že irský registr má stejné zabezpečení jako ten český a že se skutečně podařilo útočníkovi proniknout na server registrátora a z něj změny uskutečnit.

I pro tento případ nabízí centrální registr domén .cz držitelům domén další stupeň zabezpečení. Na našich stránkách je možné pomocí jednoduchého formuláře požádat o zablokování transferu domény nebo dokonce zablokování provedení jakékoliv změny na objektech v doméně. V případě, kdy držitel na doméně zablokuje veškeré změny, nemůže k takovému problému, jaký nastal v doméně .ie, vůbec dojít. Na rozdíl od žádosti o heslo nelze odblokování a zablokování domény uskutečnit s pomocí registrátora. Pokud chce držitel zablokovat nebo odblokovat svou doménu, musí se obrátit přímo na naše sdružení.

Jak je vidět z příkladu incidentu v registru .ie, bylo zavedení této nadstandardní možnosti pro naši národní doménu velmi užitečným krokem. Jeho využití lze proto držitelům důležitých domén rozhodně doporučit.

Pavel Bašta

Těžko na cvičišti, lehko na bojišti

Minulý týden jsme na serveru Root.cz publikovali dva články (1, 2) o celoevropském cvičení bezpečnostních týmů CSIRT/CERT. Články vzbudily poměrně živou diskuzi, která se věnovala především smysluplnosti konání takovýchto akcí.

Přesně týden po tomto cvičení došlo k phishingovému útoku na uživatele jedné z našich největších bank – ČSOB. Její zástupci nás okamžitě po vypuknutí incidentu kontaktovali s žádostí o pomoc při řešení jejich problému, a to především kvůli skutečnosti, že phisingové e-mailové zprávy byly rozeslány z nejrůznějších IP adres z celého světa. V každé zprávě byl navíc odkaz na podvodnou stránku sbírající data od uživatelů. Ani v tomto případě se nejednalo o jednu doménu či IP adresu, ale šlo o desítky zneužitých počítačů v podstatě po celém světě. Útok byl zjevně pečlivě připraven a promyšlen, některé z phishingových zpráv měly i podvržené hlavičky.

I podle tohoto faktu se jednalo o poměrně propracovaný útok, s kterým se nesetkáváme každý den. Také z tohoto pohledu jeden ocení, když se na takovéto situace může připravit. Ale kde a jak? Shodou okolností jsme se týden před spuštěním uvedeného útoku zúčastnili cvičení evropských CSIRT týmů, které testovalo vzájemnou komunikaci a spolupráci mezi bezpečnostními specialisty. Že nám tato příprava bude rychle k užitku, to tenkrát netušil nikdo z nás.

Po vyhodnocení celé situace jsme se rozhodli kontaktovat jak držitele IP adres, na kterých byly umístěny phishingové stránky, tak také držitele IP adres zneužitých k rozesílání phishingových e-mailů. Během této akce se nám velmi osvědčilo využít spolupráci s CSIRT týmy (pochopitelně tam, kde nějaké existují). Velmi nám také pomohlo, že jsme podobnou situaci, vyžadující mezinárodní spolupráci měli možnost nedávno absolvovat nanečisto. Díky tomu se velké množství nebezpečných phishingových stránek podařilo odstranit během několika hodin po oznámení útoku. Mimochodem, asi nejvzdálenější tým, který jsme během této akce požádali o spolupráci byl Panamský národní CSIRT tým.

Z této akce plyne několik zajímavých závěrů, které jsou zároveň odpovědí na kritické příspěvky pod našimi články:

1) podobná cvičení jako bylo to z předminulého týdne smysl mají, stejně jako má smysl, aby svou schopnost koordinace cvičili například jednotlivé složky záchranných sborů

2) není pravdou, že by CSIRT týmy byly něčím, co je záležitostí čistě evropskou, jak se někteří snažili pod články naznačovat, naopak, tento druh bezpečnostních týmů se začíná objevovat po celém světě a umožňuje rychlou mezinárodní reakci na vzniklé incidenty

3) určitě se nejedná o nepotřebnou záležitost, ostatně věřím, že v době, kdy se začaly objevovat první hasičské záchranné sbory, se také našli jednotlivci, kteří argumentovali tím, že doteď se přece podávaly kýble s vodou a nějak to fungovalo, tak proč to tak nedělat i nadále.

Pavel Bašta

Hodí Evropská komise VeriSign a další přes palubu?

Na začátku června Evropská komise s více než půlročním zpožděním představila návrh nové legislativy zaměřené na elektronickou identifikaci, autentizaci a elektronické transakce. Přesto, že hlavním cílem návrhu je sjednocení pravidel pro elektronický podpis a nahrazení, resp. novelizace Směrnice č. 1999/93/ES o zásadách pro elektronické podpisy, se zdá, že předkládaný návrh jde mnohem dál a postihuje nejen certifikáty pro elektronický podpis, ale rovněž certifikáty, které jsou využívány pro zajištění důvěryhodnosti webových stránek a zabezpečení komunikace s nimi, např. VeriSign patřící dnes pod křídla Symantec.

Obdobně jako současná Směrnice o elektronických podpisech upravuje návrh nařízení zohledňuje rovněž činnost certifikačních autorit. Ty rozděluje do dvou úrovní – poskytovatele důvěryhodných služeb a kvalifikované poskytovatele důvěryhodných služeb.

Zatímco na ty první nejsou, podobně jako dnes na vydavatele tzv. komerčních certifikátů, kladeny žádné požadavky, činnost těch druhých lze připodobnit k současným akreditovaným poskytovatelům certifikačních služeb typu První certifikační autorita (ICA) či PostSignum. Činnost těchto poskytovatelů je však oproti současné praxi vymezena mnohem šířeji a nově rozšiřuje oblast regulace nejen na vytváření, ověřování, potvrzování, zpracovávání a uchovávání elektronických podpisů, elektronických značek, elektronických časových razítek, ale rovněž na elektronické dokumenty, elektronické doručování a ověřování webových stránek.

Evropská komise se tak snaží zabrousit do vod, kde působí např. americký VeriSign a po nápadu na zřízení evropské ratingové agentury je zde snaha o zřízení evropských certifikačních autorit, které by vytvořily protiváhu americkým konkurentům. Jejich certifikáty by pak mohly být v Evropské unii přijímány pouze v okamžiku uzavření mezinárodní dohod. Proces uzavření takovéto smlouvy je upraven ve Smlouvě o fungování EU, konkrétně čl. 218, který mj. předpokládá zmocnění ze strany Rady (tj. členských států), kdy např. uzavření dohody s USA by pravděpodobně nebyla záležitost týdnů ani měsíců, ale spíše roků.

Návrh vzešlý z pera Komise zároveň opomíjí současnou praxi, kdy zajištění důvěryhodnosti dané webové stránky, resp. certifikátu, nepředstavuje otázku legislativy, ale zejména otázku, jak „dostat“ svůj certifikát do prohlížeče tak, aby se daná stránka nezobrazovala jako nedůvěryhodná. V této souvislosti lze zmínit např. americký certifikát GeoTrust, který nahradil certifikát PostSignum používaný informačním systémem datových schránek. Vzhledem k tomu, že návrh se akceptování certifikátů vůbec nevěnuje, je možné, že bychom se mohli v budoucnu setkávat s tím, že zejména vládní servery by nám nabízely „důvěryhodné certifikáty“, které by se však v prohlížeči zobrazovaly jako nedůvěryhodné, zatímco ty důvěryhodné z druhé břehu Atlantiku by zase neodpovídaly požadavkům evropské legislativy.

Jiří Průša

Co vše o vás může říct jeden „neškodný“ toolbar

Nedávno jsme zjišťovali, jak často jsou navštěvované naše stránky CSIRT.CZ, konkrétně záložka Aktuálně z bezpečnosti. Při tom jsme celkem náhodou přišli na zajímavou věc, která je spojená s doplňkem pro prohlížeč Mozilla Firefox, konkrétně s toolbarem od společnosti Alexa.

Tato společnost je předním poskytovatelem svobodných, globálních webových metrik. Jejich toolbar vám umožní vyhledávat na internetu informace třeba podle klíčového slova, kategorie nebo země. Dále můžete využít i její další nástroje, například pro optimalizaci přítomnosti firemních stránek na webu, analýzu růstu přístupů na web, statistiku nejčastěji hledaných slov na webu vaší společnosti a mnoho dalších.

Tento toolbar používají také někteří naši kolegové, především pro zjišťování návštěvnosti webových stránek. Ukázalo se však, že i takovýto zdánlivě neškodný nástroj může skrývat bezpečnostní riziko. Alexa toolbar totiž funguje tak, že se při přístupu na URL zeptá uvedený toolbar na návštěvnost dané domény na serveru alexa.com. Toolbar Vám pak zobrazí návštěvnost právě navštívené domény a naopak server alexa.com si udělá u domény další čárku za návštěvu. A nyní se dostáváme k jádru problému. Pokud zkusíte na webu alexa.com vyhledat libovolnou doménu, najdete tam také část „Where Visitors Go on“, kde můžete vidět návštěvnost jednotlivých subdomén této domény. Problém nastává, pokud máte subdoménu, například interní.vasedomena.cz, jejíž existenci chcete spíš utajit, aby se například útočníci nesnažili na tuto adresu dostat. Pokud ale uživatelé ve vaší síti používají tento toolbar a zároveň z prohlížeče přistupují na takovouto interní subdoménu, máte na problém zaděláno. Ano, hádáte správně, subdoména se objeví v části „Where Visitors Go on“ u údajů o návštěvnosti vašeho webu.

Pokud jste právě našli vaši úzkostlivě střeženou subdoménu v seznamu subdomén u vaší domény, máte v podstatě dvě možnosti. Používání tohoto doplňku ve společnosti zakázat, nebo se obrátit na technickou podporu služby Alexa.

Nutno říci, že podpora funguje dobře a že je pravděpodobně na tyto situace proškolená. Když totiž založíte nový ticket nebo položíte dotaz, přijde vám potvrzení o přijetí vašeho požadavku. Za pár hodin dostanete další e-mail, kde naleznete také jméno osoby, která vaší situaci řeší.

Podle naší zkušenosti bylo do dvou dnů vše napraveno. Pokud by to šlo, dal bych jim palec nahoru ;-). Podotýkám ale, že společnost nebo žádající osoba musí mít u Alexy založený svůj vlastní účet.

Doporučujeme tedy všem bezpečákům, aby zkontrolovali, zda se na těchto internetových stránkách, nevyskytují také nějaké interní URL vaší společnosti a aby se případně zařídili podle svého nejlepšího vědomí a svědomí ;-).

Michal Prokop

Odvrácená strana internetu

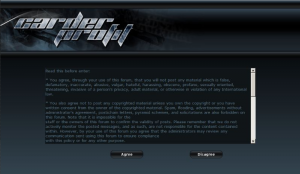

Úvodem článku musím říci, že jsem nějaký čas přemýšlel, zda k sepsání tohoto blogpostu přistoupit. Nakonec jsem se rozhodl, že to udělám, protože ten, kdo bude chtít tyto věci zneužít, ten si tyto informace stejně dokáže opatřit a naopak si myslím, že znalost toho, jakým způsobem a kde jsou obchodována ukradená data, může přispět k větší opatrnosti i u běžných uživatelů. Navíc lze očekávat, že s nedávným úspěšným zátahem FBI na prodejce kradených údajů o platebních kartách bude většina těchto obchodů již nadále probíhat pouze v níže popsaném prostředí. FBI totiž při zatýkání uspěla díky spuštění vlastního on-line webu na doméně carderprofit.cc, který měl výměnu a prodej informací o platebních kartách umožňovat.

Screenshot původního webu carderprofit.cc, před tím, než jej FBI letos v květnu vypnula

Jako důkazy pak použila i informace o IP adresách, ze kterých bylo k tomuto webu přistupováno. To by se jí v prostředí, o kterém dnes bude řeč, nejspíš tak snadno nepodařilo získat.

Pro cestu na odvrácenou stranu internetu jsou potřeba dva open source programy: Tor a Bitcoin. Ten druhý pouze v případě, že bychom chtěli skutečně něco kupovat. V našem případě je uveden proto, aby bylo patrné, jakým způsobem probíhá anonymní obchod. Bitcoin je digitální měna, která funguje od roku 2009. Měna je stejně jako běžná hotovost při dodržení určitých pravidel těžko vystopovatelná, tedy se hodí právě k nakupování na černém trhu. Nejprve je třeba nějaký ten bitcoin získat, bitcoin lze bez problémů směnit v příslušné směnárně například za Eura. Jakmile máme bitcoiny, můžeme se vydat nakupovat.

Bitcoinová peněženka

K tomu budeme potřebovat stáhnout Tor Browser ze stránek projektu Tor. Ten má hned dvě zásadní funkce. Jeho použitím zajistíte svou anonymitu a zároveň získáte přístup ke skrytým serverům v doméně .onion, ke kterým se z „běžného“ internetu nedostanete. Skryté servery jsou běžně používány k provozování široké plejády nelegálních aktivit, od šíření návodů na výrobu různých nelegálních chemických látek až po šíření dětské pornografie. Vzhledem k povaze této sítě je totiž velmi obtížné někoho chytit a obvinit. Je však zároveň potřeba říci, že tato její vlastnost je také důležitá a užitečná. Umožňuje uživatelům z nedemokratických režimů anonymně hledat, či naopak publikovat informace, jejichž hledání či publikování by pro ně jinak mohlo znamenat problémy.

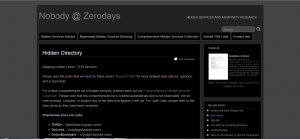

Po spuštění tohoto prohlížeče tedy zkusíme přes Google vyhledat slovní spojení Tor Directories. Tím si najdeme v „běžném internetu“ seznamy adres existujících v doméně .onion. Na načtení stránek si ovšem chvíli počkáme, síť je obvykle dost pomalá. Asi nejznámější adresářová služba pro Tor je Nobody@Zerodays.

Nobody@Zerodays

Jeden ze zde nabízených odkazů je například na Hidden Wiki, kde se můžete dovědět spoustu informací, které obvykle lidé znát nepotřebují, od návodů na výrobu drog, až po to, jak si zařídit svůj vlastní server s ilegálním obsahem, tak abyste zůstali nepostižitelní.

Hidden Wiki

Najdete zde také rozcestníky na další nelegální weby, či obchody, kde si můžete koupit cokoliv, od zbraní, přes drogy až třeba po DDOS útok.

Na jedné z .onion adres pak najdete skutečně originální e-shop s názvem Black Market Reloaded. Pro možnost obchodování je potřeba se zaregistrovat, e-mailová adresa pro registraci může být smyšlená.

BlackMarket

Tento obchod nabízí snad úplně vše, co v běžných e-shopech nenajdete. Nástroje na výrobu vlastních platebních karet, odcizená čísla platebních karet, ukradené identity uživatelů, zbraně, drogy, či dokonce trhavinu na bázi C4. Dokonce nabízí i možnosti známé především z běžných bazarových a aukčních obchodů. Kupující tedy může například po realizaci obchodu ohodnotit prodávajícího.

Je libo trhavinu i s rozbuškou?

V doméně .onion by se dala jistě najít spousta dalších „zajímavých“ věcí, se kterými se na internetu běžně nesetkáte, ale pro představení tohoto svébytného prostoru byly myslím předchozí řádky více než dostatečné. Doufám, že tato malá exkurze na odvrácenou stranu internetu pro vás byla zajímavá. A pokud se po přečtení článku také zamyslíte, zda svá data před podobnými obchodníky dobře chráníte, pak článek splnil svůj účel.

Pavel Bašta