Je to již přes dva roky, kdy jsme se poprvé setkali s upozorněním některých držitelů doménových jmen, kteří byli osloveni společností Česká doménová centrála s nabídkou zaregistrovat si doménu (obvykle s koncovkou .com, .net, .org – prostě jinou, než českou) za „výhodnou“ cenu okolo 4.000 Kč. Nyní se objevila další společnost, která za podobně báječných podmínek nabízí služby na podobném principu – Registrace internetových domén s. r. o.

Podstatou těchto jedinečných nabídek je to, že nabízená doména bývá totožná s tou, kterou již držitel má registrovanou v .CZ, nyní o ni ale projevil zájem prý také někdo jiný, takže aby nedošlo ke vzniku škody, primárně se obracejí právě na tohoto držitele, aby si doménu mohl zaregistrovat dříve, než tento jiný zájemce (jehož identitu samozřejmě neprozradí) – a pochopitelně je třeba se rozhodnout rychle. V obou případech se společnosti obracejí s nabídkou výhradně na právnické osoby (kde je ze zákona nižší míra ochrany) a smlouva je sjednávána telefonicky, přičemž z rozhovoru je pořizován záznam.

Registrace doménových jmen pod nejpoužívanějšími TLD je zpravidla velmi jednoduchá a takovou doménu lze registrovat i přes některého z akreditovaných registrátorů českých domén. Na webových stránkách registrátora se zájemce může předem seznámit s cenami, podmínkami, sám si zjistit, zda jím požadovaná doména je volná či nikoliv. Cenově se pak pohybuje v řádu stokorun za doménu. Nejste-li si jisti, obraťte se s dotazem na subjekt, přes kterého už jste si vaši stávající doménu registrovali, jistě vám bude umět pomoci.

Necháváme samozřejmě na zvážení každého, zda popisovanou službu využije, ale stále platí obecné pravidlo používat zdravý rozum, nepodlehnout nátlaku (operátorky jsou dle informací, které máme k dispozici, velmi přesvědčivé) a uzavírat smlouvy až poté, co se seznámíte s tím, co si vlastně kupujete a za jakých podmínek. V neposlední řadě také poté, co si rozmyslíte, zda nabízený produkt/službu vlastně vůbec potřebujete.

Aktualizace, 1. dubna 2015: Česká televize odvysílala v rámci pořadu Černé ovce reportáž věnující se nabídce registrací domén za přemrštěné ceny. Doporučujeme její zhlédnutí.

Zuzana Durajová

Dvě skvělé zprávy o zavádění DNSSECu

Tento týden byly oznámeny dvě novinky, které se týkají zavádění technologie DNSSEC. První byla od společnosti ACTIVE 24, která se pochlubila, že počet podepsaných českých domén pod její správou překročil magickou hranici 100.000. Velice rádi se připojujeme ke gratulantům. ACTIVE 24 si tak drží pozici světového lídra mezi registrátory v podpoře této technologie.

A dnes kontroval mobilní operátor Vodafone, který ohlásil nejen podpis své domény vodafone.cz, ale zavedení validace pro své klienty. Ti od této chvíle uvidí na stránce www.dnssec.cz už jen zelený klíč. Chtěl bych zde velice poděkovat technickému týmu Vodafone za skvělou práci.

A nám všem ostatním bych chtěl jen popřát, aby i další společnosti následovaly. Já osobně mám takový pocit, že si nějakou příjemnou zprávu z této oblasti do konce roku ještě vyslechneme…. :-)

Ondřej Filip

Úspěšný projekt končí: třetina DNS serverů byla po upozornění opravena

Jak jsme vás již dříve informovali, koncem srpna zahájil CSIRT.CZ jednorázovou akci rozesílání informačních dopisů správcům DNS serverů, které nepoužívaly náhodné zdrojové porty u odchozích dotazů. Tím jsou tyto servery vystaveny vysokému riziku napadení útokem na vyrovnávací paměť serveru.

Dle reakcí, které nám dorazily, byla akce z velké části přijata kladně a dotčené společnosti byly rády, že se k nim informace o nevhodné konfiguraci DNS serverů dostala. A nyní již konkrétní čísla. Celkem jsme při této akci detekovali 2397 originálních IP adres, z nichž byly odesílány dotazy ze statických či sekvenčních portů. Při kontrole, která proběhla minulý týden, se ukázalo, že 12 % z těchto serverů již používá random porty a 19 % z těchto DNS serverů se již neozývá. Předpokládáme, že se mohlo jednat o různé polozapomenuté či testovací servery, které již nikdo nespravoval, několik uživatelů je ale stále používalo. Bohužel, 66 % DNS serverů stále používá statické či sekvenční porty, u 3 % pak máme nedostatečná data, tzn. přišlo z nich ve sledovaném období příliš málo dotazů a nelze tedy s jistotou říci, zda skutečně došlo k rekonfiguraci DNS serveru.

Naším cílem bylo přispět ke snížení počtu DNS serverů, které vzhledem k existujícím záplatám zcela zbytečně vystavují uživatele tomuto zákeřnému způsobu útoku. V tomto smyslu považuji akci za úspěšnou a doufám, že se časem procento dosud neopravených DNS serverů ještě sníží.

Pavel Bašta, CSIRT.CZ a CZ.NIC-CSIRT

Jak jsme cvičili na Cyber Atlantic 2011

O tom, co je cvičení Cyber Atlantic 2011, kdy a kde probíhalo a co bylo jeho cílem hovoří dostatečně například společná tisková zpráva týmů CESNET-CERTS a CSIRT.CZ. Pojďme se tedy rovnou podívat „pod pokličku“ tohoto cvičení. Cvičilo se podle dvou scénářů. Každá zúčastněná země byla povinna do cvičení dovést ideálně dva „hráče“ a jednoho „moderátora“. Hráči neměli být lidé pokud možno čistě technického charakteru, ale raději manažeři/ředitelé (CSIRTů), členové krizových štábů, zaměstnanci ministerstev, bezpečnostních složek a podobně. Získat do hry takové hráče se ale ukázalo dost obtížné; jen několik zemí splnilo tento „úkol“.

Českou republiku zde reprezentovali člen CSIRT.CZ v roli moderátora a v rolích hráčů dva zaměstnanci sdružení CESNET (jeden je členem CESNET-CERTS, druhý je specialista na kyberkriminalitu). Role moderátora spočívala v podílení se na přípravě celého cvičení, přípravě hráčů na cvičení a při samotném cvičení v jejich sledování, zapisování akcí, které provedli, závěrům, ke kterým došli a nakonec, zformulování výsledků a postřehů za danou zemi. A samozřejmě také v pomoci hráčům v nejnutnějších případech. Úlohou hráčů pak bylo pohybovat se v prostředí daném scénářem (který byl znám dopředu a byl součástí přípravy hráčů) a reagovat na podněty (tzv. „injects“), které jim byly v průběhu cvičení doručovány. Tyto „injects“ doplňovaly a modifikovaly původní scénář a tím měnily stávající situaci hráčů a nutili je tak k akcím a formulování dalšího postupu – např. uspořádání „konference“ s vybranými zeměmi za účelem zmapování situace (každá země měla jen část informací), vydolováním informací z některých zemí (nechtěli je sdílet, neřádi, možná to měli ve scénáři), komunikaci s médii (zabránit panice a poskytnout veřejnosti potřebné informace), nabídnutím pomoci dotčeným zemím (sestavení expertní skupiny, zajištění komunikačního kanálu) a dohodnutím řešení dané situace a pod.

Celé cvičení se konalo v jedné místnosti, bylo tedy postaveno na ústní komunikaci. Když bylo třeba, skupina lidí se sebrala a v rohu nebo na chodbě si uspořádala „konferenci“, hráči se pružně přemísťovali a tvořili hloučky a diskusní fóra a mezi nimi pobíhali moderátoři a snažili se zachytit maximum z děje. Samozřejmě byl dán prostor pro moderovanou diskusi všech hráčů a pro zformulování závěrů.

Na první pohled a nezúčastněným se může zdát, že něco podobného nemá valný smysl, také jsem byla již před CYBER Europe 2010 skeptická. Nakonec se mi CE 2010 líbilo a musím říct, že CA 2011, i když se druhý scénář (útok na SCADA systémy) ukázal jako ne příliš dobře připravený, se mi líbilo ještě víc. Především mě ale CA 2011 utvrdilo v tom, že podobná cvičení mají smysl. Nyní ještě více vnímám, co nám v oblasti obrany proti kyberútokům na národní úrovni v České republice chybí a kde bychom jako Národní CSIRT ČR měli a mohli pomoci.

Andrea Kropáčová, CSIRT.CZ

Další příspěvek do debaty o účinnosti a smyslu technologie DNSSEC

Minulý týden vydala společnost F5 Networks zprávu shrnující výsledky průzkumu, při kterém bylo telefonicky dotazováno tisíc velkých společností v 10 různých zemích, a to na zkušenosti s bezpečností IT a s bezpečnostními hrozbami. Pracovní náplň všech respondentů tohoto průzkumu se minimálně z 25 procent týkala oblasti bezpečnosti. Z průzkumu mimo jiné vyplynulo, že 36 procent respondentů zaznamenalo útok, který díky vysokému provozu na aplikační vrstvě vedl k nedostupnosti jejich firewallu. Průměrné náklady související s útoky a zotavením po útocích tyto velké společnosti vyčíslili na 682,000 $ za posledních 12 měsíců.

Pro nás je nejzajímavější, že kombinováním výsledků výzkumu ve smyslu četnosti útoků, obtížnosti obrany proti nim a dopadu na organizaci setavila F5 Networks žebříček nazvaný „Cyber Attack Index“. V jeho čele jsou útoky na systém DNS, které zahrnují DoS, spoofing a cache poisoning. Škoda, že studie neuvádí kolik procent z útoků na DNS připadá právě na DNS cache poisoning, před kterým účinně chrání technologie DNSSEC. Takovéto průzkumy by mohli být dalším argumentem pro větší využití této pro doménu .CZ dostupné, avšak bohužel stále málo využívané technologie.

Pokud by vás výsledky průzkumu zajímaly, je možné si ji po vyplnění registračního formuláře stáhnout na adrese http://resources.f5.com/.

Pavel Bašta, CSIRT.CZ a CZ.NIC-CSIRT

Bezpečnost SSL certifikátů

Pro zabezpečení komunikace webových stránek se běžně používají SSL certifikáty. Říkají nám, na jaké stránce jsme, kdo stránku provozuje a jaká certifikační autorita toto ověřila a zaručuje se za to. Je to ale opravdu tak? Poskytují nám opravdu bezpečnost, kterou slibují? Jak říká Electronic Frontier Foundation (EFF), systém certifikátů a certifikačních autorit má řadu systémových problémů.

Tak třeba pro ilustraci… prohlížeče a operační systémy v sobě mají uložené certifikační autority, jejichž certifikátům pak automaticky důvěřují. Kolik si myslíte, že je těchto uložených certifikačních autorit? Deset, padesát, sto? Dle průzkumu EFF jsou jich stovky až tisíce! Navíc to jsou většinou neznámé organizace a firmy z různých zemí, o nichž jste pravděpodobně nikdy neslyšeli. Přesto jim a jejich certifikátům máte důvěřovat. Jak EFF uvádí, jen od června 2011 byly čtyři z těchto certifikačních autorit prokazatelně napadeny a byla kompromitována jejich bezpečnost, včetně případů vydání falešných certifikátů. Přidejme k tomu ještě několik popsaných možností útoků na certifikáty, např. kradením nešifrovaných cookies či využíváním nedostatčné implementace řetězu důvěry.

Je pak s podivem, že poskytovatelé služeb odmítají, vymlouvají se či se dokonce brání používání dalších bezpečnostních metod, které jsou k dispozici. I když se jedná o metody, které jsou na světě dlouho a nejsou nijak složité na zavedení. Ano, řeč je o zabezpečení domén pomocí DNSSEC; stále je zabezpečeno pouze necelých 20 % domén .cz a mezi nejpoužívanějšími a nejdůležitějšími službami na českém internetu byste ty se zabezpečenou doménou spočítali na prstech jedné ruky. Jistě, žádná z konkrétních metod není samospasitelná a nevyřeší problém bezpečnosti sama a jednou pro vždy. V kombinaci s ostatními dohromady se ale bezpečnost zvyšuje a nenechávají se otevřená nějaká zadní vrátka. Ostatně v tomto smyslu chápe DNSSEC třeba právě i dříve zmiňovaná EFF, viz následující video.

PT

Chcete být připraveni na IPv6? Navštivte naši laboratoř

Při debatách s účastníky našeho školení o IPv6 se ukazuje, že jednou z překážek zavedení IPv6 v jejich firmě/domácnosti je obava z kompatibility stávající infrastruktury a následné nutnosti dalších investic. Pokud už se pro implementaci rozhodnou, jedná se převážně řešení souběhu starého a nového protokolu na jednom hardware (jmenuje se dualstack). Tato metoda je v dnešní době jistě ideální, ovšem má i svá úskalí. Mnoho sítí používá řešení formou dualstacku s tím, že se předpokládá, že IPv6 funguje. Při výpadku IPv4 se potom mohou ukázat drobné detaily, na než se zapomnělo. Typickým příkladem je nedostatečné nastavení DNS serverů na klientských stanicích, pro takové dotazy se používá pouze IPv4.

Otevřením IPv6 Laboratoře chceme také ukázat, že to jde i bez IPv4. Protokol IPv6 není jen kratochvílí akademiků a technických nadšenců, ale jedná se o funkční řešení pro budoucnost. Jako u každé nové technologie, může mít i implementace IPv6 svá úskalí. Není proto od věci přijít k nám a vyzkoušet si funkčnost v prostředí, kde nemusíte mít obavy z výpadků ani následků. Navíc vám je po celou dobu k dispozici pracovník z Laboratoří CZ.NIC, který vám poradí případně vysvětlí nejasnosti.

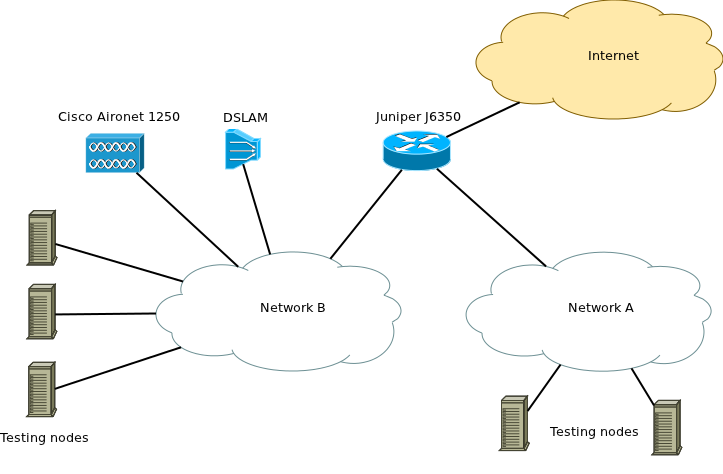

Vybavení laboratoře

Po hardwarové stránce je návštěvníkům k dispozici kompletně nakonfigurovaná síť obsahující routery, switche, WiFi access point a DSLAM. Schéma sítě je vidět na následujícím obrázku.

Díky tomuto vybavení je zde možné otestovat široké spektrum zařízení od chytrých telefonů, přes tablety, notebooky, domácí routery až po sofistikovanější síťové prvky. Samozřejmostí jsou klientské stanice které je možné použít pro přístup do této sítě.

Softwarovou stránku obstarávají linuxové servery, s nainstalovaným a nastaveným webovým serverem, mailovým serverem s podporou protokolů IMAP, POP3 ,SMTP a DNS server. Jsou připraveny i servery pro testování DHCPv6 a router advertisment. Na přání je možno připravit i čistou instalaci na testování vašich aplikací.

Na závěr

Možnosti testování jsou široké a záleží především na vašich přáních a nápadech. Rozhodně neplatí, že jen přijdete, zapojíte a výsledkem je fungující případně nefungující IPv6. Je možné otestovat si i chování v případě výpadku jednotlivých komponent sítě a další scénáře, které vás napadnou.

Pro testování jsou předpokladem základní znalosti sítí. Naprosto však stačí základní znalosti o IPv6. Pokud se chcete o IPv6 dozvědět více, můžete navštívit kurz Implementace IPv6 v Akademii CZ.NIC.

Další informace o IPv6 Laboratořích, včetně možnosti, jak se přihlásit, naleznete na stránkách projektu.

Petr Černohouz, Laboratoře CZ.NIC

Úprava Pravidel registrace: vyšší ochrana držitelů domén a posílení možností poškozených při vedení sporu

V poměrně rychlém sledu za sebou se mění Pravidla registrace, tedy zásadní dokument, který upravuje podmínky registrace domén. Podívejme se trochu podrobněji na to, o jaké změny se jedná.

Změna článku 6.2., účinná již od 1. října, sleduje především zvýšení ochrany stávajících držitelů doménových jmen. Ochranná doba, tedy doba, kdy registrace domény na původního držitele trvá, ačkoliv do dne expirace nebyla doména prodloužena na další období, se prodlužuje ze stávajících 45 dnů na dnů 60. Držitel tedy může svoji doménu po uplynutí doby, na kterou si ji uhradil, prodloužit ještě v následujících 60 dnech, přičemž posledních 30 dní trvání této lhůty už ale doména není funkční, je vyřazena z DNS (původně byla lhůta 30 + 15 dní vyřazení z DNS). Ruku v ruce s touto změnou jde také úprava samotného systému rušení expirovaných, tedy držiteli neprodloužených, doménových jmen – domény již nebudou rušeny v konkrétní jednu denní hodinu, ale v průběhu celého dne. I cílem tohoto kroku je zvýšení ochrany držitelů: pokud přes veškerá upozornění, a to jak ze strany CZ.NIC, tak ze strany svého registrátora, přece jen zmeškají čas pro prodloužení registrace a doména je zrušena, díky tomuto opatření (a související úpravě ceníku pro registrátory, kdy dochází ke zpoplatnění nadlimitních dotazů do registru) se komplikuje zasílání automatických dotazů do registru a držitel má tudíž větší šanci, že jeho doménu nezachytili „roboti“ a zůstala (déle) volná a může si ji tedy znovu zaregistrovat, má-li o ni zájem.

Další změna rozšiřuje možnost blokace domény. V tuto chvíli je CZ.NIC oprávněn doménu bez souhlasu držitele zablokovat na základě rozhodnutí státního orgánu, přičemž nejčastěji se tak děje na základě předběžného opatření nařízeného soudem, usnesení Policie České republiky, exekučního příkazu a podobně. Od 1. listopadu může doménu zablokovat CZ.NIC na žádost třetí osoby, a to za podmínek čl. 16.5.: osoba, která o blokaci žádá, se vůči držiteli ve sporu domáhá převodu doménového jména a doloží, že učinila kroky vedoucí k zahájení řízení u soudu (takovým dokladem bude tedy nejčastěji soudem potvrzená žaloba – žaloba s vyznačením podání na soud). Tato blokace nemůže trvat déle než 4 měsíce a po jejím ukončení může být doména na základě tohoto ustanovení pravidel zablokována nejdříve po uplynutí 12 měsíců, počínaje právě ukončením předchozího zablokování. Samozřejmě tím není dotčena možnost takového subjektu podat k soudu návrh na nařízení předběžného opatření – pak pochopitelně blokace není časově omezena dle Pravidel, ale její trvání se řídí obsahem předběžného opatření a jeho samotnou existencí. O blokaci domény podle výše uvedeného ustanovení Pravidel mohou zájemci požádat prostřednictvím formuláře, který naleznou na www.nic.cz.

Tolik tedy stručně ke změnám Pravidel registrace doménových jmen, ke kterým došlo od října, resp. od listopadu. Jsme přesvědčeni, že přispějí jak k ochraně stávajících držitelů, tak při prosazování práv třetích osob, které se mohou registrací a/nebo užíváním doménového jména cítit poškozeny na svých právech a právem chráněných zájmech.

Zuzana Durajová