Období května a června je už několik let v CZ.NIC ve znamení finálních příprav na konferenci Internet a Technologie. A po roční pauze, kdy jsme „ITčko“ vystřídali za IPv6 den (IT 12 bylo potom v listopadu), se k této tradici opět vrátíme. A kdyby vám snad přísun internetových témat z CZ.NIC pro letošní jaro nestačil, máme dobrou zprávu – na naši konferenci naváže první Peering Day, který chystá NIX.CZ. U obou akcí už se můžeme podělit o důležité detaily včetně termínu, tak si je pojďme představit blíže.

Pokud jde o Internet a Technologie 13, do diářů si už teď můžete poznamenat, že se uskuteční 20. a 21. května v Ballingově sále Národní technické knihovny v pražských Dejvicích. První den konference bude věnovaný tématům spojeným s IPv6, v plánu je opět panelová diskuse. V jednom z prvních bloků se představí registrátoři (ACTIVE 24, INTERNET CZ, WEDOS Internet a ZONER software) a na závěr první části dostanou slovo kolegové z Laboratoří CZ.NIC. Druhý den se mohou zájemci těšit na prezentace pana Jiřího Peterky, Martina Semráda z NIX.CZ nebo na panelovou diskusi o chystaném kybernetickém zákonu. Ale připravujeme toho mnohem víc. Co konkrétně, to prozradíme až na začátku května se spuštěním stránek IT 13 s kompletním programem a přihlašovacím formulářem.

Jen dva dny na to se na Letišti Václava Havla uskuteční vůbec první konference o tématech propojovacích uzlů ve středoevropském regionu. Pořádá ji NIX.CZ, český peeringový uzel, společně se svým vídeňským protějškem VIX.at. Témata přednášek jsou tedy poměrně jasná; mluvit se bude o peerování, o datacentrech, o spolupráci mezi IXP atd. Mezi přednášejícími budou například hosté z RIPE NCC a EURO-IX, českou odbornou veřejnost zde zastoupí například Ondřej Filip z CZ.NIC s příspěvkem o routovacím démonu BIRD. Více informací o této výjimečné akci najdete na webu NIX.CZ opět na začátku května.

Konec května tedy bude patřit internetu a internetovým technologiím. Že si nejsou obě akce nijak vzdálené, dokumentuje i „konferenční dopravní autobusová linka“. Z Vítězného náměstí se na Letiště Václava Havla dostanete za pár minut populárním spojem číslo 119.

Vilém Sládek

Jak se chytá malware

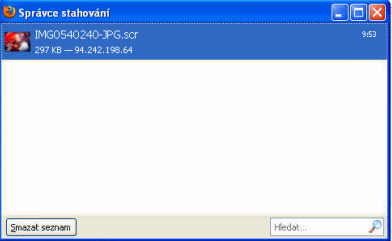

Včera jsme od jednoho uživatele z ČR obdrželi odkaz (http://www.goo.gl/XXXXXXX=IMG0540240-JPG), který dostal jeho známý přes Skype. Byli jsme požádáni o informaci, co se mohlo na tomto počítači stát, jaké to mohlo mít dopady a jak se případného viru zbavit. Zkusili jsme tedy analyzovat zaslaný odkaz v předem připraveném virtuálním prostředí. Samotná návštěva odkazu (zamaskovaný odkaz ve skutečnosti míří na IP adresu 94.242.198.64) vede k tomu, že je uživateli nabídnut ke stažení soubor s názvem IMG0540240-JPG.src.

Nepozorný uživatel snadno přehlédne skutečnou koncovku souboru, kterou je .scr

Po spuštění programu se v domovském adresáři aktuálního uživatele vytvoří složka S-500-9430-5849-2045, která je nastavena jako skrytá a systémová, takže při běžném nastavení Windows ji uživatel nevidí. V této složce je pak umístěn soubor winmgr.exe. Zároveň je do registrů přidán klíč Microsoft Windows Manager, kvůli zajištění automatického spuštění malwaru po startu Windows.

Program se po spuštění pokouší o připojení na IP adresu 94.242.198.64 na port 5050. Při našem prvním testu se mu to také podařilo, stáhl si instrukce a začal se pokoušet o rozesílání e-mailové pošty. Předpokládáme, že pokud by na testovacím systému byl funkční Skype, malware by se pokoušel šířit i jeho prostřednictvím. Bohužel se však v tu chvíli testovací systém odporoučel a nemáme tak k dispozici zachycené pakety pro detailnější analýzu. Při pozdějších pokusech se již malwaru se serverem kontaktovat nepodařilo. Server je nyní odpojen. Otázkou je, zda je to pouze dočasné nebo již byl odpojen definitivně.

Paket zachycený programem wireshark

Který program se pokouší o připojení lze dobře sledovat také pomocí programu TCPView

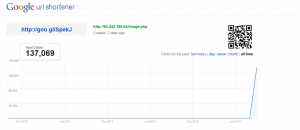

Soubor winmgr.exe jsme otestovali pomocí on-line nástroje virustotal.com a v současné chvíli jej rozpozná pouze 12 ze 46 antivirových programů. Bohužel mezi těmi „slepými“ jsou v současné chvíli i antiviry, které jsou hojně používané v ČR. Naštěstí podle analyzátoru společnosti Google na tento odkaz klikají především uživatelé v okolních zemích. Nelze však vyloučit, že u nás koluje jiný odkaz směřující na stejný malware a že tento odkaz může mít v ČR daleko více kliknutí.

Antiviry jsou zatím slepé

Na tento odkaz již kliklo 137 069 uživatelů

Jako obranu doporučujeme v první řadě neklikat na příchozí odkazy upozorňující uživatele na údajné fotky, na kterých by měli být zobrazeni, i když záminky, které mají uživatele donutit ke kliknutí, se mohou měnit. Pokud však již uživatel na odkaz kliknul a soubor spustil, je potřeba zachovat klidnou hlavu a v první řadě ukončit přes správce úloh proces winmgr.exe. Dále je potřeba smazat samotný soubor winmgr.exe ve složce S-500-9430-5849-2045. Je však potřeba nejdříve zapnout zobrazování skrytých a systémových souborů. Pak ještě odebereme z registrů klíč Microsoft Windows Manager a po restartu by mělo být již vše v pořádku.

Tento malware se nezdá být příliš sofistikovaný. Jeho závislost na jednom serveru i jeho relativně snadné odstranění ze systému ukazují spíš na práci někoho, kdo si možná jen chtěl vyzkoušet své možnosti. Přesto náš další krok bude distribuce vzorku tohoto malware antivirovým výrobcům.

UPDATE: Po napsání tohoto blogpostu se server na IP adrese 94.242.198.64 opět rozběhl. Stávající malware si z něho poté stáhl bratříčka, soubor bget.exe. Ten se v systému zahnízdil jako soubor 0584105130.exe v adresáři LOCALS~1\Temp\ v domovském adresáři uživatele. Tento soubor se v registru nachází hned na několika místech. Je tedy potřeba prohledat registr na výskyt „0584105130“ a všechny klíče odstranit. Po tomto kroku doporučujeme provést preventivní kontrolu systému některým z bootovatelných antivirových CD.

Pavel Bašta

Nežijeme v bublině

V ČR nežijeme v bublině, které by se netýkaly problémy počítačové bezpečnosti. Proto bychom se po delší době chtěli opět podělit o některé zajímavé incidenty, se kterými jsme se v průběhu přibližně posledního roku setkali. U některých z nich je navíc zajímavé, že jste se o nich mohli dozvědět jako o něčem, co se někde odehrává, ale co si možná podvědomě představujeme jako něco, co se děje tam někde „venku“. Děje se to však i u nás, a proto je potřeba věnovat otázce počítačové bezpečnosti adekvátní prostor. Snad vás o tom přesvědčí i příklady některých incidentů, které jsme v CSIRT.CZ řešili, a které ukazují, že bezpečnost se týká nás všech, uživatelů i administrátorů. Z důvodů zachování anonymity zainteresovaných stran bohužel nemůžeme být příliš konkrétní, ale i přesto doufám, že pro vás budou následující řádky varováním.

V červnu minulého roku nás CERT-EU informoval o útoku, při kterém byla uživatelům v některých zemích odeslána e-mailová zpráva, která vypadala jako oficiální komunikace Evropské komise. V té chvíli jsme ještě netušili, že neznámý malware obsažený v přiloženém MS Word dokumentu a v rámci ČR odeslaný úředníkům jednoho českého ministerstva a jedné zdejší bance vstoupí do dějin jako špionážní malware Red October. O jeho existenci byla veřejnost informována v lednu tohoto roku, kdy se ukázalo, že po několik let sledoval vládní, diplomatické a výzkumné organizace ve východní Evropě. To, že se podařilo díky spolupráci CSIRT týmů v Evropě zabránit infikování desítek uživatelů v různých institucích půl roku před objevením tohoto malware, považujeme za slušný úspěch.

V posledním půl roce také pravidelně spolupracujeme s US-CERT a to v souvislosti s výskytem botnetu, který pro své fungování využívá webové servery. Šíří se především prostřednictvím zranitelných verzí známých redakčních systémů, jako je Joomla či WordPress. I když se může na první pohled zdát, že zranitelných webů je méně než zranitelných domácích počítačů, menší počet jednotlivých zapojených „botů“ útočníkům vynahradí rychlé linky, na kterých jsou obvykle servery připojené. Takto napadené servery se dle našich informací momentálně zneužívají především pro DDoS útoky na cíle v USA. V podstatě každý týden dostáváme informace o desítkách nových webových serverů v ČR, které jsou tímto způsobem zotročeny.

Za zmínku také stojí spolupráce CERT.BE, který získal logy přístupů na webovou stránku umístěnou na serveru v Belgii. Tato stránka šířila nebezpečný malware, který některé antivirové programy vůbec nedokázaly detekovat. Mezi počítači, které tento web navštívily, bylo také několik IP adres z České republiky. Podle informací, které jsme od námi kontaktovaných správců obdrželi, se skutečně tyto počítače při návštěvě tohoto webu nakazily a jejich uživatelé neměli vůbec tušení, že jejich počítač je infikován.

Začátkem března jsme se také podíleli na distribuci informací o novém rootkitu pro Linux, který se v systému usadí v podobě knihovny spojené s SSHD a u kterého zatím není jasné, jakým způsobem se do systému dostává. Mezi potenciálně infikovanými servery bylo i několik serverů z ČR.

Na závěr bych ještě zmínil, že jsme se již setkali také s případem vydírání, kdy bylo po jednom menším serveru požadováno „výpalné“ s tím, že dokud nezačne platit, bude na něj pravidelně podnikán DDoS útok.

Jak je vidět, kybernetická kriminalita a útoky se nevyhýbají ani České republice a je třeba na to pamatovat při naší každodenní práci, ať už z pohledu uživatele, nebo z pohledu správce IT.

Pavel Bašta

Je email mrtvý?

Nedávno vystoupil v Hyde Parku na ČT24 Luis Suarez, ovšem nikoliv útočník FC Liverpool, ale, jak pravil moderátor, vizionář ve službách IBM. Jeho vize je v kostce tato: zahodit email a pro veškerou komunikaci používat sociální sítě. Jsem dalek toho, abych panu Suarezovi takový systém rozmlouval, pokud mu (zatím) funguje, těžko však mohu souhlasit s tím, když je prezentován jako obecný návod pro širokou veřejnost.

Stinné stránky sociálních sítí jsou již dostatečně známé. Pomineme-li ty, které si uživatelé sami způsobují svým neopatrným chováním, nejvážnějším problémem je fakt, že se profily osob a skupin, jakož i veškerá jejich komunikace, soustřeďují v rukou provozovatele sociální sítě. Ten pak z těchto dat může zajisté těžit informace pro různé účely, v lepším případě komerční. Email je naproti tomu stále velmi distribuovaná služba a každý její uživatel má možnost, aspoň principiálně, rozhodovat o tom, komu svá data a texty poskytne.

Zdá se však, že pro mnoho uživatelů se email stává docela obtížným břemenem, a tak snáze podléhají představě, že v silu sociální sítě jim bude líp. Možná si řeknete: no jasně, spam. Já si ale myslím, že běžný spam je docela dobře řešitelná záležitost a pro průměrného uživatele představuje jen okrajový problém.

Mnohem větším uměním je vyrovnat se s tím, co zbude po odfiltrování spamu, tedy se zprávami, které lze v podstatě považovat za legitimní. Znám řadu lidí, třeba i jinak dobře organizovaných, kteří s sebou jako kouli na noze táhnou inbox zvíci tisíců zpráv. Podle svého naturelu se tím pak zbytečně stresují anebo nereagují ani na důležité maily (případně obojí).

Dostupné technologie jim s tím bohužel příliš nepomohou. Běžní mailoví klienti typu GUI jsou zbytnělé kusy softwaru, které při práci s opravdu velkými mailovými archivy buď rovnou kolabují anebo se nesnesitelně zpomalí. Nástroje pro klasifikaci zpráv, vyhledávání apod. také obvykle nejsou na úrovni doby. Je charakteristické, že uživatelsky nejpříjemnější a technologicky nejpokročilejší jsou zase centralizované služby typu GMail. Jiné alternativy, jako je například projekt Notmuch, jsou stále v počátcích a pro řadového uživatele jen obtížně použitelné.

Otázka, jíž je nadepsán tento příspěvek, je možná sugestivní a odpověď je zatím naštěstí záporná. Zatím… Nejde snad tolik o mail jako takový, ale o princip distribuované aplikace, kterou nemá nikdo konkrétní plně v rukou. Mně se do sila nechce.

Ladislav Lhotka

Zajímavosti z průzkumu mezi českými uživateli internetu

Agentura Markent připravila před časem pro CZ.NIC průzkum, který byl věnovaný především zavedení znaků národních abeced do domény .CZ. Dokument však není jen o tomto tématu, zájemci v něm najdou řadu dalších statistik a informací. Výběr z nich najdete v tomto blogpostu.

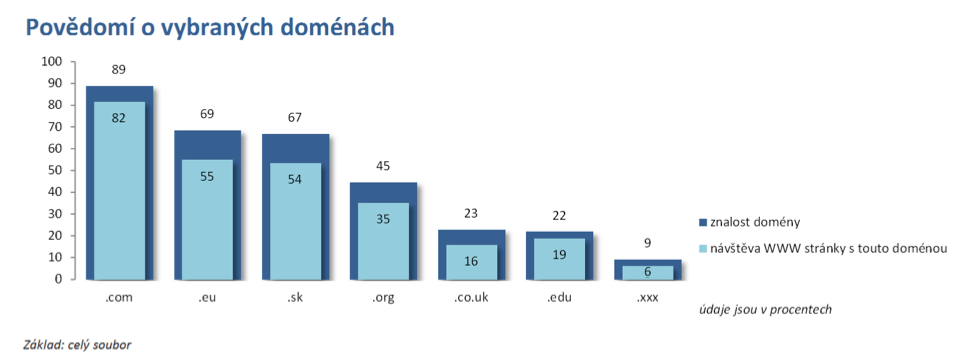

Jedna z otázek určená respondentům se týkala povědomí o doménách prvního řádu. Jistě není překvapením, že za .CZ skončila .com, kterou uvedlo 89 % dotázaných, následovaná .eu (69 %), .sk (67 %), .org (45 %) a .co.uk (23 %).

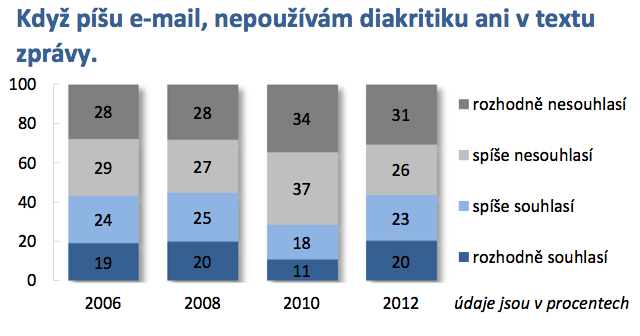

Jedním ze zkoumaných témat bylo také psaní diakritiky ve zprávách. Téměř polovina uživatelů internetu háčky a čárky při psaní e-mailů nepoužívá. Převažují mezi nimi lidé mladší 20 let a obyvatelé měst s více než 100 000 obyvateli.

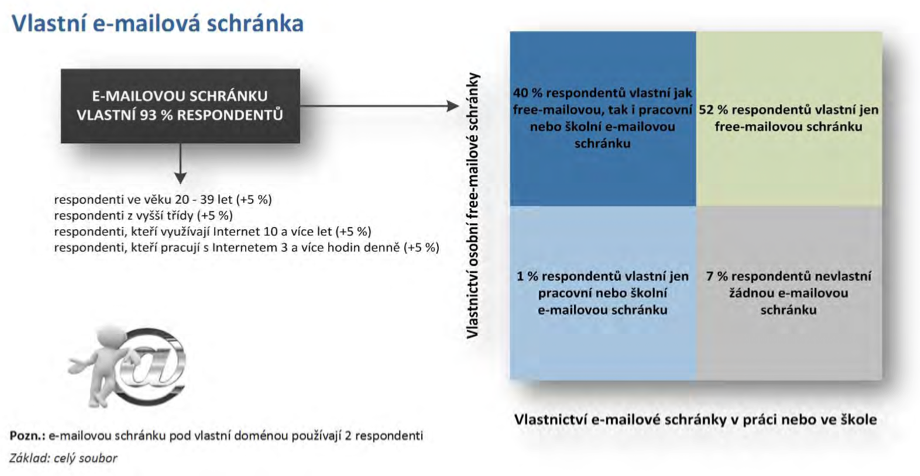

Vzhledem ke zpřístupňování internetu všem vrstvám a skupinám obyvatel v posledních letech není překvapivé, že 93 % respondentů uvedlo, že vlastní e-mailovou schránku. Následují graf zachycuje rozdělení mezi freemailovými a pracovními nebo školními e-mailovými schránkami a jejich průnik.

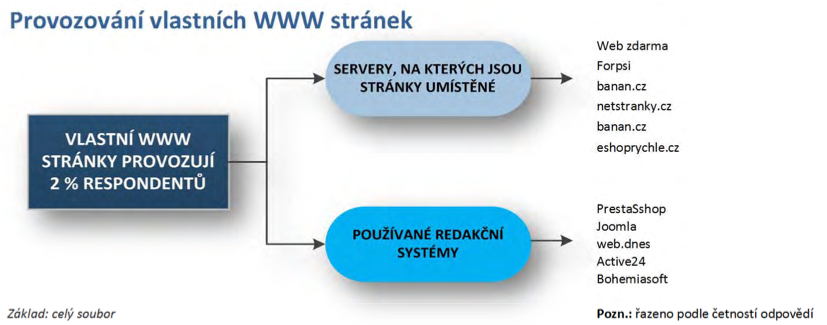

Další skupina dotazů se týkala provozu vlastního webu a provozování e-mailu na vlastní doméně. Zatímco vlastní WWW stránky provozují 2 procenta dotázaných, e-mail na vlastní doméně provozuje pouze několik respondentů. Nejčastěji využívanými webhostingy jsou Web zdarma, Forpsi, Banan.cz a Netstranky.cz. Mezi nejrozšířenějšími redakčními systémy patří PrestaShop, Joomla, web.dnes, Active24 nebo Bohemiasoft.

Více informací z průzkumu najdete na stránkách www.háčkyčárky.cz.

Vilém Sládek

DNSSEC validace na Google Public DNS. Jak to vlastně je?

Když před dvěma dny Google ohlásil, že na svém veřejném DNS podporuje DNSSEC validaci, tak mnohá srdce zaplesala. O to pak bylo větší zklamání, když se ukázalo, že tato služba v současné době validuje pouze na vyžádání. DNSSEC validace na vyžádání pak v podání Google Public DNS validuje DNSSEC pouze v případě, že byl dotaz zaslán s příznakem DO (DNSSEC OK) nebo AD (Authenticated Data).

Co to tedy přesně znamená, a proč je to vlastně jeden velký test?

První důvod je velmi jednoduchý. Takové chování je v rozporu se standardem RFC, které definuje chování validujícího resolveru (RFC 4033). Dle DNSSEC standardu tedy nelze nazývat Google Public DNS jako validující resolvery. Možná si řeknete, že nějaké dodržování standardů není důležité, ale pak si zkuste vzpomenout, jak jsme dopadli s prohlížeči a HTML, a jak dlouho se z toho už dostáváme.

Druhý důvod je techničtější a poněkud více komplikovaný. Aby systém používající Google Public DNS mohl využívat všechny výhody validace, musel by stub resolver v systémové knihovně podporovat zasílání DNS dotazů s příznakem DO nebo AD. Přiznám se, že jsem žádný takový stub resolver ještě neviděl. Druhá varianta je pak instalace lokálního resolveru, který takové dotazy posílat již umí. Jenže pak už asi neexistuje žádný rozumný důvod, proč nedělat validaci přímo na tomto resolveru, protože tím dosáhnete výrazného zvýšení bezpečnosti DNS ve vaší síti.

Naštěstí to není tak černé, jak to vypadá. Google po počáteční smršti jednak aktualizoval FAQ a jednak Ben Laurie z Google ohlásil, že toto je pouze počáteční testovací fáze, po které bude následovat zapnutí DNSSEC validace pro všechny uživatele této služby.

Takže i přes počáteční nevoli dávám Google palec nahoru za odvážný krok správným směrem. A teď už jenom potichu, ale třeba i nahlas, doufejme, aby také udělali krok na druhé straně a postupně začali podepisovat své domény. V České republice nás to tolik netrápí, protože co se týče validace i podepisování patříme mezi špičku, ale oba dva budoucí kroky na straně Google mají hlavně na mezinárodní úrovni velkou šanci rozseknout vejco-slepičí problém, kdy nikdo nevaliduje, protože nikdo nepodepisuje, a nikdo nepodepisuje, protože nikdo nevaliduje.

Ondřej Surý

Vláda podpořila nezávislý internet i zavádění DNSSEC a IPv6

Na dnešním jednání vláda schválila rovněž strategii „Digitální Česko 2.0 – Cesta k digitální ekonomice“. Cílem tohoto dokumentu je aktualizovat původní verzi Digitálního Česka, která byla již v mnohých ohledech zastaralá, případně její cíle byly nastaveny jako nereálné. Pokud dnes necháme stranou naší pozornosti využití rádiového spektra, najdeme v dokumentu minimálně tři kapitoly, které se přímo či nepřímo týkají doménového světa.

Pro CZ.NIC i internetovou komunitu mezi nejdůležitější ustanovení patří nově vložená kapitola „Doménová jména“, která částečně reaguje na regulační snahy Evropské komise i celosvětový vývoj v oblasti internetu a snahu některých, zejm. mimo-evropských států, o kontrolu nad internetem. Nejen ve světle uplynulé Světové konference k mezinárodním telekomunikacím (WCIT 2012) nalezneme v Digitálním Česku 2.0 důležité prohlášení potvrzující v otázkách správy internetu upřednostnění samoregulačních principů před případnými legislativními opatřeními.

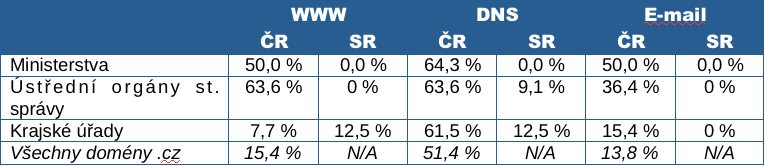

Další z nově přidaných kapitol se zaměřuje na podporu DNSSEC, který je autory strategie správě zasazen zejména do souvislosti s důvěrou uživatelů. V rámci podpory DNSSEC se Ministerstvo průmyslu a obchodu zavazuje předložit vládě ke schválení materiál zaměřený na podporu rozšíření technologie DNSSEC ve veřejné správě a při využívání jejích elektronických služeb. Podle průzkumu provedeného sdružením CZ.NIC na 250 doménách úřadů včetně měst a obcí využívá DNSSEC 28,8 % institucí veřejné správy méně, tj. přibližně o 10 % bodů méně než činí průměr v doméně .cz. Situace je tak zde zcela opačná, než u IPv6, kde stát, zejm. Ministerstvo průmyslu a obchodu, sehrálo při zavádění této technologie pozitivní roli. K rozšíření DNSSEC ze strany veřejné správy by měl přispět i připravovaný „Strategický rámec rozvoje veřejné správy a e-Governmentu 2014+“ z dílny Ministerstva vnitra, který počítá s podepsáním všech domén klíčových služeb eGovernmentu za pomoci DNSSEC do konce roku 2014 a všech elektronických služeb veřejné správy do konce roku 2015.

Při pohledu na legislativní nástroje, které má Ministerstvo průmyslu a obchodu, potažmo vláda k dispozici, se celkem logicky nabízí stejný postup jako v případě IPv6, tj. příprava a přijetí usnesení vlády. Někteří škarohlídové by možná mohli namítnout, že přijetí usnesení nemající žádné sankce je bezzubé, pokud však srovnáme Českou republiku a např. Slovensko (viz níže) i situace v celé doméně .cz, vidíme, jaký pozitivní vliv naše Usnesení vlády mělo a že ministerstva ostatní orgány státní správy podporují IPv6 na svých webových serverech přibližně 3x častěji než je celostátní průměr. Z tohoto důvodu si myslím, že je na místě říci Usnesení vlády jasné ANO a podpořit tak rozšíření DNSSEC i do státní správy.

Ve vztahu k IPv6 pak nelze nezmínit kapitolu, která v Digitálním Česku byla již na začátku, ale nyní došlo k její aktualizaci. Ministerstvo zde přiznává (jak můžeme vidět i z výše uvedené tabulky), že zatím neimplementovaly všechny orgány státní správy a slibuje aktivní prosazování povinností, které jednotlivým orgánům státní správy z Usnesení vyplývají. Ke kladům strategie lze přičíst i to, že Ministerstvo průmyslu a obchodu se nebálo věci pojmenovat pravými jmény a upozornit na stěžejní zajištění podpory IPv6 v rámci KIVS (Komunikační infrastruktury veřejné správy) včetně CMS (Centrální místo služeb).

Z dalších kapitol je jistě zajímavé si přečíst v Digitálním Česku 2.0 i tu zaměřenou na svobodu internetu či podporu legální nabídky digitální obsahu.

Jiří Průša

Komu klasická CAPTCHA až tak úplně nepomáhá

Kolega Petr Závodský vede v CZ.NIC tým testerů. Mimo to ale stojí za projektem Dobrý kód, který pomáhá handicapovaným lidem při práci s Internetem, konkrétně v případech, kdy narazí na Turingův test CAPTCHA; ne pro každého představuje tato součást celé řady webů snadno řešitelnou „překážku“. Jeho projekt je nejen prospěšný, ale také zajímavý a určitě si zaslouží minimálně trochu pozornosti. Rádi vám ho proto představíme formou rozhovoru s jeho autorem.

Co je Dobrý kód zač?

Na webových stránkách se čas od času každý z nás setká s obrázkovým CAPTCHA kódem. Ten, kdo vidí a nemá problém s pořadím znaků, prostě řetězec znaků opíše do formulářového okýnka a dál nic moc neřeší. Takový obrázkový CAPTCHA je však obrovskou překážku pro postižené, například zrakově. Když zrakově postižený narazí na takovou bariéru, dál se prostě bez cizí pomoci nepohne. Je pravda, že CAPTCHA se někdy opatřuje i zvukovým výstupem, to ale skýtá řadu neduhů. Jednak je zvukový CAPTCHA často špatně implementovaný, takže je postiženému prakticky k ničemu. Další problém hlasového výstupu představuje snížení zabezpečení. Tak se neimplementuje, protože snižuje úroveň zabezpečení toho obrázkového. A proto projekt Dobrý kód, kterým chci řešit nepřístupnost CAPTCHA. Dobry kód je také o lidské důstojnosti, kterou by jakékoliv zabezpečení nemělo snižovat nikomu z nás.

Pro koho je Tvůj projekt určený?

Dobry kód je primárně určen webovým uživatelům se specifickými potřebami a aktuálně nabízí dvě služby. U služby Screenshot uživatel zašle snímek obrazovky CAPTCHA Dobrému kódu a jako odpověď obdrží přečtený kód, s kterým může dál bez překážek zacházet. Druhá služba Encrypted CAPTCHA nabízí řešení zpřístupnění prakticky jakéhokoliv CAPTCHA. Aktuálně to je ale spíš na vývojářích, zda službu použijí a zpřístupní tak web i handicapovaným.

Jak jsi se k této aktivitě dostal a jak dlouho Tvůj projekt vzniká nebo vznikal?

Cesta k tomuto projektu byla dána konstelací několika okolností. Bratrovo postižení, můj zájem o aplikační bezpečnost, dřívější práce s různě handicapovanými, je toho více. Přibližně před dvanácti lety jsem pracoval na projektu o astronomickém vzdělávání zrakově postižených. Tehdy vzniklo několik konkrétních unikátních výstupů – hmatové planetárium, hmatové publikace s astronomickou tematikou, první hybridní publikace v Česku a další věci. Bavilo mě řešit různé technické překážky a těšilo mě, když výstupy byly k užitku. A tak teď to není o astronomickém vzdělávání zrakově postižených, ale o praktické pomoci tam, kde je více než potřeba.

Dobrý kód reálně začal vznikat přibližně před třemi měsíci. Původně jsem uvažoval jen o službě Encrypted CAPTCHA, později jsem připojil, po vzoru prolamování CAPTCHA armádami Indů, službu Screenshot.

V jaké je teď Dobrý kód fázi a kolik lidí na něm pracuje?

Aktuálně se s projektem seznamují první uživatelé. K dnešku službu Screenshot používá 29 uživatelů, bylo zpracováno něco přes 120 požadavků na opis CAPTCHA kódu, úspěšnost v použití služby je něco kolem 85 procent, 15 procent jde na vrub softwarových chyb a chybného uživatelského použití. V projektu jsou zapojeni tři lidé. Vývoj si vedu sám, dva lidé mi sporadicky pomáhají v rolích operátorů.

Co Dobrý kód v blízké nebo vzdálené budoucnosti čeká, jaké má ambice?

Teď je zapotřebí služby po softwarové stránce stabilizovat, opravit některé nedostatky, zakomponovat podněty od uživatelů, například zvýšit ochranu soukromí uživatelů deformací okolí CAPTCHA obrázku. Pak se budu věnovat šíření služeb mezi uživatele a rozšiřování funkcionalit. Služba Screenshot bude zpřístupněna prakticky komukoliv, operátorem bude moci být také kdokoliv. Služba bude samozřejmě propojena se sociálními sítěmi.

A na konec – co Tě vedlo k tomu, že jsi se do tohoto projektu pustil?

Jeden z hlavních důvodů jsem uvedl v předešlé odpovědi. Dalším může být to, že je obrázkový CAPTCHA pro mnohé více bariérou než ochranou, o čemž se možná až příliš hovoří, konferuje, ale neřeší se to. Posledním racionálním krokem ve zpřístupnění CAPTCHA bylo zavádění zvukového CAPTCHA. Zvukový CAPTCHA má však mnoho neduhů – často je nesrozumitelný, snižující úroveň zabezpečení toho obrazového CAPTCHA, někdy drahé pořízení. Zbytečná tlachání o tom, jak je problém neřešitelný, to byl asi velmi důležitý impuls.

Díky Petře za odpovědi. A pro vás, kteří by chtěli vědět více, je tu webová stránka projektu nebo kontakt na jeho realizátora.

Vilém Sládek

Co byste rádi na konferenci Internet a Technologie 13?

Na květen opět připravujeme naši tradiční konferenci Internet a Technologie (08, 09, 10, 11. 12). V případě té letošní se vracíme k modelu, který jsme loni opustili, tedy tato akce se bude opět konat v půlce roku, bude v průběhu pracovního týdne, bude dvoudenní a chtěli bychom, aby byla v Národní technické knihovně v pražských Dejvicích, s níž máme bohaté a velice dobré zkušenosti. Možná se ptáte, proč další změna. Důvodem je naše druhá letošní konference, kterou po dobrých zkušenostech s IT 12 připravíme na listopad. O tom ale až v dalším blogpostu.

V těchto dnech dáváme dohromady témata a začínáme se ohlížet po přednáškách a hlavně přednášejících. Je více než pravděpodobné, že se budeme věnovat nejen aktuálním doménovým tématům, ale i IPv4 a IPv6, internetové/kybernetické bezpečnosti, novým internetovým technologiím, o nichž se v poslední době mluví, nebo internetovému hardwaru.

Protože předpokládáme, že řada čtenářů .blogu jsou také potenciální návštěvníci našich akcí, zajímalo by nás, co byste od letošní konferenci Internet a Technologie očekávali. Rádi bychom vás požádali o tipy na přednášky a třeba i na workshopy (na IT 13 nás mile překvapil zájem o speciální setkání věnované BIRDovi, třeba o něj bude zájem a my připravíme jeho pokračování).

Jestli tedy víte, co zajímavého byste chtěli na IT 13 vidět a slyšet, koho byste tam chtěli potkat atd., podělte se s námi v komentářích. Nebráníme se samozřejmě ani tipům na vystupující ze zahraničí. Čím dříve nám dáte vědět, tím lépe.

Předem vám děkujeme za spolupráci.

Vilém Sládek

Honeynet: útoky na přelomu roku

Poslední statistky z našeho honeynetu jsme zveřejnili počátkem listopadu, takže je opět vhodný čas se podívat, co se v uplynulých měsících dělo.

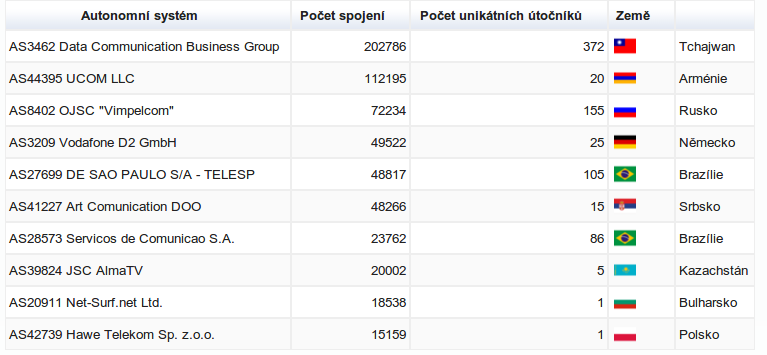

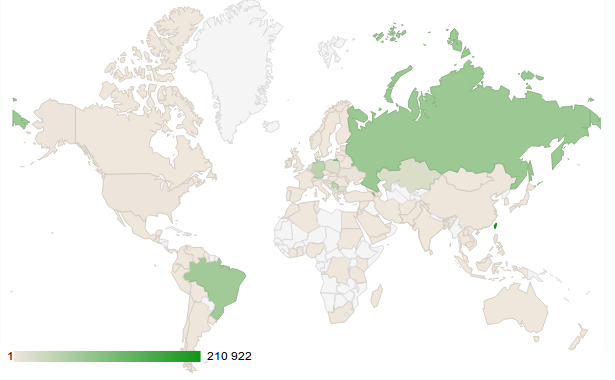

Nejvýrazněji se na statistikách podepsal autonomní systém AS3462 z Tchaj-wanu s počtem 372 unikátních IP adres. Opakuje se tak situace z minulého období. Počítače z tohoto rozsahu šířily 100 různých variant malware, z toho dvě se dostaly do TOP 10 za poslední sledované období (viz první a druhý malware na VirusTotal); jedna z těchto dvou byla šířena z jediné IP adresy. Tento AS sám o sobě zajistil Tchaj-wanu první příčku ve srovnání s ostatními státy světa.

Při pohledu na mapu světa jsou opět nejvýrazněji vidět Rusko a Brazílie. Oba státy vynesly na vysoké příčky stejné AS, jako v minulém období – ruský AS8402 a brazilský AS27699. Překonává je jen zmiňovaný Tchaj-wan a tentokrát i Arménie, která šířila tuto variantu viru Conficker. Menší množství útoků na nás směřovalo také z Německa a Srbska.

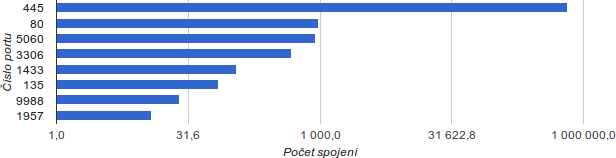

Nejčastěji se útočníci připojovali na port 445 (SMB protokol), řádově méně pokusů bylo dále na porty 80 (HTTP), 5060 (SIP), 3306 (databáze MySQL) a 1433 (Microsoft SQL Server).

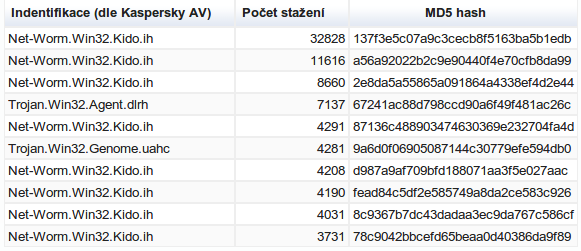

Nejčastěji nahrávaný malware tvořily různé varianty Confickeru. Většinou platí, že jeden typ šíří téměř výhradně jeden autonomní systém.

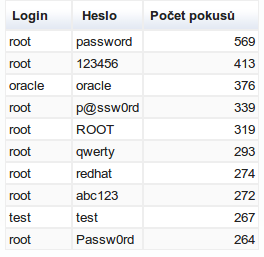

Na konec ještě přehled nejčastějších kombinací přihlašovacích údajů na službu SSH. Proti minulému období se nově v TOP 10 objevila kombinace test-test a root-redhat.

Jiří Machálek