Webové stránky jsou stále uživatelsky přívětivější a nabízejí čím dále více „vychytávek“. Více užitečných funkcí však sebou nese i větší riziko zanesení nějaké zranitelnosti. Na trhu dnes najdeme mnoho nástrojů usnadňujících tvorbu webových stránek, avšak tyto nástroje již většinou neřeší otázku bezpečnosti. Ta je v dnešní době minimálně stejně důležitá, jako funkčnost a vzhled stránek. Co mi je jako obchodníkovi platné, že jsem udělal vychytaný e-shop, který přitahuje zákazníky, když zároveň útočník vykrádá jejich účty, a to díky chybě na mém webu. Po takové zkušenosti se již zákazník nevrátí, pokud vůbec nezanevře na on-line nakupování jako takové. A toto se samozřejmě netýká jen on-line nakupování, zákazník si po návštěvě špatně napsané stránky může odnést třeba virovou nákazu, což návštěvnosti daného webu také neprospěje. Pokud si nejste zabezpečením vašeho webu zcela jistí, měli byste určitě číst dále.

Naše bezpečnostní týmy CZ.NIC-CSIRT a CSIRT.CZ pomáhají s řešením bezpečnostních incidentů v sítích v České republice a proto se denně setkáváme s nejrůznějšími možnostmi využití zranitelností na webových stránkách. Je pravda, že útoky jsou stále sofistikovanější a často využívají kombinaci různých zranitelnosti. Naše bohaté zkušenosti s řešením útoků na webové stránky jsme se proto rozhodli sdílet s provozovateli webů a zprovoznili jsme bezplatnou službu Skener webu. Cílem služby je poskytnout provozovatelům webů přehled zranitelností na jejich webu podle OWASP TOP 10, a to společně se stručným doporučením vhodných řešení. Skenování provádíme pomocí automatizovaného testu a následného ručního testu, který minimalizuje možná false positive a přidává pohled bezpečnostního experta na zranitelnost a její možné zneužití.

Protože dostáváme celou řadu otázek k této službě a protože se některé opakují, rozhodli jsme se sepsat ty nejčastější a nejdůležitější a zveřejnit je na stránkách Skeneru webu. Nejčastější dotaz se týká osoby oprávněné potvrdit objednávku. Objednávku potvrzuje držitel domény. Pokud je jím společnost, učiní tak osoba oprávněná za společnost konat, případně osoba oprávněná podat objednávku (v tom případe je potřebné dodat čestné prohlášení, které vám na vyžádaní zašleme). V případě veřejných institucí může objednávku potvrdit statutární zástupce instituce nebo také vedoucí oboru informatika.

Druhá často kladená otázka se týká možného omezení provozu stránek v průběhu testováni. Testy provádíme tak, aby nedošlo k jakémukoliv omezení. Vše ale závisí na tom, jak jsou dané stránky navrženy po funkční stránce. Průběh testování však sledujeme a automatické testy je možné kdykoliv zastavit.

Více odpovědí na často kladené otázky najdete na stránkách Skeneru webu. V případě jakýchkoliv dotazů se na nás samozřejmě můžete obrátit na adrese podpora@skenerwebu.cz.

Zuzana Duračinská

Hpfriends – ako zdieľať dáta z honeypotov

Hovorí sa, že zdieľaná radosť je dvojnásobná radosť. Rovnako rastie zdieľaním užitočnosť dát z honeypot systémov. Vďaka projektu hpfriends, súčasti The Honeynet Project, je zdieľanie týchto dát veľmi jednoduché a podnecuje k ďalšiemu využívaniu. My sme vďaka tomuto projektu vizualizovali útoky na náš honeynet. V tomto článku sa môžete pozrieť na našu skúsenosť so zapojením do hpfriends.

Naša honeymapa

Systém hpfriends je evolúciou staršieho hpfeeds. Cieľom projektu je umožniť používateľom jednoducho rozhodovať o právach k odoberaniu ich udalostí. Podľa nich potom systém zaslané udalosti distribuuje na základe autentifikačných údajov k ďalšiemu spracovaniu.

Podrobný návod na použitie spísal Johannes ‚heipei‘ Gilger. V skratke – dá sa prihlásiť pomocou GitHubu, Googlu, alebo Facebooku. Užívateľ si vygeneruje svoj (jeden alebo niekoľko) autentifikačný kľúč a nastaví, do ktorých kanálov môže publikovať a ktoré môže odoberať (Sub). Potom v honeypote na jednej strane, alebo v software, ktorý spracováva prijate udalosti na druhej strane, použije tento kľúč.

Dá sa nastaviť zdieľanie kľúča s iným používateľom alebo skupinou. Tieto vzťahy sú uložené v grafovej databáze Neo4j. Viac o implementačných detailoch nájdete tu.

Hpfeeds vytvoril Mark ‚rep‘ Schloesser, sú dostupné implementácie v go, a ruby. Zdrojové kódy hpfriends nie sú verejné.

Kód v Pythone na publikovanie udalostí je veľmi jednoduchý:

import hpfeeds

import json

import sys

try:

hpc = hpfeeds.new('hpfriends.honeycloud.net', 20000, "ident", "secret")

print("Connected to {0}".format(hpc.brokername))

channels = ["artillery", ]

data = {"local_host": "168.192.1.1", "connection_protocol": "smbd",

"remote_port": 2714, "local_port": 445, remote_host": "168.192.1.2"}

hpc.publish(channels, json.dumps(data))

except:

print format(sys.exc_info())

hpc.close()

Na odoberanie udalostí používame feed.py z redmine na honeynet.org :

python ./feed.py --host hpfriends.honeycloud.net -p 20000 -c test -c dionaea.capture -i ident -s secret subscribe

Ak niečo nefunguje, najskôr sa treba pozrieť do logu na hpfriends, či kľúču nechýbajú práva.

Príkladom použitia je Honeymap. Žlté bodky na mape sú mestá so senzormi, červené sú zdroje útokov. Čím viac útokov pochádza z danej krajiny, tým je krajina viac modrá. V logu v dolnej časti stránky vidno informácie o real-time útokoch (čas, zdroj, cieľ, ich súradnice, typ senzoru, pri type dionaea.capture je uvedený aj MD5 hash súboru, ktorý použil útočník spolu s linkom na virustotal.com).

Naše senzory v Prahe sú tiež pridané do mapy, ale mapa nezobrazuje všetky udalosti z nich. Mapu udalostí len z našich senzorov nájdete tu. Databázy geolokácie nie sú nejak obzvlášť presné, tak máme Prahu nastavenú ako cieľ ručne. Inak by bol cieľ v strede republiky.

Ďalšie mapy:

– Nemecký Telekom

– Luxemburský CIRC (Computer Incident Response Center)

S hpfeeds komunikujú všetky naše honeypoty (Dionaea, Kippo, Glastopf, Artillery, Conpot). Počas tohtoročného Google Summer of Code sa podpora hpfeeds dostala aj do spampotu SHIVA. Viac na blogu.

Za zmienku stojí blogpost od Marka Schloessera, kde vysvetľuje základné otázky, ako „Odkiaľ sa berú dáta?“, „Sú dáta reprezentatívne?“, „Prečo sa zdá, že celý svet útočí na Aachen?“.

Z vlastnej skúsenosti môžeme povedať, že zapojenie so hpfriends je jednoduché. Napadá vás ďalšie zaujímave využitie živých dát okrem vizualizácie? Napíšte nám do komentárov.

Katarína Ďurechová, Jiří Machálek

IPv6 postupuje

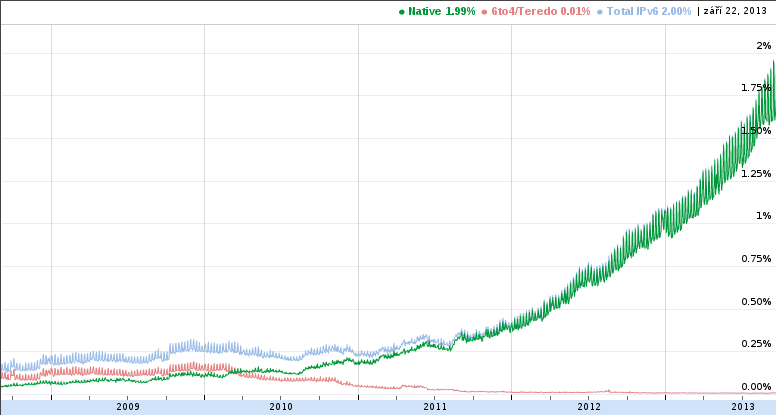

Jak vypadá situace adopce protokolu IPv6 z hlediska alokací jsem na tomto blogu již glosoval mnohokrát. Dnes mi dovolte připomenutí překročení jednoho milníku z pohledu reálných IPv6 toků Internetu. Google totiž nedávno oznámil, že podíl IPv6 překročil 2 %. To sice nezní jako nějaké ohromující číslo, ale na druhou stranu se podíl IPv6 meziročně více než zdvojnásobil, protože loni v této době byl tento poměr nižší než 1 %. Trend tedy vypadá velmi pozitivně, což je vidět i z následující křivky.

Podíl IPv6 22.9.2013

Dále je potřeba si uvědomit, že díky technikám jako happy eyeball poměr IPv6 nikdy nemůže být 100% ani v případě plné implementace IPv6.

Situace se pochopitelně výrazně liší v jednotlivých zemích. Světovou jedničkou je Švýcarsko s 9 %. Druhé místo obsadilo trochu nečekaně Rumunsko s o něco méně než 8 % a třetí je Francie s 5 %. Česká republika, která má poměrně hodně obsahu přístupného po IPv6, bohužel za průměrem zaostává. U nás se podíl IPv6 pomalu blíží k 1,5 %. To je pochopitelně způsobeno situací u ISP, kteří se k nasazování IPv6 pro koncové uživatele zatím tolik nehrnou, byť toto rozhodně neplatí pro všechny.

Každopádně bude zajímavé sledovat, zdali si IPv6 udrží takto pozitivní růstový trend. Pokud by tomu tak bylo, mohli bychom IPv4 opustit poměrně brzy.

Ondřej Filip

Fotoblogpost: Už brzy

Okřídlené »obraz vydá za tisíc slov« platí v tomto případě 100%. Řadě z vás jistě není třeba cokoliv přibližovat.

Prostě už brzy tu bude pokračování úspěšného seriálu Jak na Internet.

Vydržte ještě pár dní; fotky níže slouží pouze jako ochutnávka. Zůstaňte s námi a dozvíte se víc (tento slogan trochu klame :)). Těšte se s námi na 1. říjen!

Klapka POPRVÉ!

Klapka PODRUHÉ!

Klapka POTŘETÍ!

Tomasz Hatlapa

Nové gTLD o další krok blíže, český .UNICORN stále ve hře

V pátek ICANN oznámil tradiční schválení dalších žádostí o nové gTLD. Mezi zpracovanými žádostmi se objevila i jediná doména od českého zájemce: .UNICORN. V procesu počátečního hodnocení (Initial Evaluations) pak zbývá posledních dvacet devět žádostí.

Podle výsledků zveřejněných na stránkách ICANNu prošlo počátečním hodnocením celkem 1760 žádostí, 121 zájemců svoji žádost stáhlo a dvě žádosti (.AFRICA a .GCC) nebyly schváleny. Za povšimnutí stojí, že téměř čtvrtina stažených žádostí se uskutečnila v průběhu července a srpna, tedy na téměř samém konci procesu.

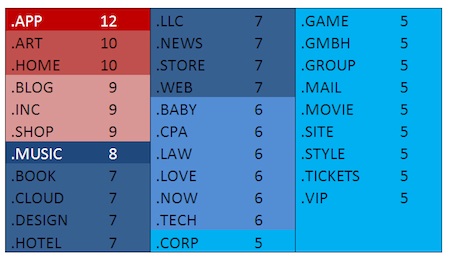

Ani žádosti, které prošly procesem hodnocení, však nemají zatím vyhráno. Více než třetina žádostí totiž obsahuje konflikt s dalšími žadateli – nejvíce zájemců je o doménu .APP, .ART a .HOME (viz. tabulka).

Nejžádanější nové gTLD

* Do počtu konfliktů jsou zahrnuty i domény, které jsou stále v hodnocení.

Jediná česká doména .UNICORN se dostala do poměrně malé skupiny žádostí, u které si ICANN vyžádal dodatečné informace, které budou následně postoupeny do tzv. rozšířeného hodnocení (Extended Evaluation). Podle hodnocení zbývá UNICORNu v žádosti upřesnit zejména technické a provozní informace jako je podpora IPv6 či ochrana práv z průmyslového vlastnictví, zejm. majitelů registrovaných ochranných známek.

Při příležitosti (téměř) ukončeného počátečního hodnocení (IE) ICANN zároveň informoval o podpisu dalších 12 smluv se zástupci registrů nových gTLD. Ty se tak zařadí k již stávajícím registrům nových gTLD v IDN: شبكة (arabský výraz pro síť či Internet), онлайн (ruský ekvivalent pro slovo online), сайт (v azbuce webová stránka) a čínský výraz pro hru.

Jiří Průša

S ohýbáním rohů v knihách je konec

Náš svět je plný zkratek. A o světě IT to platí dvojnásob. Abyste se v tom „doménovo-technologicko-internetovém“ prostředí vyznali, připravili jsme pro vás knižní záložky, na nichž najdete ty nejčastější zkratky s vysvětlením.

Jen pro ilustraci vybírám například DNS, PKI, VoIP nebo IPv6 (celkem je jich 32). Po pravdě, nevybral jsem tyto zkratky náhodou. Všechny mají něco společného s Akademií CZ.NIC a s nabízenými kurzy. Právě při návštěvě některého z nich můžete tuto záložku získat a s ní i některou knihu Edice CZ.NIC.

P.S.: Čtenáři elektronických knih mají bohužel smůlu. Elektronické záložky se zatím nekonají.

Igor Kytka

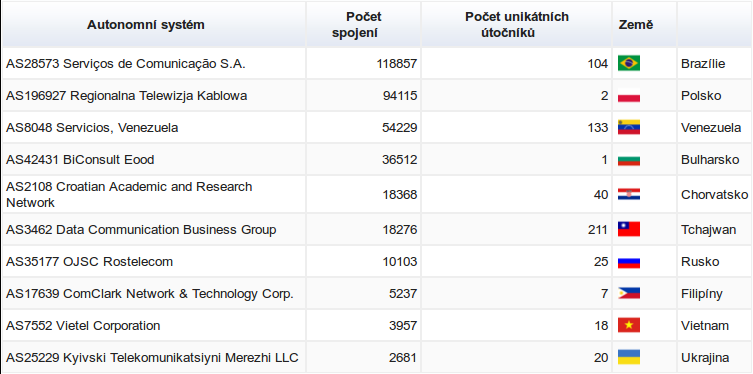

Honeynet: problematické autonomní systémy se příliš nemění

Po půlroční pauze se pojďme opět podívat na statistiky z našeho honeynetu. A začněme rovnou přehledem největších „hříšníků“ – autonomních systémů, z kterých se k nám útočníci od května do konce července připojovali.

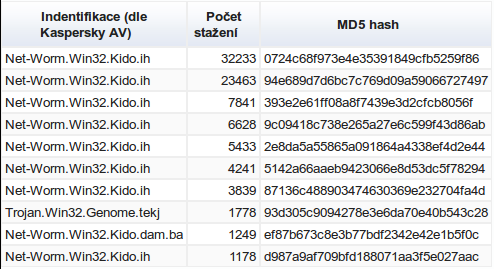

Tentokrát vede brazilská síť AS28573, která od poloviny července intenzivně šířila tento typ viru Conficker a s více než 30 tisíci uploady mu zajistila první místo v další tabulce zachyceného malware. Tato síť už se v minulosti v našich statistikách objevila a není to vůbec překvapivé, protože podle statistik Shadowserver jí aktuálně patří 12. místo (řazeno podle absolutního počtu IP adres šířících vir Conficker). Infikované je celé 1 % jejího adresního prostoru.

Podobně smutná situace je u tchajwanské sítě AS3462, která se v našich statistikách objevuje taky pravidelně a tentokrát skončila na 6. místě (celosvětově jí patří místo sedmé). Za sledované období se snažila rozšířit 93 různých virů.

Ani třetí v pořadí v naší tabulce není výjimkou. Venezuelská síť AS8048 se snažila šířit 42 virů, z toho čtyři se dostaly i do tabulky deseti nejčetnějších. Tato síť je celosvětově na 29. místě.

Naopak jako výjimky se dají označit polská síť AS196927 a bulharská síť AS42431, které si své umístění zasloužily díky jednotlivcům. V případě polské IP trval útok dva týdny, v případě bulharské osm dní. Osobně mě překvapilo umístění chorvatské akademické sítě AS2108, kde útok trvá s menšími přestávkami stále. Podle zkušeností s naším CESNETem bych očekával rychlejší řešení incidentu.

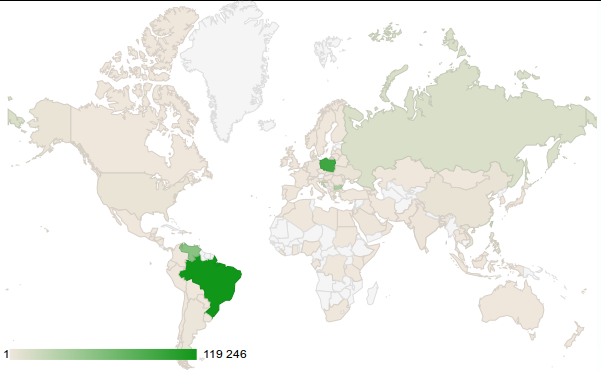

Pro zajímavost ještě znázornění na mapě, kde je výrazně vidět Brazílie s Polskem. Očekávatelné Rusko zdaleka není tak zajímavé.

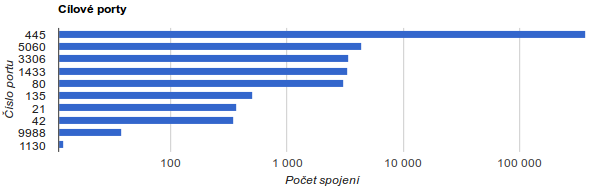

V přehledu portů, na které se útočníci připojovali, vede 445 (SMB protokol), výrazně méně připojení pak směřovalo na porty 5060 (SIP), 3306 (databáze MySQL), 1433 (Microsoft SQL Server) a 80 (HTTP).

V přehledu zachyceného malwaru vedou různé varianty viru Conficker. Platí, že většinou jednu variantu šíří jeden autonomní systém.

Na našem webovém honeypotu mě vedle běžných hledání skriptu setup.php pro phpMyAdmin (viz CVE-2010-3055) zaujal dotaz na soubor /phppath/php metodou POST s tělem <?php echo "Content-Type:text/html\r\n\r\n";echo "___2pac\n"; ?>. Jedná se o pokus zneužít zranitelnost CVE-2013-4878 v Parallels Plesk Panel, která byla zveřejněna 5. června. První útok tohoto typu jsme zachytili v sobotu 8. června, tedy jen o 3 dny později. Ukazuje to, že je důležité neodkládat bezpečnostní aktualizace až po víkendu :-).

Jiří Machálek

Zajímavý případ od kolegů z polského CERTu

Polský bezpečnostní tým CERT Polska uveřejnil 31. července na svých stránkách http://www.cert.pl zprávu, ve které jeho členové popisují, proč NASK (správce registru národní domény .pl) ukončil spolupráci s jedním z registrátorů domén .pl, společností Domain Silver, Inc.

Tento registrátor, jehož oficiálním sídlem byly Seychelské ostrovy, zahájil svou činnost v květnu roku 2012. Od té doby začal CERT Polska pozorovat velký nárůst škodlivých domén .pl. Většina těchto domén byla zaregistrována právě u tohoto registrátora.

Ze všech registrovaných domén (641, stav k 9. červenci tohoto roku) byla pouze jedna doména neškodná. Tou byla přímo doména tohoto registrátora – domainsilver.pl.

Z celkového počtu 404 domén, které obsahovaly škodlivý kód, bylo 179 domén pod správou C&C serverů. Domény, které byly pod správou některého z botnetů, také tyto botnety nebo škodlivý kód distribuovaly. Jednalo se například o malware nebo botnet Citadel, Dorkbot, ZeuS Ice IX, Andromeda, RunForestRun nebo ransomware. Bližší informace jsou k dispozici na stránkách polského CERT týmu.

V doméně .CZ jsme sice zatím nenarazili na případ, kdy by se na podobné záležitosti přímo specializoval registrátor (a doufejme, že i díky podmínkám pro přijímání registrátorů ani nenarazíme), ale i u nás se sem tam objeví podobné případy nakažených domén, resp. stránek. Není jich ale zdaleka tolik jako jinde. Možná je za tím náš nástroj MDM (Malicious Domain Manager), který používáme pro čištění zóny .CZ. Od spuštění pilotní verze této aplikace uběhly více než dva roky a počet opravených nebo chcete-li vyčištěných domén za tu dobu překročil počet 5000.

Michal Prokop

Weby sdružení v novém kabátě

Dosud nejdéle používaný layout webu sdružení CZ.NIC se téměř po šesti letech dočkal faceliftu. Ten dosavadní byl nasazen u příležitosti migrace na nový systém správy domény .CZ v říjnu roku 2007 a s drobnými úpravami plnil svou funkci až do července 2013.

Spuštění redesignovaného webu je zároveň posledním krokem v procesu změny vizuálního stylu sdružení, která byla zahájena loni na podzim spolu s televizní premiérou první série osvětového seriálu „Jak na Internet“.

Kromě hlavního webu www.nic.cz se změna projeví také na všech ostatních webech používajících jednotný vizuální styl sdružení, jako např. labs.nic.cz, edice.nic.cz, www.dnssec.cz, nebo háčkyčárky.cz. Do konce roku 2013 se nového designu dočká také Blog a stránky Akademie CZ.NIC.

Malá exkurze do minulosti

O prvním webdesignu lze v souvislosti s webem www.nic.cz hovořit od poloviny roku 2001.

Roky 2001 – 2004

Tehdy spuštěný web nahradil webové prezentace do té doby kladoucí důraz především na obsahovou stránku (1998, 1999, 2000).

Faceliftu se dočkal o tři roky později v roce 2004.

Roky 2004 – 2006

K významnému redesignu došlo v polovině roku 2006, kdy stěhování sídla sdružení z Prahy 6 na Vinohrady doprovázela také změna vizuálního stylu a s ní i spuštění zbrusu nového webu.

Roky 2006 – 2007

Zatím předposlední a dosud nejdéle používaný layout byl za téměř šest let svého „života“ svědkem celé řady významných momentů v životě sdružení, počínaje úspěšnou migrací na vlastní systém pro správu domén, přes podepsání zóny .cz DNSSEC, spuštění autentizační služby mojeID, až po registraci milionté domény .cz a dvě letošní významná výročí.

Roky 2007 – 2013

Ondřej Písek

CZ.NIC router

V nedávném článku jsme na tomto blogu představili projekt distribuované kybernetické bezpečnosti, na kterém od začátku tohoto roku pracujeme. Hlavní komponentou v navrhovaném systému distribuovaného adaptivního firewallu je speciální domácí router, který monitoruje síťový provoz a je schopen reagovat na potenciální bezpečnostní hrozby, a který vyvíjíme pod kódovým označením „CZ.NIC router“.

V tomto příspěvku si blíže představíme hardware a software navrhovaného zařízení, které by mělo plnit nejen úlohu bezpečnostní, ale mělo by být také plnohodnotným routerem s pokročilými funkcemi.

Operační systém

Pro vývoj operačního systému pro embedded zařízení je dnes možností první volby Linux. Má velmi dobrou podporu existujícího hardware, výbornou síťovou vrstvu, je v této oblasti široce rozšířený a v neposlední řadě je svobodný. Často navíc není třeba implementovat ani zbytek systému na zelené louce, ale je možné najít existující svobodný projekt, který je blízký zamýšlenému využití. To je výhoda svobodného softwaru.

V našem případě bylo hned několik projektů, které byly svým zaměřením blízké našemu záměru. Z nich jsme nakonec vybrali jako základ pro další práci systém OpenWrt. Pro ty z vás, kteří se s ním dosud nesetkali, stručně zmíním, že se jedná o specializovanou Linuxovou distribuci určenou právě pro domácí routery a vyladěnou pro jejich specifické potřeby. Systém tedy obsahuje výbornou podporu pro síťové technologie a je optimalizovaný pro malé paměťové kapacity běžných domácích routerů.

Jako základ vývoje operačního systému pro „CZ.NIC router“ jsme tedy použili OpenWrt, které upravujeme a rozšiřujeme o potřebnou funkcionalitu. V případech, kdy to bude dávat smysl, počítáme s poskytnutím úprav zpět do OpenWrt, aby z nich mohla profitovat jeho poměrně rozsáhlá uživatelská komunita.

Software

Jednou z výhod Linuxu jako jádra pro embedded operační systém je dostupnost velkého množství kompatibilního softwaru. OpenWrt navíc obsahuje balíčkovací systém, který umožňuje velice pohodlně do systému doinstalovat aplikace podle vlastní potřeby. Zároveň je možné si pomocí tohoto systému sestavit základ operačního systému na míru.

V našem případě se jedná např. o použití validujícího DNS resoveru Unbound namísto výchozího DNSMasq nebo výměna minimalistického SSH serveru Dropbear za OpenSSH.

Uživatel si pak může sám doinstalovat např. server pro sdílení souborů v domácí síti nebo třeba bittorrent klienta.

Hardware

Jednou ze zajímavých částí projektu „CZ.NIC router“ je vývoj vlastního hardwaru. K tomuto kroku jsme se odhodlali poté, co jsme prozkoumali na trhu dostupná zařízení a zjistili, že žádné plně nevyhovuje našemu záměru. Pro analýzu síťového provozu v reálném čase je přece jen třeba výkonnější hardware a větší množství paměti, než jen pro běžné routování. Do budoucna navíc počítáme s dalším vývojem softwaru pro bezpečnostní sondu a potřebujeme tedy dostatečnou výkonnostní rezervu.

Zde je krátký výčet důležitých komponent a vlastností navrhovaného systému:

* procesor Freescale P2020 se dvěma jádry architektury PPC taktovaný až na 1.2 GHz

* dedikovaný WAN port (s nezávislým připojením do procesoru)

* 4 LAN porty připojené přes výkonný switch chip

* SO-DIMM slot pro DDR3 paměť (osazený pravděpodobně 2 GB paměti)

* 2 miniPCIe sloty, z nichž jeden bude obsazen výkonnou Wifi kartou kompatibilní s 802.11a/b/g/n

* externí Wifi antény

* flash paměť minimálně 128 MB

* slot na micro SD kartu

* 2x USB 2.0 port

Při návrhu hardwaru jsme se snažili myslet také na jeho možnou rozšiřitelnost. Samozřejmostí tak budou dva USB 2.0 porty pro připojení disků nebo tiskárny. K dispozici bude ale také např. sériový UART výstup přístupný jednoduše přes USB rozhraní a na desce zařízení budou vyvedeny také další sběrnice (GPIO, I2C a SPI) do tzv. pinheaderu, který umožní případné připojení dalších zařízení, podobně jako třeba u platformy Arduino.

Celkově se tedy bude jednat o poměrně slušně vybavené zařízení, které by mělo svým výkonem výrazně předčit cokoli, co je dnes na trhu domácích routerů k dispozici a poskytnout tak dostatek výkonu ke všem potřebným bezpečnostním analýzám.

Co je na něm ale asi nejzajímavější z mého pohledu – bude to plně otevřené řešení, jehož návrh bude zveřejněn pod open source licencí, a které bude moci nést nálepku „Made in Czech Republic“. A takového hardwaru dnes moc nenajdete…

Bedřich Košata