V půlce července byla podepsána kořenová zóna a krátce na to jsem si posteskl, že DS záznamy některých domén zůstaly v ITARu a některé se přesunuly do kořenové zóny. Dnes už je situace úplně jiná. ITAR je už téměř prázdný a naopak kořenová zóna se nám utěšeně plní. Snad proto ve čtvrtek IANA oznámila, že ukončuje provoz ITARu. Dle tohoto oznámení budou na konci listopadu vymazány z ITARu všechny záznamy a na začátku příštího roku bude provoz celého adresáře ukončen. Zatím nebylo vydáno žádné podobné prohlášení u dalšího podobného systému, tedy DLV.

Jaké záznamy vlastně ITAR v současnosti ještě obsahuje? Jsou v něm DS záznamy následujících domén: .arpa, .bg, .br, .gov, .nu, .pr, .th, a .tm. Překvapivé je, že DS první jmenované, tedy .arpa, neni v kořenové zóně. Je to poměrně škoda. Tato doména je využívána i třeba pro reverzní DNS zóny či ENUM. Snad se tedy rychle podaří i tuto doménu zmigrovat. Každopádně kořenová zóna v současné chvíli obsahuje 294 domén a podepsaných je z toho 46.

Pokud tedy používáte ITAR, připravte se na jeho vypnutí a buďte bez obav, kořenová zóna vám bude stačit…

Ondřej Filip

Další a další evropské registry se hlásí k DNSSECu

Minulý týden proběhlo jedno z pravidelných pracovních setkání, která pořádá organizace CENTR sdružující většinu evropských a několik dalších registrů národních domén.

Tentokrát bylo setkání monotematické a zaměřilo se na výměnu zkušeností s implementací DNSSECu. Kromě registrů, které již DNSSEC zavedený mají – jako například .cz ;-), se prezentovali i ti správci, kteří momentálně spuštění této bezpečnostní technologie zvažují, plánují ho nebo již jsou v procesu realizace.

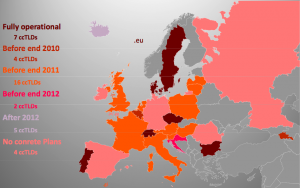

O stále rostoucím zájmu o tuto technologii vypovídá následující statistika z průzkumu, který CENTR realizoval v průběhu září mezi svými členy (zúčastnilo se ho 31 registrů): do dnešního dne je DNSSEC v plném provozu v sedmi zemích, v částečném pak v dalších pěti; 15 registrů na jeho zavedení pracuje, pouze 4 zbylé zatím v tomto směru nemají žádné plány. Více následující obrázek, který vydá za 1000 slov:

Do konce roku 2010 by tak mělo mít DNSSEC v plném provozu 11 registrů, do konce roku 2011 potom již celkem 27 a před koncem roku 2012 by se jejich počet měl přiblížit třicítce.

Zajímavou částí setkání byl také pohled z druhé strany – pozvání přijali i zástupci registrátorů, kteří prezentovali svůj názor na věc. Z mého pohledu byly zajímavé dva body.

Prvním z nich je to, že DNSSEC, ač je to z velké části technologická a technická záležitost, má být uživatelům prezentován jinak, jednodušeji, spíše marketingově než technicky. Tento pohled naprosto potvrzuje řešení našich registrátorů Active24 a WEB4U (a v posledních dnech i společnosti TELE3), kteří DNSSEC nabídli většině svých zákazníků zdarma jako součást běžné služby.

Druhým zajímavým bodem je potom zjištění, že ze strany státních a zejména pak samosprávných orgánů je zájem jen velmi vlažný. V jednom z vystoupení popisoval zástupce švédského registrátora projekt, v jehož rámci aktivně oslovovali jednotlivé radnice s nabídkou zabezpečit jim zdarma jejich domény. Bohužel se setkali s absolutním nezájmem a odmítáním (zpravidla se zdůvodněním, že radnice žádné zvláštní zabezpečení nepotřebují). A to je Švédsko země s nejdéle fungujícím DNSSECem na světě.

Martin Peterka

KIDNS – Keys In DNS

Technologie DNSSEC je aktuálně nasazována po celém světě. K většímu úspěchu jí ovšem chybí tzv. killer-app. Tj. takové použití DNSSECu, kvůli kterému si jej budou chtít pořídit všichni. Takovou killer-app by se mohly stát standardy ukládání kryptografických dat do DNS, na kterých se pracuje na půdě organizace IETF.

Nejprve bych ovšem krátce zabrousil do historie. Nápad ukládat veřejné části klíčů (nebo jejich otisky) do DNS není nikterak nový. První standard popisující záznam CERT, umožňující ukládat certifikáty do DNS, vytvořili v roce 1999 Olafur Gudmundsson a Donald Eastlake (RFC2538). Tento internetový standard byl v roce 2006 aktualizován Simonem Josefssonem a jeho aktuální podobu naleznete v RFC4398.

Pro SSH vznikl v roce 2006 podobný standard (RFC4255), který je podporován v OpenSSH, ale bohužel je nutné jeho podporu implicitně zapnout. Vytváření šifrovaných tunelů pomocí IPsecu můžete taktéž podpořit informací uloženou v záznamu IPSECKEY (RFC4025) z roku 2005.

Proč tedy zatím nedošlo k masivnějšímu rozšíření používání těchto šikovných pomůcek, jak publikovat veřejné klíče pomocí DNS? Jeden z velkých problémů spočíval v tom, že data, která jste dostali pomocí DNS, nebyla nijak zabezpečena. Tudíž útočník mohl libovolně podvrhnout kryptografický obsah v těchto záznamech.

Naštěstí jsme od té doby ušli dlouhou cestu zakončenou podepsáním kořenové zóny a nyní máme kryptograficky zabezpečený DNS strom, ve kterém můžeme publikovat zabezpečená data. Po počátečním šumu, který vznikl z nadšení z podpisu kořenové zóny, se většina práce naštěstí soustředila okolo IETF. Na posledním setkání IETF 78 v Maastrichtu se na neformálním meetingu (tzv. Bar BoF) potkalo asi 50 zástupců internetové komunity i komerčních firem, které tato problematika zajímá, a dohodli jsme se na postupu směřujícímu k vytvoření regulérní pracovní skupiny (WG) v rámci IETF. Po počátečních průtazích s vytvořením poštovní konference vznikl mailing list keyassure (archiv konference), ve kterém probíhá živá debata nad několika I-D, které vznikly na základě počátečního impulsu.

Aktuálně jsme společně s Warrenem Kumarim z Google vytvořili návrh zakládací listiny pracovní skupiny (za přispění diskutérů v poštovní konferenci) a poslali jsme žádost na vytvoření pracovní skupiny KIDNS (Keys In DNS). Původní záměr byl uspořádat formální BoF setkání na IETF 79 v Pekingu, viz seznam BoF, ale na základě diskuze v konferenci vyplynulo, že BoF již pro vytvoření pracovní skupiny není zapotřebí.

A co se tedy jedná? Pokud chcete provozovat web přes HTTPS (případně mít zabezpečený poštovní protokol – SMTP, IMAP, POP3), tak máte v zásadě jen jednu možnost, jak toto provést tak, aby se certifikát jevil jako důvěryhodný – a to pořídit jej u některé z certifikačních autorit, které jsou považovány za natolik bezpečné, že byli výrobci prohlížečů zařazeny do implicitního seznamu certifikačních autorit. Jak už to ovšem bývá, tak ne všechny certifikační autority jsou stejně bezpečné a bezpečnost je vždy tak silná, jako její nejslabší článek. Běžná praxe u DV (Domain Validated) certifikátů je dnes taková, že ověření validity žádosti je provedeno na základě toho, že jste schopni přijímat e-maily na doméně, pro kterou žádáte certifikát. Jinými slovy vám stačí ovládnout MX záznamy pro směřování pošty a odchytit ty správné e-maily, abyste byli schopni vytvořit certifikát pro konkrétní doménové jméno. Certifikační autority sice poskytují i certifikáty s vyšší úrovní zabezpečení tzv. EV (Extended Validation), ale ruku na srdce, kolik z vás by si všimlo, že se zabezpečení změnilo z EV na DV certifikát. A jak velké by to bylo procento z vašich přátel, rodičů, atp., kteří nejsou obdařeni bezpečnostní paranoiou jako vy.

Úkoly jsou před námi dva:

- Umožnit validaci libovolných certifikátů, tedy i self-signed, pomocí záznamu v DNS

- Umožnit ověření, že použitý certifikát je pravý a vlastník doménového jména jej zamýšlel použít. To je výrazné vylepšení i pro EV certifikáty.

V obou dvou případech bude nutné záznamy zabezpečit pomocí DNSSECu, aby bylo možné ověřit validitu dat, která klient dostane z DNS.

Na závěr bych uvedl seznam čtení na dlouhé noci, tedy I-D, které zatím v pracovní skupině vznikly:

- Using Secure DNS to Associate Certificates with Domain Names For TLS

- Confirming the Certificate structure in TLS with Secure DNS

- DNS Extended Service Parameters (ESRV) Record

A na úplný závěr bych vás, pokud vás tato problematika oslovuje, rád pozval do poštovní konference a snad již brzy vzniklé pracovní skupiny KIDNS.

Ondřej Surý

DNSSEC je na postupu

Po podpisu kořenové zóny se dle předpokladu se zprávami kolem DNSSECu doslova roztrhl pytel. Zástupci doménových registrů se předhánějí s prohlášeními o implementaci, neuběhne snad týden, aby nebyla nějaká novinka. Dovolte mi alespon stručně shrnout události, které mi přisly v poslední době nejzajímavější.

Českého uživatele by jistě mohla zajímat zpráva, že jsme jako první na světě dokončili proces změny způsobu podepisování z NSEC na NSEC3. Museli jsme tedy pochopitelně vyměnit klíče v kořenové zóně. V případě řešení, která měla pomoci překlenout vakuum do doby podpisu kořene, tedy DLV a ITAR jsme pouze staré klíče odstranili a nové už nepřidali. Všichni poskytovatelé připojení, kteří chtějí validovat DNSSECem naši národní doménu, by tedy měli používat pouze ověření přes kořenovou zónu. Všechny ostatní mechanismy už nadále nedoporučujeme.

Další tři evropské země podepsaly své domény. Jde o Finsko, Belgii a Nizozemí. Správci všech těchto domén použili shodně algoritmus NSEC3 a opt-out. Evropská mapa se nám postupně začíná obarovovat, bílá místa ubývají.

Další zajímavou novinkou je podpis prvních dvou dotIDN domén (tedy krom testovacích); jde konkrétně o domény Sri Lanky, které je možné zapsat buď takto xn--fzc2c9e2c a xn--xkc2al3hye2a nebo chcete-li ලංකා a இலங்கை.

No a na závěr bych si dovolil upozornit na prohlášení společnosti Afilias, které jistě velice potěší všechny příznivce technologie DNSSEC. Tato společnosti totiž oznámila, že letos v září podepíše svou hlavní doménu .info a následně i všech 12 ostatních spravovaných domén, mezi které patří například doména Indie .in nebo zajímavá doména Černé hory .me. To je jistě velmi znatelné rozšíření klubu podepsaných domén.

Jak je vidět, u doménových registrů je v souvislosti s DNSSECem víceméně „dobojováno“. Nyní zbývá hodně práce na registrátory, poskytovatele služeb a připojení a výrobce software. Bude zajímavé sledovat, jak bude tento proces dále postupovat.

Ondřej Filip

Připravte se včas na střídání stráží

V návaznosti na podepsáním kořenové zóny nás všechny čeká jedna velká změna – výměna DNSSEC klíčů a přechod na NSEC3. Psal jsem o ni na tomto blogu už dříve a tak, protože se blíží její čas (započne již příští týden v úterý), rád bych na ni upozornil ještě jednou.

Tento přechod se nastartuje už v úterý 3. srpna. Z pohledu CZ.NIC to znamená, že v tento den zavedeme pro naší zónu nový klíč (rozhodli jsme se nakonec, že klíč nebude typu RSASHA256, ale ještě silnějšího typu RSASHA512) a ze všech zdrojů (ITAR, DLV, internetové stránky) stáhneme klíč, který jsme používali dosud. Následně na to, ještě v tento den, také pošleme IANA žádost o výměnu klíčů v kořenové zóně. Co všechno souvisí s touto změnou, jsme popsal ve výše zmíněném článku.

Jak se říká: Co můžeš udělat dnes, neodkládej na zítřek. Tato slova v tomto případě určitě platí a to hlavně pro provozovatele rekurzivních DNS serverů, kteří provádějí validaci pomocí DNSSEC. Připravte se včas, do 3. srpna zbývá už jen jeden týden! Doporučujeme vám především:

- přejít na validaci DNSSEC přes klíč kořenové zóny (další informace najdete na stránkách věnovaných DNSSEC)

- upgradovat na nejnovější verzi DNS serveru.

Jaromír Talíř

DNSSEC klíč v kořenové zóně

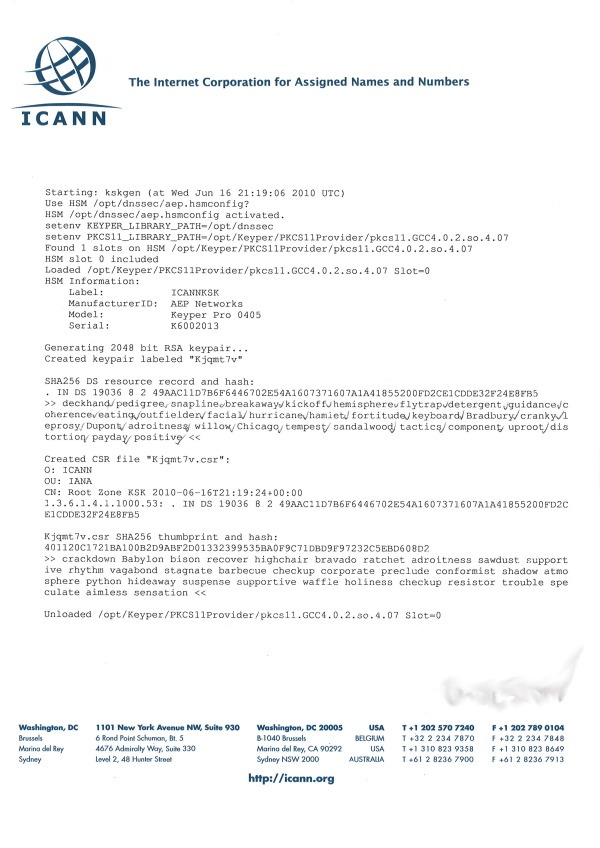

Jistě jste si všimli, že vás, naše čtenáře, pravidelně informujeme o dění okolo podpisu kořenové zóny (naposledy zde). Máme za sebou úspěšně první i druhou KSK ceremonii a poslední krok, který dle harmonogramu zbývá, je zveřejnění pravého KSK klíče (až doposud byla kořenová zóna podepsaná pomocí mechanismu DURZ).

A dnešního dne bude celý tento proces, který trval několik měsíců, završen publikováním pravého KSK klíče (teď si na pozadí představte bouchání šampaňského a jásot :)).

Pravý klíč pro kořenovou zónu má následující hash:

-----BEGIN PGP SIGNED MESSAGE-----

Hash: SHA1

. IN DS 19036 8 2 49AAC11D7B6F6446702E54A1607371607A1A41855200FD2CE1CDDE32F24E8FB5

-----BEGIN PGP SIGNATURE-----

Version: GnuPG v1.4.10 (GNU/Linux)

iEYEARECAAYFAkw9t5sACgkQoZmhm3FA9yZfkwCeOo3dGa5Nr1ux4WmDpRIrKjoM

iREAoKtYh03ZK+k5brhikmb+9u5iqOZU

=ZfNp

-----END PGP SIGNATURE-----

Tento DS záznam byl získán z dokumentu, který byl vytisknut na první KSK ceremonii:

DS záznam KSK klíče pro kořenovou zónu je podepsán GPG klíčem CZ.NICu 7140F726, který by měl být podepsán mým osobním klíčem a klíčem CSIRT CZ.NIC. Tento klíč můžete získat například ze server pgp.mit.edu:

gpg --keyserver pgp.mit.edu --recv-key 7140F726

Následující sekce bude platná až po publikaci tohoto klíče do kořenové zóny, která proběhne dnes 15. července 2010 mezi 21.30 – 01.30 středoevropského letního času.

Pokud budete chtít začít validovat pomocí klíče kořenové zóny, tak toto provedete změnou konfigurace vašeho rekurzivního DNS serveru (připomínám, že je zapotřebí rekurzivní server Unbound nebo Bind minimálně ve verzi 9.6-ESV nebo libovolné vyšší).

Přesný popis zveřejnění klíčů naleznete v dokumentu DNSSEC Trust Anchor Publication for the Root Zone. Důležité informace jsou tyto:

- Klíč bude zveřejněn ve dvou formátech:

- v XML obsahující hash DNSKEY klíče ve formátu DS záznamu

- v CSR (Certificate Signing Request) ve formátu PKCS#10

- URL XML souboru bude: https://data.iana.org/root-anchors/root-anchors.xml

- Podpisy souboru trust-anchors budou uloženy v:

Konfiguraci serveru Unbound provedete pomocí direktivy trust-anchor:

trust-anchor: ". IN DS 19036 8 2 49AAC11D7B6F6446702E54A1607371607A1A41855200FD2CE1CDDE32F24E8FB5"

Druhou variantou je uložení DS záznamu do souboru např. /etc/unbound/root.ds a nastavení directivy trust-anchor-file: (nebo auto-trust-anchor-file:)

trust-anchor-file: "/etc/unbound/root.ds"

Konfiguraci serveru Bind9 je podobná, jen formát záznamu je odlišný. Nepoužívá se přímo DNS záznam, ale rovnou DNSKEY.

Do konfigurace Bind 9.6 vložíte následující blok s konfigurací:

trusted-keys {

"." 257 3 8 "AwEAAagAIKlVZrpC6Ia7gEzahOR+9W29euxhJhVVLOyQbSEW0O8gcCjF FVQUTf6v58fLjwBd0YI0EzrAcQqBGCzh/RStIoO8g0NfnfL2MTJRkxoX bfDaUeVPQuYEhg37NZWAJQ9VnMVDxP/VHL496M/QZxkjf5/Efucp2gaD X6RS6CXpoY68LsvPVjR0ZSwzz1apAzvN9dlzEheX7ICJBBtuA6G3LQpz W5hOA2hzCTMjJPJ8LbqF6dsV6DoBQzgul0sGIcGOYl7OyQdXfZ57relS Qageu+ipAdTTJ25AsRTAoub8ONGcLmqrAmRLKBP1dfwhYB4N7knNnulq QxA+Uk1ihz0=";

};

Konfigurace pro Bind 9.7 je obdobná, ale použije se konfigurační direktiva managed-keys:, která automatickou aktualizaci klíče v případě, že bude DNSSEC klíč změněn mechanismem popsaným v RFC5011:

managed-keys {

"." initial-key 257 3 8 "AwEAAagAIKlVZrpC6Ia7gEzahOR+9W29euxhJhVVLOyQbSEW0O8gcCjF FVQUTf6v58fLjwBd0YI0EzrAcQqBGCzh/RStIoO8g0NfnfL2MTJRkxoX bfDaUeVPQuYEhg37NZWAJQ9VnMVDxP/VHL496M/QZxkjf5/Efucp2gaD X6RS6CXpoY68LsvPVjR0ZSwzz1apAzvN9dlzEheX7ICJBBtuA6G3LQpz W5hOA2hzCTMjJPJ8LbqF6dsV6DoBQzgul0sGIcGOYl7OyQdXfZ57relS Qageu+ipAdTTJ25AsRTAoub8ONGcLmqrAmRLKBP1dfwhYB4N7knNnulq QxA+Uk1ihz0=";

};

Po provedení změn musíte znovu načíst konfiguraci a měli byste mít zapnutu validaci pomocí kořenové zóny. Podotýkám, že bych zatím nevypínal validaci pomocí služby ITAR, která v současnosti obsahuje 26 pevných bodů důvěry. Oproti tomu kořenová zóna v čase psaní tohoto blogpostu obsahuje pouhých sedm bezpečných delegací:

# dig @xfr.lax.dns.icann.org . axfr | awk '/^[a-zA-Z0-9-]+\.[[:space:]]/ { print $1, $4; }' | grep DS | sort -u

bg. DS

br. DS

cat. DS

cz. DS

na. DS

tm. DS

uk. DS

Ověření validace můžete například provést takto:

# dig +adflag IN NS . @adresa_vašeho_resolveru

Nyní vypadá výsledek přibližně takto:

$ dig +adflag IN NS . @127.0.0.1

; <<>> DiG 9.7.0-P1 <<>> +adflag IN NS . @127.0.0.1

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 7104

;; flags: qr rd ra; QUERY: 1, ANSWER: 13, AUTHORITY: 0, ADDITIONAL: 15

;; QUESTION SECTION:

;. IN NS

;; ANSWER SECTION:

[...seznam NS záznamů...]

;; ADDITIONAL SECTION:

[...seznam IP adres nameserverů...]

;; Query time: 1 msec

;; SERVER: 127.0.0.1#53(127.0.0.1)

;; WHEN: Wed Jul 14 15:45:11 2010

;; MSG SIZE rcvd: 492

Po podpisu kořenové zóny do hlavičky přibude příznak AD:

$ dig +adflag IN NS . @127.0.0.1

; <<>> DiG 9.7.0-P1 <<>> +adflag IN NS . @127.0.0.1

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 7104

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 13, AUTHORITY: 0, ADDITIONAL: 15

[...]

Aktualizováno: Přidána konfigurace pro Bind 9.7.

Ondřej Surý

Podpis kořenové zóny, ITAR a NSEC3

Zatímco se celý DNS svět připravuje na podepsání kořenové zóny, které proběhne už za necelých 14 dní, my se připravujeme hned na tři podstatné změny, které budou po tomto podepsání následovat a souvisejí s přechodem zóny CZ na variantu technologie DNSSEC označovanou jako NSEC3. Tyto změny jsou samozřejmě zajímavé pouze pro provozovatele rekurzivních DNS serverů, kteří provádějí validaci pomocí DNSSEC. Běžný uživatel tyto změny pravděpodobně ani nezaznamená.

První velkou změnou je zrušení podpory repositáře klíčů ITAR. Již nyní jsou naše záznamy z ITARu vloženy v kořenové zóně a v okamžiku, kdy bude kořenová zóna podepsaná, bude možné validovat zónu CZ právě pomocí klíčů kořenové zóny. Doporučujeme tedy co nejrychleji přejít na tento způsob validace změnou konfigurace rekurzivních DNS serverů. Klíče kořenové zóny budou k dispozici v den jejího podpisu, tedy 15. července.

S výše uvedeným souvisí také historicky první rollover (výměna klíčů) v zóně CZ. Nový klíč, který v rámci této operace zveřejníme, bude silnější a umožní nám přechod na NSEC3. Tento klíč již ale nebudeme vkládat do repositáře ITAR, abychom podpořili přechod na validaci přes kořenovou zónu. Podle harmonogramu, který jsme zveřejnili, provedeme tuto operaci 3. srpna. V tento den také zašleme do IANA žádost o vložení otisku nového klíče do kořenové zóny a žádost o vyřazení otisku klíčů z repositáře ITAR. Přestože bude tato žádost zpracovaná zhruba do 14 dnů ode dne podání, od 3. srpna již nebudeme ITAR podporovat a je tedy nutné mít v konfiguracích správně klíče kořenové zóny! Toto se netýká pouze DNS serverů využívající ITAR, ale i těch, které mají klíč pro zónu CZ nakonfigurován ručně. Nový klíč již nebudeme zveřejňovat na našich stránkách a pokud někdo tuto konfiguraci používá, musí změnit klíč pro zónu CZ na klíč pro kořenovou zónu. Stejným způsobem také odebereme klíče z posledního místa, kde je možné je nalézt, a to z ISC DLV.

Nový klíč bude vytvořen silnějším typem algoritmu RSASHA512 (opraveno 2. srpna 2010) než je stávající RSASHA1. Podstatné je, že tento nový algoritmus je podporovaný až v novějších verzích softwaru používaného pro rekurzivní DNS servery. Nejjednodušší způsob, jak tuto podporu otestovat, je vyzkoušet si validaci ENUM zóny 0.2.4.e164.arpa, která již tento algoritmus používá. DNS server Bind podporuje tento algoritmus od verze 9.6.2. DNS server Unbound od verze 1.4.0.

Posledním krokem celé akce je vlastní přechodu na NSEC3. V zóně ENUM proběhla tato změna podle plánu. V zóně CZ jsme bohužel termínově vázáni na propagaci nových klíčů v nadřazené zóně, což není v naší moci ovlivnit, ale zatím vždy byly požadované změny provedeny do 14 dnů. I z pohledu provozovatelů rekurzivních DNS serverů bude ale tato poslední změna neviditelná a tedy nebude nutné do konfigurace DNS serverů zasahovat.

Na závěr drobné shrnutí očekávaných událostí „horkého“ léta:

- 15. 7. 2010 proběhne podpis kořenové zóny a publikace podpisových klíčů

- 3. 8. 2010 provádíme v zóně CZ přidání nového RSASHA512 (opraveno 2. srpna 2010) klíče a stahujeme existující klíče ze všech zdrojů, kde jsme je publikovali (ITAR, DLV, webové stránky); zároveň posíláme do IANA žádost o zařazení otisku klíče v kořenové zóně

- 24. 8. 2010 odebereme staré RSASHA1 klíče a provádíme podepsání zóny CZ pomocí technologie NSEC3.

Jaromír Talíř

V druhé půlce července nezapomeňte…

Pro českou národní doménu došlo včera k další významné události související s uzavřením řetězce důvěry pomocí technologie DNSSEC. IANA dokončila proces vložení DS záznamu do kořenové zóny. DS záznam je jakýsi otisk DNSSECového klíče příslušné domény a vždy jej předává správce podřazené domény správci nadřazené domény. Technicky jde o analogický proces, jako když nám do zóny .cz vloží pomocí svého registrátora obdobné informace držitel. Nicméně v případě kořenové zóny panují úplně jiná pravidla, proces zdaleka není automatizovaný, naopak je spíše ruční. Obvykle trvá několik dní a zahrnuje mnoho akcí více institucí. Pokud si na ty zmiňované DS záznamy chcete „sáhnout“, napište třeba následující příkaz.

dig +short DS cz. @a.root-servers.net

Co to tedy znamená? Jakmile dojde k podpisu kořenové zóny nemusí člověk provozující validující rekurzivní nameservery (obvykle ISP nebo správce firemní sítě) ukládat do konfigurace speciální klíče pro každou podepsanou doménu nejvyšší úrovně (TLD), ale vystačí si pouze s jedním klíčem kořenové zóny. A co to bude znamenat pro CZ.NIC? Především volnost v tzv. rotování klíčů. Všechny klíče použité v DNSSECu je nutné čas od času obměnit. Rychlost záleží na jejich typu (KSK či ZSK). ZSK lze měnit automaticky a to také CZ.NIC pravidelně dělá, ale právě KSK jsme ještě od spuštění DNSSECu neměnili. Tuto operaci tedy bude možné provést až po podpisu kořenové zóny. Krom běžné výměny klíčů plánujeme i zavedení modernějších podepisovacího systému NSEC3, který neumožňuje vylistování domén ze zóny, tzv. zonewalking. Nedávno jsme zveřejnili harmonogram tohoto postupu a už jsme v podstatě v polovině, zatím jsme NSEC3 zavedli pro ENUM doménu (0.2.4.e164.arpa). Mohli jsme si to dovolit, protože to není TLD; tato doména je podřízena e164.arpa a tedy její klíče by pro validaci nikdo používat neměl.

Harmonogram také říká, že k přechodu na NSEC3 v .cz by mělo dojít 3. srpna. Nicméně jsou tu dva důležité faktory, které mohou toto datum posunout. Prvním faktorem je přirozeně datum podpisu kořenové zóny, zatím však vše nasvědčuje tomu, že to bude dle plánu 15.7.2010. Druhou věcí, která by nás mohla donutit k změně, by bylo zjištění, že nějaké významné DNS resolvery ještě stále používají „natvrdo“ nastavený klíč pro .cz. To se bohužel dá jen velmi obtížně zjistit, jedinou možností je se prostě zeptat správce. Proto budeme tuto věc ověřovat pouze u velkých ISP, o kterých je nám známo, že validaci DNSSEC používají. Pokud tedy nějaký takový validující resolver spravujete, poznačte si do kalendáře, že mezi 15. červencem 2010 a 3. srpnem 2010 musíte v konfiguraci udělat změnu nastavení, jinak Vám validace české domény přestane fungovat.

Udělejte to určitě, rádi bychom „jeli na čas“! :-)

Ondřej Filip

Další významná doména podepsána

Zprávy týkající se DNSSECu se v poslední době objevují jako houby po dešti. S tím, jak se blíží podpis kořenové zóny, zvyšují mnohé TLD registry svou aktivitu v této oblasti. Proto jsem si vybral zprávu, která se dotýká mnoha uživatelů v České republice. Dalším registrem, který podepsal svou doménu a spustil registrace pro koncové uživatele, se stalo sdružení EURid. Pro podpis už pochopitelně použilo novější technologii NSEC3 a to s mechanismem opt-out, který zmenšuje velikost zónového souboru.

Je příjemné, že došlo k určité synergii s naší doménou .cz. Jeden v DNSSEC oblasti z nejaktivnějších registrátorů – Web4U, se rozhodl automaticky pro své zákazníky podepsat i všechny .eu domény, které hostuje na svých nameserverech. Tím dostala .eu doména do startu DNSSECu hned několik tisíc podpisů. Doufejme, že si to vezmou za příklad i další registrátoři a DNSSEC se ještě více rozšíří.

Ještě poměrně zajímavé je, že se EURid nerozhodl nijak publikovat svůj veřejný klíč. Není dokonce ani v ITARu. Předpokládám, že důvodem je, že nechtějí, aby uživatelé jejich doménu validovali pomocí jejich klíče, ale chtějí, aby validace probíhala až pomocí podepsané kořenové zóny. To je poměrně správný přístup, nemá smysl kvůli jednomu měsíci validace něco speciálního nastavovat.

Takže gratuluji EURidu a je příjemné, že další doména je připravena před tím hlavním milníkem – podpisem kořenové zóny.

Ondřej Filip

Výsledky testování podpisu kořenové zóny

Americký úřad NTIA (obdoba našeho ČTÚ), podobně jako minulý rok při rozhodování zda-li podepsat či nepodepsat kořenovou zónu, vyzval veřejnost, aby komentovali finální zprávu o testování podpisu kořenové zóny.

Tato zpráva byla připravena organizací ICANN a společností VeriSign, tedy hlavními autory současného systému podpisu kořenové zóny, který byl testován. Dokument shrnuje závěry z testování a konstatuje, že při testování nebyly identifikovány žádné škodlivé jevy, které by bránily nasazení systému do produkce. Na základě toho doporučuje pokračovat v implementaci a žádá úřad NTIA o autorizaci.

Rád bych uvedl pár zajímavostí ze zprávy, především v bodech, kde nebyl nahlášen úplný úspěch:

- Kořenové nameservery sbíraly data z tzv. priming dotazů. Toho sběru dat se nezúčastnil server B.

- V určitých časových okamžicích probíhal sběr veškerého provozu na kořenové nameservery. Plný sběr dat ze všech nameserverů se povedl pouze u posledních dvou časových oken.

- Proces testování SKR (Signed Key Response – ruční schvalování klíčů) pověřenou osobou z NTIA nebyl dokončen. V průběhu implementace došlo k zesílení bezpečnosti a pověřená osoba bude SKR autorizovat přihlášením přes certifikát na kartě. Tento proces byl pouze vyzkoušen technickým týmem Verisignu.

- Nebylo otestováno porušení tzv. tamper pojistky v HSM (Hardware Security Module). Panuje dostatečná důvěra, že tyto testy byly provedeny při certifikaci FIPS 140. Porušením tamper pojistky dochází ke znehodnocení materiálu uvnitř HSM, případně celého HSM.

- V době publikace této zprávy nebylo dokončeno testování změny DS záznamů. Panuje však shoda, že změna DS záznamů není odlišná od změny jiných záznamů v kořenové zóně a tudíž bude testování úspěšné.

Rád bych na tomto místě a tomto blogu zdůraznil, že celý tým, který měl na starosti odvedl výbornou práci a rád bych tímto poděkoval následujícím lidem:

Joe Abley (ICANN), Mehmet Akcin (ICANN), David Blacka (VeriSign), David Conrad (ICANN), Richard Lamb (ICANN/IANA), Matt Larson (VeriSign), Fredrik Ljunggren (Kirei AB), Dave Knight (ICANN), Tomofumi Okubo (Verisign), Jakob Schlyter (Kirei AB), Duane Wessels (Verisign)

V tuto chvíli zbývá ke spuštění podpisu kořenové zóny už jen pár krůčků. Jedním z nich je vygenerování KSK klíčů, které proběhne příští týden ve středu 16. června 2010 na východním pobřeží (Culpeper, VA). Druhá KSK ceremonie se bude konat 12. července 2010 na západním pobřeží (El Segundo, CA). Následně musí proběhnout oficiální předání DS klíčů mezi TLD operátory a ICANN/IANA. Tento krok bude zatím neviditelný, ale bude zapotřebí, aby ve chvíli spuštění podepsané kořenové zóny do ostrého provozu již kořenová zóna již tyto DS záznamy obsahovala.

Posledním nejdůležitějším krokem bude publikace validních klíčů a správných podpisů, tedy ostré spuštění do produkčního provozu. Tento krok by se měl stát 15. července 2010. A i když mám plnou důvěru k tomu, že vše klapne naprosto hladce, tak stejně držte palce. Jedná se o nejdůležitější změnu v historii v systému DNS od jeho vzniku.

Ondřej Surý

P.S.: Dovolím si na závěr ještě jedno upozornění. Kořenová zóna bude používat algoritmus RSA-SHA256, který je podporován pouze v novějších verzích DNS serveru Bind. Konkrétně 9.6.2-P1 nebo vyšší (nicméně doporučuji nejnovější 9.6-ESV-R1), nebo 9.7.0-P2 (nebo vyšší, v tuto chvíli je již dostupná verze 9.7.1rc1 – tedy kandidát na vydání).