Minulý týden vyšel na serveru Root.cz pěkný článek DNSSEC jako bezpečné úložiště SSH klíčů, který byste si měli přečíst, pokud chcete, aby vám tento blogpost dával aspoň nějaký smysl. Ve zmíněném článku zaznělo jedno takové povzdechnutí „Bohužel, specifikace záznamu SSHFP dosud nebyla rozšířena o podporu pro ECDSA klíče, jejich otisky tedy prozatím není možné do DNS uložit.“, které spustilo řetěz událostí, které (snad) vyústí v aktualizaci RFC.

Po chvilce pátrání v RFC lze zjistit, že autoři RFC 5656, které do Secure Shell protokolu přidává ECDSA algoritmus, opravdu zapomněli zaktualizovat i RFC 4255 definující SSHFP záznam. Seznam algoritmů pro klíče a jejich otisky jsou udržovány v registru IANA v seznamu DNS SSHFP Resource Record Parameters a je možné je zaktualizovat pomocí mechanismu „IETF Consensus“, který je definovaný v BCP 26:

IETF Consensus – New values are assigned through the IETF consensus process. Specifically, new assignments are made via RFCs approved by the IESG. Typically, the IESG will seek input on prospective assignments from appropriate persons (e.g., a relevant Working Group if one exists).

Ve zkratce řečeno, pro aktualizaci seznamu algoritmů je zapotřebí samostatné RFC. Jelikož pracovní skupina secsh je již uzavřena, tak zbývaly dvě možnosti – najít jinou pracovní skupinu, která by byla blízko, nebo nový draft publikovat jako individuální.

Tak či onak nový Internetový Draft (I-D) se nenapíše sám… a jelikož byl DNSSEC nedávno obohacen o rodinu algoritmů SHA-2, tak nebylo potřeba začínat na zelené louce, ale bylo možné se inspirovat již schváleným RFC. Také proto, ale nejen z tohoto důvodu, nový návrh rozšiřuje záznam SSHFP i o otisky pomocí SHA-256. Původně draft obsahoval i SHA-385 a SHA-512, ale nakonec na základě komentáře Ólafura Guðmundssona (předsedajícího pracovní skupině DNSEXT) byl výčet algoritmů zredukován jen na SHA-256 (aneb pokud to stačí pro otisk v DS záznamu, tak to musí stačit i pro SSHFP záznam). Další komentáře, které jsme dostali a následně začlenili do návrhu, byly od Stephena Kenta (ředitel oblasti Security).

Jedna z připomínek byla, zda-li by draft nemohl také obsahovat příklady nových záznamů. Což bylo již kousek od toho napsat funkční implementaci nových algoritmů do OpenSSH, což, jak se nakonec ukázalo, nebyl nijak heroický výkon a výsledek (používejte pouze na vlastní riziko) naleznete v patchi ssh-sshfp-ecdsa.patch.

Výsledný návrh nového I-D byl publikován pod názvem draft-os-ietf-sshfp-ecdsa-sha2 (zdrojové xml). Stephen Kent také navrhl, že bude nejlepší poslat nové I-D do obecné skupiny SAAG, což proběhlo hned po nahrání I-D do nástrojů IETF. Zatím se k novému návrhu nikdo nevyjádřil, takže doufejme, že je to kvůli tomu, že je to vcelku dost nudný návrh RFC :). Těsně před psaním tohoto příspěvku jsem ředitele oblasti Security požádal, zda-li by náš návrh nesponzoroval. Takže držme palce, aby tento jednoduchý návrh (ECDSA bude mít číslo 3, SHA-256 bude mít číslo 2), který ovšem v jazyce RFC znamená 9 stran textu :), hladce projde schvalovacími procesy IETF.

Na závěr bych chtěl poznamenat, že z hlediska procesů IETF je jedno, jestli je autor Internetového Draftu dlouhodobě zapojen do práce IETF nebo jen přijde, napíše návrh a zase odejde. Za CZ.NIC můžu říci, že bychom byli velice rádi, kdybychom mohli k práci pro IETF přitáhnout více lidí z ČR. K sérii popularizačních článků, které vyšly na Lupě (Cesta do hlubin IETF, Odkud pochází Internetové standardy (aneb bylo jednou jedno RFC) a Vrána k vráně sedá aneb koťátka, dogy a nápoje v IETF), tak přidáváme tuto veřejnou nabídku.

Pokud máte nápad na nový protokol, standard nebo jen menší či větší vylepšení stávajícího (viz toho rozšíření SSHFP o nové algoritmy), tak se na nás můžete kdykoliv obrátit. Velice rádi vám s psaním návrhu nového RFC pomůžeme.

Ondřej Surý

PIAF2011: Bronz pro Bezpečné domény

Připravili jsme vás o iluze, na internetu můžete přijít o mnohem více. Vzpomínáte? Falešné příběhy českých celebrit okupovaly před dvěma měsíci český internet a média:

- Přes 700 000 lidí shlédlo falešná videa s příběhy celebrit

- 15 médií se chytilo a „otisklo“ falešné fotografie či videa

- Přes 200 000 lidí shlédlo vysvětlující videa se sdělením, že dopad falešné webové stránky bude mnohem závažnější

- Kampaň měla více než 3 000 000 zobrazení ve komunikačních kanálech, kde probíhala

- 60 médií v Čechách i zahraničí se kampaní zabývalo

- Přes 70 000 lidí přišlo na webové stránky bezpecnedomeny.cz a otestovalo si své připojení a domény služeb, které používají

- Celkově bylo otestováno přes 800 000 domén

A k tomu teď navíc přibývá ještě jeden další úspěch – mezinárodní porota Prague International Advertising Festivalu ocenila kampaň Bezpečné domény bronzem v kategorii Audience engagement. Podívejte se na soutěžní video agentury Loosers, se kterou jsme na kampani spolupracovali.

A jinak pozor… valná většina .cz domén ani internetového připojení v ČR stále není zabezpečena a kampaň tudíž nekončí. V druhé polovině roku se můžete těšit na její další část. Takže „Stay tuned“….

A nezapomeňte, nejspolehlivější cesta jak zvýšit zabezpečení, je vyžadovat jej po svém poskytovateli připojení a provozovatelích služeb, které používáte. K tomu můžete využít třeba i předpřipravené dopisy na www.bezpecnedomeny.cz.

PT

P.S.: S DNSSEC se budete moci setkat také na naší konferenci Internet a Technologie 11. V programu akce najdete prezentaci o tom, jak to s ním je v doméně .eu a přednášku s názvem Jak těžké je útočit na DNS (věřím, že není potřeba dodávat více). Přijďte se podívat!

DNSSEC v poslední nezabezpečené poddoméně .ARPA

Před necelým rokem na konferenci RIPE 60 v Praze prezentoval Dave Knight z ICANN časový plán pro zabezpečení všech poddomén v doméně ARPA. Doména nejvyšší úrovně ARPA (Address and Routing Parameter Area) slouží k uchovávání informací pro fungování infrastruktury internetu. Nejznámější poddomény jsou IN-ADDR.ARPA, IP6.ARPA (pro mapování internetových adres na doménová jména – reverzní DNS) a E164.ARPA (pro technologii ENUM). Seznam všech poddomén v ARPA, spolu s odkazem na dokumenty ospravedlňující jejich existenci je k dispozici na stránkách organizace IANA.

K zabezpečení většiny poddomén došlo podle zmíněného harmonogramu již na podzim minulého roku. Nejdéle vzdorovala asi nejpoužívanější doména IN-ADDR.ARPA, pravděpodobně také proto, že na přelomu roku došlo k převodu správy této domény z amerického regionálního registru ARIN přímo na centrální organizaci ICANN. Tento převod byl dokončen letos v únoru a posledním krokem bylo publikování DS záznamů IN-ADDR.ARPA v nadřazené doméně ARPA, které proběhlo v polovině března. Dokončení tohoto procesu spolu s již komentovaným zavedením DNSSEC v doméně .com jsou jistě největší události na poli DNSSEC za poslední měsíc a jen ukazují vzrůstající zájem o tuto technologii i v okolním světě.

Jaromír Talíř

.com podepsána DNSSEC!

V poslední době se s oznámeními o zavedení DNSSEC do domén nejvyšší úrovně doslova roztrhl pytel. Proto jsme o většině z nich informovali především na našem Twitteru. Tentokrát bych rád zmínil jednu přímo zde na našem blogu. Včera byla totiž podepsána nejpopulárnější doména nejvyšší úrovně na světě, tedy doména .com. Její správce, společnost VeriSign, eviduje více než 90 milionů domén s touto koncovkou.

Při této příležitost si nemohu odpustit zmínku o tom, jak jsme na tom s DNSSECem my. Krátká rekapitulace: DNSSEC jsme do domény .CZ zavedli na podzim roku 2008. Byli jsme teprve pátou země na světě, která tuto technologii začala pro svou ochranu využívat. K dnešnímu dni je v našem registru 119 773 podepsaných domén, což nás stále staví na první místo před všechny ostatní doménové registry. Je to samozřejmě především zásluhou našich registrátorů, kteří DNSSEC aktivně nabízejí, někteří z nich jako automatickou součást registrace domény. Dnešní novinkou na naší straně je rozšíření našich doménových statistik o počty podepsaných domén u jednotlivých registrátorů.

Podpis domény .com je rozhodně velkou událostí. A už teď zde mohu oznámit, že nás v blízké době čeká zavedení DNSSECu do další velké domény nejvyšší úrovně. Smím sice více než jen naznačovat, nechci vás ale ochudit o to překvapení.

Ondřej Filip

Jak registrátoři domén podporují aktuální technologie

V souvislosti s plánovanou odstávkou registračního systému (proběhla v noci z 22. na 23. března) došlo mimo jiné k jedné změně na našem domovském webu www.nic.cz. V sekci Registrátoři teď najdete rozšířený seznam, který nově obsahuje ikony symbolizující podporou aktuálních internetových technologií u jednotlivých registrátorů domén .CZ. Konkrétně se jedná o ikony spojené s podporou DNSSEC, mojeID a IPv6. Všechny tyto moderní technologie považujeme za důležité jak z pohledu zákazníků, tak z pohledu CZ.NIC, a proto jsme se rozhodli dát veřejně najevo, jak si kdo v které oblasti stojí. Abychom mohli jednotlivé registrátory s danými technologiemi spojit, museli jsme vytvořit pravidla, podle nichž bychom je mohli „klasifikovat“.

Registrátor s ikonou DNSSEC musí splňovat tyto podmínky:

- hlavní stránka tohoto registrátora musí být zabezpečena DNSSEC

- registrátor musí na svých stránkách DNSSEC nabízet

- registrátor má minimálně 50 domén, u kterých je určeným registrátorem, zabezpečených technologií DNSSEC

Na ikonu mojeID má nárok ten registrátor, který:

- umožňuje použití služby mojeID svým zákazníkům, a to pro: registrace nových zákazníků, přihlašování zákazníků do systému registrátora, autorizaci změn pro validované kontakty (tato funkcionalita je pro zařazení ikony do konce roku 2011 nepovinná)

Ikona IPv6 patří registrátorovi:

- jehož hlavní stránka, na kterou vede odkaz ze seznamu registrátorů, je dostupná přes síť IPv6 only včetně DNS resolvingu

- jenž umožňuje zákazníkům přiřadit IPv6 adresu do GLUE záznamu a má alespoň dva takové záznamy v registru

Kteří registrátoři podmínky splnili, můžete zjistit na našich stránkách. Je potřeba ale říci, že prázdná místa v tabulce ještě nutně nemusí znamenat, že registrátor podmínky nesplnil nebo že danou technologii nepodporuje. Možnost zviditelnit používání moderních technologií prostřednictvím seznamu na www.nic.cz je dobrovolná. Registrátoři zároveň nemají striktní termín, do kdy se mohou nebo musí k danému projektu připojit. Kromě ikon mají také registrátoři stále možnost mít v této tabulce konkrétní návod, jak u kterého subjektu registrovat doménu .CZ.

Martin Peterka

DNSSEC Validátor nabírá nový dech

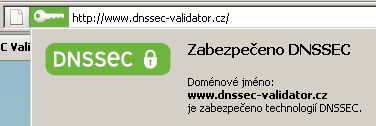

Určitě jste si všimli, že Laboratoře CZ.NIC již nějakou dobu vyvíjí DNSSEC Validátor pro prohlížeč Mozilla Firefox. Tento doplněk prostřednictvím rekurzivního DNS serveru kontroluje validitu DNSSEC záznamů a výsledek dává najevo zobrazením patřičné barevné ikonky v adresním řádku prohlížeče. Uživatel tak snadno zjistí, jak je na tom jeho rekurzivní DNS server a zobrazená webová stránka s DNSSEC zabezpečením.

Před několika týdny jsme vydali novou verzi doplňku 1.1.0 (a posléze další minoritní verze s drobnými opravami), která obsahuje jednu pro uživatele na první pohled neviditelnou, ale podstatnou změnu. DNSSEC Validátor byl dříve implementován jako rozšíření s binární komponentou, která zajišťovala vlastní komunikaci s DNS servery. Volání binárních funkcí se dělo přes rozhraní XPCOM, které ovšem s vývojem Firefoxu prochází nemalými změnami; udržovat doplněk funkční napříč různými verzemi prohlížeče bylo dosti pracné. Proto jsme se rozhodli udělat změnu a binární komponentu nahradit zásuvným modulem komunikujícím přes rozhraní NPAPI.

Jako framework pro tvorbu modulu jsme použili FireBreath. I když se jedná o poměrně nový projekt, jeho vývojáři na něm intenzivně pracují; čekání na opravu případně nalezeného nedostatku zpravidla nepřekročí několik dnů. Kromě Mozilla Firefoxu NPAPI rozhraní podporují i další prohlížeče (z těch známějších Google Chrome, Safari a Opera), což umožňuje provozovat binární modul DNSSEC Validátoru napříč těmito prohlížeči na dané platformě bez jakýchkoliv dodatečných úprav. FireBreath umožňuje také jednoduchou implementaci vláken, čehož jsme využili a tím odstranili kolize DNSSEC Validátoru s některými jinými současně nainstalovanými doplňky, např. Firebugem.

Po úspěšném přechodu z XPCOM na NPAPI rozhraní jsme novou verzi DNSSEC Validátoru nahráli do AMO repozitáře a čekali na schválení editorem. Jaké bylo naše překvapení, když doplněk byl zamítnut právě kvůli změně na NPAPI. I když toto rozhraní přináší mnoho výhod a ulehčuje vývoj, AMO editoři měli nějaké interní, blíže nespecifikované, nařízení striktně takovéto doplňky odmítat. Poněkud zvláštní je, že tuto informaci se vývojář na webu Mozilly nikde nedozví a potom se může divit podobně jako my. Jelikož jsme v použití NPAPI nespatřovali žádné zásadní nedostatky, nechtěli jsme se proto s nastalou situací smířit a pokoušeli se alespoň pro nás vyžádat výjimku. Po několika „dobře mířených“ e-mailech zejména na vývojáře Firefoxu se nám podařilo odmítavý postoj editorů zvrátit a vyvolat změnu v akceptaci doplňků s NPAPI moduly do AMO repozitáře. Povedlo se nám tedy více, než o co jsme usilovali, a věříme, že tuto změnu ocení i všichni ostatní vývojáři, kteří se rozhodnou NPAPI ve svých doplňcích pro Firefox využít.

Poslední verzi DNSSEC Validátoru 1.1.2, která používá zmíněný NPAPI modul a která podporuje mj. i brzo očekávaný Firefox 4.0, můžete stahovat prostřednictvím domovské stránky projektu nebo přímo z AMO repozitáře. Web AMO nabízí také docela hezké statistiky, kde se zájemce může kromě celkového počtu stažení doplňku dozvědět např. i počet aktivních uživatelů.

Aby těch novinek nebylo málo, tak prozradím, že v současné době pracujeme na verzi DNSSEC Validátoru pro Internet Explorer, takže se i uživatelé tohoto zatím nejrozšířenějšího prohlížeče můžou těšit na barevnou ikonku indikující stav jejich DNSSEC zabezpečení.

Zbyněk Michl

Zabezpečení domény scitani.cz

Český statistický úřad na stránkách scitani.cz včera upozornil na falešné sčítací komisaře. Nejen komisaři ale mohou být falešní (a prázdní? ;)). Letos poprvé – od půlnoci z 25. na 26. března – se na stránkách scitani.cz půjde přihlásit a vyplňovat formulář on-line.

Elektronickému sčítání by jistě šlo vytknout více nedostatků, já však upozorním jen na jeden: doména scitani.cz není zabezpečena technologií DNSSEC. Oblíbenost elektronické komunikace stoupá, přímo úměrný je ale počet uživatelů, jejichž povědomí o bezpečné komunikaci přes internet není, řekněme, příliš vysoké. Dá se tedy očekávat, že možnost on-line vyplnění využije značný počet osob. A rozhodně se najde pár lidí, kterým by se údaje z formulářů celkem hodily jako cenný zdroj informací, ať už je zamýšlejí (zne)užít jakkoliv. Vyplněné formuláře budou obsahovat množství citlivých osobních údajů a je s podivem, že ČSÚ doménu, na které budou on-line formuláře umístěny, nezabezpečilo prostřednictvím DNSSEC, který zajišťuje, že po zadání adresy www.scitani.cz do internetového prohlížeče jste se skutečně dostali na web, který je ovládán statistickým úřadem. Řešení je přitom jednoduché a levné a dá se stihnout ještě do spuštění sčítání – začít můžete třeba na www.dnssec.cz. Za stávajícího stavu se ale dostává vyplnění formuláře na webu scitani.cz na roveň vložení do obálky a zaslání poštou v předtištěné obálce. Schránka, do které zásilku vhodíte, bude v tomto případě nejspíš pravá, ale dostane se, neporušená, svému adresátovi?

Zuzana Durajová

DNSSEC.NET

Ačkoliv se v polední době o DNSSECu tolik nemluvilo, rozhodne nelze říct, že by se v této oblasti nic nového nedělo. Postupně dochází k podepisování rozličných domén nejvyšší úrovně (TLD). Z těch největších národních TLD jde například o .fr, .nl, .uk, .eu či .in. Velkým impulsem byly i podpisy generických .org a .info. Nicméně včera byla poprvé podepsána TLD, která má více než 10 miliónů domén. Jde o mezi infrastrukturními institucemi velice populární .net. Počet domén v .net je k dnešnímu dni zhruba 14 miliónů a je tedy logické, ze implementace DNSSECu trvala nějaký čas.

Tato zpráva je pro příznivce DNSSECu radostná i z jiného důvodu než jen z toho, že je podepsána zase další a o něco větší TLD a že doménové prostředí bude moci být zase o trochu více bezpečné. V podpisu .net se totiž skrývá i další příslib. Tuto doménu spravuje společnost Verisign, která mimochodem spravuje i ZSK klíče ke kořenové zóně a tedy fyzicky vykonává podpis kořenové zóny, a která je registrem i pro doménu .com. Je tedy jasné, že po úspěšné implementaci DNSSECu v .net bude jistě celkem rychle následovat i podpis vůbec největší TLD světa, tedy .com. Jen pro srovnání, .com má v současnosti téměř 92 miliónů domén.

Ondřej Filip

Přešli jsme na NSEC3, co z toho vyplývá?

Pro ty, kteří dění kolem české domény a DNSSEC pravidelně sledují, není zpráva z titulku jistě žádnou novinkou. Informaci o přechodu na NSEC3 jsme uveřejnili již před více než dvěma měsíci. Proč o tom tedy dnes psát na blogu?

Nedlouho před tím, než byla tato nová technologie nasazena, se na internetu objevil postup, jak „vylistovat“ obsah domény .CZ s pomocí NSEC záznamů. Ty umožňují prokázat neexistenci domény tím, že pro každé existující doménové jméno odkazují na další existující záznam v zóně. NSEC3 řeší právě tuto vlastnost, kterou zmíněný postup využívá.

NSEC3 totiž nepracuje s doménovými jmény samotnými, ale jen s jejich hashovanou podobou a není jej tedy možné pro tzv. „zonewalking“ použít. To se bohužel ještě nedoneslo některým zvědavcům, kteří se stále pokouší doménová jména z NSEC3 záznamů extrahovat. To se projevuje tím, že v provozu autoritativních serverů pro doménu .CZ se u některých klientů (rekurzivních serverů) objevuje neobvyklé množství dotazů na neexistující domény se jmény jako „ha2022l2fk5ei80alie61h33i4r9vcko.cz.“ či „LJA47DB0JD4B6MEVIS2V2NFIRUJ33971.cz.“. U některých klientů jsou to dokonce desítky dotazů za vteřinu bez přestávky a to po několik týdnů.

Pokud jste tedy zapomněli někde na svém serveru zapnutý „zonewalking“ skript pro NSEC3, ušetříte vašemu počítači i dalším po cestě práci, pokud ho vypnete. Získaný seznam neexistujících domén vám totiž nejspíš k ničemu užitečnému stejně nebude.

Bedřich Košata

ITAR končí

V půlce července byla podepsána kořenová zóna a krátce na to jsem si posteskl, že DS záznamy některých domén zůstaly v ITARu a některé se přesunuly do kořenové zóny. Dnes už je situace úplně jiná. ITAR je už téměř prázdný a naopak kořenová zóna se nám utěšeně plní. Snad proto ve čtvrtek IANA oznámila, že ukončuje provoz ITARu. Dle tohoto oznámení budou na konci listopadu vymazány z ITARu všechny záznamy a na začátku příštího roku bude provoz celého adresáře ukončen. Zatím nebylo vydáno žádné podobné prohlášení u dalšího podobného systému, tedy DLV.

Jaké záznamy vlastně ITAR v současnosti ještě obsahuje? Jsou v něm DS záznamy následujících domén: .arpa, .bg, .br, .gov, .nu, .pr, .th, a .tm. Překvapivé je, že DS první jmenované, tedy .arpa, neni v kořenové zóně. Je to poměrně škoda. Tato doména je využívána i třeba pro reverzní DNS zóny či ENUM. Snad se tedy rychle podaří i tuto doménu zmigrovat. Každopádně kořenová zóna v současné chvíli obsahuje 294 domén a podepsaných je z toho 46.

Pokud tedy používáte ITAR, připravte se na jeho vypnutí a buďte bez obav, kořenová zóna vám bude stačit…

Ondřej Filip