Od 29. října do konce tohoto roku nám můžete komentovat dokument popisující zavedení OpenID v České republice. V tomto návrhu představujeme nejen OpenID jako takové, ale také jeho výhody a například technické řešení.

Uvítáme, když se nám budete chtít k tomuto projektu a jeho řešení vyjádřit. Své nápady a připomínky můžete napsat do komentářů pod tímto textem nebo na e-mailovou adresu openid@nic.cz.

Předem vám děkujeme za pozornost, i za připomínky.

Ondřej Filip

Další zpoždění nových gTLD

Celkem nedávno se staly dvě události, které budou mít vliv na vznik nových generických domén nejvyšší úrovně. Za prvé, ICANN vydal již třetí verzi podmínek pro žadatele o tyto domény. Z podmínek poměrně jasně plyne, že proces nebude příliš rychlý, jen obtížně bude možné spustit doménu dříve než za tři čtvrtě roku. Podmínky stále ještě nejsou definitivní, komunita neustále posílá připomínky. Tuto verzi můžete komentovat do 22. listopadu. Na spuštění celého procesu už netrpělivě čekají žadatelé o domény jako .sport, .eco, .gay, …

V podstatě v podobný okamžik jako ony podmínky byla vydána dlouho očekávaná studie o škálovatelnosti kořenové zóny. Dokument má sice 85 stránek, ale doporučuji přečíst alespoň executive summary. Závěrem dokumentu je, že není rozumné zavádět najednou nové domény a DNSSEC. A autoři doporučují, aby technologie DNSSEC měla prioritu. Jak Vás nedávno informoval kolega Surý, zavedení DNSSEC má už svůj pevný jízdní řád a tedy nové generické domény si musí počkat.

Trochu jiná je situace u IDN národních domén, které by měly být přidělené v tzv. procesu fasttrack. Ten je určen pro státy, které mají urgentní potřebu zavedení národní domény nejvyšší úrovně v IDN. Tedy například zástupci Ruská Federace požadují doménu .РФ (.RF v azbuce). Stejně tak urgentní potřebu mají některé arabské země, pak Čína, Japonsko a podobně. Pro tento proces je už připraven finální implementační plán, jehož schválení na 99 % proběhne už příští týden na zasedání ICANN. Zavedení malého množství těchto domén (očekává se cca 50) by tedy mělo jít rychle. Uvidíme, zda-li i delegace těchto domén budou vnímány jako zásadní rozšíření kořenové zóny nebo zda-li budou zavedeny současně s DNSSEC. Vzhledem k mezinárodnímu tlaku na jejich vznik spíše očekávám, že budou nastartovány rychle. Nepřekvapilo by mě, kdyby se tak stalo už tento rok.

A co vy na to? Chceme doménu .čr? Chcete nějakou novou generickou doménu? Požádáte si o ni?

Ondřej Filip

S DNSSEC se ve světě roztrhl pytel

Není to tak dávno, co jsem zde psal o zavedení DNSSEC u domén Švýcarska a Lichtenštejnska. Skoro vzápětí ohlásil kanadský doménový registr CIRA na konferenci SecTor, že zahájil testovací provoz podepsané domény .ca.

Kompletní informace lze nalézt na stránkách registru CIRA, zde zmíním jen pár detailů. Testovací provoz probíhá na samostatných DNS serverech, tak aby nebyl narušen normální provoz. Pro podpis je použit algoritmus NSEC3 RSA-SHA1. Velikost zónového souboru vzrostla z 180MB na 670MB. Ještě doplním, i když určitě nechci naši roli přeceňovat ani nás nějak chválit, že s námi, s CZ.NIC správci kanadského národního registru některé důležité detaily konzultovali.

Pokud byste chtěli vyzkoušet, jak funguje DNSSEC v zemi javorového listu, máte dvě možnosti. První je použít rekurzivní DNS server unbound a nakonfigurovat v něm stub zónu takto:

stub zone:

name: “ca.”

stub-addr: 192.228.22.190

stub-addr: 192.228.22.189

stub-prime: “no”

Tento kousek konfigurace způsobí, že pro doménu .ca se budou používat jiné nameservery. Následně z výše zmíněné stránky musíte stáhnout soubor ca.conf a přidat jej do konfigurace:

server:

trusted-keys-file: "/etc/unbound/ca.conf"

Pro DNS server Bind 9 není možné nastavit konfiguraci tímto způsobem a proto byly připraveny forwardující DNS servery, které můžete použít takto:

zone “ca.” IN {

type forward;

forwarders { 66.241.135.248; 193.110.157.136; };

}

Tato část konfigurace způsobí, že se váš DNS server Bind bude pro dotazy směřující do domény .ca ptát speciálních rekurzivních DNS serverů.

Pro následné ověření, že jste konfiguraci provedli správně, můžete vyzkoušet kanadskou obdobu naší české domény http://www.rhybar.cz/ (tato stránka se při zapnuté DNSSEC validaci nezobrazí) na adrese http://broken.xelerance.ca/.

Ondřej Surý

DNSSEC na domácí scéně, další známé domény podepsány

V poslední době jsme zde poměrně často oznamovali, jaké další národní registry představily svoje plány s DNSSEC. Dnes budeme ve zprávách o této technologii pokračovat. Tentokrát ale zůstaneme u nás, na české scéně.

Od dnešního dne chrání DNSSEC návštěvníky stránek iHNed.cz. Tato doména sloužící především Hospodářským novinám má „pod sebou“ celou řadu dalších poddomén. Bezpečněji se tak teď mohou cítit i čtenáři internetového Respektu, Ekonomu, Marketing a Média a celé řady dalších periodik.

Kromě vlajkové domény nakladatelství Economia je tu ještě jedna zajímavá, podepsaná internetová stránka. Exekutorská komora České republiky nechala v nedávné době zabezpečit doménu www.portaldrazeb.cz.

Do skupiny již dříve podepsaných internetových stránek Lidových novin, Hypoteční banky, Lupy a dalších tak přibyla dvě jistě zajímavá, důležitá a reprezentativní jména.

Vilém Sládek

Volkswagen v. DENIC: registrace dvou- a jednopísmenných domén pod .DE

V německé národní doméně .DE platilo donedávna jednoduché pravidlo: jako doménu druhé úrovně nelze zaregistrovat nic, co má méně než tři znaky. DENIC se všem žádostem o registraci takových domén usilovně bránil, a to s odkazem na RFC 1535 a skutečnost, že všechny ccTLD používají dvoupísmenné kódy (country codes) a do budoucna nelze vyloučit, že budou představeny další. Ty by se pak ocitly v nevýhodě oproti ostatním.

S tím je ovšem konec. Německý Nejvyšší soud (der Bundesgerichtshof) rozhodl, že DENIC musí doménu vw.de zaregistrovat automobilce z Wolfsburgu. Představenstvo DENIC se v této souvislosti rozhodlo jedno- a dvoupísmenné domény uvolnit pro registraci.

Jak uvádí DENIC na svých stránkách, od 23. října 2009 začne platit nová směrnice pro registraci domén v národní doméně .DE, kterou budou odstraněna dosavadní omezení: bude možné si registrovat jedno- i dvoupísmenné domény, stejně tak domény obsahující jenom číslice.

Volkswagen má již svoji doménu jistou. Ostatní, kteří chtějí získat některou z dosud nepovolených doménových jmen, mohou již nyní posílat žádosti svému poskytovateli – registrátorovi (viz http://www.denic.de/en/denic-domain-guidelines.html). Registrace budou spuštěny 23. října 2009 v 9 hodin a řídit se budou nám známým principem „first come, first served“.

Pro nepamětníky doplňuji, že podobná omezení existovala i v České republice. Nepovolené dvoupísmenné domény shodné s ISO kódy zemí (a jinými ccTLD) a generickými TLD však nebyly uvolněny najednou, ale nabídnuty v březnu 2002 ve veřejné dražbě. Z 250 nabídnutých bylo vydraženo 138 domén za částku téměř 1,7 mil. Kč, výtěžek dražby byl věnován na konto Paraple.

Zuzana Durajová

Další DNSSEC exotika

Po poměrně překvapivém vstupu domény .NA na DNSSEC scénu došlo ve čtvrtek 15. října k popisu další domény, kterou rozhodně nemůžeme nazvat běžnou. Jde o podobně pojmenovanou doménu .NU a pohledem do databáze IANA zjistíme, že jde o doménu Niue, což se malý státeček v Jižním Pacifiku s vazbami na Nový Zéland.

Tahle doména je celkem zajímavá. Je zcela liberalizovaná, tedy kdokoliv si může doménu v .NU volně zaregistrovat. Je poměrně komerčně úspěšná a část výnosů z prodeje je použit na pokrytí celého státu WiFI signálem. Kdekoliv v Niue tedy můžete otevřít notebook a měli byste mít přístup na Internet.

Doména .NU je obzvláště populární zejména ve Švédsku, protože NU údajně znamená ve švédštině TEĎ.

Jen pro úplnost, .NU používá modernější standard NSEC3 a klíč již byl publikován v úložišti ITAR.

Ondřej Filip

DNSSEC v kořenové zóně

Když organizace ICANN přibližně v polovině tohoto roku ohlásila, že chce mít podepsanou kořenovou zónu do konce prosince 2009, zdálo se to být jako velmi ambiciózní plán. Po odhalení konkrétního plánu podepisování kořenové zóny na RIPE 59 v Lisabonu je nyní jasnější, jak k onomu letošnímu podepsání vlastně dojde, proč je letošní rok reálným termínem a proč se pro koncové uživatele ještě letos nic nezmění.

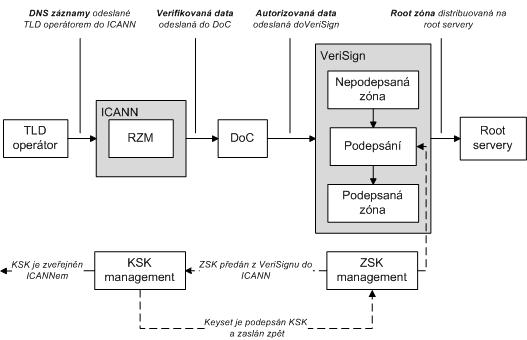

Na začátek příspěvku si nejprve řekneme, kdo všechno se okolo kořenové zóny motá:

- ICANN/IANA bude v rukou držet KSK klíče a bude přijímat změny v DS záznamech

- DoC NTIA je obdoba našeho ČTÚ a tato organizace bude schvalovat navrhované změny v DS záznamech a změny v klíčích kořenové zóny

- VeriSign bude spravovat ZSK klíče a podepisovat kořenovou zónu

Podle mne je důležité si říci, že se principiálně vlastně nic nezmění. ICANN/IANA doteď přijímal změny v nastavení jmenných serverů, dával tyto změny schvalovat DoC NTIA a Verisign změny implementoval do zóny. Schematicky to lze vyjádřit například takto:

S konkrétním časovým plánem nasazení vás ještě budu chvíli napínat a mezitím si pojďme říci, jaké budou technické parametry nasazení DNSSEC. KSK bude klíč o velikosti 2048 bitů. Použitý algoritmus bude RSA-SHA256, který byl ještě nedávno schválen jako internetový standard. Zajímavostí je, že do procesů okolo KSK bude zapojena i internetová komunita, jednak jako dohližitelé při aktivaci KSK jednak jako držitelé záložní kopie KSK klíče. KSK klíč se bude měnit jednou za 2 až 5 let pomocí mechanismu popsaného v RFC5011.

V případě ZSK je použit klíč se stejným algoritmem, jen bude o polovinu menší, tedy 1024 bitový RSA-SHA256 klíč, který se bude měnit každé tři měsíce.

Pevné body důvěry kořenové zóny (tedy KSK) budou publikovány na webových stránkách organizace ICANN jednak ve formě vhodné k automatizovanému zpracování a jednak v takové formě (PKCS#10), aby jej mohly podepsat externí certifikační autority.

Nyní se konečně dostáváme k již slibovanému plánu nasazení. Ač se na začátku zdálo, že plán podepsat doménu ještě letos se v žádném případě nemůže povést, tak ICANN představil velmi konzervativní a zodpovědnou strategii, jak začít podepisovat kořenovou zónu. Kořenová zóna se opravdu začne podepisovat 1. prosince 2009, nicméně se bude jednat pouze o interní procesy organizací ICANN a Verisign. Doména bude podepisována, bude probíhat rotace klíčů a všechny ostatní související procesy, ale samotná podepsaná zóna se nedostane ven.

Od ledna 2010 do začátku července bude probíhat postupné testování zátěže kořenových nameserverů. Pro tyto účely bude použit speciální klíč, který bude vypadat takto:

. 3600 IN DNSKEY 256 3 5 (

AwEAAa++++++++++++++++++++++++++++++

++THIS/KEY/AN/INVALID/KEY/AND/SHOULD

/NOT/BE/USED/CONTACT/ROOTSIGN/AT/ICA

NN/DOT/ORG/FOR/MORE/INFORMATION+++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++/=

) ; Key ID = 6477

Anglický text uvnitř klíče říká, že tento klíč není validní, nemá se používat a pro více informací je možné kontaktovat organizaci ICANN. Aby se zajistilo, že tento klíč opravdu nebude nikdo používat, tak kromě toho, že v kořenové zóně bude publikován tento speciálně vytvořený klíč s varovným textem, budou také generovány nevalidní podpisy. Takto podepsaná zóna bude postupně nasazována na jednotlivé kořenové nameservery počínaje serverem L.root-servers.net, který je provozován právě ICANNem, a konče serverem A.root-servers.net, který je pravděpodobně z důvodů špatné implementace DNS protokolu u některých klientů nejpoužívanější.

Toto postupné nasazování je zapotřebí především pro klienty a DNS servery, kteří zaspali před rokem 1999, kdy bylo schváleno RFC2671. Tento standard umožňuje zvětšit velikost DNS zprávy nad původně povolených 512 byte. Celý DNS provoz bude pečlivě monitorován a pokud by se v průběhu testování vyskytly nějaké problémy, budou operativně řešeny. Proces nasazování bude zakončen v červenci příštího roku podepsáním kořenové zóny validními klíči, publikací těchto klíčů na stránkách organizace ICANN a zveřejněním validně podepsané kořenové zóny na kořenových nameserverech.

Ač k podepsání kořenové zóny DNSSECem letos z hlediska veřejnosti nedojde, nezbývá než ICANNu popřát hodně štěstí v implementaci jednoho z nejdůležitějšího milníku internetu od dob, kdy bylo zavedeno DNS. Důležité je řídit se především pravidlem číslo jedna v RFC1925 a žádné problémy by neměly nastat :).

Ondřej Surý

Conficker je stále s námi

Červ Conficker je stále na horních příčkách virových infekcí na celém světě. A autoři červa mají pod kontrolou pravděpodobně největší síť botů (napadených počítačů). Samotný červ v sobě neobsahuje žádný „škodlivý“ kód. Celý koncept je postaven spíše jako stroj na vydělávání peněz. Conficker v sobě obsahuje mechanismus, kterým může „aktualizovat“ lokální počítač libovolným dalším programem. Lidé stojící za touto masivní infekcí vydělávají na pronájmu strojového času napadených počítačů. Vím o případech, kdy si autoři jiného počítačového červa, který nepoužívá tolik agresivní taktiku šíření, pronajali botnet Confickeru pro šíření vlastního kódu na již napadené počítače. Také jsou známy případy, kdy byl tento botnet pronajat pro rozesílání nevyžádané pošty, či rhybaření.

Každopádně, proč tento zápisek píšu. Výzkumníci ze SIE (Security Information Exchange) poskytují platformu pro sběr a výměnu dat týkajících se červa Conficker. Pokud jste ISP, CERT, případně jste jinak angažováni do internetové bezpečnosti, můžete dostat přístup do databáze, která obsahuje data týkající se tohoto nebezpečného botnetu. Projekt naleznete na adrese ISC SIE Conficker.

Ale i pokud jste jen normální uživatel a chtěli byste vědět, zda-li váš počítač není červem Conficker napaden, můžete to zjistit na lokálním zrcadle stránky Conficker Eye Chart, které pro vás připravily Laboratoře CZ.NIC. Tato stránka obsahuje šest obrázků, z nichž některé jsou blokovány červem Conficker. Pokud se vám nezobrazí obrázky v horní řadě, ale obrázky v dolní řadě ano, tak jste pravděpodobně infikování některou z variant červa Conficker.

Ondřej Surý