Přesněji, přivítat jste ho mohli v říjnu loňského roku, kdy jsme spustili jeho beta verzi. Z počátku jsme nechávali volnou registraci a ladili první nedostatky, zátěžovou zkouškou pak bylo přesunutí všech uživatelů routerů Turris. Veškeré problémy a připomínky jsme vyřešili a nic nebránilo tomu spustit ostrý provoz služby HaaS nebo-li Honeypot as a Service.

Útoky na webový honeypot

Honeynet provozovaný sdružením CZ.NIC jistě není třeba čtenářům tohoto blogu nijak zvlášť představovat. Kromě článků na tomto blogu jsou také dostupné zdrojové kódy provozovaných honeypotů, které si můžete prohlédnout na našem GitLabu. V dnešním článku se zaměříme na útoky zachycené na webovém honeypotu Glastopf.

Hpfriends – ako zdieľať dáta z honeypotov

Hovorí sa, že zdieľaná radosť je dvojnásobná radosť. Rovnako rastie zdieľaním užitočnosť dát z honeypot systémov. Vďaka projektu hpfriends, súčasti The Honeynet Project, je zdieľanie týchto dát veľmi jednoduché a podnecuje k ďalšiemu využívaniu. My sme vďaka tomuto projektu vizualizovali útoky na náš honeynet. V tomto článku sa môžete pozrieť na našu skúsenosť so zapojením do hpfriends.

Naša honeymapa

Systém hpfriends je evolúciou staršieho hpfeeds. Cieľom projektu je umožniť používateľom jednoducho rozhodovať o právach k odoberaniu ich udalostí. Podľa nich potom systém zaslané udalosti distribuuje na základe autentifikačných údajov k ďalšiemu spracovaniu.

Podrobný návod na použitie spísal Johannes ‚heipei‘ Gilger. V skratke – dá sa prihlásiť pomocou GitHubu, Googlu, alebo Facebooku. Užívateľ si vygeneruje svoj (jeden alebo niekoľko) autentifikačný kľúč a nastaví, do ktorých kanálov môže publikovať a ktoré môže odoberať (Sub). Potom v honeypote na jednej strane, alebo v software, ktorý spracováva prijate udalosti na druhej strane, použije tento kľúč.

Dá sa nastaviť zdieľanie kľúča s iným používateľom alebo skupinou. Tieto vzťahy sú uložené v grafovej databáze Neo4j. Viac o implementačných detailoch nájdete tu.

Hpfeeds vytvoril Mark ‚rep‘ Schloesser, sú dostupné implementácie v go, a ruby. Zdrojové kódy hpfriends nie sú verejné.

Kód v Pythone na publikovanie udalostí je veľmi jednoduchý:

import hpfeeds

import json

import sys

try:

hpc = hpfeeds.new('hpfriends.honeycloud.net', 20000, "ident", "secret")

print("Connected to {0}".format(hpc.brokername))

channels = ["artillery", ]

data = {"local_host": "168.192.1.1", "connection_protocol": "smbd",

"remote_port": 2714, "local_port": 445, remote_host": "168.192.1.2"}

hpc.publish(channels, json.dumps(data))

except:

print format(sys.exc_info())

hpc.close()

Na odoberanie udalostí používame feed.py z redmine na honeynet.org :

python ./feed.py --host hpfriends.honeycloud.net -p 20000 -c test -c dionaea.capture -i ident -s secret subscribe

Ak niečo nefunguje, najskôr sa treba pozrieť do logu na hpfriends, či kľúču nechýbajú práva.

Príkladom použitia je Honeymap. Žlté bodky na mape sú mestá so senzormi, červené sú zdroje útokov. Čím viac útokov pochádza z danej krajiny, tým je krajina viac modrá. V logu v dolnej časti stránky vidno informácie o real-time útokoch (čas, zdroj, cieľ, ich súradnice, typ senzoru, pri type dionaea.capture je uvedený aj MD5 hash súboru, ktorý použil útočník spolu s linkom na virustotal.com).

Naše senzory v Prahe sú tiež pridané do mapy, ale mapa nezobrazuje všetky udalosti z nich. Mapu udalostí len z našich senzorov nájdete tu. Databázy geolokácie nie sú nejak obzvlášť presné, tak máme Prahu nastavenú ako cieľ ručne. Inak by bol cieľ v strede republiky.

Ďalšie mapy:

– Nemecký Telekom

– Luxemburský CIRC (Computer Incident Response Center)

S hpfeeds komunikujú všetky naše honeypoty (Dionaea, Kippo, Glastopf, Artillery, Conpot). Počas tohtoročného Google Summer of Code sa podpora hpfeeds dostala aj do spampotu SHIVA. Viac na blogu.

Za zmienku stojí blogpost od Marka Schloessera, kde vysvetľuje základné otázky, ako „Odkiaľ sa berú dáta?“, „Sú dáta reprezentatívne?“, „Prečo sa zdá, že celý svet útočí na Aachen?“.

Z vlastnej skúsenosti môžeme povedať, že zapojenie so hpfriends je jednoduché. Napadá vás ďalšie zaujímave využitie živých dát okrem vizualizácie? Napíšte nám do komentárov.

Katarína Ďurechová, Jiří Machálek

Honeynet: problematické autonomní systémy se příliš nemění

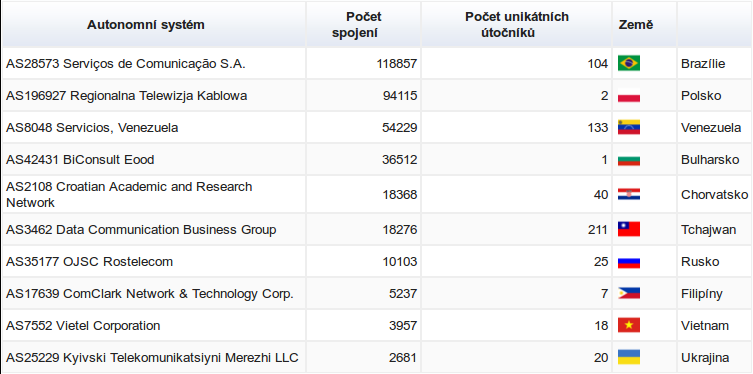

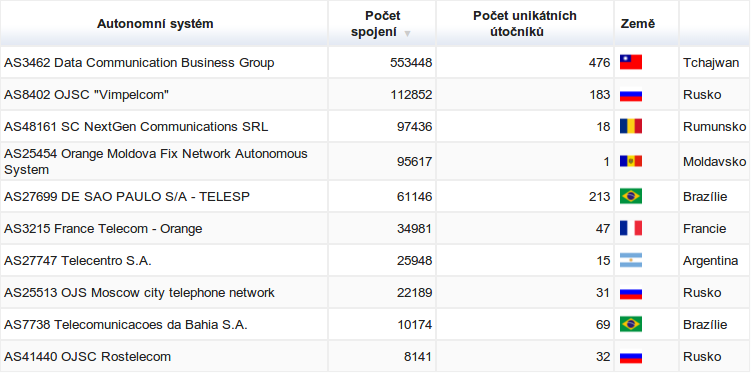

Po půlroční pauze se pojďme opět podívat na statistiky z našeho honeynetu. A začněme rovnou přehledem největších „hříšníků“ – autonomních systémů, z kterých se k nám útočníci od května do konce července připojovali.

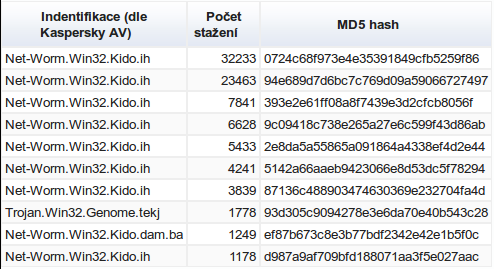

Tentokrát vede brazilská síť AS28573, která od poloviny července intenzivně šířila tento typ viru Conficker a s více než 30 tisíci uploady mu zajistila první místo v další tabulce zachyceného malware. Tato síť už se v minulosti v našich statistikách objevila a není to vůbec překvapivé, protože podle statistik Shadowserver jí aktuálně patří 12. místo (řazeno podle absolutního počtu IP adres šířících vir Conficker). Infikované je celé 1 % jejího adresního prostoru.

Podobně smutná situace je u tchajwanské sítě AS3462, která se v našich statistikách objevuje taky pravidelně a tentokrát skončila na 6. místě (celosvětově jí patří místo sedmé). Za sledované období se snažila rozšířit 93 různých virů.

Ani třetí v pořadí v naší tabulce není výjimkou. Venezuelská síť AS8048 se snažila šířit 42 virů, z toho čtyři se dostaly i do tabulky deseti nejčetnějších. Tato síť je celosvětově na 29. místě.

Naopak jako výjimky se dají označit polská síť AS196927 a bulharská síť AS42431, které si své umístění zasloužily díky jednotlivcům. V případě polské IP trval útok dva týdny, v případě bulharské osm dní. Osobně mě překvapilo umístění chorvatské akademické sítě AS2108, kde útok trvá s menšími přestávkami stále. Podle zkušeností s naším CESNETem bych očekával rychlejší řešení incidentu.

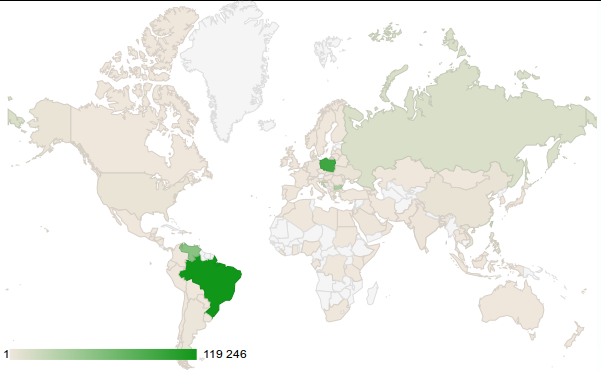

Pro zajímavost ještě znázornění na mapě, kde je výrazně vidět Brazílie s Polskem. Očekávatelné Rusko zdaleka není tak zajímavé.

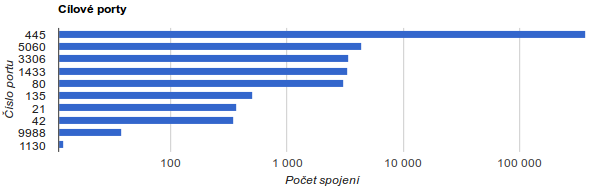

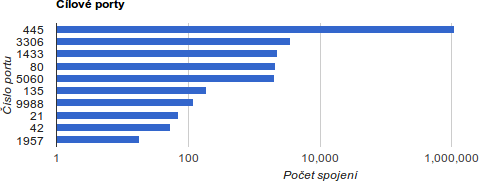

V přehledu portů, na které se útočníci připojovali, vede 445 (SMB protokol), výrazně méně připojení pak směřovalo na porty 5060 (SIP), 3306 (databáze MySQL), 1433 (Microsoft SQL Server) a 80 (HTTP).

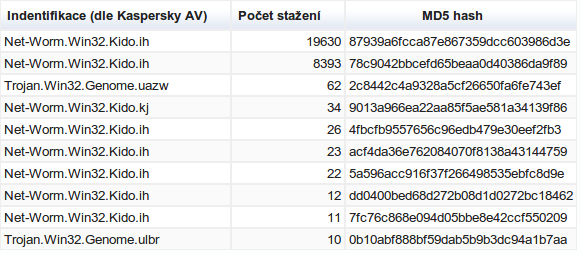

V přehledu zachyceného malwaru vedou různé varianty viru Conficker. Platí, že většinou jednu variantu šíří jeden autonomní systém.

Na našem webovém honeypotu mě vedle běžných hledání skriptu setup.php pro phpMyAdmin (viz CVE-2010-3055) zaujal dotaz na soubor /phppath/php metodou POST s tělem <?php echo "Content-Type:text/html\r\n\r\n";echo "___2pac\n"; ?>. Jedná se o pokus zneužít zranitelnost CVE-2013-4878 v Parallels Plesk Panel, která byla zveřejněna 5. června. První útok tohoto typu jsme zachytili v sobotu 8. června, tedy jen o 3 dny později. Ukazuje to, že je důležité neodkládat bezpečnostní aktualizace až po víkendu :-).

Jiří Machálek

Honeynet: co se dělo v minulých měsících

Uběhly opět tři měsíce od doby, kdy jsme zveřejnili statistiku z našeho honeynetu. Kdo nezvaný tedy navštívil naše servery v nedávné době?

Tentokrát jsme útočníky seskupili podle jejich autonomních systémů, oproti původnímu přehledu jednotlivých adres. Důvodem je výskyt rovnoměrnějších útoků více strojů z jednoho AS, které by jinak obsadily většinu z prvních deseti míst v přehledu jednotlivců a tabulka by nebyla tak zajímavá. Nejčastěji se připojovaly adresy z AS3462 (Tchaj-wan) a šířily tuto verzi červa Conficker (konkrétně 19630 případů). Další místo patří ruskému AS8402, jehož stroje nás napadly jinou verzí (7472 případů). Soutěž jednotlivců by vyhrála IP adresa 212.56.215.250 z Moldavska, která se připojovala téměř stotisíckrát, což je více než dvojnásobek proti minulému období.

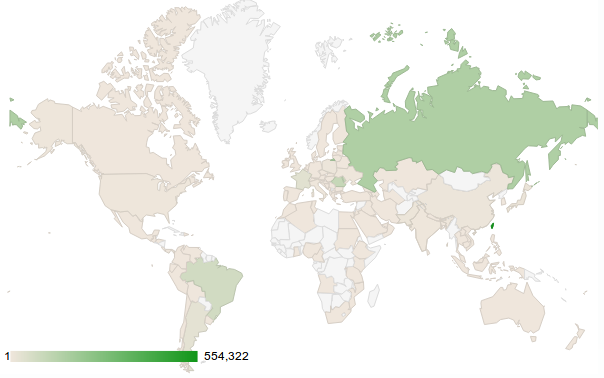

Na mapě světa je Tchaj-wan jako hlavní zdroj útoků nenápadný. Z větších zemí lze vidět tradiční Rusko, pak Brazílii a Rumunsko. Menší množství útoků pocházelo také z Francie a Argentiny.

Nejčastěji se útočníci připojovali na port 445 (SMB protokol), řádově méně pokusů bylo dále na porty 3306 (databáze MySQL), 1433 (Microsoft SQL Server), 80 (HTTP) a 5060 (SIP).

Přehled zachyceného malware výrazně vedou zmiňované dvě varianty červa Conficker. Další místa jsou jen v řádech desítek případů a bez výjimky pouze jiné varianty stejného červa. Mimochodem pokud jste ISP a zajímají vás statistiky tohoto červa pro váš autonomní systém, můžete využít web Shadowserver.

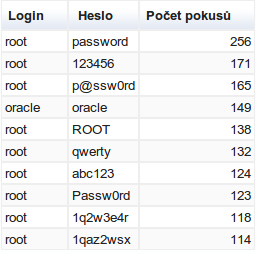

Na závěr ještě přehled nejčastějších kombinací přihlašovacích údajů zkoušených na SSH službu: vede obligátní root/password, jediný nerootovský účet, který se do top 10 dostal, je Oracle.

Jiří Machálek

P.S. Mimochodem, o projektu Honeynet bude také jedna z přednášek konference Internet a Technologie 12. Přijďte se podívat.