Možná by se mohlo zdát, že svět kolem DNS je suchý a plný pouze jedniček a nul. Naštěstí i DNS komunita má svůj specifický humor a cílem tohoto krátkého příspěvku je upozornit na dva zdroje vtipů spojených s DNS.

První studnice humoru je účet @DNS_BORAT na Twitteru; za velký úspěch považujeme to, že se Knot DNS dostal i do hledáčku DNS_Borata:

Was been wonderful day compare djbdns source code with Knot core dumps; very little differences

— DNS Borat (@DNS_BORAT) July 10, 2013

Mimochodem *_Borat účtů je více: @DEVOPS_BORAT, @Sysadm_Borat nebo @X509_Borat.

Další výborný (obrázkový) blog je DNS Reactions, kde (také neznámý) autor z DNS komunity komentuje DNS pomocí animovaných gifů.

I zde jsme se zjevně stali již součástí popkultury – resp. ten fakt, že ve sdružení pracuje příliš mnoho Ondřejů a velmi často se stává, že si nás cizinci pletou (někdy dostávám pozvánky na schůzky za pět minut, které jsou na druhé straně zeměkoule).

Autor blogu to okomentoval v příspěvku Asking for „Ondrej“ in CZ.NIC, který doplnil tímto obrázkem:

Nakonec bych opět upozornil na sesterský blog DevOps reactions ze života adminů a programátorů.

Ondřej Surý

Zajímavé statistiky a jedno potěšující umístění

Dnes bychom se s vámi rádi podělili o dvě novinky, které se dotýkají tématu, jenž nás velmi zajímá a ve kterém se snažíme co nejvíce angažovat. Jak už možná tušíte, jedná se o bezpečnost uživatelů na Internetu a o hrozby, které na ně číhají. Tentokrát se budeme věnovat novým statistikám týkajícím se bezpečnosti. Začněme nejdříve tou obecnější.

Koncem června spustila společnost Google novou sekci v rámci svého transparency reportu nazvanou Bezpečné prohlížení. Tato stránka umožňuje nahlédnout do statistik získávaných díky jejich službě Google Safe Browsing, která aktivně vyhledává nebezpečné stránky a získaná data nabízí prohlížečům. Ty pak mohou varovat uživatele před návštěvou takovýchto stránek. Možná jste se již také ve vašem prohlížeči setkali s následujícím varováním.

Varování prohlížeče před nebezpečným obsahem

Google Safe Browsing sleduje jak výskyty stránek zneužitých k phishingovým aktivitám, tak stránky sloužící k šíření malware. Statistiky si lze nechat zobrazit podle autonomního systému, nechybí ani rozdělení na stránky záměrně útočné a stránky, které byly pouze zneužity.

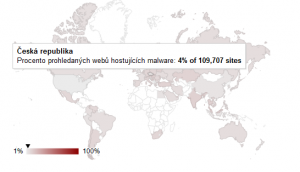

K dispozici je také souhrnná mapa, která ukazuje procentuální množství napadených stránek vzhledem k celkovému počtu stránek, které Google v dané zemi kontroloval. Nás může těšit, že z testovaných webů v ČR obsahovala škodlivý malware jen čtyři procenta, což v porovnání s okolními státy není špatné.

Mapa po najetí kurzoru nad konkrétní stát ukazuje

procento nebezpečných stránek nalezených službou Google Safe Browsing.

Je zde také možnost podívat se na autonomní systémy dle regionu. Poskytovatelé služeb v konkrétní zemi se tak mohou podívat, jak si jejich síť stojí v porovnání s ostatními a případně se zaměřit na zlepšení boje s nebezpečným obsahem.

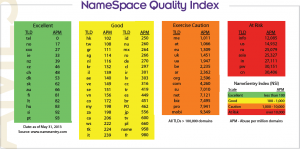

Další příjemnou zprávu nám zanechala společnost Architelos na našem Twitteru. Pogratulovala doméně .cz k dobrému umístění (v sekci Excellent) v jejich reportu týkajícím se bezpečnosti webových stránek provozovaných na jednotlivých doménách prvního řádu. Jejich služba NameSentry, na jejímž základě byl report sestaven, pracuje s daty ze služeb jako jsou Internet Identity, SURBL, Spamhaus, MalwareURL, ZeusTracker, SpyeyeTracker, či Malware Domain List. Toto umístění nás velmi těší, je vidět, že i přes skutečnost, že si .cz doménu mohou registrovat i zájemci ze zahraničí, což vždy zvyšuje riziko nákupu doménových jmen za účelem jejich zneužití, doména .cz počítačové zločince nepřitahuje. Jistě na to mají vliv i pravidla pro nakládání s takovýmito doménami, která jsou jasně zakotvena v pravidlech registrace .cz domény, a také preventivní činnost našeho bezpečnostního týmu, který upozorňuje majitele doménových jmen v případě, kdy dojde ke zneužití jejich doménového jména.

Hledejte nás v tom zeleném sloupečku :-)

Pavel Bašta

Červen v akademii patřil učitelům

Na třetí ročník kurzu Internetové technologie pro pedagogické pracovníky, jak už název napovídá, přijeli učitelé z nejrůznějších míst České republiky, kteří se na svých školách věnují výuce informatických předmětů. Cílem programu bylo představit technologie, pomocí kterých Internet funguje a s nimiž učitelé na většině středních škol studenty detailněji neseznamují – IPv6, DNS a DNSSEC, či to, co najdete na webu http://www.háčkyčárky.cz, tedy používání znaků národních abeced v doménách, tzv. IDN.

Ačkoliv se termíny musely přesouvat kvůli povodňové situaci, která by komplikovala dopravu účastníků na kurz, byly nakonec oba dva obsazeny více než z poloviny. Nebylo snadné vyvážit obsah tak, aby si na své přišli jak učitelé na gymnáziích, tak i učitelé na středních odborných školách, kde se předpokládá hlubší znalost technických témat. Přesto z hodnocení vyplývá, že ač nebyla témata pro všechny stejně zajímavá, splnila akce svůj cíl – představit vybrané internetové technologie těm pedagogům, kteří o nich doposud příliš nevěděli, nebo se chtěli dozvědět více. V závěru dne pak došlo na přiblížení projektů pro školy, jimž se věnují kolegové v našich laboratořích.

Dva kurzy máme již letos za sebou. Ještě jeden plánujeme na 26. září. Pokud víte o někom, komu byste tento kurz doporučili, určitě neváhejte; několik volných míst ještě zbývá. Rezervace je možná na e-mailové adrese akademie@nic.cz. Více informací o projektech pro školy se dozvíte na webu http://www.nic.cz/skoly.

Igor Kytka

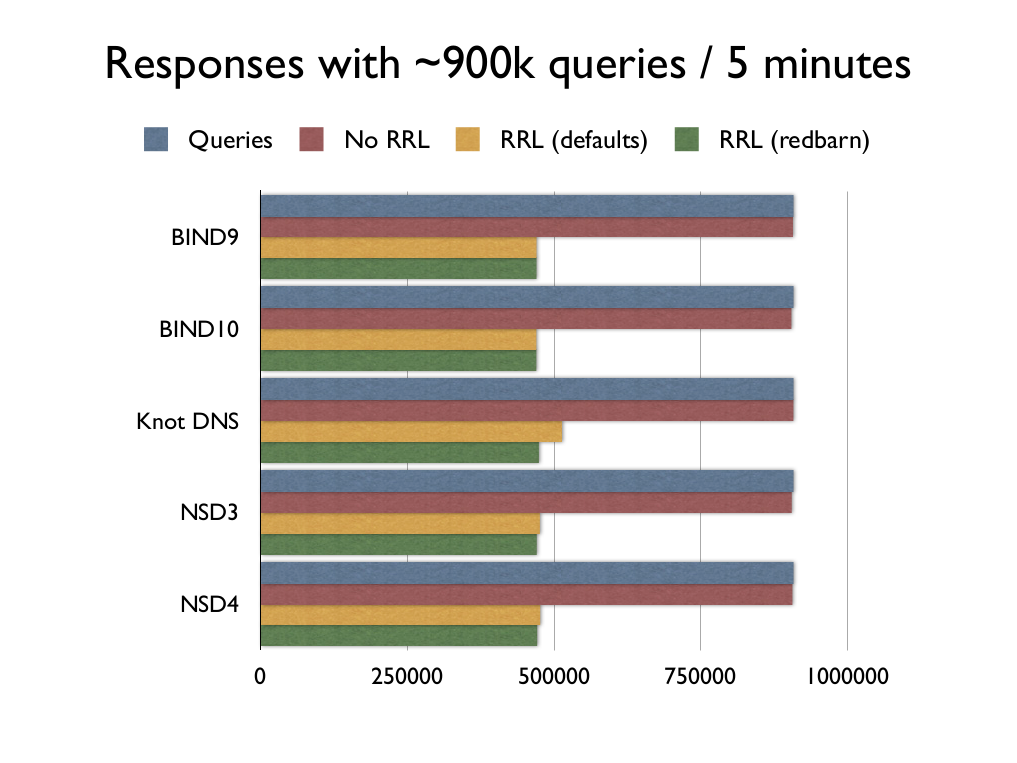

Response rate limiting pod drobnohledem

O RRL již krátce psal Ondřej Surý v článku Ochrana obětí před DNS amplification útoky, tak tedy jen v rychlosti oč se jedná. RRL je jedna z metod, jak se poprat s amplifikačními útoky na DNS, která shlukuje podobné odpovědi do tříd a následně omezuje rychlost toku odpovědí v pro danou třídu. Jedná se v podstatě o opak filtrování dotazů na firewallu a výhodou je právě třeba identifikace různých dotazů vedoucí na podobnou odpověď, typicky na neexistující jméno. RRL v současné chvíli implementuje BIND9/10, NSD od verze 3.2.15 a Knot DNS od verze 1.2.0-rc3.

Vzhledem k tomu, že v současné chvíli není tento mechanismus nijak standardizován, každá implementace se chová mírně odlišně. Podívejme se trochu blíže na tři nejzajímavější rozdíly a to, jaký vliv mají na chování serveru pod útokem.

Základní časovou jednotkou pro měření rychlosti toku je vteřina, pro kterou do každé třídy přibyde počet tokenů odpovídající povolené rychlosti. S každou odpovědí se pak token odebírá, a pokud už jsme vše vyčerpali, odpověď zahazujeme. BIND9 k tomu navíc zavádí ještě jedno „makro okno“, které průměruje rychlost toku pro několik následujících vteřin. Zásadním rozdílem je, že v rámci tohoto okna se může počet dostupných tokenů snížit do záporných hodnot, a tím vyčerpat kapacitu pro celý zbytek okna. Jestli je například okno dlouhé 5 vteřin, limit je 10 odpovědí za vteřinu a v první vteřině přijde 50 podobných dotazů, tak následující 4 vteřiny nebude podobné dotazy zodpovídat. Knot DNS ani NSD takový koncept nemají, dá se tedy říct že délka časového okna je 1s. Důvodem je větší férovost odezvy, každá vteřina začíná s čistým štítem, avšak za cenu menší agresivity potlačení nárazových toků.

Co ale dělat v případě, že přijde legitimní dotaz v době, kdy byl vyčerpán počet tokenů? Úplně jej zahodit? Takový dotaz jen velmi těžko rozlišíme od útoku, ale přesto bychom měli dát legitimnímu tazateli možnost získat odpověď a ne jej úplně odstřihnout. Místo toho, aby tedy server dotaz zcela ignoroval, tak odešle prázdnou odpověď s nastaveným TrunCated bitem v hlavičce. Tazatel je pak nucen opakovat dotaz po TCP, na který už dostane odpověď. Takovému mechanismu se říká SLIP (podporují ho všechny implementace). Knot DNS se odlišuje tím, že má počítadlo pro každé vlákno zvlášť, a pro menší rychlost toku není tak přesný. Během testování se ale nepřesnost nijak zvlášť neprojevila a největší vliv má konzervativní výchozí nastavení.

(Zdroj: Comparison of RRL behaviour in BIND9, Knot DNS, and NSD, Dave Knight, DNS-OARC Spring 2013)

Třetí zásadní odlišností je způsob klasifikace odpovědí. Technické memo a BIND9 klasifikují odpověď pomocí:

- Zdrojové adresy (podsítě)

- Dotazovaného jména (nebo zóny v případě chyb, nadřazeného jména pokud je odpověď pokrytá wildcardem)

- Návratové hodnoty (RCODE)

NSD navíc rozlišuje několik podtříd dotazu, např. pokud je dotaz na typ ANY, Knot DNS dotazy navíc ještě klasifikuje podle velikosti. Všechny současné implementace jsou založené na hash tabulkách. Liší se ale výrazně v tom, jakým způsobem řeší kolize. Implementace v BIND9 je založená na přeplňování tabulek, přičemž kolidující klíče se řetězí za sebe (do omezeného počtu). A právě o kolizích probíhala na mailinglistu RRL dost živá diskuze. Abych to vysvětlil, řetězení dobře řeší kolize pokud je zdrojová podsíť různá, ale pořád zůstává možnost kolize hashe dotazovaného jména, které se neukládá celé. Nově ale zavádí potenciální problém, a to že útočníkovi do určité míry možnost kontrolovat množství alokované paměti pro tabulku a ztrácí výkon na procházení zřetězených hodnot.

NSD používá tabulku pevné velikosti, bez řetězení. Netrpí tedy na výše popsané problémy, ale s větší pravděpodobností umožňuje útočníkovi předem spočítat kolidující odpovědi (Birthday attack) v závislosti na velikosti tabulky. Protože není kolize kam řetězit, tak pro danou třídu resetuje počet tokenů, což sice na jednu stranu vylučuje riziko omezení kolidujících odpovědí, ale umožňuje při nalezení dvou kolidujících dotazů rate limiting zcela obejít.

Knot DNS využívá hopscotch hashing, který je velmi dobrým kompromisem s nízkou pravděpodobností kolize (1/32!) při zachování pevné velikosti. Zároveň do klíče přidává náhodně generované tajemství pro znesnadnění predikce kolizí a umožní jen jeden reset počítadla třídy za vteřinu.

Ze zatím dostupných měření na reálných datech vyplývá, že chování všech implementací je i přes popsané rozdíly velmi podobné a liší se především citlivostí u pomalého toku dotazů. Hlavním omezením metody založené na rate limitingu je především nemožnost rozlišit právoplatný dotaz od útoku, což ale při rozumné spolehlivosti není ani prakticky možné. Příliš agresivní omezení by tak mohlo vést k přílišnému zahazování právoplatných dotazů, konzervativní zase k nižší účinnosti. BIND9 doporučuje agresivnější nastavení, Knot DNS je spolu s NSD spíše na konzervativní straně (RRL ve výchozím nastavení vypnuté, v dokumentaci 50 r/s).

Marek Vavruša

Všechno nejlepší!

Už to na tomto blogu několikrát zaznělo, sdružení CZ.NIC sfouklo na dortu patnáctou svíčku, což je u člověka věk, při kterém mu stát dá tolik důvěry, že může požádat o povolení řídit pomalé jednostopé motorové vozidlo. O své vzpomínky na toto období dospívání se již s Vám podělili dva služebně nejstarší zaměstnanci sdružení, Zuzana a Martin. A protože třetí v pořadí jsem již já, dovolte i mně přispět svou vzpomínkou.

Do sdružení jsem vstoupil na konci roku 2003, když jsem se se skupinou podobně smýšlejících lidí snažil otočit kormidlo těžkopádně plující lodě. CZ.NIC v té době rozhodně neměl dobré jméno. Cena domény byla poměrně vysoká, pravidla a nastavení registračního systému příliš nepřipomínala 21. století a mnoho lidí mělo v živé paměti rozporuplně přijímanou migraci na decentralizovaný systém. Sdružení mělo jen minimum zaměstnanců a drtivá většina všech jeho činností, včetně těch klíčových, byla outsourcována. Komentáře tehdejších diskutujících pod články o české doméně by bylo možné v televizi předčítat jedině až po dvaadvacáté hodině. Tedy nic moc okamžik jít s kůží na trh a nabídnout jen další změny a následně ještě jednu migraci. Ani onen pokus o změnu nevypadal ze začátku kdo ví jak. Celkem dlouho trvalo, než došlo k obměně většiny členů představenstva a padlo finální rozhodnutí vyvinout vlastní registrační systém.

Nicméně povedlo se a v roce 2005 již mělo sdružení úplně nové vedení, stanovy, dokonce i v přípravě nové logo, nové podmínky vstupu a začalo nabírat zaměstnance, kteří měli za úkol na zelené louce vyvinout úplně nový a pružnější systém a zcela změnit tvář sdružení. Na svém seznamu neodkladných úkolů jsem měl vyřešit vztah mezi sdružením a státem a po odškrtnutí tohoto políčka byl nejvýše nový registrační systém. Pojmenovali jsme jej FRED a on rostl velmi rychle. Poprvé se v plné kráse a síle mohl ukázat v září 2006, kdy jsme jej nasadili na správu ENUMové domény 0.2.4.e164.arpa. To byl poměrně klíčový milník celého procesu, protože v té chvíli přestal být FRED jen projektem programátorů, ale od této chvíle bylo všechno „doopravdy“. Veškeré změny se musely pečlivě testovat, provádět pouze v odstávkových časech, získávali jsme cenné zkušenosti s provozem.

Ty jsme nejvíce zúročili o rok později, přesně v období 28. až 30. září 2007. V tomto období byl zastaven provoz starého registračního systému a veškerá data byla migrována do FREDa. Bylo to pro mne tehdy úžasné období. Na jednu stranu jsme byli pochopitelně všichni neuvěřitelně nervózní, jestli jsme v našem migračním scénáři, který měl stovky položek někde přeci jenom neudělali chybu, ale na druhou stranu to bylo završení téměř čtyřletého úsilí mnoha lidí. Nervozita byla celkem pochopitelná, neměli jsme v podstatě záložní variantu, sice existovala možnost požádat tehdejšího provozovatele o prodloužení běhu outsourcovaného systému, ale je jasné, že takový krok by měl zcela devastující účinek na pověst sdružení a nás, kteří jsme migraci prováděli. Samotná migrace proběhla až nečekaně hladce s dvaatřiceti hodinovou rezervou a tak jsme těch 32 hodin nervózně čekali na start nového systému, který byl naplánován na 1. říjen, na 10:00. Okamžik nastal, FRED najel a tři vteřiny po startu se začaly registrovat první domény. Skvělá zpráva, ale přesto jsme objevili jednu malou chybičku. Nový systém chránil WHOIS výpisy pomocí Captcha. Takže každý, kdo si chtěl vypsat na webu nějaké informace o doménách, musel přepsat do znaků obrázek. Ačkoliv byl celý systém mnohokrát testován jedné drobné věci jsme si nevšimli. Ano tušíte správně. Zátěžové testy obvykle provádějí automaty. Ty nedokáží přepisovat Captcha obrázky a proto byla tato částečka systému při testech deaktivována. A právě v ní byla chyba, která se za celou dobu neprojevila u ENUMu, protože ten nikdy nebyl vystaven zátěži uživatelů lačných po informacích. Špatné ukládání dočasných dat způsobilo, že při současných přístupech více uživatelů přestal WHOIS fungovat. V ten okamžik nastalo v místnosti, odkud jsme spouštění řídili, hrobové ticho. Nebylo hned zřejmé, že chybička je pouze u WHOIS a že systém jinak bez problémů funguje. Všichni jsme měli velký strach, že jde o něco vážného. Já sám jsem si z toho okamžiku odnesl pár šedivých vlasů, což je při hustotě mé kštice poměrně vidět. Nejvíce duchapřítomnosti ukázal kolega Surý, který hned popadl klávesnici a zhruba do tří minut provedl tu spásnou změnu kódu, která vše vyřešila. Od té doby si dobře pamatuji, že čas je relativní, málo kdy později mi pak přišly tři minuty tak strašně dlouhé. Nicméně to už bylo vše. Systém naběhl, o žádnou doménu jsme nepřišli a tak trochu se začala psát nová epocha sdružení. Cena domény dramaticky poklesla, pravidla registrace a související podmínky se značně zjednodušily, vstoupilo mnoho nových členů, sdružení se přestalo zabývat především samo sebou a nasměrovalo velké množství energie do projektů pro lokální internetovou komunitu. Jen soupis těchto všech projektů by zabral na tomto blogu mnoho místa a pokud se podíváte na některé starší příspěvky, jistě si obrázek uděláte. Velmi dobrým průvodcem může být i strategie sdružení na nejbližší čtyři roky. Změnu vnímaní sdružení nejvíce vystihují již zmíněné příspěvky pod články, které se nás týkají. Netvrdím, že jsou to ze 100 % výkřiky nadšení, ale poměr kritických poznámek se dramaticky zmenšil a pokud už se objeví nějaká kritika, je poměrně vstřícná.

Co dodat na závěr? CZ.NIC pomalu opouští své dětské období, už má poměrně jasno o své budoucnosti a ukázalo, že internetová samospráva může fungovat, a to kvalitně a stabilně. Připojuji se k zástupu gratulantů a přeji vše nejlepší, a hlavně zdraví! Zdraví české doméně! A svobodnému Internetu!

Ondřej Filip

Přínosné a ostudné používání QR kódů

V opojení z příchodu nové technologie se QR kódy množí jako mravenci veřejným prostorem. Jejich použití ale zatím plní víceméně propagační status, kterým se inzerent snaží říci, že je “moderní”. Zoufale špatné použití ve většině případů přináší inzerentovi spíše ostudu a uživatelům zklamání. Proč a jak toto mraveniště použít, aby přineslo co největší užitek?

Proč vlastně?

QR kód jako můstek mezi hmotnou realitou a virtuálním světem může urychlit a zjednodušit některé úkony, které nám jinak zaberou spoustu času. Přesto si musíme uvědomit, že jeho použití vyžaduje od uživatele poměrně namáhavou operaci – vyndat telefon > najít příslušnou aplikaci > zaostřit > sejmout > načíst obsah (web, adresu, kontakt). Je tedy neoptimalizovaný web se stejnou, nebo mírně rozšířenou informací z plakátu to, co chtěl uživatel za tuto námahu vidět?

QR kód by měl nabídnout přidanou hodnotu, kterou uživatele potěší a zkrátí mu cestu k vašemu cíli. Před použitím QR kódu je tedy dobré si položit otázky: “Jaký je můj cíl? Jak k němu QR kód ulehčí cestu? Co z toho bude uživatel mít?” Odpověď: “Přepis průměrné webové adresy” to pravděpodobně nebude.

Přidaná hodnota QR kódu může spočívat především v napojení na aplikace a další funkce zařízení, do kterých by nám zadávání trvalo delší dobu, než jednodušší focení.

Pár příkladů, kdy je QR kód k užitku:

QR platba – české banky na podzim 2012 přistoupily na společný protokol QR kódu obsahujícího veškeré platební informace. V kombinaci s bankovní aplikací se tak jedná o poměrně účinný nástroj jak se vyhnout nepříjemnostem při chybném přepisu čísla účtu, variabilního symbolu a dalších náležitostí.

QR platba se zatím používá především na faktury, velký potenciál má například u darů pro neziskové organizace, kde zkrácení doby mezi vyplněním a odesláním platby zmenšuje šanci, že si to dárce rozmyslí.

Napojení na sociální sítě – likování oblíbeného klubu, nebo restaurace bude s QR kódem rozhodně kratší, než dlouhé dohledávání podniku na Facebooku nebo jiných sítích. Navíc nehrozí, že si stránku spletete s jiným stejnojmenným podnikem.

Událost v kalendáři – mnoho lidí si fotí plakáty v dopravních prostředcích a na ulici, aby si akci zapamatovalo. Málokdy vás zajímají další informace o interpretovi, jako místo, čas a cena. Dobře umístěný QR kód může obsahovat událost do kalendáře, kterou si uživatel rovnou uloží. Variantou může být unikátní stránka akce, kde kromě uložení do kalendáře mohou být další možnosti interakce, jako sdílení, koupě lístků a více informací o akci.

Kontakt – asi nejznámější a nejpraktičtější možností je uložit do QR kódu kontakt. Pěkně vyplněná vizitka včetně telefonů, emailu, webu a adresy, potěší zkrácením přepisování do telefonu.

Wifi nastavení – u složitě zabezpečených sítí ušetří čas správné nastavení zařízení, které se vejde do jednoho zaostření fotoaparátem. Vhodné do kaváren, zaměstnání, hotelů atd.

Rozšíření informací – pokud jsme si neodbytně jistí, že uživatel stojí o rozšíření informací o daném produktu, exponátu, památce…, pomocí svého smartphonu nebo tabletu, měli bychom stále myslet na přidanou hodnotu, kterou uživatel za skenování získá. Obyčejný text, který by se jinak vešel na papír A4 z vašeho QR kódu udělá pouze privilegovanou záležitost, pro majitele smartphonů. Na odkazu by měl uživatel nejlépe nalézt pěkně optimalizovaný obsah pro čtení v mobilních zařízeních, přidané fotky, videa nebo audio nahrávky, které by se zkrátka nedaly na místě QR kódu prezentovat. Možnost nějaké další interakce z QR kódu udělá spíš užitečnou věc, než techno-machrovinku.

Adresa a geolokace – pro rychlou navigaci v mapě také ukrátí čas zdlouhavé zadávání adresy. Zadávat nemusíte jen adresu, ale i GPS souřadnice, takže můžete odkazovat i do odlehlejších míst světa.

Jak na to

Na generování QR kódů naleznete spoustu služeb. Má nejoblíbenější pro svou jednoduchost a komplexnost je tato http://zxing.appspot.com/generator/. Pak už zbývá držet se následujících rad.

Místo

Ujistěte se, že místo na kterém se chystáte QR kód použít odpovídá předpokládaným činnostem spojeným s jeho používáním.

– Tedy kód je ve výšce a vzdálenosti vhodné k fotografování, na stropě či u země ho nikdo snímat nebude.

– Pokud QR kód obsahuje odkaz musí na místě být také signál. Vagon metra povětšinou není to místo.

– Na místě je dost světla pro snímání, v šeru tanečního klubu nikdo kód nesejme.

– Dostatečný klid a nehybnost kódu jsou podmínkou dobrého užití. Eskalátory, tramvaje a jiné dopravní prostředky jeho užití naprosto znemožňují.

– Jeho snímáním nikoho neohrozíte. Na billboardech u dálnice, zadních dveřích kamionu, střed rušné ulice atd.

Velikost a tvar

Minimální doporučená velikost kódu je 3×3 cm. Tehdy si můžete být jistí, že jej opravdu všichni oskenují. Stále ale platí, že čím větší, tím lepší. Myslete také na to, že čím více informací kód obsahuje, tím je složitější a tím větší velikost si zaslouží.

Díky až 30 % samokorektivní schopnosti QR kódu je možné s jeho tvarem a barevností všelijak zacházet. Je ale dobré mít na paměti, že na standardní černý QR kód jsou již uživatelé zvyklí a tak to s jeho úpravami nepřehánět.

Pokud už QR kód používáte, dejte mu raději náležité místo a důležitost, než ho zastrčit někde v pozadí či patičce.

Co se stane, až…

Tím, že je QR kód trochu jako dvířka do jiného světa, je dobré uživatele připravit na to, co se stane po jeho naskenování. QR kódu tak uděláte malou reklamu, blýsknete se, že nejste trendoví grafici, co strčí kód všude a navíc ubezpečíte uživatele, že na něj nečeká žádná nepříjemnost. Stačí jedna věta.

Odkazy, jednoduchost a proměnlivost

Jak již bylo řečeno, složitost a tudíž čitelnost QR kódu závisí na velikosti jeho obsahu. Pokud chcete odkazovat na delší internetové adresy, vyplatí se použít některý ze zkracovačů. Předtím se ale ubezpečte o trvanlivosti takto zkrácených adres, protože některé zkracovače po nějaké době odkazy mažou.

Využít se dají i různé formy přesměrování dynamických adres. Buď si to uděláte sami, nebo k tomu využijete některou z placených služeb. Výhodou pak jsou především statistiky o používání a jednoduchá správa jednotlivých kódů.

Vybrané služby: www.tagomobile.com, www.smartytags.com.

Jak opravdu ne

Bohužel špatných použití QR kódu se kolem nás vyskytuje opravdu valná většina. Částečně to bude tím, že časté zadání grafikovi na tiskovinu zní: “A nezapomeňte tam dát ty černý čtverečky, to je teď moderní, to mají všichni.” Díky čemuž pak vznikají obskurní plakáty s kódy na eskalátorech, tramvajích, malým čtverečkem u země nebo na billboardech u dálnice.

Ještě horší varianta je, pokud odměna za naskenování je nulová nebo odfláknutá a z celého použití tak čiší spoléhání se na technologii, která zachrání špatné zpracování. Pro inspiraci a pobavení, kam kódy opravdu neumisťovat, doporučuji www.wtfqrcodes.com.

Jeden příklad mizerného použití za všechny

Po Jizerských horách byly rozmístěny na rozcestníky kódy s odkazem na přepis báječné knihy Miloslava Nevrlého o historii jednotlivých míst. Po naskenování, které musíte provést zdvižením telefonu nad hlavu, se vám objeví ošklivý od kraje do kraje displeje nalitý text, který by se vešel na půl A4. Špatné pokrytí hor signálem snad netřeba zmiňovat. Člověku se pak vkrádá otázka, proč místo poměrně drahé plechové cedulky nezvolili nějakou formu informační cedule, která by byla přístupná všem, bez rozdílu telefonu.

Jak by mohlo vypadat ideální použití? Poutavý text o Stammelově kříži by mohl být napsaný na standardní cedulce A4 doplněný QR kódem ve výšce hrudi s popiskem “Objevujte, ukládejte a sdílejte zajímavá místa Jizerských hor ve vašem telefonu.” Po jeho načtení by se objevil pěkný mobilní web s tlačítky k Uložení místa do mapy, Uložení textu do záložky na později, Sdílení místa s přáteli a samozřejmě nejdůležitější Seznam dalších takto popsaných míst a popisem kudy k nim. Všechny tyto úkony můžeme označit za přínosné cíle, jejichž provádění pomocí telefonu by trvalo několik minut, které nám QR kód zkrátí.

Dobrý plod, zlý plevel

Ačkoli jsem byl dlouhou dobu ke QR kódům velmi skeptický a nesnášenlivý, především pro jejich nadužívání, dá se najít několik velmi praktických využití. Důležitá je jen prvotní úvaha, zda kód potřebuji k praktickému ulehčení uživatelovy cesty, nebo k dosažení společenského statusu. Takové použití je spíš trapné, dělá ostudu a zabírá místo sdělení, které by mohlo být daleko užitečnější. Vždy proto myslete na přidanou hodnotu, kterou by měl kód nést oproti obyčejnému odkazu. Doufám, že se bude jeho použití racionalizovat a že se brzy objeví další praktická využití.

Článek byl inspirován konferencí pořádanou Mediářem.

Jakub Rumler

Jak „zacvičil“ čas s CZ.NIC

Historie sdružení CZ.NIC nejsou jen projekty a aktivity jako třeba FRED, mojeID, Akademie CZ.NIC nebo konference Internet a Technologie, ale také jeho vizuální identita. Ta doznala za 15 uplynulých let řady změn. Nejlépe ji lustrují loga sdružení, a tak vám je tu nabízíme společně s roky, v nichž jste se s nimi mohli setkat. To poslední, nejaktuálnější, jsme představili světu na podzim loňského roku.

Tomasz Hatlapa

Máte nápad Jak na Internet? Sem s ním!

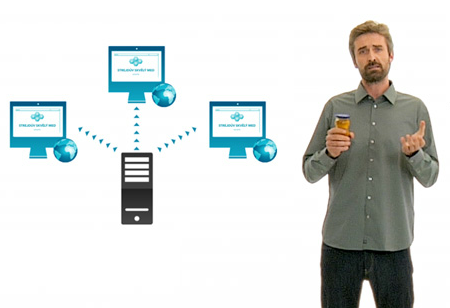

Loni v říjnu a listopadu odvysílala Česká televize, konkrétně její první kanál, dvě série našeho vzdělávacího projektu s názvem Jak na Internet. Ano, bavíme se o aktivitě, která má široké veřejnosti přiblížit svět Internetu se všemi jeho možnostmi, výhodami a nevýhodami a dobrými i špatnými stránkami. Na loňské dvě série, které byly kompletně v naší režii, hodláme letos navázat. Přesný termín vysílání vám zatím nemůžeme sdělit, teď jde o něco jiného.

V těchto dnech dáváme dohromady nápady na další díly, a protože (většinou) víc hlav víc ví, obracíme se také na vás, abyste nám řekli, co byste v pokračování seriálu Jak na Internet rádi viděli, co v něm ještě nebylo nebo co by si zasloužilo větší prostor. Uvítáme jak tipy na jednotlivé spoty, tak anotace, kterými tyto své nápady doprovodíte. A nechceme to samozřejmě jen tak. Tři nejlepší, kteří „přihlásí“ alespoň tři nosná témata (včetně anotací), odměníme novým iPodem nano (16GB).

Co této nabídce říkáte? Chcete se stát spoluautory nových sérií Jak na Internet? Kdo už teď souhlasně kývá hlavou, tak právě pro něj je tu adresa jni@nic.cz (předmět: JNI 2013). Napište nám do příští středy (22. 5.); my potom zveřejníme ty nejlepší nápady a jejich autory odměníme. Děkujeme, že se s námi do této hry pustíte, a těšíme se na spolupráci.

A jedno velké motivační číslo na závěr. První dvě série Jak na Internet mají do této doby podle našich informací 13 milionů shlédnutí. Doufáme, že se nám i s vašimi nápady povede dosáhnout ještě lepšího výsledku.

Aktualizace, 23. 5. 2013

Do této doby jsme dostali podněty od dvou účastníků soutěže se seriálem „Jak na Internet“. Oba dva bohužel nesplnili podmínky této akce, a proto je nemůžeme odměnit cenami. Není ale všem soutěžím konec. Nějakou zase vymyslíme a budeme se těšit, že se tentokrát setkáme s větším zájmem.

Vilém Sládek

Dnes je MDŽ, ale v ICT

Pracujete v ICT průmyslu? A když se kolem sebe rozhlédnete, kolik žen vývojářek, administrátorek, programátorek, analytiček, zkrátka odborných IT pracovnic kolem sebe vidíte? Předpokládám, až na výjimky, že moc ne.

V České republice podle údajů Eurostatu (2011) pracuje na odborných pozicích v ICT jen něco málo přes deset tisíc žen, mužů desetkrát tolik. Zatímco v Evropské unii připadá průměrně jedna žena na pět mužů. V ČR je toto číslo dvojnásobné a řadí se tak na nejhorší příčku v celé EU. Mezinárodní telekomunikační unie (ITU) vyhlásila na dnešní den, 25. dubna, Mezinárodní den žen v ICT právě proto, aby upozornila na tuto nerovnováhu.

Naše akademie vítá tuto iniciativu, a tak bychom chtěli podpořit vzdělání žen a dívek v oblasti internetových technologií. Proto pro ně dnes máme speciální nabídku.

Vyberte si libovolný kurz z nabídky Akademie CZ.NIC, vaši volbu nám zašlete na e-mailovou adresu akademie@nic.cz a získejte slevu 50 % z ceny kurzu a květinu jako dárek k tomu. Budeme se na vás těšit.

Igor Kytka

Internet základ života

Internet je pro generaci dnešních školáků jednoznačně nejdůležitějším prostředím pro komunikaci, zábavu i sdílení, například domácích úkolů. Používají ho každý den a někdy ani neví, jestli už jsou zase on-line, nebo ještě pořád. Kolik takových uživatelů však ví, jak se po zadání adresy, například blog.nic.cz, dostali až sem? Na požadovanou stránku bez toho, aby byli po cestě přepadeni internetovými piráty a hackery?

V Akademii CZ.NIC se snažíme rozšiřovat povědomí o internetových technologiích, aby uživatelé znali prostředí Internetu i to, jaké hrozby skrývá. Pořádáme technicky zaměřené kurzy pro studenty středních a vyšších odborných škol, přednášíme o bezpečném pohybu na síti, poskytujeme další vzdělávání pedagogům. A proto jsme i letos pro učitele IT předmětů připravili kurz, na kterém se seznámí s fungováním technologií, které dělají Internet Internetem.

Účastníci se například dozví, jak funguje DNS – systém názvu internetových adres neboli domén. Dozví se mimo jiné i to, kdo se vlastně o internetové domény stará v Česku a ve světě. A třeba taky proč v nich zatím nepoužíváme háčky a čárky. Na závěr budou mít účastníci možnost ve společné diskuzi sdílet zkušenosti týkající se výuky internetových technologií a dozvědět se o nových projektech pro školy. Kurz se koná ve spolupráci s Jednotou školských informatiků a je akreditován v systému DVPP.

Pokud jsme se s touto zprávou trefili právě do vašeho profesního zaměření, neváhejte a přihlaste se emailem na adrese akademie@nic.cz. Jinak budeme samozřejmě rádi, když tuto nabídku rozšíříte k těm, kterým by byla k užitku. Děkujeme předem.

Igor Kytka