V posledních týdnech jsme na našich honeypotech zaznamenali novou aktivitu útočníků. Mini honeypoty, které může aktivovat každý uživatel Turrisu poskytují zajímavé informace o tom, jaké útoky jsou na router vedeny. Na Turrisu lze aktivovat HTTP, FTP, TELNET, a SMTP mini honeypoty. Všechny zaznamenávají, kromě jiného, jména a hesla, která používá útočník při pokusech o přihlášení. Lze tak identifikovat IP adresy útočníků a nejčastěji používaná jména a hesla.

Pokud použitá hesla setřídíme podle četnosti výskytu, získáme například přehled o tom, která jsou nejpoužívanější. V případě nejpoužívanějších hesel je situace víceméně stabilizovaná a celkem s přehledem vedou hesla typu:

123456

admin

anonymous

123

password

1234

…

tedy vcelku nic neobvyklého.

Na druhém konci seznamu se ale dějí zajímavější věci. Pokud jsou hesla unikátní, může to například znamenat cílený útok na provozovatele routeru, konfigurační chybu automatu, který se někam pravidelně hlásí, omyl uživatele apod. Jedním z příkladů z „konce seznamu“ je v současnosti probíhající útok na FTP servery, které se vyskytují na stejné IP adrese, jako aktivní WEB server. Pozorujeme slovníkové útoky na FTP server, kdy jsou hesla odvozena z doménového jména WEB serveru:

66666konkretnidomena

www.konkretnidomena.cz2000

konkretnidomena.cz678

www.konkretnidomena.cz1992

www.konkretnidomena.cz777

55www.konkretnidomena.cz

konkretnidomena1983

66666konkretnidomena.cz

88konkretnidomena.cz

konkretnidomena1111

2023konkretnidomena.cz

0000www.konkretnidomena.cz

6www.konkretnidomena.cz

…

www.konkretnidomena.cz2008

5555konkretnidomena

2019www.konkretnidomena.cz

000konkretnidomena

konkretnidomena.cz789

Login jméno je v tomto případě „konkretnidomena“. Kompletní seznam login jmen a hesel i s IP adresou útočníka, lze nalézt v tomto souboru:

(hesla_konkretnidomena.pdf).

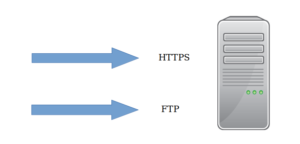

Proč to ale útočník dělá? K čemu mu může být účet na FTP serveru? K tomu aby získal data oběti? Nebo aby měl bezplatné úložiště pro své soubory? V našem případě je důvod útoku jiný. Útočník předešlým skenem portů IP adresy zjistil, že na ní běží jak WEB server, tak FTP server. Situace z jeho pohledu vypadá nějak takto:

Předpokládá, že FTP server slouží k aktualizaci stránek WEB serveru. Zkrátka, že pokud správce webu nahraje do struktury FTP serveru aplikační soubory webu, projeví se to okamžitě na stránkách serveru, protože adresáře FTP serveru odpovídají struktuře adresářů WEB serveru. Uhodnout jméno a heslo k FTP serveru by tedy útočníkovi umožnilo přímo modifikovat stránky WEB serveru. Proč by to dělal? Důvodů může být několik:

- Defacement (změna obsahu stránek webu)

- Instalace stránek, které kradou údaje (včetně hesel), zadávané do aplikace uživateli

- Instalace zadních vrátek k dalším útokům (webshell)

V námi analyzované situaci se však s velkou pravděpodobností jedná o útok malware typu PhotoMiner (https://www.securityweek.com/photominer-worm-spreads-insecure-ftp-servers/), který modifikuje stránky tak, že instaluje JavaScripty, které jsou následně vykonány v prohlížečích uživatelů přistupujících na napadený WEB server. Tyto JavaScripty mohou být použity například k těžení kryptoměn.

V našem případě má však útočník problém. Konfigurace sítě s Turrisem vypadá totiž následovně:

Právě kombinace honeypotů pro dvě různé služby na jednom zařízení přivedla malware až k nám. FTP server je v naší konfiguraci mini honeypot, který běží na Turrisu a nijak nesouvisí s provozem WEB serveru. Umožňuje ale detekovat útoky, které se WEB serveru týkají. Přesně tak, jako v analyzovaném útoku.

Tento případ ilustruje, že provozovat více honeypotů pro různé služby na jednom stroji může být výhodou a může upozornit na aktivity útočníků, kteří by se jinak neměli důvod k single službě připojovat. Zároveň připomíná, že je důležité dbát na kvalitu a sílu hesel, protože útočníci stále zkouší nové cesty.