O tom, jak zranitelné mohou být SOHO routery, se můžeme prakticky každý týden dočíst v analýzách nejrůznějších bezpečnostních firem. Zpráva společnosti Symantec za rok 2017 uvádí meziroční nárůst počtu útoků na IoT zařízení o 600 %. Mezi nejzranitelnější části pak patří právě nezabezpečené routery, prostřednictvím kterých je často možné získat snadný přístup k jednotlivým připojeným zařízením. O narůstajícím počtu těchto útoků a jejich závažnosti svědčí rovněž dubnové varování oficiálního amerického CERT.

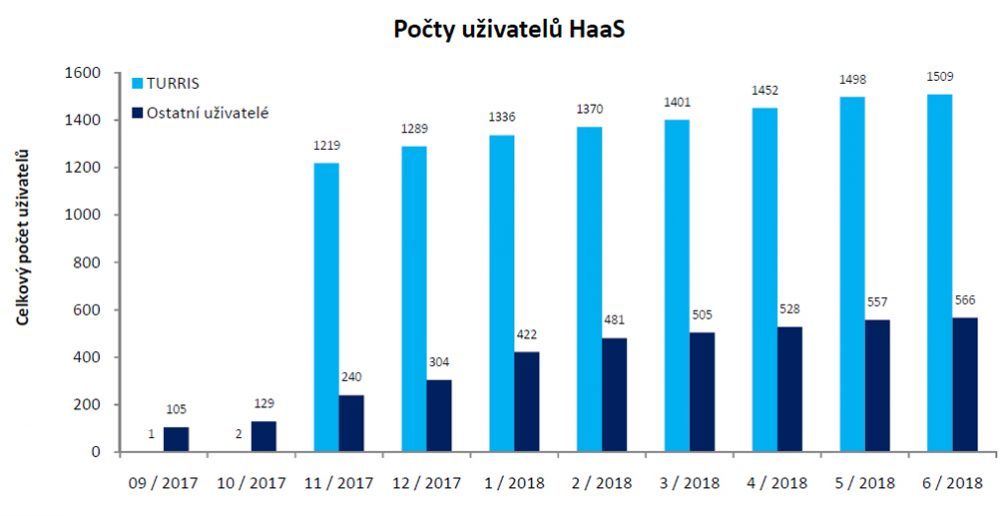

Převést všechny tyto útoky a výsledky práce analytiků do srozumitelnějších čísel jsme se pokusili v rámci projektu Honeypot as a Service (HaaS), který nabízí možnost přesměrování útočníků na centrální honeypot. Do projektu podpořeného Technologickou agenturou ČR, se podařilo zapojit již více než 2 000 uživatelů, z nichž necelé tři čtvrtiny tvoří uživatelé routerů Turris.

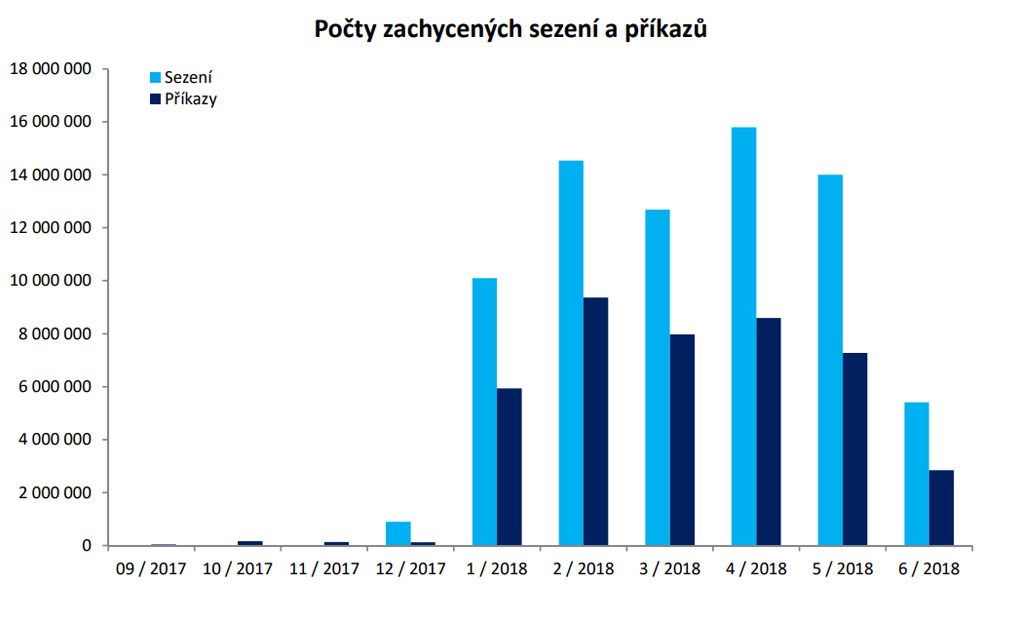

Vysoký počet uživatelů se následně odrazil rovněž na objemu zachycených dat, resp. sezení a příkazů, které útočníci na centrálním honeypotu uskutečnili. Na cílovém honeypotu, na který byli útočníci přesměrováváni, bylo za první pololetí letošního roku celkem zaznamenáno více než 73 milionů sezení a téměř 42 milionů příkazů (někteří útočníci neuskutečnili žádný příkaz), viz graf.

Vysoký počet uživatelů se následně odrazil rovněž na objemu zachycených dat, resp. sezení a příkazů, které útočníci na centrálním honeypotu uskutečnili. Na cílovém honeypotu, na který byli útočníci přesměrováváni, bylo za první pololetí letošního roku celkem zaznamenáno více než 73 milionů sezení a téměř 42 milionů příkazů (někteří útočníci neuskutečnili žádný příkaz), viz graf.

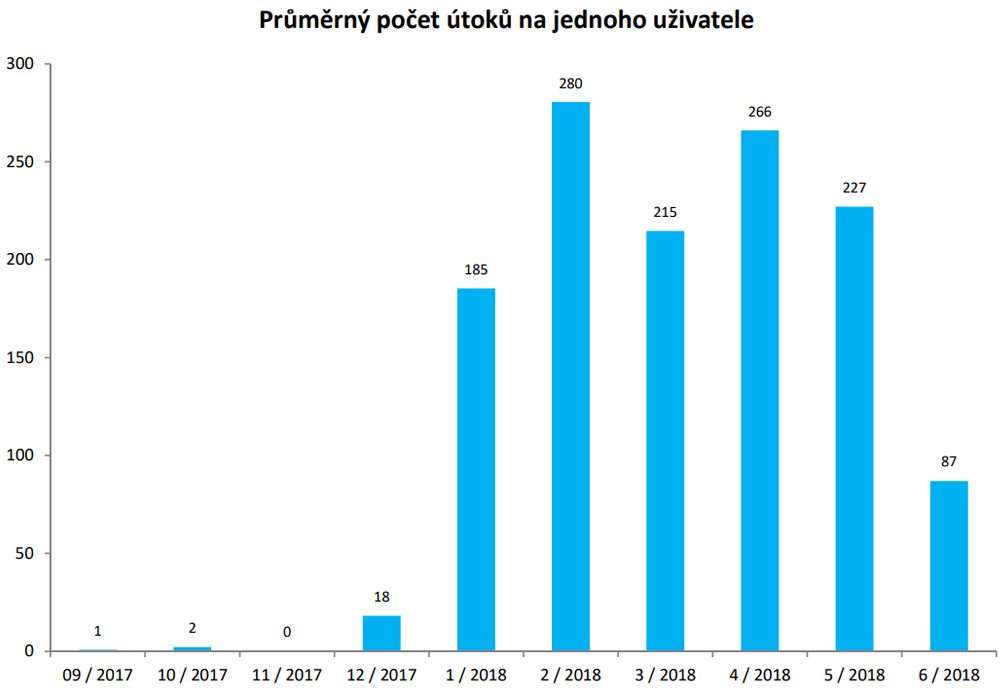

Pokud přistoupíme na prostou kalkulaci, že jedno sezení se rovná jeden pokus dostat se do routeru, vyjde nám, že každý den je naše „vstupní brána Internetu“ cílem i více než 250 útoků, tj. přibližně deseti útoků za hodinu. Je sice pravdou, že ne všechny pokusy představují sofistikované útoky, avšak podrobnější analýza ukazuje, že v některých případech by útočník mohl napáchat významné škody.

Pokud přistoupíme na prostou kalkulaci, že jedno sezení se rovná jeden pokus dostat se do routeru, vyjde nám, že každý den je naše „vstupní brána Internetu“ cílem i více než 250 útoků, tj. přibližně deseti útoků za hodinu. Je sice pravdou, že ne všechny pokusy představují sofistikované útoky, avšak podrobnější analýza ukazuje, že v některých případech by útočník mohl napáchat významné škody.

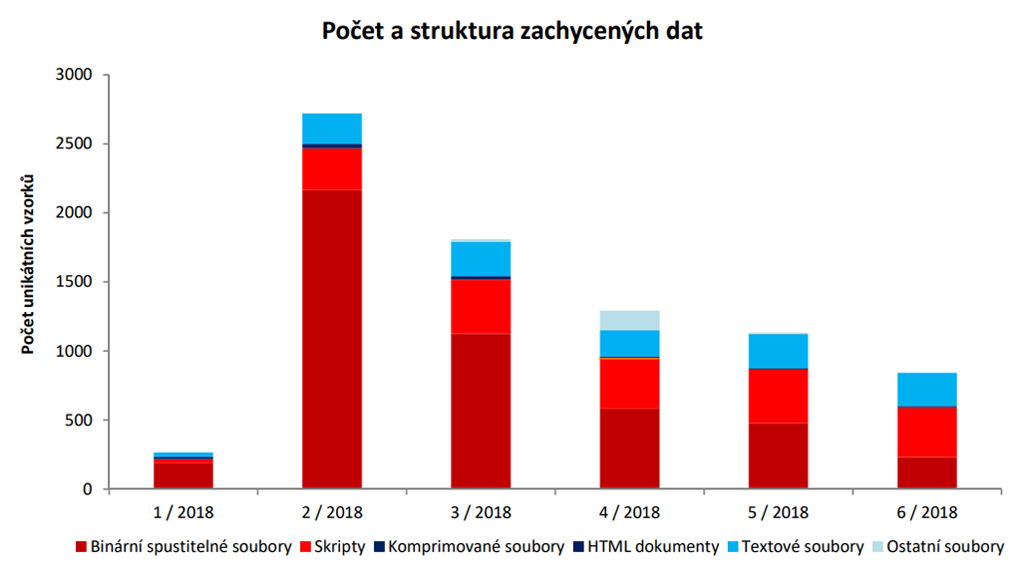

Nahlédnout útočníkům více pod prsty nám umožnila právě analýza jednotlivých vzorků, která byla v rámci projektu HaaS, jenž je podpořen Technologickou agenturou ČR, prováděna ve spolupráci s tchajwanským partnerem – Institute for Information Industry (III).

Za první pololetí letošního roku bylo na server nahráno celkem 8 071 unikátních souborů zabírající v součtu více než 6 GB. Díky tomu, že byly zkoumány pouze unikátní soubory (tj. pokud byl soubor zachycen v únoru, jeho další zachycení v březnu již není započítáváno), je klesající tendence zachycených vzorků logická.

Co se týče cílových architektur, zachycené binární soubory byly velmi rozmanité – od ARM přes MIPS až po x86 včetně nejrůznějších pod-variant. Dva největší soubory měly stejný začátek jako instalační media Debian 9.3 a Linux Mint 18.3, což se dá nejpravděpodobněji vysvětlit snahou útočníků ověřit, kolik si můžou na nově získaný stroj uložit dat. Dalším zajímavým nálezem byl 17 MB textový soubor obsahující přes milion domén, ze kterých se 945 nacházelo v doméně .CZ. Vzhledem k faktu, že se mezi českými doménami nápadně často vyskytovaly domény státní správy, byl tento soubor poskytnut Národnímu úřadu pro kybernetickou bezpečnost (NÚKIB).

Co se týče cílových architektur, zachycené binární soubory byly velmi rozmanité – od ARM přes MIPS až po x86 včetně nejrůznějších pod-variant. Dva největší soubory měly stejný začátek jako instalační media Debian 9.3 a Linux Mint 18.3, což se dá nejpravděpodobněji vysvětlit snahou útočníků ověřit, kolik si můžou na nově získaný stroj uložit dat. Dalším zajímavým nálezem byl 17 MB textový soubor obsahující přes milion domén, ze kterých se 945 nacházelo v doméně .CZ. Vzhledem k faktu, že se mezi českými doménami nápadně často vyskytovaly domény státní správy, byl tento soubor poskytnut Národnímu úřadu pro kybernetickou bezpečnost (NÚKIB).

Na základě provedené dynamické analýzy byly odhaleny například snahy o komunikaci s Command and Control (C&C) serverem, tj. řídícím počítačem pro botnet. Taková komunikace vypadala typicky tak, že po úvodní inicializaci docházelo pouze k pravidelnému udržování spojení (keep-alive). Další zachycené vzorky se snažily připojit do takzvaného těžebního poolu, kde bylo jejich úkolem těžit virtuální měnu pro útočníky. U jiných vzorků byla zaznamenaná snaha o DDoS útok, která se ale později projevila jako snaha o detekci schopnosti napadeného počítače podvrhovat zdrojové IP adresy.

Na rozdíl od DDoS útoku se malware pokusil poslat pouze několik paketů s odlišnou zdrojovou IP adresou na adresu svého C&C serveru. V případě, že by bylo detekováno, že čerstvě získaný počítač toho schopen je, byl by s největší pravděpodobností zneužit právě k DDoS útokům. Ty dnes patří k velmi častému typu útoku, jehož cílem je vyčerpání prostředků cíle, který nemá šanci poznat, zda se jedná o legitimní požadavek uživatele zobrazujícího obsah webových stránek nebo uměle vygenerovaný provoz.

Analýza dat z veřejného honeypotu ukázala, že útoky na domácí routery představují bohužel každodenní realitu. Dbát na bezpečnost svého routeru by tak měla být stejná samozřejmost, jako používat antivirový program.

Dobrý den,

poněvadž se mnou nikdo nekomunikuje , píši sem :

29.8.2018 jsem poslala na CZ.NIC , Milešovská …Turris Support – 2297 , router Turris 1.0 – modrý ,k opravě ..potvrzen příjem …

Od té doby veškerá korespondence ustala .

V programu jsem od roku 2013 ,sbírá data a Honeypot – projektu HaaS . Mohli by jste mne kontaktovat na emailové adrese ?Všechny dokumenty ,co jsem s vámi sepsala před 5 lety ,byly přiloženy k routeru Turris .

Předem děkuji za odpověd ,Eva

Dobrý den,

obdrželi jsme od Váš router 4.9 a hned další den jsme jej zapojili, abychom ověřili Vámi popisovanou závadu. Závadu se nám bohužel nepodařilo zreprodukovat a router jsme raději podrobili zátěžovým testům, zda ty něco neodhalí. Ptala jste se 19. září, zda je něco nového a během hodiny jsem odepsal, že pokud bude, tak se znovu ozveme. Tak jsem učinil o týden později s tím, že router je v naprostém pořádku, ale pro jistotu jsme provedli výměnu RTC baterie CR2032 a zcela výjimečně jsme do routeru přidali microSD kartu Adata 8GB, ze které se nyní bude systém zavádět; tato microSD karta je zformátována na file-systém BTRFS a jednou z výhod tohoto file-systému je využití nástroje schnapps, který slouží pro správu snapshotů.

O každé této informaci jsme Vás řádně informovali e-mailem; případně je možné se podívat na veškerou naší komunikaci v ticketu #2297.

Pokud budete mít jakékoliv dotazy, neváhejte se na nás obrátit na e-mailu tech.support@turris.cz.