Technologie DNSSEC je aktuálně nasazována po celém světě. K většímu úspěchu jí ovšem chybí tzv. killer-app. Tj. takové použití DNSSECu, kvůli kterému si jej budou chtít pořídit všichni. Takovou killer-app by se mohly stát standardy ukládání kryptografických dat do DNS, na kterých se pracuje na půdě organizace IETF.

Nejprve bych ovšem krátce zabrousil do historie. Nápad ukládat veřejné části klíčů (nebo jejich otisky) do DNS není nikterak nový. První standard popisující záznam CERT, umožňující ukládat certifikáty do DNS, vytvořili v roce 1999 Olafur Gudmundsson a Donald Eastlake (RFC2538). Tento internetový standard byl v roce 2006 aktualizován Simonem Josefssonem a jeho aktuální podobu naleznete v RFC4398.

Pro SSH vznikl v roce 2006 podobný standard (RFC4255), který je podporován v OpenSSH, ale bohužel je nutné jeho podporu implicitně zapnout. Vytváření šifrovaných tunelů pomocí IPsecu můžete taktéž podpořit informací uloženou v záznamu IPSECKEY (RFC4025) z roku 2005.

Proč tedy zatím nedošlo k masivnějšímu rozšíření používání těchto šikovných pomůcek, jak publikovat veřejné klíče pomocí DNS? Jeden z velkých problémů spočíval v tom, že data, která jste dostali pomocí DNS, nebyla nijak zabezpečena. Tudíž útočník mohl libovolně podvrhnout kryptografický obsah v těchto záznamech.

Naštěstí jsme od té doby ušli dlouhou cestu zakončenou podepsáním kořenové zóny a nyní máme kryptograficky zabezpečený DNS strom, ve kterém můžeme publikovat zabezpečená data. Po počátečním šumu, který vznikl z nadšení z podpisu kořenové zóny, se většina práce naštěstí soustředila okolo IETF. Na posledním setkání IETF 78 v Maastrichtu se na neformálním meetingu (tzv. Bar BoF) potkalo asi 50 zástupců internetové komunity i komerčních firem, které tato problematika zajímá, a dohodli jsme se na postupu směřujícímu k vytvoření regulérní pracovní skupiny (WG) v rámci IETF. Po počátečních průtazích s vytvořením poštovní konference vznikl mailing list keyassure (archiv konference), ve kterém probíhá živá debata nad několika I-D, které vznikly na základě počátečního impulsu.

Aktuálně jsme společně s Warrenem Kumarim z Google vytvořili návrh zakládací listiny pracovní skupiny (za přispění diskutérů v poštovní konferenci) a poslali jsme žádost na vytvoření pracovní skupiny KIDNS (Keys In DNS). Původní záměr byl uspořádat formální BoF setkání na IETF 79 v Pekingu, viz seznam BoF, ale na základě diskuze v konferenci vyplynulo, že BoF již pro vytvoření pracovní skupiny není zapotřebí.

A co se tedy jedná? Pokud chcete provozovat web přes HTTPS (případně mít zabezpečený poštovní protokol – SMTP, IMAP, POP3), tak máte v zásadě jen jednu možnost, jak toto provést tak, aby se certifikát jevil jako důvěryhodný – a to pořídit jej u některé z certifikačních autorit, které jsou považovány za natolik bezpečné, že byli výrobci prohlížečů zařazeny do implicitního seznamu certifikačních autorit. Jak už to ovšem bývá, tak ne všechny certifikační autority jsou stejně bezpečné a bezpečnost je vždy tak silná, jako její nejslabší článek. Běžná praxe u DV (Domain Validated) certifikátů je dnes taková, že ověření validity žádosti je provedeno na základě toho, že jste schopni přijímat e-maily na doméně, pro kterou žádáte certifikát. Jinými slovy vám stačí ovládnout MX záznamy pro směřování pošty a odchytit ty správné e-maily, abyste byli schopni vytvořit certifikát pro konkrétní doménové jméno. Certifikační autority sice poskytují i certifikáty s vyšší úrovní zabezpečení tzv. EV (Extended Validation), ale ruku na srdce, kolik z vás by si všimlo, že se zabezpečení změnilo z EV na DV certifikát. A jak velké by to bylo procento z vašich přátel, rodičů, atp., kteří nejsou obdařeni bezpečnostní paranoiou jako vy.

Úkoly jsou před námi dva:

- Umožnit validaci libovolných certifikátů, tedy i self-signed, pomocí záznamu v DNS

- Umožnit ověření, že použitý certifikát je pravý a vlastník doménového jména jej zamýšlel použít. To je výrazné vylepšení i pro EV certifikáty.

V obou dvou případech bude nutné záznamy zabezpečit pomocí DNSSECu, aby bylo možné ověřit validitu dat, která klient dostane z DNS.

Na závěr bych uvedl seznam čtení na dlouhé noci, tedy I-D, které zatím v pracovní skupině vznikly:

- Using Secure DNS to Associate Certificates with Domain Names For TLS

- Confirming the Certificate structure in TLS with Secure DNS

- DNS Extended Service Parameters (ESRV) Record

A na úplný závěr bych vás, pokud vás tato problematika oslovuje, rád pozval do poštovní konference a snad již brzy vzniklé pracovní skupiny KIDNS.

Ondřej Surý

Vládní aktivity v oblasti kybernetické bezpečnosti

Vláda na svém zasedání v předposledním květnovém týdnu, na základě návrhu Ministerstva vnitra, zřídila Meziresortní koordinační radu pro oblast kybernetické bezpečnosti a schválila její statut.

Podle oficiální zprávy, která byla k návrhu statutu vydána, má být zřízení koordinační rady nástrojem pro podporu výkonu koordinační role Ministerstva vnitra v oblasti kybernetické bezpečnosti, která vyžaduje součinnost dalších ústředních orgánů státní správy a dalších subjektů. Jednání rady, jejíž první setkání se má uskutečnit relativně velmi brzy, nejpozději do konce srpna, se budou účastnit nejen Ministerstvo vnitra, ale také zástupci policie, Ministerstva obrany, zahraničních věcí, financí, průmyslu a obchodu, dopravy, ale i BIS, České národní banky a pochopitelně ČTÚ. Přizváni mohou být také externí odborníci.

Zřízení této rady je součástí širšího zájmu státu o kybernetickou bezpečnost, a bylo schváleno vládou už v březnu tohoto roku. Do poloviny prosince by pak MV mělo vládě předložit strategii pro oblast kybernetické bezpečnosti a co je důležité, nejpozději do konce tohoto roku zahájit zajišťování provozu vládního (národního) pracoviště CSIRT. Modelové pracoviště již od r. 2008, v rámci grantu MV, obsluhují pracovníci sdružení CESNET. Sdružení CZ.NIC, které provozuje CSIRT tým zodpovědný za řešení incidentů v rámci AS25192 a incidentů dotýkajících se nameserverů pro domény .cz a ENUM, se aktivně účastní pracovních setkání, které se provozu národního CSIRTu týkají.

Zuzana Durajová

DNSSEC nechutná firewallu ESET Smart Security

Kolegové z provozního oddělení mě upozornili, že narazili na zajímavý problém. V případě, že je v programu ESET Smart Security zapnutý osobní firewall, nefunguje náš doplněk do prohlížeče Mozilla Firefox – DNSSEC Validátor. ESET Smart Security kontroluje obsah DNS zpráv a v případě podezřelého obsahu je taková DNS zpráva zablokována. Bohužel v tomto případě je firewall naprogramován příliš restriktivně a blokuje i naprosto korektní DNS zprávy, které obsahují DNSSEC informace.

Nicméně je velmi pozitivní, a chtěl bych to zdůraznit, že výrobce ESET Smart Security přistoupil k problému velmi zodpovědně a proaktivně; nechal si zaslat blokující komunikaci a v některé z dalších verzí bude tato chyba odstraněna. Kéž by se takto chovali všichni výrobci zařízení, která pracují s DNS.

Mezitím než bude blokování DNSSECu opraveno, můžete jako prozatímní opatření vložit IP adresy DNS serverů do konfigurační volby „Adresy vyloučené z aktivní ochrany IDS“ v editoru pravidel a zón.

Na závěr bych dodal, že při implementaci striktních kontrol libovolného protokolu je zapotřebí sledovat nejen nejběžnější chování tohoto protokolu, ale aktivně vyhledávat informace o možnostech protokolu a také sledovat aktuální vývoj (v případě protokolu DNS to znamená pracovní skupinu dnsext a dnsop organizace IETF).

Ondřej Surý

DNSSEC v kořenové zóně

Když organizace ICANN přibližně v polovině tohoto roku ohlásila, že chce mít podepsanou kořenovou zónu do konce prosince 2009, zdálo se to být jako velmi ambiciózní plán. Po odhalení konkrétního plánu podepisování kořenové zóny na RIPE 59 v Lisabonu je nyní jasnější, jak k onomu letošnímu podepsání vlastně dojde, proč je letošní rok reálným termínem a proč se pro koncové uživatele ještě letos nic nezmění.

Na začátek příspěvku si nejprve řekneme, kdo všechno se okolo kořenové zóny motá:

- ICANN/IANA bude v rukou držet KSK klíče a bude přijímat změny v DS záznamech

- DoC NTIA je obdoba našeho ČTÚ a tato organizace bude schvalovat navrhované změny v DS záznamech a změny v klíčích kořenové zóny

- VeriSign bude spravovat ZSK klíče a podepisovat kořenovou zónu

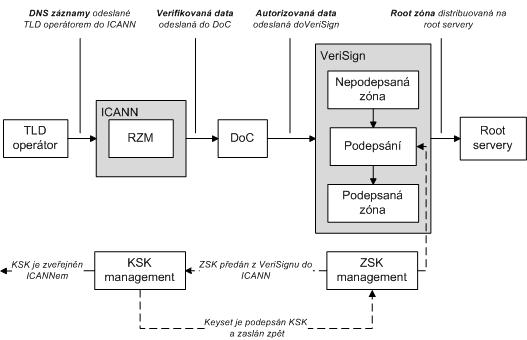

Podle mne je důležité si říci, že se principiálně vlastně nic nezmění. ICANN/IANA doteď přijímal změny v nastavení jmenných serverů, dával tyto změny schvalovat DoC NTIA a Verisign změny implementoval do zóny. Schematicky to lze vyjádřit například takto:

S konkrétním časovým plánem nasazení vás ještě budu chvíli napínat a mezitím si pojďme říci, jaké budou technické parametry nasazení DNSSEC. KSK bude klíč o velikosti 2048 bitů. Použitý algoritmus bude RSA-SHA256, který byl ještě nedávno schválen jako internetový standard. Zajímavostí je, že do procesů okolo KSK bude zapojena i internetová komunita, jednak jako dohližitelé při aktivaci KSK jednak jako držitelé záložní kopie KSK klíče. KSK klíč se bude měnit jednou za 2 až 5 let pomocí mechanismu popsaného v RFC5011.

V případě ZSK je použit klíč se stejným algoritmem, jen bude o polovinu menší, tedy 1024 bitový RSA-SHA256 klíč, který se bude měnit každé tři měsíce.

Pevné body důvěry kořenové zóny (tedy KSK) budou publikovány na webových stránkách organizace ICANN jednak ve formě vhodné k automatizovanému zpracování a jednak v takové formě (PKCS#10), aby jej mohly podepsat externí certifikační autority.

Nyní se konečně dostáváme k již slibovanému plánu nasazení. Ač se na začátku zdálo, že plán podepsat doménu ještě letos se v žádném případě nemůže povést, tak ICANN představil velmi konzervativní a zodpovědnou strategii, jak začít podepisovat kořenovou zónu. Kořenová zóna se opravdu začne podepisovat 1. prosince 2009, nicméně se bude jednat pouze o interní procesy organizací ICANN a Verisign. Doména bude podepisována, bude probíhat rotace klíčů a všechny ostatní související procesy, ale samotná podepsaná zóna se nedostane ven.

Od ledna 2010 do začátku července bude probíhat postupné testování zátěže kořenových nameserverů. Pro tyto účely bude použit speciální klíč, který bude vypadat takto:

. 3600 IN DNSKEY 256 3 5 (

AwEAAa++++++++++++++++++++++++++++++

++THIS/KEY/AN/INVALID/KEY/AND/SHOULD

/NOT/BE/USED/CONTACT/ROOTSIGN/AT/ICA

NN/DOT/ORG/FOR/MORE/INFORMATION+++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++/=

) ; Key ID = 6477

Anglický text uvnitř klíče říká, že tento klíč není validní, nemá se používat a pro více informací je možné kontaktovat organizaci ICANN. Aby se zajistilo, že tento klíč opravdu nebude nikdo používat, tak kromě toho, že v kořenové zóně bude publikován tento speciálně vytvořený klíč s varovným textem, budou také generovány nevalidní podpisy. Takto podepsaná zóna bude postupně nasazována na jednotlivé kořenové nameservery počínaje serverem L.root-servers.net, který je provozován právě ICANNem, a konče serverem A.root-servers.net, který je pravděpodobně z důvodů špatné implementace DNS protokolu u některých klientů nejpoužívanější.

Toto postupné nasazování je zapotřebí především pro klienty a DNS servery, kteří zaspali před rokem 1999, kdy bylo schváleno RFC2671. Tento standard umožňuje zvětšit velikost DNS zprávy nad původně povolených 512 byte. Celý DNS provoz bude pečlivě monitorován a pokud by se v průběhu testování vyskytly nějaké problémy, budou operativně řešeny. Proces nasazování bude zakončen v červenci příštího roku podepsáním kořenové zóny validními klíči, publikací těchto klíčů na stránkách organizace ICANN a zveřejněním validně podepsané kořenové zóny na kořenových nameserverech.

Ač k podepsání kořenové zóny DNSSECem letos z hlediska veřejnosti nedojde, nezbývá než ICANNu popřát hodně štěstí v implementaci jednoho z nejdůležitějšího milníku internetu od dob, kdy bylo zavedeno DNS. Důležité je řídit se především pravidlem číslo jedna v RFC1925 a žádné problémy by neměly nastat :).

Ondřej Surý

Conficker je stále s námi

Červ Conficker je stále na horních příčkách virových infekcí na celém světě. A autoři červa mají pod kontrolou pravděpodobně největší síť botů (napadených počítačů). Samotný červ v sobě neobsahuje žádný „škodlivý“ kód. Celý koncept je postaven spíše jako stroj na vydělávání peněz. Conficker v sobě obsahuje mechanismus, kterým může „aktualizovat“ lokální počítač libovolným dalším programem. Lidé stojící za touto masivní infekcí vydělávají na pronájmu strojového času napadených počítačů. Vím o případech, kdy si autoři jiného počítačového červa, který nepoužívá tolik agresivní taktiku šíření, pronajali botnet Confickeru pro šíření vlastního kódu na již napadené počítače. Také jsou známy případy, kdy byl tento botnet pronajat pro rozesílání nevyžádané pošty, či rhybaření.

Každopádně, proč tento zápisek píšu. Výzkumníci ze SIE (Security Information Exchange) poskytují platformu pro sběr a výměnu dat týkajících se červa Conficker. Pokud jste ISP, CERT, případně jste jinak angažováni do internetové bezpečnosti, můžete dostat přístup do databáze, která obsahuje data týkající se tohoto nebezpečného botnetu. Projekt naleznete na adrese ISC SIE Conficker.

Ale i pokud jste jen normální uživatel a chtěli byste vědět, zda-li váš počítač není červem Conficker napaden, můžete to zjistit na lokálním zrcadle stránky Conficker Eye Chart, které pro vás připravily Laboratoře CZ.NIC. Tato stránka obsahuje šest obrázků, z nichž některé jsou blokovány červem Conficker. Pokud se vám nezobrazí obrázky v horní řadě, ale obrázky v dolní řadě ano, tak jste pravděpodobně infikování některou z variant červa Conficker.

Ondřej Surý

První banka s DNSSEC

Technologie DNSSEC je tu především pro ty společnosti, které více než ostatní usilují o co největší internetovou bezpečnost. Informace na stránkách bank, médií a například úřadů mají natolik vysokou důležitost, která může svádět k jejich zneužití. Změnění bankovních indexů nebo významů novinových zpráv by mohlo vyvolat paniku, zmatek a řadu dalších negativních reakcí v celé společnosti.

V České republice už je řada společností, které si takovou hrozbu napadení uvědomují a dělají vše pro to, aby k němu nedošlo. Technologii DNSSEC zavedli jako první v Lidových novinách, poté se přidalo internetové knihkupectví Kosmas, společnost Internet Info provozující řadu informačních portálů, Vláda České republiky „podepsala“ doménu eu2009.cz a další.

Z výše uvedeného seznamu institucí operující s citlivými daty nám dosud chyběla banka, která by se chránila DNSSEC. Už ji máme. Do řady společností s zabezpečenými internetovými stránkami přibyla i Hypoteční banka. Radost ze zavedení máme určitě i my, na prvním místě je ale tato zpráva důležitá pro klienty této bankovní instituce. Ti totiž teď mají jistotu, že informace, které na stránkách www.hypotecnibanka.cz najdou, budou zaručeně a pouze od zaměstnanců této banky.

Vilém Sládek

Červ Conficker

Červ Conficker, známý také pod názvy Downup, Downadup a Kido, napadl už milióny počítačů. Patříte mezi ně? Jednoduchý test máte přímo před sebou.

Conficker Eye Chart/Detekční tabulka

|

||

|

|

|

Interpretace detekční tabulky v původním znění najdete zde, nebo můžete použít volný překlad z anglického originálu.

Výtažek z překladu:

„Jestliže je Vám zablokován přístup k zobrazení obrázků (log antivirových firem) v prvním řádku horní tabulky a zároveň se zobrazují loga alternativních operačních systémů v druhém řádku tabulky, pak může být Vaše Windows PC infikováno červem Conficker (nebo jiným škodlivým programem).“

Jste-li napadeni, využijte některý z dostupných nástrojů a červa Conficker co nejdříve odstraňte. Odkazy na nástroje:

Downadup-removal

Obsáhlý seznam nástrojů

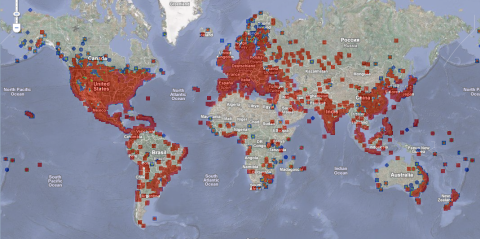

Světová mapa infikovaných počítačů. Další mapy naleznete zde.

Pokud Vás zajímají bližší informace o červu Conficker, následující výběr Vám může usnadnit hledání. Doporučuji zahraniční odkazy.

Emanuel Petr