Turris Sentinel nám spolehlivě sbírá data o útocích už skoro pět let poté, co nahradil náš starý systém monitorování útoků uCollect. Do stabilní větve Turris OS (TOS) přišel Turris Sentinel s verzí TOS 5.1.0, která byla vydána 29. srpna 2020 a v dubnu 2022 definitivně nahradil starý uCollect. Turris Sentinel neslouží pouze pro sběr dat, ale také k prevenci internetových útoků. Na základě nasbíraných dat pravidelně aktualizujeme dynamický firewall na Turris zařízeních. Tento greylist je volně dostupný na našem webu Sentinel View, kde je možné si agregovaná data z projektu prohlédnout. Nasbíraná data také sdílíme s Národním bezpečnostním týmem CSIRT.CZ, který data využívá pro další analýzy.

Denně nám ze zařízení připojených do Sentinelu přichází průměrně okolo 23 milionů záznamů o incidentech (jakýkoli pokus o spojení), to je skoro 1 milion incidentů za hodinu, tedy 16 tisíc incidentů za minutu. V rámci Sentinelu nesbíráme pouze informace ze záznamu firewallu – firewall logů; součástí projektu Sentinel jsou také minimalizované honeypoty (honeypot je emulované prostředí vybrané služby přístupné po internetu). Naše minimalizované honeypoty, tedy minipoty, simulují pouze přihlášení do služby a po zaznamenání informace o útoku (IP adresa, login a heslo) přihlášení zamítnou. V tuto chvíli naše minipoty simulují rozšířené služby jako SMTP, HTTP, FTP a Telnet.

Za poslední rok (únor 2024 – únor 2025) jsme zachytili 8,3 miliardy incidentů a to z 232 zemí a z jejich závislých území. Tyto útoky přišly od 6,2 milionu útočníků (respektive unikátních adres). SMTP minipot je stále nejlákavější pastí, zhruba 79 % útoků bylo směřováno na tento minipot, 16 % útoků směřovalo na minipot Telnet, 3 % útoků směřovaly na minipot HTTP a 2 % na minipot FTP. Dále jsme zaznamenali 3,2 milionu unikátních hesel a 318 tisíc unikátních loginů, které útočníci zkoušeli.

Sbíráme i informace o tom, co se útočníci snaží provést, buď jsou to přihlášení, připojení, poslání zprávy a nebo malý/velký sken portů (malý sken je od 10 portů a velký od 100 a více skenovaných portů). Většinu námi zachycených akcí útočníků představovaly pokusy o připojení – 71 %, malý port sken – 10,6 %, poslání zprávy – 9,6 %, přihlášení 7,7 % a velký port sken s 1,1 %.

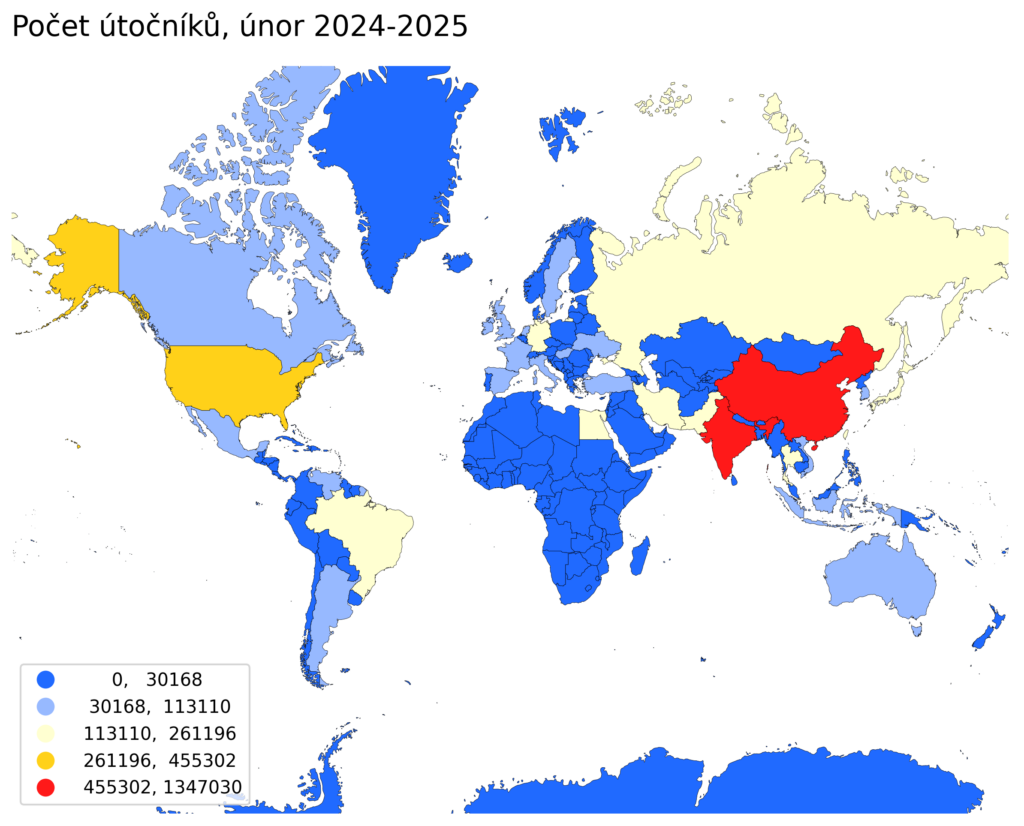

Geografické rozložení útoků

Pomocí ASN – Autonomous System Number, což je unikátní identifikátor přidělovaný skupinám IP adres, jsme schopní jednotlivé IP adresy útočníků lokalizovat podle země, ve které IP adresa figuruje. Na webu Sentinel View si tato data můžete také prohlédnout v podobě interaktivní mapy zobrazující počet útočníků nebo počet incidentů za danou zemi.

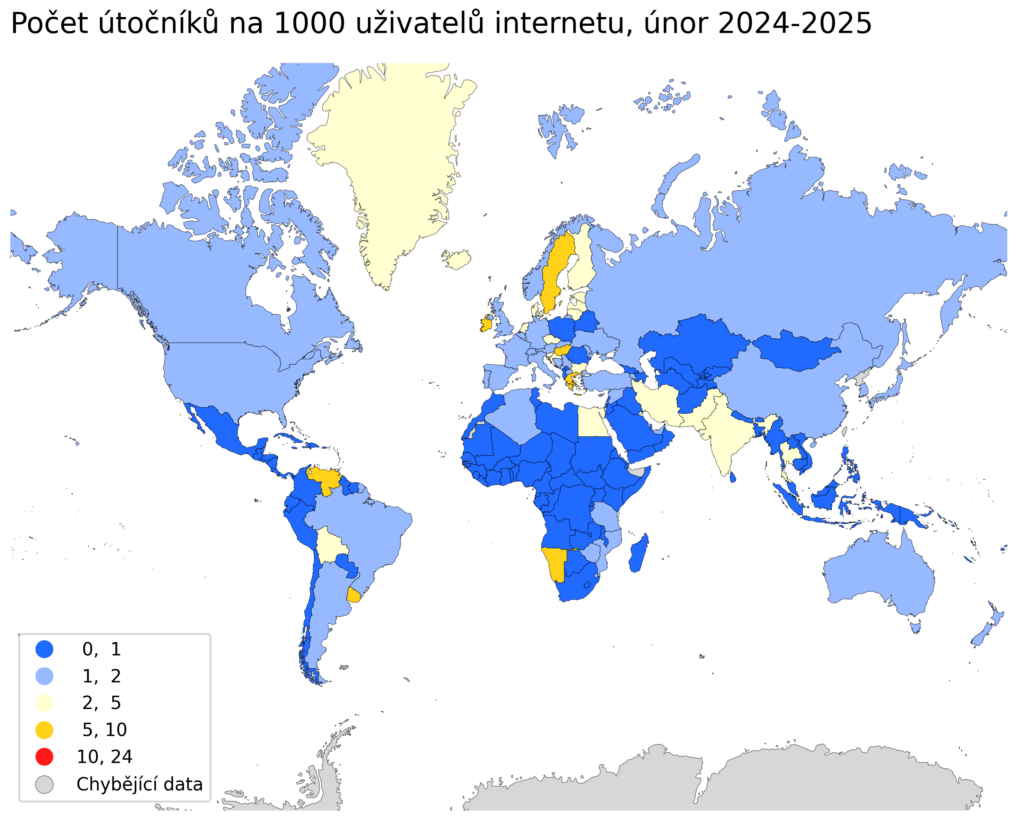

Pokud jste někdy absolvovali nějaký kurz kartografie, určitě jste narazili na základní pravidlo tvorby kartogramu. Pro nekartografy tento termín vysvětlím. Kartogram je jedna z vyjadřovacích metod tematické kartografie, v níž je na mapě barvou graficky vyjádřena intenzita zobrazovaného jevu. Základní pravidlo při tvorbě kartogramu je zobrazovat pouze relativní počty, tedy daný jev vážit vhodným ukazatelem, jako je např. počet obyvatel, plocha a tak podobně. Nemá totiž smysl porovnávat absolutními počty země, které jsou různě velké. Můžeme totiž očekávat, že země jako je Čína a Indie budou vykazovat vyšší počty útočníků, protože mají velký počet obyvatel. Rozhodl jsem se tedy počet útočníků přirovnat k počtu uživatelů internetu v daných zemích. Výsledkem je mapa relativního počtu útočníků na 1 000 uživatelů internetu.

Jak vidíme na mapě s absolutním počtem útočníků, „svítí“ červeně právě Indie a Čína, hned v závěsu jsou Spojené státy americké. V absolutním počtu nám vítězí Indie následovaná Čínou, USA, Brazílií a Taiwanem.

Podíváme-li se na relativní počty, tak se nám mezi prvními zeměmi objeví Kapverdy, Francouzská Polynésie, Singapur, Řecko a Hong Kong.

Podíváme-li se na relativní počty, tak se nám mezi prvními zeměmi objeví Kapverdy, Francouzská Polynésie, Singapur, Řecko a Hong Kong.

Ostatní statistiky

Za poslední rok se nejvíce útočilo na porty přes UDP protokol, přičemž největším cílem byl port 5353, což je protokol služby mDNS, která umožňuje překlad jmen v menších sítích. Toto bude nejspíše způsobeno uživateli, kteří mají zapojené Turris zařízení se zapnutým Sentinelem v lokální síti s aktivní službou mDNS. Pakety ze zařízení snažících se tuto službu využívat narazí na Turris Sentinel. Druhým portem byl port 5678, který je využíván pro službu Neighbor discovery routery MikroTik. Zde se může jednat o podobný případ jako u portu služby mDNS, kdy Sentinel zachytí tyto pakety. Třetí místo obsadil port 51413 patřící bittorrentovému klientu Transmission. Dále tu máme port 10002, na kterém běží software Documentum spravující interní firemní dokumenty. Pátý v pořadí byl port 67 využívaný pro DHCP servery.

Mezi nejčastěji používané loginy patřily: root, admin, user, support a test. Nejčastější hesla byly: 123456, password, 1qaz2wsx, p@ssw0rd a 12345. Podívali jsme se také na nejčastější kombinace hesel a loginů. Tady se kupodivu na prvním místě objevila kombinace enable/system, poté sh/shell, což nejspíše způsobují zacílené skripty útočících botů ignorující přihlašovací dialog. Až teprve na třetím místě byla kombinace admin/admin následovaná kombinacemi root/root a root/admin.

IPv6

Na závěr ještě malá novinka. V prosinci 2024 jsme vydali verzi Turris OS 7.1, která s sebou přinesla přechod z iptables na nftables. Díky tomuto přechodu jsme mohli s drobnou úpravou infrastruktury projektu Turris Sentinel začít sbírat informace o útočnících i po IPv6. Pojďme jsme se tedy na první útoky po IPv6 podívat zblízka.

Zaměřil jsem se na první tři měsíce roku 2025. Za tuto dobu jsme na zařízeních zaznamenali 667 milionů incidentů, přičemž pouze 396 tisíc incidentů přišlo z IPv6 adres. To vychází na 0,59 ‰ incidentu po IPv6. Podobný trend vidíme při pohledu na jednotlivé útočníky (unikátní IP adresy). Za tyto tři měsíce na zařízení v projektu Sentinel útočily cca 2 miliony útočníků, z toho pouze 1 295 útočníků z IPv6 /64 adres, tedy 0,65 ‰ útočníků útočících po IPv6.

Shrnutí

Jak vidíme, útočníci nikdy nespí a neustále se snaží využít děr v zabezpečení domácích sítí. Pokud tedy vlastníte nějaké ze zařízení Turris, zvažte prosím připojení k projektu Sentinel, budete mít více bezpečnou domácí síť a Sentinel bude o něco přesnější. Co se týče aktivity útočníků po IPv6, je znatelně menší oproti IPv4. Tedy, kdo chce být na internetu více schovaný před útoky, ten ať používá IPv6 :).