Vánoční nákupy jsou v plném proudu a my se honíme za dárky na poslední chvíli. Blížící se konec roku tomu nepřidává – stres roste a obezřetnost občas ustupuje stranou. Když zjistíte, že dárek pro někoho blízkého má zpoždění, snadno podlehnete panice. A právě v takových chvílích mají podvodníci šanci. Umí využít naší nepozornosti a nalákat nás do pasti. Dnes se podíváme na konkrétní případ, který nám přistál ve frontě.

Ohlášení incidentu

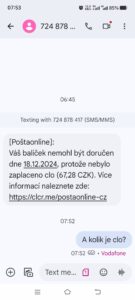

Nahlašovatel nám poslal screenshot SMS zprávy, která informovala o zpoždění doručení zásilky kvůli nezaplacenému clu. V SMS byl uveden odkaz vedoucí na URL adresu, která zkracovačem přesměrovávala na aplikaci napodobující přihlašovací portál České pošty.

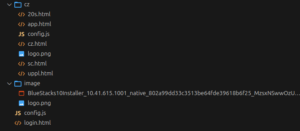

Na dané doméně jsme objevili ”Index of”, odkud se nám podařilo stáhnout zdrojový kód phishingové stránky ještě před jejím odstraněním. Díky tomu jsme dostali jedinečnou příležitost nahlédnout pod pokličku útočníků analyzovat metodiku útoku. Phishingová stránka nebyla nijak sofistikovaná – šlo o jednoduché HTML dokumenty vizuálně připomínající stránky České pošty. Přiznejme si, šikovný deváťák s ChatGPT by něco takového zvládl vytvořit za jeden večer.

Úvodní SMS nás vyzývá k zaplacení cla v hodnotě 67,28 Kč. To není mnoho, a vzhledem k tomu, že podobné podvody mají úspěšnost odhadem v řádu procent, je jasné, že výdělek z jedné takové kampaně není nijak závratný. Skutečný zisk ale leží jinde. Pojďme si rozebrat, jak tento podvod funguje.

Analýza útoku

Phishingová aplikace je postavená na několika formulářích. První z nich žádá uživatele o zadání osobních údajů, jako je adresa, datum narození a kontaktní informace. Ze zdrojového kódu víme, že tyto údaje jsou odesílány pachatelům prostřednictvím API na Telegram.

Mezi jednotlivými formuláři se zobrazuje animace, která simuluje zpracování dat. Ve skutečnosti jsou informace už dávno bezpečně odeslané na Telegram.

Další formulář vyžaduje zadání údajů o platební kartě – jméno držitele, číslo karty a její expiraci. Stránka provádí základní kontrolu těchto údajů, například ověřuje správnost čísla karty pomocí Luhnova algoritmu. Pokud by oběť udělala překlep, aplikace by jí zobrazila chybu a požádala o opravu. Podobně se kontroluje, zda expirace karty není v minulosti.

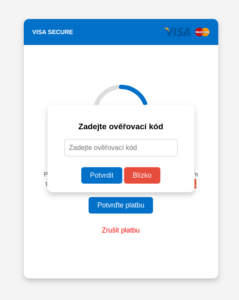

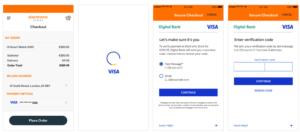

Po odeslání údajů o kartě se uživatel dostane na další stránku, která napodobuje platební bránu. Čekací doba a časový limit mají vytvořit dojem standardního postupu.

Kliknutí na potvrzení platby nám odkryje formulář s polem pro zadání ověřovacího kódu a tlačítek, z nichž jedno se nepodařilo zcela správně přeložit. Anglické slovo “close” sice v češtině znamená “blízko”, ale pro zavření formuláře se hodí více slovo “zavřít”. Toto je krásná ukázka toho, jak je možné phishing rozpoznat. Mnoho anglických slov má v češtině více významů a člověk, který nemluví česky při překládání snadno udělá chyby, které nemá šanci zaznamenat. Žádný česky mluvící vývojář by ale jistě nepoužil pro zavření formuláře slovo “blízko”.

Uživatel je následně požádán o zadání ověřovacího kódu. Proces vyžaduje zadání kódu alespoň třikrát – první dva pokusy vždy skončí „chybou“. To má zajistit, že útočníci dostanou platný kód, protože většina lidí zadá stejný kód vícekrát.

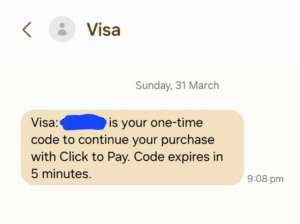

Nabízí se otázka, kde uživatel tento ověřovací kód najde? Odpověď je jednoduchá, přijde mu totiž v SMS po objednávce, kterou za něho vytvořil podvodník.

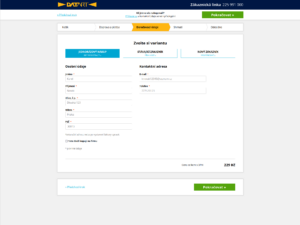

Než se pustíme dál, pojďme si zrekapitulovat, jaké údaje vlastně útočník má momentálně k dispozici. Adresa, datum narození, email a telefonní číslo. To jsme mu předali v prvním kole. Pro demonstraci, jak by mohl útočník postupovat, si můžeme otevřít libovolný e-shop nabízející platbu kartou. Zde například vidíme proces objednávky v e-shopu datart.cz se zbožím připraveném v košíku. Pachatel tedy může vyplnit formulář s našimi údaji za nás. Tím je první fáze objednávkového procesu dokončena.

Objednávku je ale samozřejmě také potřeba zaplatit. Co s tím?

Kompletní údaje o platební kartě oběť vyplnila ve druhém formuláři společně se svým jménem. Pachatel zadá tyto údaje do formuláře na vybraném e-shopu. To samotné ale pro dokončení nestačí, je potřeba ještě něco. Potvrzovací kód v platební bráně. A právě ten oběť vyplní v aplikaci.

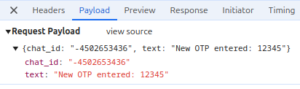

Pachatel si v podstatě nechá poslat kód na telefonní číslo oběti, která mu jej vzápětí pošle přes phishingovou aplikaci. Ne každému může být na první pohled jasné, že kód je vygenerovaný opravdovou platební bránou Visa a bezmyšlenkovitě ho vyplní, a to hned třikrát, aby se předešlo možným překlepům. Útočník dostává na telegram zprávu s platným jednorázovým kódem, zadá jej do platební brány a transakce je dokončena. Objednávka je vyřízena, zaplacena a oběť ani netuší, že právě někoho obdarovala třeba novými hodinkami. Toto je příklad toho, co může vidět podvodník čekající na ověřovací kód.

Reakce

Po nahlášení incidentu jsme okamžitě kontaktovali správce webu s žádostí o odstranění stránky. Phishingová aplikace byla deaktivována během dvou hodin. Sotva jsme stihli získat zdrojový kód k analýze. Druhý den jsme zaznamenali dvě další hlášení na stejnou aplikaci, tentokrát hostovanou na jiné doméně a s využitím Cloudflare. I zde jsme postupovali standardně – kontaktovali Cloudflare a následně správce serveru.

Poučení

Tento případ ukazuje, jak snadno mohou podvodníci využít lidské nepozornosti a vytvořit věrohodně vypadající past. Dávejte si pozor na nevyžádané SMS zprávy nebo e-maily a vždy si pečlivě ověřujte, kam vás odkazy vedou. Gramatické chyby nebo nelogické kroky by měly okamžitě vzbudit vaši pozornost.