Častým tématem kavárenských debat a předvolebních diskuzí je představa, jaké funkce by měl stát a státní aparát plnit. Jak moc robustní má stát být a jak široké mají být jeho kompetence, jak moc nám má zasahovat do každodenního života a kolik za své služby má svým občanům prostřednictvím daňových sazeb účtovat. Válka na Ukrajině ukazuje, že kromě vojenské kompetence musí mít stát i odbornou expertízu a kompetenci v oblasti kybernetické bezpečnosti a kybernetické obrany. Když už pro nic jiného, tak aby mohl být partnerem soukromým subjektům, kteří mu jsou schopni ve válečných časech pomáhat.

Na konci dubna zveřejnil Microsoft Zvláštní zprávu obsahující ucelený přehled ruských kybernetických útoků na Ukrajině. Počítaje již dobu před invazí zaznamenali experti Microsoftu více než 237 operací, které připsali nejméně šesti různým aktérům napojeným na Rusko. Součástí těchto útoků byly (a jsou) rozsáhlé zpravodajské aktivity. Cílem kybernetických útoků samozřejmě není jen vyřadit z provozu webové stránky nebo vnitřní systémy ukrajinských institucí, ale (hlavně) narušit přístup občanů k informacím a kritickým životním službám, na nichž jsou závislí (zdravotnictví, energie, telekomunikační služby).

Aktéři napojení na Rusko se začali připravovat na konflikt již v březnu 2021 a stupňovali akce proti ukrajinským subjektům s cílem získat větší oporu v jejich IT systémech. Když se ruské jednotky začaly poprvé přesouvat k hranicím s Ukrajinou, zaznamenal Microsoft snahy o získání přístupu k cílům, které by mohly poskytnout zpravodajské informace o ukrajinské armádě a zahraničních partnerstvích. V polovině roku 2021 se ruští aktéři zaměřili na dodavatele a dodavatelské řetězce na Ukrajině i v zahraničí, aby si zajistili další přístup nejen k systémům na Ukrajině, ale i v členských státech NATO. Na začátku roku 2022, kdy diplomatické úsilí nevedlo k deeskalaci rostoucího napětí kvůli posilování ruské vojenské přítomnosti podél ukrajinských hranic, zahájili ruští aktéři s rostoucí intenzitou destruktivní malwarové útoky proti ukrajinským organizacím. Microsoft také zaznamenal špionážní útoky proti členským státům NATO a dezinformační aktivity na jejich území.

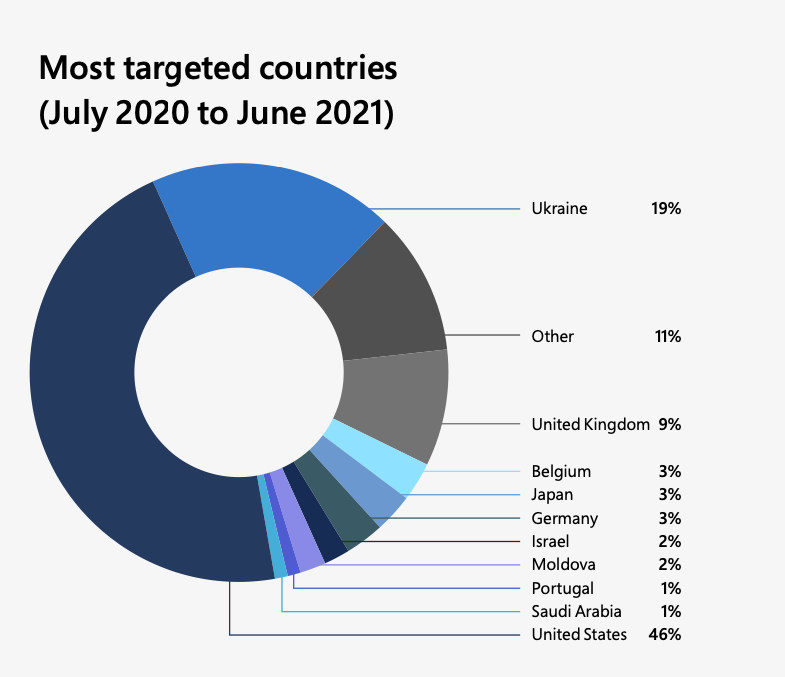

Státy v hledáčku kyberútočníků, červenec 2020 – červen 2021, zdroj: Microsoft

Ze zprávy vyplývá, že Rusko používá kybernetické útoky v silné korelaci a někdy přímo načasované s jeho kinetickými vojenskými operacemi zaměřenými na služby a instituce klíčové pro civilisty. Například 1. března 2022, ve stejný den, kdy ruská armáda oznámila svůj záměr zničit ukrajinské „dezinformační“ cíle a nařídila raketový úder na televizní věž v Kyjevě, zahájil ruský aktér kybernetické útoky proti významné broadcastingové společnosti. Dne 13. března 2022, během třetího týdne invaze, ukradl ruský aktér údaje z organizace pro jadernou bezpečnost několik týdnů poté, co ruské vojenské jednotky začaly obsazovat jaderné elektrárny, což vyvolalo obavy z ozáření a katastrofických havárií. Zatímco ruské jednotky obléhaly město Mariupol, Ukrajincům do e-mailových schránek přišel e-mail od ruského aktéra, který se vydával za obyvatele Mariupolu a falešně obviňoval ukrajinskou vládu, že opustila ukrajinské občany a nepomáhá jim.

Korelace kybernetických útoků a kinetických vojenských operaci na Ukrajině, zdroj: Microsoft

Microsoft provedl analýzu útoků a potvrdil, že útočníci používají k získání prvotního přístupu ke svým cílům různé techniky, včetně phishingu, využívání neopravených zranitelností a kompromitaci externích poskytovatelů IT služeb. Útočníci také často upravují svůj malware, aby se vyhnuli detekci. Zpráva se věnuje i aktivitám skupiny Iridium, které je připisován malware Wiper.

Bezpečnostní týmy Microsoftu úzce spolupracovaly s ukrajinskými vládními představiteli a pracovníky kybernetické bezpečnosti ve vládních organizacích a soukromých firmách s cílem identifikovat a odstraňovat hrozby v telekomunikačních sítích. Když v lednu letošního roku centrum Microsoft Threat Intelligence Center (MSTIC) objevilo ve více než desítce ukrajinských sítí malware Wiper, Microsoft upozornil ukrajinskou vládu a zveřejnil zjištěné výsledky. Následně navázal bezpečnou komunikační linku s klíčovými kybernetickými představiteli na Ukrajině a nepřetržité sdílel krátkou cestou informace o hrozbách a možnostech nasazení technických protiopatření k potlačení malwaru.

Microsoft věří, že kybernetické útoky se budou v průběhu války nadále stupňovat. Aktéři hrozeb mohou mít za úkol rozšířit své destruktivní akce i mimo Ukrajinu, aby se pomstili zemím, které se rozhodnou poskytnout Ukrajině větší vojenskou pomoc a v reakci na pokračující agresi přijmou sankce proti ruské vládě. Aktéři napojení na Rusko, kteří působí na Ukrajině, projevují zájem například o úřady a firmy v Pobaltí a Turecku a vedou operace proti členským státům NATO, které aktivně poskytují Ukrajině politickou, humanitární nebo vojenskou podporu.

Z typu útoků i vybraných cílů je zřejmé, že agresor chce demoralizovat ukrajinské obyvatelstvo a otřást jejich důvěrou ve vedení státu.

Microsoft vypočítává souhrn technik a postupů, které útočníci používají a mezi které patří:

- Zneužití veřejně přístupných aplikací nebo spear-phishing s přílohami/odkazy pro počáteční přístup.

- Krádež přístupových údajů a používání platných účtů v průběhu celého životního cyklu útoku, čímž se „totožnost“ stávají klíčovým vektorem průniku. To se týká i domény Active Directory a sítí VPN nebo jiných řešení vzdáleného přístupu.

- Používání platných administračních protokolů nebo používání kompromitované identity s administrátorskými právy.

- „Living off the land“ často s využitím nativních nástrojů nebo příkazů, které jsou pro dané prostředí nestandardní.

- Používání destruktivních schopností za účelem přepisu nebo odstranění souborů nebo systému.

Závěrem jsou uvedeny hlavní opatření, které může obecně subjekt v kybernetické doméně učinit, aby minimalizoval škody. Mezi ně patří primárně opatření proti krádeži identity a minimalizace oprávnění spojené s uživatelskými účty, zabezpečení vzdáleného přístupu do systémů, implementace řešení na ochranu proti malwaru, detekci koncových bodů a ochranu identit, obrana proti destruktivním útokům a další.