Systém DNS se na Internetu používá již více než 30 let – nyní je naplánována jeho celosvětová údržba, která poprvé za dobu existence DNS potřebuje koordinaci s provozovali DNS serverů a DNSSEC validátorů.

Následující článek shrnuje zásadní kroky, které by provozovatelé DNS serverů měli provést, aby jejich uživatelé neměli potíže po plánované údržbě DNS na konci roku 2018 a začátku roku 2019.

Kroky nutné pro „přežití“ údržby DNS se liší pro provozovatele DNSSEC validujících resolverů a autoritativních serverů:

- DNSSEC validátory musí být aktualizovány nejpozději 10. října 2018

- Autoritativní servery musí být aktualizovány nejpozději do 31. ledna 2019

Po uvedených termínech přestane software se zastaralou konfigurací fungovat správně. Dopad jednotlivých změn podrobněji uvádíme v příslušné kapitole níže.

Rekurzivní servery a DNSSEC validátory

Nejpozději do: 10. října 2018

Provozovatelé rekurzivních serverů a dalšího softwaru, který provádí DNSSEC validaci, musí nejpozději 10. října 2018 aktualizovat DNSSEC root klíč (anglicky trust anchor), který slouží k validaci podpisů získaných z veřejného DNS. Dne 11. října 2018 v 18:00 CEST bude (historicky poprvé) DNS root zóna podepsána novým klíčem.

Z tohoto důvodu software, jehož konfigurace neobsahuje nový DNSSEC root klíč, nebude od 11. října 2018 schopen resolvovat žádná data pomocí DNS a z hlediska běžného uživatele „Internet nebude fungovat“.

Jak se připravit?

Provozovatelé DNSSEC validátorů by proto měli zkontrolovat, že jejich konfigurace obsahuje oba DNSSEC root klíče, aby přechod ze starého na nový klíč mohl proběhnout bez lidského zásahu. Konfigurační soubor s klíči by měl obsahovat následující dva řádky (nebo jejich ekvivalent, v závislosti na formátu používaném konkrétním softwarem):

. IN DS 19036 8 2 49AAC11D7B6F6446702E54A1607371607A1A41855200FD2CE1CDDE32F24E8FB5 . IN DS 20326 8 2 E06D44B80B8F1D39A95C0B0D7C65D08458E880409BBC683457104237C7F8EC8D

První řádek obsahuje klíč s ID 19036 používaný do 10. října 2018, zatímco druhý řádek obsahuje nový klíč s ID 20326, který se bude používat od 11. října 2018.

Software BIND na rozdíl od většiny používá jiný formát souboru s klíči, takže správci BINDu by měli zkontrolovat, že jejich soubor s klíči obsahuje následující text:

managed-keys {

. initial-key 257 3 8 "AwEAAagAIKlVZrpC6Ia7gEzahOR+9W29euxhJhVVLOyQbSEW0O8gcCjF

FVQUTf6v58fLjwBd0YI0EzrAcQqBGCzh/RStIoO8g0NfnfL2MTJRkxoX

bfDaUeVPQuYEhg37NZWAJQ9VnMVDxP/VHL496M/QZxkjf5/Efucp2gaD

X6RS6CXpoY68LsvPVjR0ZSwzz1apAzvN9dlzEheX7ICJBBtuA6G3LQpz

W5hOA2hzCTMjJPJ8LbqF6dsV6DoBQzgul0sGIcGOYl7OyQdXfZ57relS

Qageu+ipAdTTJ25AsRTAoub8ONGcLmqrAmRLKBP1dfwhYB4N7knNnulq

QxA+Uk1ihz0=";

. initial-key 257 3 8 "AwEAAaz/tAm8yTn4Mfeh5eyI96WSVexTBAvkMgJzkKTOiW1vkIbzxeF3

+/4RgWOq7HrxRixHlFlExOLAJr5emLvN7SWXgnLh4+B5xQlNVz8Og8kv

ArMtNROxVQuCaSnIDdD5LKyWbRd2n9WGe2R8PzgCmr3EgVLrjyBxWezF

0jLHwVN8efS3rCj/EWgvIWgb9tarpVUDK/b58Da+sqqls3eNbuv7pr+e

oZG+SrDK6nWeL3c6H5Apxz7LjVc1uTIdsIXxuOLYA4/ilBmSVIzuDWfd

RUfhHdY6+cn8HFRm+2hM8AnXGXws9555KrUB5qihylGa8subX2Nn6UwN

R1AkUTV74bU=";

};

Pojmenování a umístění souborů i jejich přesný formát záleží na konkrétní verzi softwaru a použitém operačním systému. Z toho důvodu doporučujeme podívat se na návody pro obvyklé případy na stránkách organizace ICANN (anglicky).

Uživatelé Turris Omnia s aktualizovaným operačním systémem se nemusí přechodu obávat, protože nový klíč mají již automaticky nainstalovaný na svých zařízeních.

Autoritativní servery

Nejpozději do: 31. ledna 2019

Provozovatelé autoritativních serverů by měli nejpozději do 31. ledna 2019 zajistit, že jejich implementace jmenného serveru správně odpovídá na dotazy s rozšířením EDNS. Přesně podle zveřejněného plánu přestanou významní výrobci DNS software po 1. únoru 2019 (také historicky poprvé) podporovat servery, které porušují DNS standard RFC 6891 i jeho předchůdce RFC 2671.

To prakticky znamená, že servery, které po 1. únoru nebudou odpovídat na dotazy s EDNS rozšířením přestanou z pohledu klientů fungovat a domény hostované na těchto serverech se stanou nedostupné!

Jak se připravit?

Prvním krokem je kontrola, že váš autoritativní DNS server odpovídá správně. K tomu slouží samostatný informační web s testovacím nástrojem dnsflagday.net. Do formuláře na tomto webu zadejte jméno libovolné domény, která je hostována na vašem DNS serveru:

Drtivá většina čtenářů tohoto článku uvidí po kliknutí na tlačítko „Testuj!“ následující hlášení:

V takovém případě nemusíte nic dělat – váš autoritativní server je již připraven.

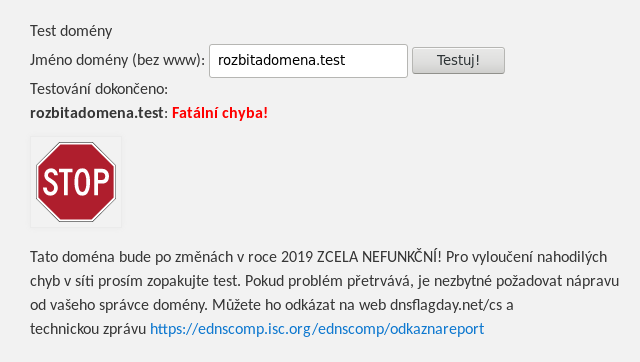

Pokud testovací nástroj nalezne problém, bude vás informovat např. takto:

Typicky se dají nalezené problémy vyřešit pouhou aktualizací DNS software na jmenných serverech, které hostují testovanou doménu. V ojedinělých případech může být problém způsoben také příliš striktním firewallem, který zahazuje DNS dotazy s některým z rozšíření EDNS.

Další informace spolu s testovacím nástrojem a doporučeními k řešení problémů naleznete na webu dnsflagday.net/cs/.

Závěrem nezbývá než popřát všem provozovatelům DNSSEC validátorů i autoritativních serverů hladkou aktualizaci software a bezproblémový vstup do dalšího třicetiletého období DNS.

Pro jakoukoliv doménu mi testovací nástroj píše „Neplatné jméno nebo jiná neočekávaná chyba!“. Kde asi udělali soudruzi z NDR chybu?

me to zas pise: „Výsledek testu nelze vyhodnotit. Prosím ujistěte se, že zadané jméno odpovídá“

presne.. na to, jake tam maji sibenicni terminy je to naprosta magorarna.

nefunguje, děkuji za ztrátu času! Fakt!

Díky za upozornění! Zájem je tak velký, že testovací server na dnsflagday.net je přetížený – informovali jsme správce serveru.

(Pro úplnost – test na dnsflagday.net se týká lednového termínu, k přípravě na 11. října stačí textový editor a tento článek.)

Ano potvrzuji, nám to také nic neověřilo a neustále to jen vrací nějakou nesmyslnou hlášku, z které se ani nedá usoudit, co s tím dál.

Podle současných informací testovací nástroj nyní funguje plynule a odbavuje všechny požadavky.

Pokud se vám v nepodařilo vaši doménu otestovat, zkuste to prosím znovu.

Děkujeme za trpělivost!

URL Blocked by FortiClient

dnsflagday.net/ is in the categorySecurity Risk:Dynamic DNSYour FortiClient administrator has blocked this category

Pro DNS ve Windows Serveru by mělo stačit spustit dnscmd.exe /RetrieveRootTrustAnchors, který si stáhne správné klíče z https://data.iana.org/root-anchors/root-anchors.xml

2016 to dělá sám pokud vím

Mne to funguje dobře.

Možná si blokují XHR z ednscomp.isc.org ?