Napadlo Vás někdy automatizovat vydávání certifikátů z vaší interní certifikační autority uvnitř vaší organizace? A co třeba využít stejný postup, jakým to dělá Let’s Encrypt, a protokol Acme, včetně všech výhod, které protokol Acme nabízí? Řešením by mohlo být použití Boulderu. Nástin instalace Boulderu a úskalí, na která jsem při jeho zprovozňování narazil, se pokusím rozepsat.

Boulder

Co je Boulder? Myslím si, že anotace na githubu je velice výstižná, proto si dovolím citovat:

Koukněme se nyní na acme z jiné strany. Jestliže se trochu ponoříme do konfiguračního souboru některého z Acme klientů, například acme.sh, pravděpodobně v něm zahlédneme proměnnou odkazující na vzdálený server Let’s Encryptu. S velkou pravděpodobností to bude tento server. Pokud jste byli netrpěliví a na odkaz klikli, pravděpodobně se „dovtípíte“, že Boulder je speciální API, které se za prvé stará o ověření, že jste „disponentem“ daného stroje či domény, a za druhé umožňuje vydávat certifikáty podepsané autoritou bežící uvnitř Boulder serveru.

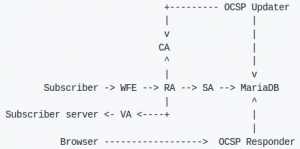

Interní struktura Boulderu se točí okolo čtyř typů objektů: registrace, autorizace, challange a certifikáty. Komponenty v Boulder modelu jsou pojmenované stejným způsobem jako v protokolu Acme.

Boulder je napsaný v jazyce GO a je předpřipraven pro spuštění pomocí Dockeru. Samotné spuštění není složité, předpokládá se dostatek místa, nainstalovaný docker a balíčky „git“ a „docker-compose“. Podle manuálu je potřeba nastavit proměnné, naklonovat repozitář, nastavit proměnnou „FAKE_DNS“, nakonec spustit docker-compose, který Boulder sestaví.

mkdir ~/gopath export GOPATH=~/gopath git clone https://github.com/letsencrypt/boulder/ $GOPATH/src/github.com/letsencrypt/boulder cd $GOPATH/src/github.com/letsencrypt/boulder docker-compose build docker-compose up

Pokud je všechno nastaveno správně docker-compose vítězoslavně zahlasí:

boulder_1 | All servers running. Hit ^C to kill.

Na serveru na němž byl Boulder spuštěn, by mělo na portu :4000 naslouchat webové rozhraní Boulderu.

Vydávaní certifikátů

Certifikáty můžeme vydávat obdobně jako to děláme u Let’s Encrypt. Pokud nebudeme server ověřovat pomocí DNS, ale pomocí HTTP, bude se nám hodit správně nastavená proxy pro .well-known challenge. Pro vydání certifikátu se budeme potřebovat některý z Acme klientů např.: acme-tiny, acme.sh. Žádost pro vydání certifikátu pomocí acme.sh by mohla vypadat takto:

./acme.sh/acme.sh --issue -d suitecrm.office.nic.cz -w /home/letsencrypt/webroot/ --server boulder.office.nic.cz:4000/directory --force --log --debug 2

Pokud se zadaří, uvidíme v acme.sh podobný výstup, jako je tento:

[Wed Nov 15 08:50:54 UTC 2017] Single domain='suitecrm.office.nic.cz' [Wed Nov 15 08:50:55 UTC 2017] Getting domain auth token for each domain [Wed Nov 15 08:50:55 UTC 2017] Getting webroot for domain='suitecrm.office.nic.cz' [Wed Nov 15 08:50:55 UTC 2017] Getting new-authz for domain='suitecrm.office.nic.cz' [Wed Nov 15 08:50:55 UTC 2017] The new-authz request is ok. [Wed Nov 15 08:50:55 UTC 2017] suitecrm.office.nic.cz is already verified, skip http-01. [Wed Nov 15 08:50:55 UTC 2017] Verify finished, start to sign. .acme.sh/acme.sh: line 1819: warning: command substitution: ignored null byte in input [Wed Nov 15 08:50:55 UTC 2017] Cert success. -----BEGIN CERTIFICATE----- MIIElDCCA3ygAwIBAgITAP/EllXr6rPY9+ylrIZbhjKyzzANBgkqhkiG9w0BAQsF ADAfMR0wGwYDVQQDDBRoMnBweSBoMmNrZXIgZmFrZSBDQTAeFw0xNzExMTUwNzUw NTVaFw0xODAyMTMwNzUwNTVaMFAxHzAdBgNVBAMTFnN1aXRlY3JtLm9mZmljZS5u aWMuY3oxLTArBgNVBAUTJGZmYzQ5NjU1ZWJlYWIzZDhmN2VjYTVhYzg2NWI4NjMy YjJjZjCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMtGFyrFlcxWrmuK BpNz4Q7UztwlOCGpkKLDTSkAVCvxAvuywudk4SJVjWYfQrB0XOaElXy+qjAmZ8Ww B1zj2icMoBhi8LMQ3Fbu6Yd+dGrVrFVVRBOjiA6Pwm9AxsXniCfD4SSdlt9OierW apLNRcmtEDfaz7iUHs+G87B5Dv80jTQIJ26rkpXx6HR9KB9KXE8nXUKMiT0C6jhQ 1DD4sz2GihVpXt9WbwDbaSZhU+28TUBmmiR6VCYlwR/SfpdGVqqNz2XBFy+P0/0a 4V1bWmBo57OClNab4DPdE2mdr907nW0chjErhIZn/lUtyqaB3VxxQsbH8y123hzB /r7sNfcCAwEAAaOCAZYwggGSMA4GA1UdDwEB/wQEAwIFoDAdBgNVHSUEFjAUBggr BgEFBQcDAQYIKwYBBQUHAwIwDAYDVR0TAQH/BAIwADAdBgNVHQ4EFgQUgkogatL3 06DoEOAq8tyqjhUMPo0wHwYDVR0jBBgwFoAU+3hPEvlgFYMsnxd/NBmzLjbqQYkw ZAYIKwYBBQUHAQEEWDBWMCIGCCsGAQUFBzABhhZodHRwOi8vMTI3LjAuMC4xOjQw MDIvMDAGCCsGAQUFBzAChiRodHRwOi8vYm91bGRlcjo0NDMwL2FjbWUvaXNzdWVy LWNlcnQwIQYDVR0RBBowGIIWc3VpdGVjcm0ub2ZmaWNlLm5pYy5jejAnBgNVHR8E IDAeMBygGqAYhhZodHRwOi8vZXhhbXBsZS5jb20vY3JsMGEGA1UdIARaMFgwCAYG Z4EMAQIBMEwGAyoDBDBFMCIGCCsGAQUFBwIBFhZodHRwOi8vZXhhbXBsZS5jb20v Y3BzMB8GCCsGAQUFBwICMBMMEURvIFdoYXQgVGhvdSBXaWx0MA0GCSqGSIb3DQEB CwUAA4IBAQCpnzAwWLu+sfl04PrPaSJU5wBAGfEbpyk+qq/MOp425zLeqdOqH+AA 8Wu55oTF1u70EQPqFSZ1dWiyGiE/OrCTXVt41sJuojEWWG4DFeBTCL4cGm6JOFjd /9LFQMUG6zCZiYNT1K0dps1AEMSyGt5tGS3he5uXjhyxGvaicjo/6rZ5bo/xKfez jZBEZLYh5ig2gd2Jz3kDmWGwIt89kqjtewQsNk6hOPvMJx5EaWtIYX0SesHiSnF/ YqkDvvxOPiifJP/e7ArHi91H/5yX0mVR90NXp+BWMkck0qQRybx4vHxrfSoSsWAa 6mmrKcaJMhJ7wWuOFoja82oTSQNB1QaX -----END CERTIFICATE----- [Wed Nov 15 08:50:55 UTC 2017] Your cert is in /home/letsencrypt/.acme.sh/suitecrm.office.nic.cz/suitecrm.office.nic.cz.cer [Wed Nov 15 08:50:55 UTC 2017] Your cert key is in /home/letsencrypt/.acme.sh/suitecrm.office.nic.cz/suitecrm.office.nic.cz.key [Wed Nov 15 08:50:55 UTC 2017] The intermediate CA cert is in /home/letsencrypt/.acme.sh/suitecrm.office.nic.cz/ca.cer [Wed Nov 15 08:50:55 UTC 2017] And the full chain certs is there: /home/letsencrypt/.acme.sh/suitecrm.office.nic.cz/fullchain.cer

Z vydaného certifikátu můžeme vidět, že vydavatelem certifikátu je testovací autorita se jménem:

CN=h2ppy h2cker fake CA

Ve zdrojácích samotného Boulderu tuto autoritu nalezneme v této cestě:

openssl x509 --text -in ~/gopath/src/github.com/letsencrypt/boulder/test/test-ca2.pem

Shrnutí

Myslím, že Boulder je zajímavý software, který jistě najde napříč linuxovou komunitou své využití a jeho zveřejnění určitě leckoho potěší, i když se jedná o relativně „mladý“ projekt.

Co však musím vytknout je absence potřebné dokumentace, díky níž je pak další nutné počínání, typicky záměna testovací interní autoritu za jinou, ponecháváno pouze lidové tvořivosti nebo komunikaci s vývojáři. Nicméně co se komunikace týče, mám s vývojáři jen pozitivní zkušenost. Například, když mi autor acme.sh skriptu opravil bug v rámci hodin, a když mi jeho bug-tackeru také odpovídal vývojář Boulderu. Jak je tento software používán, se zajímají i samotní autoři, takže jim jeho osud není lhostejný.

Kromě dokumentace by se také hodil nějaký „best practise“, například zda-li je možné Boulder interně zabezpečit, aby z něj certifikáty nemohl vydávat úplně každý nebo jak v Boulderu zacházet s intermediate certifikáty.

Z těchto důvodů jsme se prozatím rozhodli Boulderu nevyužívat a dát tomuto projektu čas, aby vyzrál. Nicméně i tímto blogpostem bychom rádi podpořili jeho komunitní vývoj.