Polská konference Security Case Study patří už třetím rokem mezi akce reagující na měnící se bezpečnostní klima a hrozbu kyberkriminality. Letos jsme zde sdíleli zkušenosti nejenom z crowdfundingu routerů Turris, ale zejména se sběrem a vyhodnocováním dat o bezpečnostních incidentech.

Konference je dvoujazyčná (polština, angličtina) a celá řada zajímavých příspěvků byla pouze v polštině, takže bylo možné si pocvičit příbuzný jazyk. Úvodní keynote Richarda Lamba z ICANNu se zastavila zejména u přínosu DNSSEC pro bezpečnost před doménovými útoky a únosy. Tohle je pro našince už skoro stará vesta, česká doména je službou DNSSEC dobře pokrytá a ostatně Česko bylo dáváno za jeden z příkladů, kdy péčí správce domény se DNSSEC rychle rozšířil. Richard Lamb ale připomněl, že službu DNSSEC vnímá jako celkovou příležitost, jak bezpečnost na Internetu zvýšit, protože tato služba může být základem bezpečné komunikace i u dalších služeb, třeba VoIP.

Velká část přednášek se týkala analýzy dat, zejména forenzního šetření důkazů. S velkým zájmem se setkal například Mariusz Litwin z EY se svojí presentací věnovanou forenzní analýze toků bitcoinu. Praní špinavých peněz přes bitcoin se považuje za anonymní, Litwin ale připomněl, že jde jen o pseudonymitu a transakce lze většinou vystopovat. Na zpravidla volně dostupných nástrojích ukazoval klastrování, seskupování plateb a vysledování zdrojových i cílových účtů na případě několika incidentů a upozornil na to, že ani nástroje na „zamíchání“ bitcoinů jako je tumbling a mixing, nejsou úplně bezpečné a jsou otázkou spíše úsilí, které na to chce pátrající osoba vynaložit.

David Janson z PhisMe se v presentaci The 2017 Phishing Threat Landscape zamýšlel nad budoucností phishingu a ransomware. Poukazoval na zvyšující se „uživatelskou přítulnost“, jíž se snaží jednotlivé ransomware zjednodušit zaplacení požadované částky. Některé koncepty zacházejí až tak daleko, že nabízejí chat jako uživatelskou podporu. „Z ransomware se stává produkt se vším všudy,“ postuluje Janson – oběť má za své peníze dostat zážitek. Zároveň se zvyšuje tlak: útočníci vyhrožují (a naštěstí zatím neplní), že proberou vaše osobní fotky a ty nahé/kompromitující rozešlou všem vašim přátelům a na pornoweby – a další podobné hrozby. Výrazná hrozba a impulsivní možnost zaplacení výpalného spolu s jednoduše kontrolovatelným procesem obnovy zašifrovaných dat je podle Jansona směrem, kam se ransomware v honbě za vyšší výtěžností výpalného posouvá. A připomíná relativní neúspěch ransomware WannaCry, které výrazně uspělo v oblasti rozšíření, ale díky zabudovanému „vypínači“ se mu nepodařilo vylákat z lidí větší částku výkupného.

Johaness Kaspar Clos z německého CERT-Bundu ukazoval na příkladu botnetové sítě Avalanche, jak vypadá globální řešení rozsáhlého incidentu. Hon na autory Avalanche trval čtyři roky. Avalanche byla několik let frameworkem pro nelegální aktivity včetně ilegálního hostingu, na němž si zájemci mohli pronajímat prostor a výpočetní kapacitu sítě zombie počítačů, nic netušících nakažených počítačů. Vrcholem akce zahrnující mnoho set soudních příkazů, bylo zatýkání třiatřicetiletého Gennady Kapkanova na Ukrajině, které se neobešlo bez téměř filmových scén i střelby. Úspěšnou akci nakonec zhatil soud v ukrajinském městě Poltava, který nařídil kvůli údajně chybně vyplněným dokumentům Kapkanova propustit – a ten již nadále nebyl ve svém bydlišti k zastižení.

Přednáška Roberta Michalskiho ze Symantecu se zaměřovala na technologii Remote browser isolation, technologii Vzdálené izolace browseru. Ke koncovému uživateli se HTML stránka nedostává jako stránka, ale jako obrázek či neaktivní vrstva. Nemůže si tak nevědomky stáhnout do svého počítače škodlivý kód obsažený v různých souborech či přímo ve stránkách. Technologie dnes již tolik pokročila, že lze přehrávat bez potíží i videa na Youtube a používat prakticky všechny weby. Michalski upozorňoval, že přes 80 % útoků dnes přichází právě přes webové stránky, imitací nejrůznějších formulářů od bankovních rozhraní až po webové kancelářské balíky. Zejména pro firemní použití má Vzdálená izolace prohlížeče budoucnost podle Michalskeho před sebou, zatím jde ale její adopce i ve firmní sféře pomaleji, než se čekalo. A ještě jeden zajímavý odkaz k tomuto tématu.

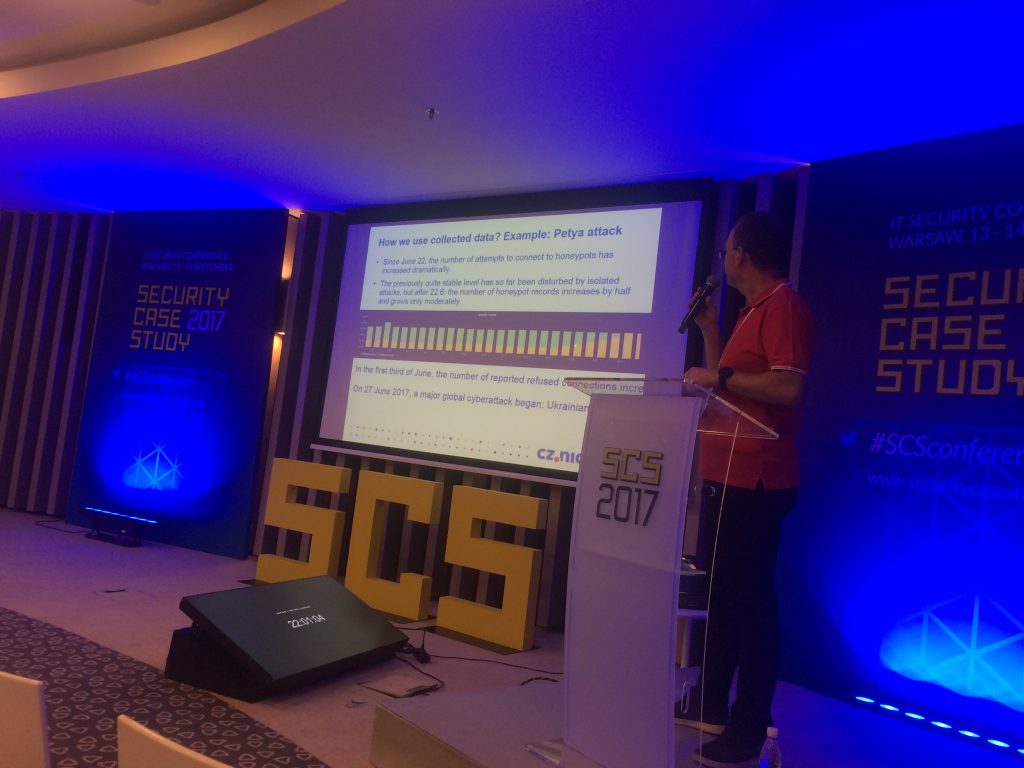

Za projekt Turris jsme posluchače seznamovali nejenom s Turris kampaní na Indiegogo, ale především se způsobem sběru dat a jejich vyhodnocováním. Právě na příkladu Petya i starším bootnetu Mirai jsme mohli ukázat, jak data z jednotlivých routerů Turris na dohledovém centru generují včasné varování několik dní předem, než situace přeroste v globální bezpečnostní incident. Díky spolupráci s týmy CSIRT.CZ a GovCERT.CZ může Česko využívat „systému včasné výstrahy“ a rychleji se zorientovat v útocích. Útočníci ale přicházejí stále s novými metodami, proto jsou některé doposud integrované služby v Turrisu osamostatňovány, aby se mohl rozšířit jejich záběr. To je příklad vytěžování dat o útočnících prostřednictvím honeypotů. Kdysi součást řešení Turrisu se dnes osamostatňuje do podoby Honeypot as a Service (HaaS) a je k dispozici i dalším partnerům. Velikou roli hraje spolupráce, v případě Turrisu pak spolupráce s týmy ČVUT na projektech honeypotů a hackerských pastí pomáhat zachytávat útoky a rychleji odhalovat jejich podstatu.

Podobná setkávání mají pro bezpečnostní komunitu velký smysl. Škála kyberkriminality je stále širší a i sami její pachatelé hledají, jak získat s co nejméně námahy a rizikem největší zisk. Zajímavý postřeh přinesl jeden z kriminalistů v panelové debatě, kde se lidé běžně pozastavovali nad tím, proč počítačový expert raději páchá kyberkriminalitu, než aby se za podobné peníze a s výrazně větším klidem nechal zaměstnat v oboru. Připomněl, že stále ještě existují státy, ze kterých nemůžete vycestovat, kde se nemůžete nechat zaměstnat u západní firmy, aniž byste nebyli terčem útoků, a kde je kyberkriminalita tou méně rizikovou aktivitou, s níž lze s dobrým příjmem zůstat mimo dohled úřadů.