V rámci projektu Turris se kromě přípravy preventivních opatření, která mají chránit uživatele před různými útoky zvenčí, věnujeme také dalším aktivitám. Mezi ně patří i oslovování klientů, u kterých byly detekovány pokusy o připojení k IP adresám, které jsou známé jako řídící hlavy botnetů, nebo blokování IP adres, jenž slouží prostřednictvím internetových stránek k realizaci nebezpečných útoků na uživatele. Za tu dobu jsme zaznamenali několik zajímavých incidentů, které bych zde rád jen krátce nastínil.

Analýza anomálií

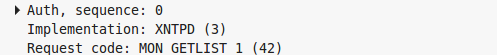

Zde stojí za zmínku dva případy. Jedním je anomálie, která se týkala Turrisů pouze v rámci sítě konkrétního internetového poskytovatele. Jednalo se o připojování na port 123, který je portem pro NTP. Na jednom z našich routerů připojených ve stejné síti jsme proto se souhlasem majitele nastražili past a čekali, až ke skenování opět dojde. Zachycená data potvrdila naše očekávání, tedy že někdo testuje stroje na zranitelnost umožňující pomocí příkazu monlist vyvolat NTP amplification útok.

Data zachycená v naší pasti na podezřelého

V této chvíli jsme si již pouze potřebovali ověřit, zda se jedná o potenciálního útočníka, který takto hledá zranitelné stroje, aby je mohl později zneužít k útoku na někoho dalšího, či zda se jedná pouze o nějaký testovací mechanismus daného poskytovatele. Po nějaké době nám pak poskytovatel potvrdil, že se naštěstí jednalo o druhou variantu, jedná se v tomto směru o zodpovědného poskytovatele, který tímto způsobem monitoruje potenciální možná rizika ve své síti.

Jiná zajímavá anomálie se týkala portu 32764. Tušili jsme, že by tyto přístupy mohly souviset s dříve nalezenými zadními vrátky na některých routerech, avšak překvapovala nás četnost těchto pokusů. Později se ukázalo, že se pravděpodobně jedná o nový malware, který se tímto způsobem šíří. V současné době jsme již zaznamenali první pokusy o toto skenování také z IP adres v České republice, budeme se tedy nyní snažit o získání vzorků tohoto nového malware.

Botnet warning systém

Další oblastí je naše služba, díky níž varujeme držitele routeru Turris, pokud zaznamenáme, že se některé ze zařízení v jeho síti pokusilo o připojení ke známému řídícímu centru botnetu. Asi nejzajímavější byl případ, kdy Turris pomohl k detekci malware na zařízení připojeném v úplně jiné síti. Jak se to mohlo stát? Začalo to tím, že jsme majitele routeru standardně informovali o tom, že se jedno ze zařízení v jeho síti připojovalo k hlavě botnetu Zeus. Majitel nám sdělil, že se jedná o síťový NAS běžící na minimalistické verzi Linuxu. Nicméně uvedl, že má na daném zařízení nakonfigurovánu VPN a že se na ni v dané době připojoval z kamarádových Windows XP. Následná antivirová kontrola dotčeného počítače s WinXP skutečně potvrdila nález virů.

Službu jsme spustili koncem května a od té doby bylo touto metodou odhaleno již čtrnáct infikovaných počítačů. Během tohoto zkušebního provozu se ukázala ještě jedna zajímavá věc. Konkrétně jde o to, že jsme zaznamenali případ uživatele, který byl již dříve svým ISP informován, že má pravděpodobně někde ve své síti nějaké zavirované PC. Protože však chybělo přesné určení konkrétního stroje, považoval zprávu za bezpředmětnou. Až teprve informace z routeru Turris dokázala tomuto uživateli říci, o který konkrétní stroj v jeho síti se jedná.

Blokování nebezpečných webů

Dále pracujeme na seznamu IP adres, které jsou aktuálně používány k útokům skrz webové prohlížeče. Tyto IP adresy získáváme analýzou napadených webových stránek v doméně .CZ, přes které lze obvykle vystopovat až konkrétní server v zahraničí, který je používán k útokům na počítače návštěvníků. Tyto IP adresy jsou pak v rámci ochrany uživatelů zapojených do projektu Turris dočasně monitorovány či případně rovnou blokovány dle míry jistoty, že se jedná o IP adresu, která představuje jednoznačnou hrozbu a není využívána i jiným způsobem. S tím je spojena jedna zajímavost. Například za poslední dva týdny bylo v rámci projektu Turris zablokováno 259 přístupů na nebezpečné IP adresy. Nepředpokládám, že by uživatelé Turrisu tolikrát ignorovali varování prohlížeče před nebezpečnou stránkou.

Klasické varování prohlížeče, které by museli uživatelé Turrisu za poslední dva týdny 259 x ignorovat

Osobně se domnívám, že velká část z těchto 259 zablokovaných přístupů byla provedena přes stránky, o jejichž napadení zatím nemají databáze, ze kterých prohlížeče čerpají, ani tušení. Odkaz na skutečný, škodlivý web bývá totiž pomocí iframe často vkládán do mnoha napadených webů najednou. Je pravděpodobné, že část těchto webů není v prvních dnech vůbec objevena a uživatele tak může ochránit pouze pravidelná aktualizace jejich software a v případě uživatelů routeru Turris také naše analytická práce nad nebezpečnými weby.

Horké novinky posledních dnů

V krátké době mezi napsáním a publikací tohoto blogpostu se odehrály ještě dva zajímavé incidenty. Jedním je oznámení o špehování uživatelů produktů značky Xiaomi, na které jsme zatím zareagovali pouze logováním přístupů na api.account.xiaomi.com. Bohužel kromě získávání soukromých dat uživatelů slouží toto rozhraní i pro regulérní služby poskytované zákazníkům, kteří mají tablet či mobilní telefon od této značky. V současné chvíli tedy zatím situaci pouze monitorujeme. Podle počtu dosud zaznamenaných přístupů se jedná o poměrně hodně používanou značku. Otázkou je, zda bychom měli tyto přístupy nějak řešit a pokusit se kontaktovat uživatele s informací o možných rizicích spojených s užíváním těchto zařízení. Budeme rádi, pokud svůj názor na tuto otázku vyjádříte v diskuzi pod článkem.

Druhá zajímavá událost se týká nového malware Synolocker, který útočí na NAS servery společnosti Synology. Na napadených zařízeních pak zašifruje harddisk a za dešifrování požaduje „výpalné“ v řádu tisíců korun. Díky velkému rozprostření routerů Turris do různých sítí a dobře fungující detekci anomálií se nám podařilo získat zajímavá data ohledně přístupů na porty, na nichž se nachází zranitelná aplikace zneužívaná k šíření tohoto malware. O tato data, která by mohla pomoci s identifikací útočníků, projevila v rámci vyšetřování útoku zájem společnost Synology. Doufejme, že navázaná spolupráce pomůže nalézt osoby zodpovědné za tento útok. To bylo pár nejzajímavějších incidentů, které jsme zatím v rámci spolupráce na projektu Turris řešili. Řekl bych, že je to celkem slibný začátek!

Určitě bych v případě Xiaomi uživatele varoval (nebo lépe řečeno informoval) o skutečnosti, že jejich zařízení je špehuje. Spoustu lidí o tom určitě neví a takto je informovat je podle mě vhodné. Já osobně bych takovou informaci určitě ocenil.

Dobrá práce ! Člověka potěší že je součástí něčeho co má nějaký smysl !

Jen více takových článků :-)

Musím říct, že projekt Turris má opravdu něco do sebe. Klobouk dolů.

„se nám podařilo získat zajímavá data ohledně přístupů na porty, na nichž se nachází zranitelná aplikace zneužívaná k šíření tohoto malware.“

Šlo by to nějak rozvést? Tohle je takové hodně mlhavé.

Petr Šafránek: Dobrý den, děkuji za dotaz. V zásadě to není nic překvapivého. Společnost Synology nás zatím požádala o data o IP adresách, která se ve dnech útoku připojila na porty 5000 a 5001 na co nejvíce routerech. Díky tomu, že Turris vyhodnotil tyto pokusy jako anomálie, máme informace o několika podezřelých IP adresách. Tyto údaje chtějí v Synology porovnat s údaji z dalších zdrojů a s dalšími informacemi a nalézt tak nejpravděpodobnější zdroj útoku.

Řekl bych, že dochází k záměně pojmu Xiaomi a MIUI. Data na servery společnosti Xiaomi odesílá MIUI.

Problém se tedy netýká pouze uživatelů mobilních zařízení značky Xiaomi, ale modifikace Androidu zvané MIUI. MIUI jde nainstalovat na leckterý jiný telefon (a naopak na Xiaomi lze bez problémů nainstalovat třeba CyanogenMod).

Dobrý den, děkuji za zajímavé doplnění. Určitě se na to podíváme.