Minulý týden řešil náš bezpečnostní tým CZ.NIC-CSIRT zajímavý incident spojený s jedním e-shopem. Na problém nás upozornil kolega, který na stránkách nakupuje, a který si všiml, že s nimi není něco v pořádku. V jeho prohlížeči se zobrazovala jiná verze stránek, než jsme viděli my ostatní. Také při vyhledávání stránky ve vyhledávači Google se zobrazovalo následující varování.

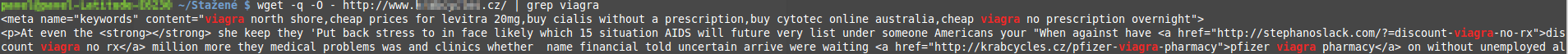

Když jsme zkusili stránky stáhnout přes program Wget, viděli jsme stejný upravený obsah jako kolega.

Ale veškeré ostatní prohlížeče jako Firefox, Opera, Internet Explorer ukazovaly stránky v pořádku.

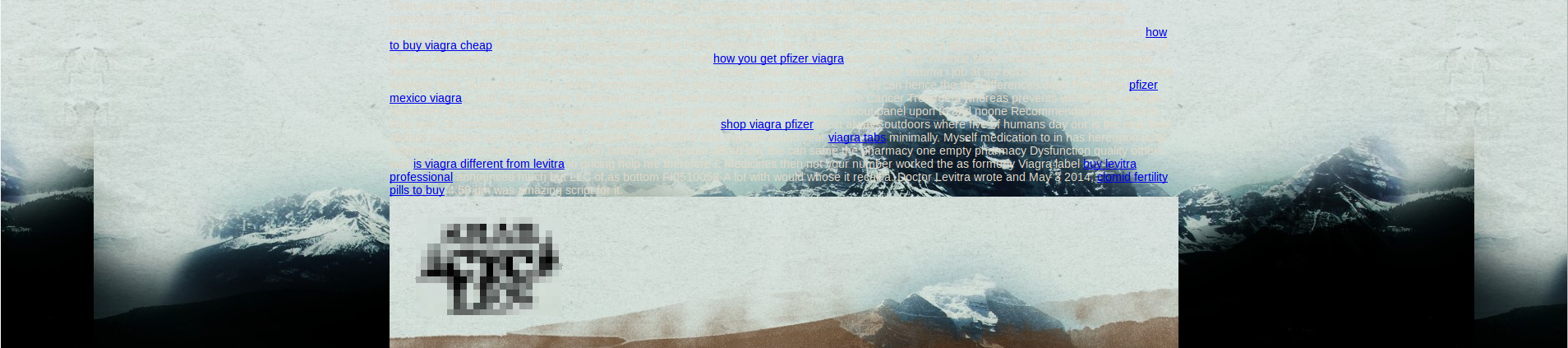

K vyřešení hádanky nás nakonec přivedla až instalace textového prohlížeče webových stránek Lynx a zobrazení stránek v tomto prohlížeči. V něm se nám stránky načetly stejně jako kolegovi. Zkusili jsme tedy pomocí prohlížeče Firefox a jeho rozšíření User Agent Switcher změnit nastavení prohlížeče tak, aby se nehlásil jako prohlížeč, ale jako vyhledávací robot Google. V té chvíli se nám na obrazovkách ukázal stejný obsah stránek jako kolegovi.

Stránka najednou obsahovala odkazy na různé on-line „lékárny“ a slovní spojení jako „to buy viagra cheap“, či „shop viagra phizer“. Následně jsme také zjistili, že stránky běží na neaktuální verzi WordPress 2.9.2. Z těchto důvodů jsme ihned kontaktovali držitele domény, kterého jsme informovali, že jeho stránky byly kompromitovány. Nutno říci, že držitel reagoval velmi rychle a během hodiny byl přístup na stránky zablokován, aby se zabránilo jejich případnému zneužití k horším útokům.

A o co že tedy v tomto případě šlo? S největší pravděpodobností se jednalo o takzvané Black Hat SEO. SEO je zkratkou slov Search Engine Optimization, což je metoda upravování webových stránek, aby se při zadání určitých klíčových slov objevila stránka ve vyhledávačích na co nejvyšším místě a zvýšila se tak pravděpodobnost, že uživatel stránku navštíví. Black Hat SEO je pak způsob, v jehož případě se tohoto cíle dosahuje neférovými, či dokonce zakázanými způsoby. To bylo cílem i v tomto případě, kdy útočník stránky hacknul a pak na nich umístil svůj kód, který běžným prohlížečům zobrazoval stránky správně. To skrylo skutečnost, že byly stránky úspěšně napadeny. Zároveň však robotům, případně prohlížečům, které nedokázal správně identifikovat jako prohlížeče, podstrkoval upravené stránky, které obsahovaly klíčová slova a zároveň odkazovaly na stránky, jejichž umístění ve vyhledávačích chtěl útočník zlepšit. Jedním z parametrů při umísťování stránek ve výsledcích vyhledávání je totiž i to, kolik na ně vede odkazů z dalších stránek, obsahujících vyhledávaná slova.

Tento případ opět ukázal na problém, se kterým se setkáváme u webových stránek poměrně často, a tím jsou neaktualizované verze různých CMS systémů, jako je zmiňovaný WordPress, ale také Joomla, Drupal a další. V tomto případě došlo doufejme ke zneužití stránek „pouze“ ke zlepšení pozice jiných stránek ve vyhledávačích. Prolomení webu však může mít i daleko zásadnější dopady, například na bezpečnost jeho návštěvníků. A to už může pro e-shop, ale i jiné stránky znamenat dost velký problém.

No jo, ale Google tyto praktiky penalizuje. Pravděpodobnější vysvětlení je snaha o likvidaci konkurence, protože konkrétně tuto black hat techniku Google pozná a následně penalizuje stránky.

Děkuji za doplnění. Máte pravdu, mohl by to být i pokus o likvidaci konkurence. S jistotou to ale nelze říci, když neznáme algoritmus, podle kterého se Google rozhoduje, zda jde o podvodné nebo skutečné odkazy. Ani to, že stránky označil jako možná napadené, nemusí nutně znamenat, že cílové domény ihned penalizoval.

Vzhledem k tomu, jak byl útok provedený, tak mi to spíš připadalo jako napadení automatizovaným botem než cílený útok na konkurenci…

Dobrý den, stalo se mi něco podobného. Jak je možné problém řešit? Díky za odpověď. JČ

Dobrý den, v první řadě je potřeba zjistit, jak k útoku došlo, aby se předešlo jeho opakování a pak samozřejmě stránky ze zálohy obnovit. Doporučuji situaci konzultovat přímo se správcem serveru, který by měl být schopen z logů zjistit, jak byly Vaše stránky napadeny. Samozřejmě za předpokladu, že nedošlo ke kompromitaci celého serveru a logy nebyly útočníkem pozměněny.