Podle toho, kolik je vám let, jste se možná v minulosti setkali s přihlašováním na vzdálené počítače protokolem Telnet. Ale ať už je vaše zkušenost s Telnetem jakákoli, pravděpodobně byste o něm neuvažovali pro cokoli nového, co používáte dnes. SSH Telnet nahradilo a stalo se de facto standardem pro vzdálené připojování, protože poskytuje výrazně vyšší bezpečnost, šifrování a spoustu dalších výhod.

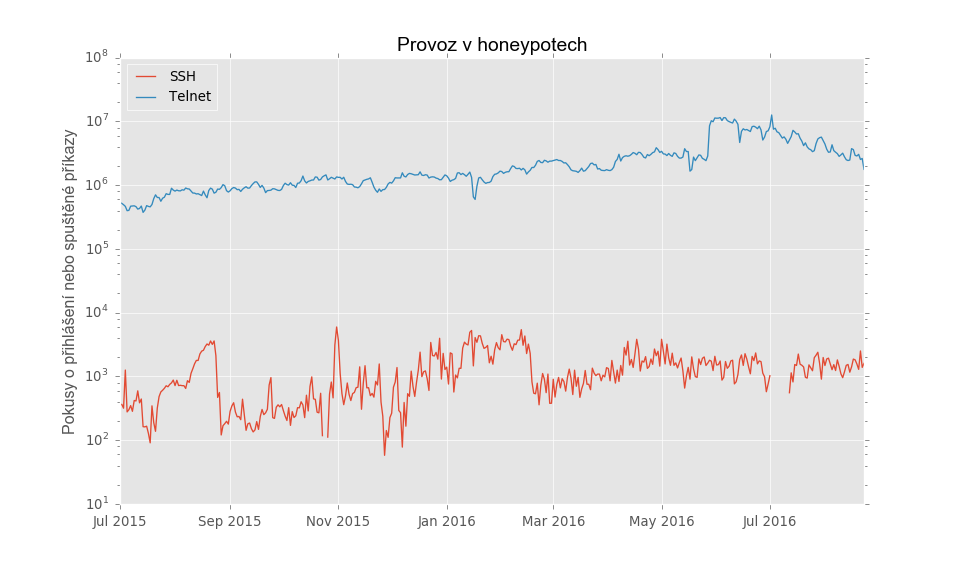

Když jsme vytvářeli naše první honeypoty pro projekt Turris (více v našich starších článcích – 1, 2, 3), začali jsme právě SSH a Telnetem, protože oba protokoly nabízí interaktivní přístup na konzoli a jsou tedy velice zajímavé pro potenciální útočníky. Ale SSH bylo samozřejmě naším hlavním cílem – Telnet byl spíš doplňkovou funkcí. Jaké bylo ale naše překvapení, když jsme zjistili, že provoz v honeypotu pro Telnet je o tři řády vyšší než v případě SSH (všimněte si prosím logaritmické škály v následujícím grafu). I přesto, že srovnáváme trochu hrušky a jablka, protože v případě Telnetu počítáme počet pokusů o přihlášení a u SSH počet zadaných příkazů, rozdíl je stejně obrovský a je zřejmý i v dalších parametrech, jako je třeba počet unikátních IP adres útočníků.

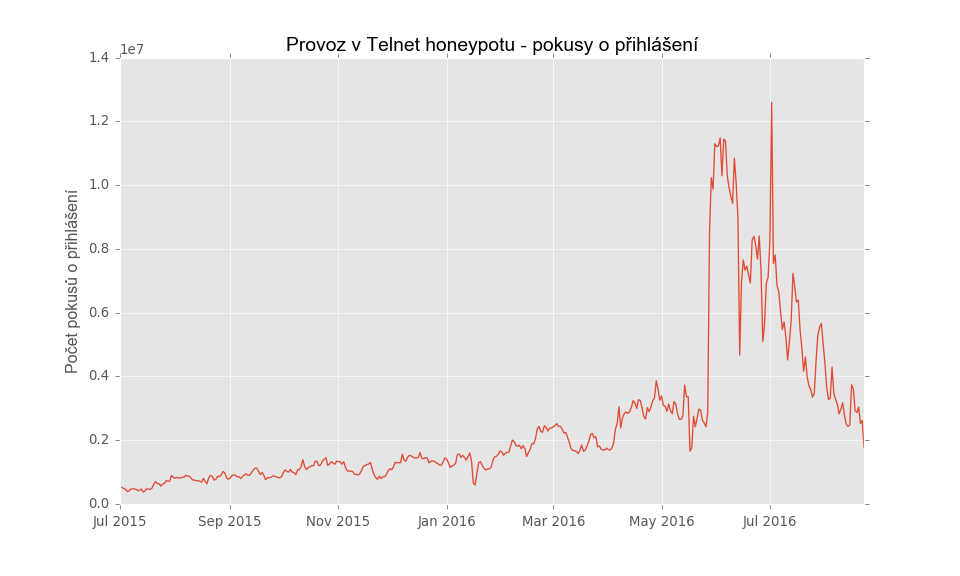

Co je ještě zajímavější je skokový nárůst aktivity v Telnetovém honeypotu na konci května 2016, který můžete v obrázku vidět. Rozdíl je ještě patrnější v případě použití lineární místo logaritmické škály (následující obrázek).

Protože naše honeypoty monitorujeme na případnou zajímavou novou aktivitu, zajímalo nás samozřejmě, jaký může být důvod za tímto úkazem. Je to zvýšenou aktivitou známých útočníků, nebo se začali objevovat útočníci noví? Pokud se jedná o druhou možnost, odkud se útočníci berou? Následující grafy nám pomohou najít odpověď.

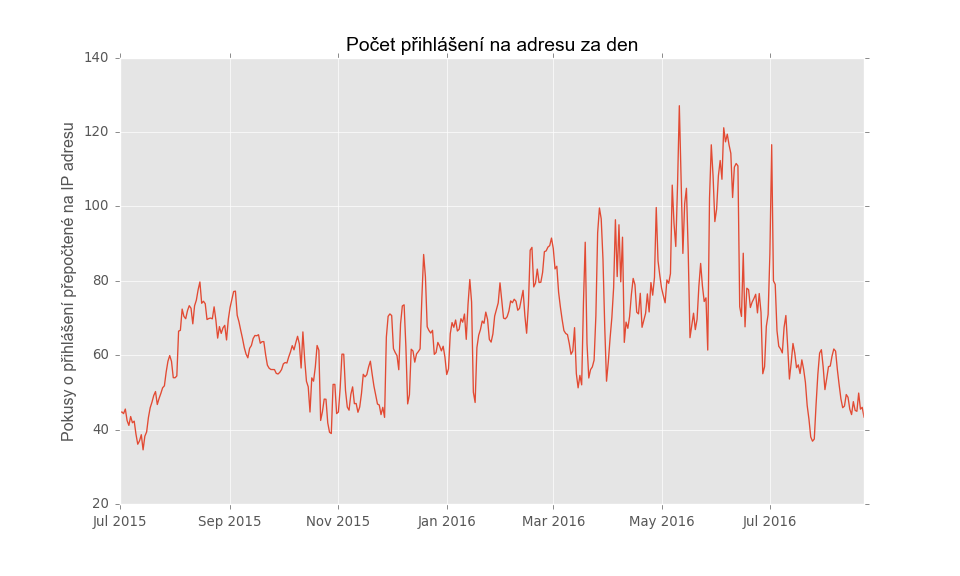

Na první grafu níže vidíte, jak se v čase mění počet pokusů o připojení přepočítaný na jednu útočící IP adresu.

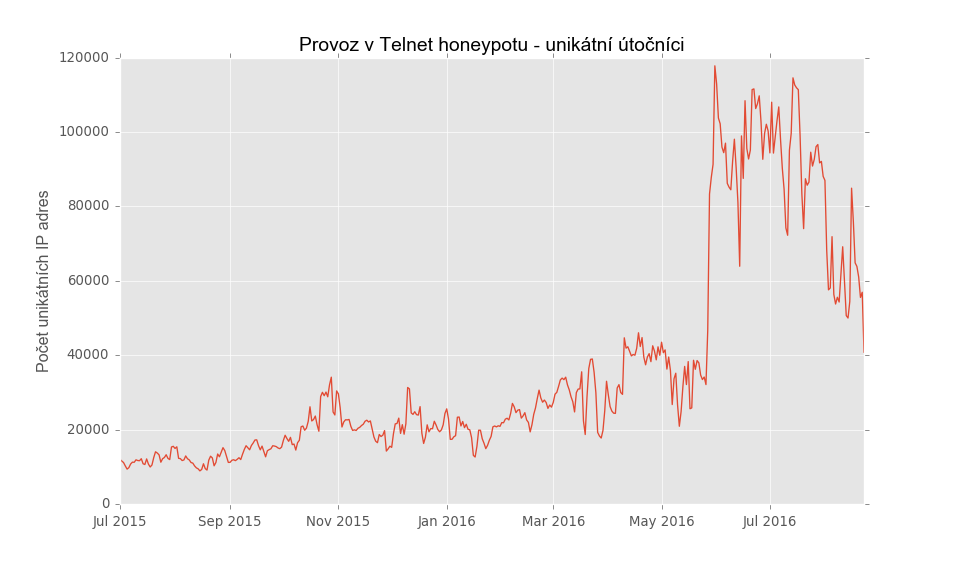

Drobný nárůst je v grafu na konci května patrný, ale nejedná se o tak výraznou změnu, aby vysvětlila pozorované zvýšení provozu. Je tedy zřejmé, že se museli objevit také noví útočníci. To je patrné z následujícího grafu.

Počet útočníků v jednom okamžiku skokově vzrostl z cca 30 000 unikátních IP adres za den na více než 100 000. A i přes jistý pokles si stále drží hodnoty minimálně na dvojnásobku předchozích hodnot.

To znamená, že se něco muselo stát – buď se aktivovala nějaká entita (pravděpodobně botnet) dříve neaktivní ve skenování Telnetu a nebo již existující botnet rychle nasbíral nové členy. Abychom získali lepší představu, co se stalo, udělali jsme podrobnější analýzu situace.

Geografie

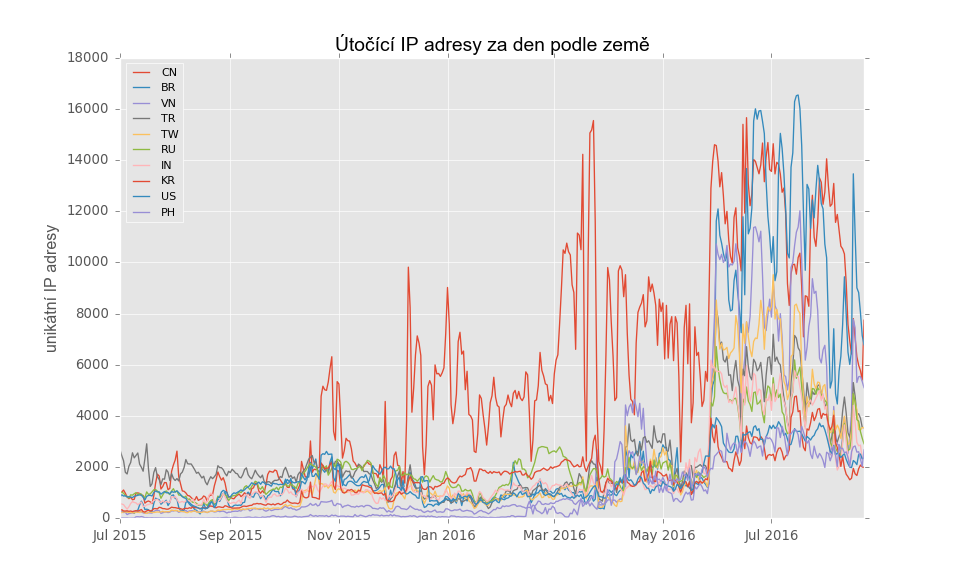

Jako první jsme se podívali na geografický původ útoků a jak se mění v čase. Nejaktivnější země jsou vidět níže.

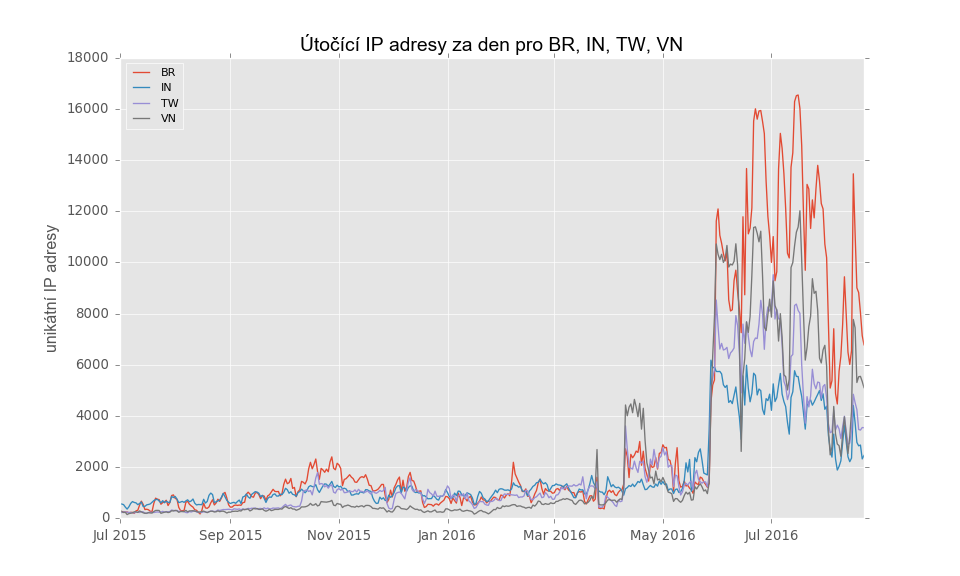

Graf je trochu nepřehledný, ale je z něj zřejmé, že s výjimkou Číny, která byla aktivní i dříve, zvýšila většina zemí svou aktivitu v tu samou chvíli. Obrázek níže ukazuje několik vybraných zemí, kde byl nárůst počtu útočících IP adres nejvíce patrný.

Nyní tedy víme, odkud většina útoků pochází, ale stále nejsme o moc blíže zjištění, co na nás vlastně útočí.

Zařízení

Abychom mohli zjistit něco dalšího, už si nevystačíme jen se znalostí útočníkovy IP adresy. Abychom zjistili, co se za danou IP adresou skrývá, mohli bychom ji buď aktivně oskenovat a nebo použít nějakou službu třetí strany. V tomto případě jsme se rozhodli pro druhou zmíněnou možnost a využili služby Shodan.io, abychom získali další informace o dané IP adrese (a jako vedlejší produkt se nám podařilo výrazně zrychlit python knihovnu pro práci s touto službou). Z takto získaných dat jsme se obzvláště zaměřili na informace použitelné k identifikaci typu produktu za danou IP adresou. Pro tento účel se ukázala obzvlášť zajímavá položka „Server:“ z hlavičky HTTP nebo podobných služeb. Podařilo se nám tuto hodnotu získat pro více než 1,8 milionu IP adres z celkového počtu cca 6,5 milionu zaznamenaných IP adres, tedy mírně přes 27 %.

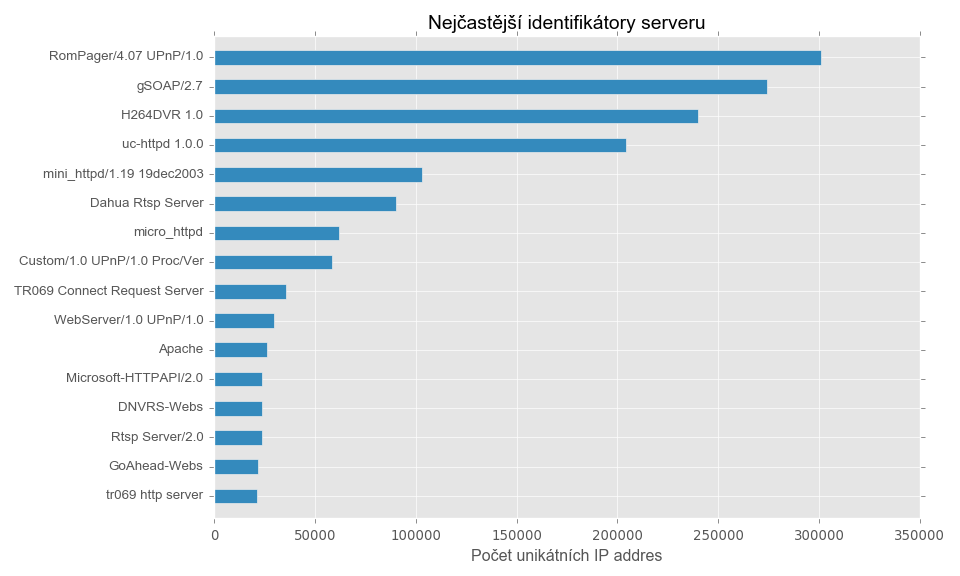

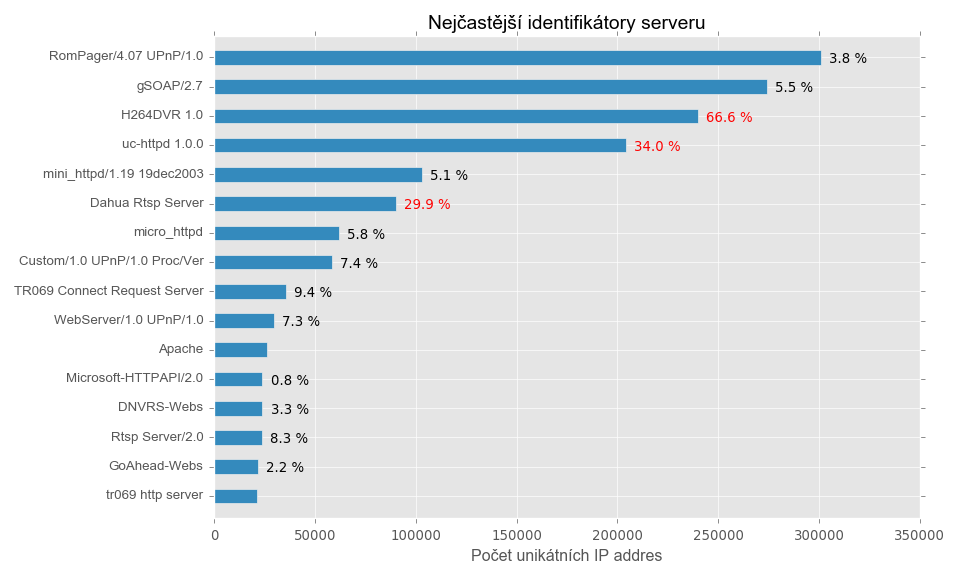

Následující graf ukazuje nejaktivnější produkty, jak byly identifikovány pomocí hlavičky Server. Zde je třeba uvést, že konkrétní hodnota hlavičky neurčuje konkrétní produkt ale spíše rodinu podobných zařízení se stejným a nebo podobným software. Je také možné, že na jednom zařízení běží více než jedna z uvedených služeb.

Na prvním místě najdeme RomPager/4.07 HTTP server, což je stará verze HTTP serveru používaného v mnoha domácích routerech a dalších vestavěných zařízení, u které se v minulosti objevily vážné bezpečnostní chyby. Na druhém místě je gSOAP/2.7, což je také starší verze populárního toolkitu pro webové služby používané opět často ve vestavěných zařízeních. H264DVR 1.0 je identifikátor pro RTSP (Real Time Streaming Protocol) server, který se používá v síťových digitálních videorekordérech (DVR), jako jsou bezpečnostní kamery, atp. Z názvů dalších produktů je zřejmé, že se opět často jedná o vestavěná zařízení, jako třeba Dahua Rtsp Server, který opět odkazuje na CCTV kamery. Konkrétně tento produkt měl také v historii problémy s bezpečností.

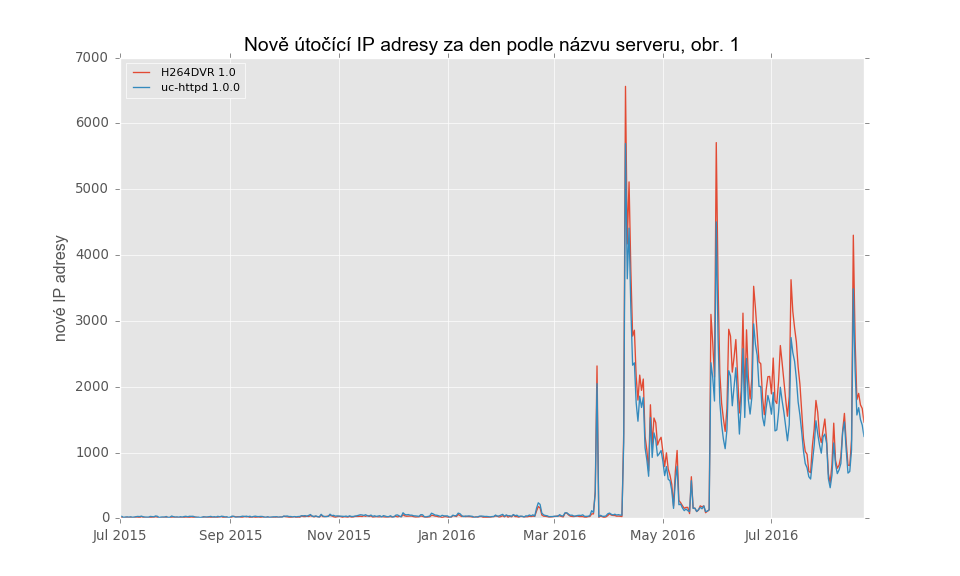

Z výše uvedeného je zřejmé, že minimálně mezi zařízeními, která se podařilo identifikovat, je velké množství vestavěných zařízení, jako jsou kamery, routery, atp. Tato zařízení mají často zastaralý software, který má známé bezpečnostní díry a útočník tak může snadno kompromitovat velké množství zařízení jediným exploitem. Co jsme ale zatím neprozkoumali, je otázka, zda tato zařízení mohou být za nedávným zvýšením aktivity útoků na Telnet. Následující grafy by mohly tuto otázku zodpovědět.

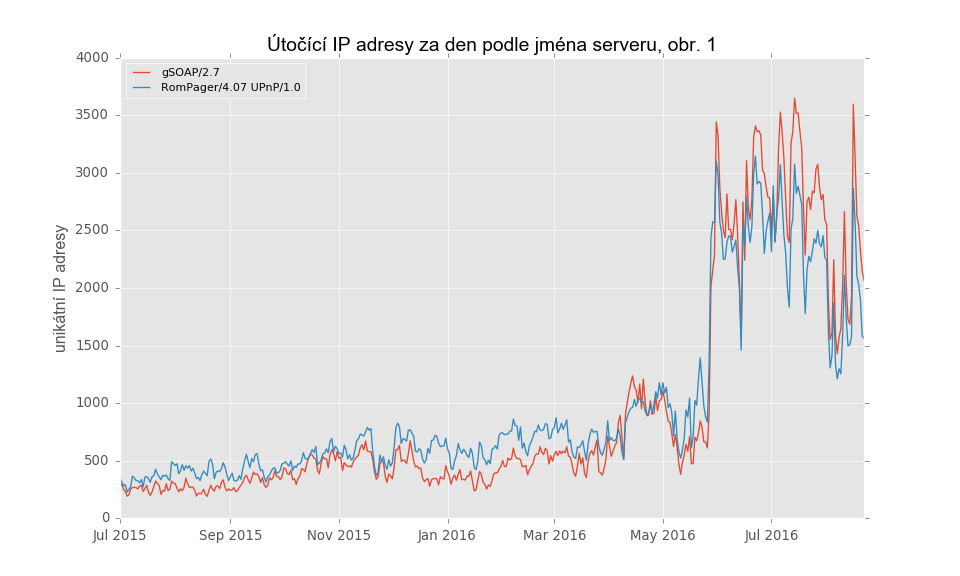

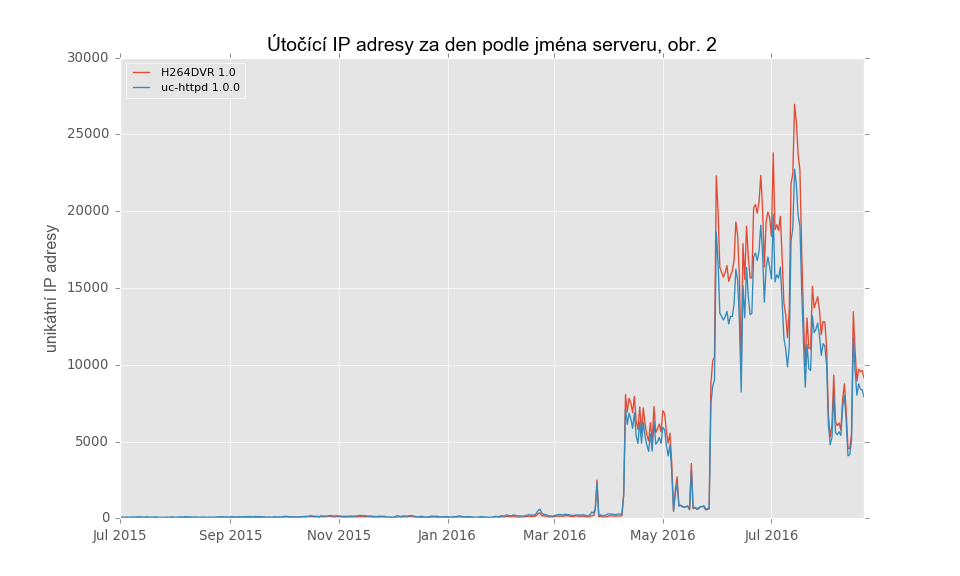

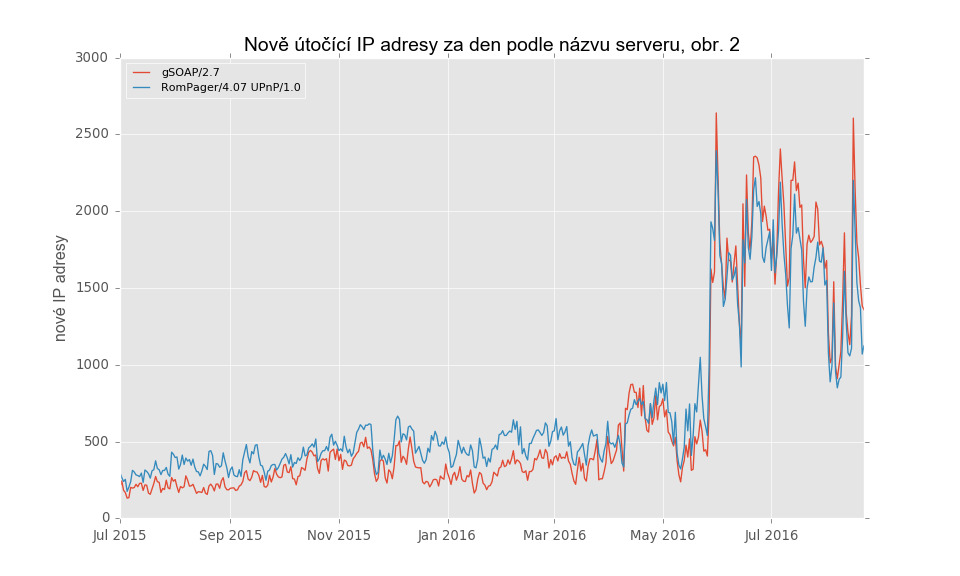

Výše uvedený graf ukazuje aktivitu nejčastěji pozorovaných produktů, tedy RomPager/4.07 a gSOAP/2.7. Oba zaznamenaly od května 2016 téměř řádový nárůst v aktivitě. Ještě zajímavější je ale situace u produktu H264DVR 1.0. V tomto případě jsme téměř žádnou aktivitu nezaznamenali až do dubna 2016, kdy se najednou objevilo 7 000 unikátních IP adres s tímto serverem a po cca jeden měsíc skenovaly službu Telnet. Poté se aktivita na nějakou dobu odmlčela, aby se vrátila v ještě silnější podobě kdy počet útočících zařízení vzrostl na 20 000 unikátních IP adres za den.

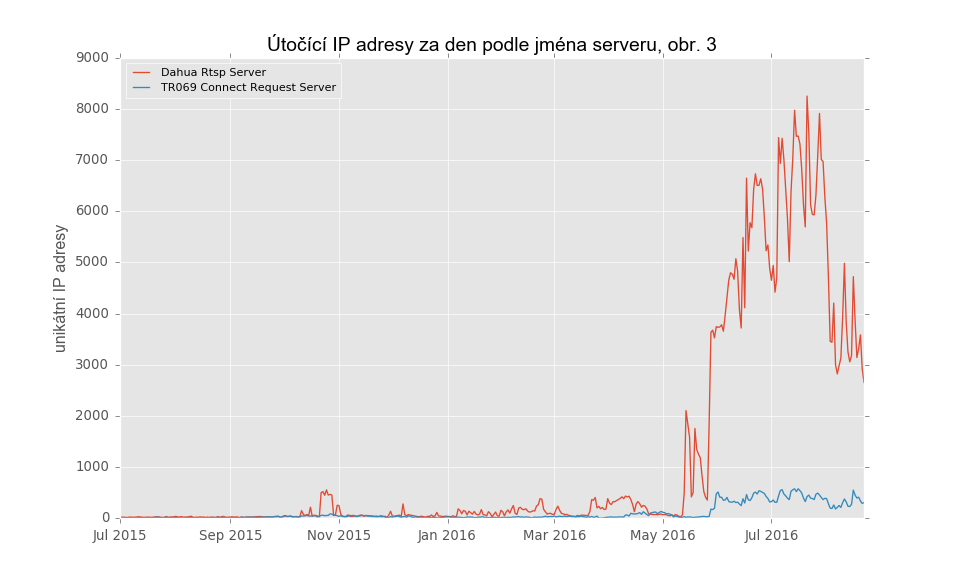

Třetí graf ukazuje podobný trend ale bez přechodné zvýšené aktivity pro Dahua Rtsp Server.

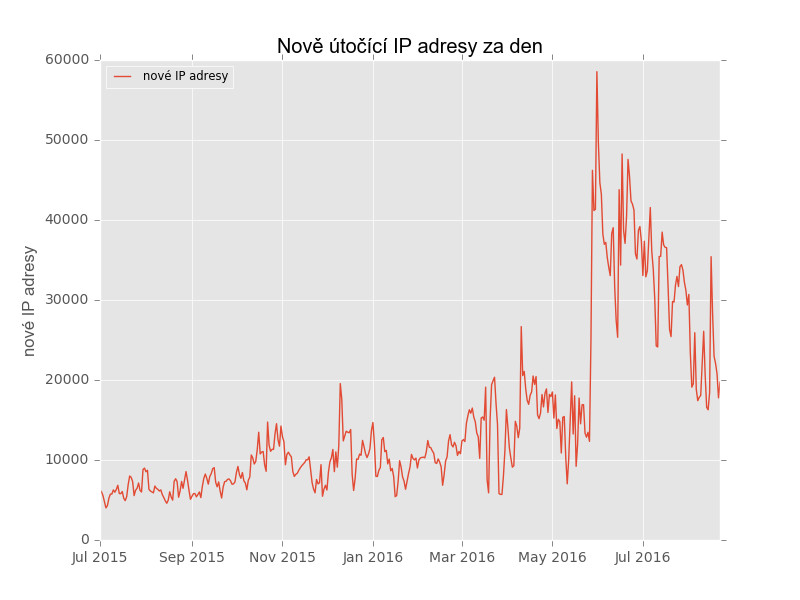

Z výše uvedeného můžeme usoudit, že zvýšená aktivita útočníků na Telnet byla způsobena z velké části vestavěnými zařízeními. Můžeme spekulovat, že útočník nebo útočníci byli schopni cíleně napadnout tato zařízení díky nějaké známé chybě a po jejich ovládnutí se snaží botnet rozšiřovat ještě dále. Co je však ještě horší než aktuální počty napadených zařízení je trend. Následující graf ukazuje počet nových IP adres, které každý den vidíme v našem honeypotu.

V současné době přibude každý den přibližně 20 000 nových útočících zařízení. Jejich složení je velmi podobné celkovému obrázku, který jsme již viděli výše. Mnoho z nově zaznamenaných útočníků jsou tedy opět vestavěná zařízení.

Ve skutečnosti je situace u některých z těchto produktů taková, že počet útočících zařízení tvoří u některých typů významnou část z celkového počtu těchto zařízení viditelných na Internetu. Následující graf je kopií již dříve uvedeného grafu, ale obsahuje ještě srovnání mezi počtem takových zařízení zaznamenaných v našem honeypotu a celkovým počtem takových zařízení dostupných na Internetu, jak byly zaznamenány službou Shondan.io. Nejvýznamnější je určitě server H264DVR 1.0, kde jsou „napadeny“ více než dvě třetiny zařízení s touto službou.

Závěr

V květnu 2016 jsme v našich honeypotech pro službu Telnet zaznamenali významné zvýšení aktivity. Z dostupných dat jsme došli k závěru, že mnoho pokusů o útok pochází z vestavěných zařízení, jako jsou CCTV kamery, routery, atp. Tato zařízení jsou často snadnou kořistí, protože často tvoří „monokulturu“, kde má mnoho zařízení stejné vybavení a stejné zranitelnosti. Je velmi pravděpodobné, že nějaký útočník specificky cílí na některá z těchto zařízení s cílem vytvořit botnet. Dokonce se zdá, že v některých případech je již napadena významná část zařízení konkrétního typu.

V průběhu našeho šetření se nám podařilo získat jednu „nakaženou“ CCTV kameru. V jejím firmware jsme nebyli schopni najít žádné zřejmé stopy po malwaru, což nás vede k předběžnému závěru, že útoky jsou prováděny vzdáleně bez trvalých změn ve firmware zařízení. Tyto výsledky jsou ale předběžné a budeme pokračovat v dalším zkoumání tohoto případu do větší hloubky.

Protože jsme v našem honeypotu již zaznamenali více než 6 milionů unikátních IP adres útočníků, rozhodli jsme se dát veřejnosti možnost zkontrolovat, jestli jejich vybavení nebylo také kompromitováno. Za tímto účelem jsme připravili online službu AmIHacked.turris.cz, která nabízí jednoduchý způsob, jak ověřit, jestli jsme danou adresu zaznamenali v našem honeypotu.

I když si upřímně přeji, abyste svou IP adresu v naší databázi nenašli, opravdu doporučuji to zkusit. Obzvláště pokud máte nějaký produkt z výše uvedených. A nezávisle na výsledku tohoto testu doporučuji zamyslet se, která ze svých „chytrých“ zařízení máte dostupná z Internetu a zvážit, zda není možné omezit přístup k nim firewallem. Žádný systém není dokonalý a zařízení se zastaralým software bez pravidelných záplat je bezpečnostním rizikem. Je velice pravděpodobné, že to, co pozorujeme s Telnetem, je pouze špičkou ledovce toho, co všechno nebezpečného se na Internetu děje.

Lze nejak „rozumne“ zkontrolovat IP rozsah? Rozumne = ne po jednotlivych IP. Dekuji!

Zkontrolovat IP rozsah záměrně nejde, abychom předešli tomu, že někdo data zneužije k vyhledávání potenciálně zranitelných zařízení.

Takze zbyva prohnat curl ve smycce, coz se mi zda ze zkousite detekovat a ne na kazdy dotaz vas server odpovi smysluplne :(

A rucne vsechny IP ve sve sprave opravdu kontrolovat nebudu…

Neslo by alespon povolit kontrolu rozsahu s tim, ze by vysledek takove kontroly byl „rozsah je bezpecny“ pripadne „v rozsahu jsou napadena zarizeni“? Minimalne bych pak vedel, jestli vubec ma smysl rucne ten rozsah zkontrolovat (je tam neco npadeneho) nebo vyuzit cas smysluplneji nez kontrolovanim jednotlivych adres v „cistem“ rozsahu… Diky.

Tomasi, ale i pak se potencionalni „skudce“ dostane k zranitelne IP adrese v maximalne 32 dotazech. Nebylo by jednodussi, kdyz mate na starost desitky pocitacu / IP, abyste se z kazdeho z nich zeptal na jeho IP ?

JG

Jenze, Jimmy, ony tech „pocitacu“ taky mohou byt stovky, tisice, …

Samozrejme, ale i na tisici pocitacich lze spustit automatizovane ten samy skript…

JG

A to by mne zajimalo, jak takovy test spustim napriklad na ip kamere nebo na DeVeeRku …

Díky za návrhy ke zlepšení. Do budoucna chceme tuhle službu vylepšovat, tak zkusíme vymyslet způsob, jak umožnit oprávněným osobám, aby se ptali na „svůj“ rozsah adres. Uvítám i případné návrhy, jak by toto mohlo fungovat.

V mezičase mi prosím pane Růžičko napište na bedrich.kosata[zavináč]nic[tečka]cz a domluvíme se osobně.

p.s.- právě kvůli vyčítání údajů je na serveru nasazen rate-limiting. Proto to občas dává odpověď 503 Service Unavailable s přislušnou informací o překročení počtu dotazů.

RateLimit lze celkem snadno obejit kdyz mate dost casu a/nebo dostatek IP adres :-) … moje rozsahy jsou mimochodem ciste. I tak dekuji za nabidku pane Kosato!

FYI: http://blog.malwaremustdie.org/2016/08/mmd-0056-2016-linuxmirai-just.html mozna stoji za infikaci zarizeni