Izraelská obdoba Národního úřadu pro kybernetickou a informační bezpečnost INCD (Israel National Cyber Directorate) vydal v únoru zprávu s názvem 2024 Cybercrime Activity Report (Trends, Insights & Predictions), která se zaměřuje na globální i lokální přehled kybernetické kriminality, popisuje trendy minulého roku a snaží se o predikci na tento rok.

Z globálního pohledu zpráva na základě dat z ransomware.live konstatuje 15% nárůst ransomwarových útoků, kterými bylo dotčeno 6 133 organizací. Nejvíce byly dotčeny zdravotnické organizace a nemocnice, státní správa a samospráva, průmyslové podniky a technologické firmy. Zatímco u zdravotnických organizací je hlavním důvodem útoku kritická povaha lékařských dat, u státních organizací je to častější zranitelnost používaných technologií, u technologických firem se zase může jednat o snahy oslabit firmy v konkurenčním boji, případně je připravit o produkty duševního vlastnictví.

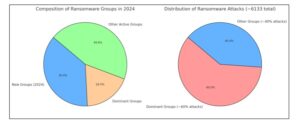

Zajímavým trendem byl nárůst nových ransomwarových skupin – v roce 2024 se objevilo 48 nových skupin. Celkový počet aktivních skupin tak přesáhl 130. Zajímavé také je, že 24 z těchto skupin bylo zodpovědných za více než 60 % nahlášených útoků, což ukazuje určitou dominanci klíčových hráčů v prostředí ransomwaru.

V roce 2024 dosáhl celosvětový počet infekcí infostealerem 39 119 905 případů. Tyto infekce hrály klíčovou roli v kampaních ransomwaru, přičemž jak uvádí zpráva, logy z napadených systémů se prodávaly na darkwebových trzích za ceny od 1 do 10 dolarů za systém. Nízké náklady a vysoká užitečnost těchto logů činí z infostealerů důležitou součást ekosystému kybernetické kriminality.

Izrael evidoval v minulém roce 300 ransomwarových útoků, způsobené zejména následujícími druhy:

- STOP/DJVU, cílící primárně na malé podniky a jednotlivce, šifruje soubory a požaduje výkupné. Malware se šíří hlavně prostřednictvím pochybných souborů stažených ze stránek s nelegálním obsahem. Tuto aktivitu lze identifikovat především podle použití zdánlivě náhodné čtyřpísmenné přípony souboru. Požadované výkupné se pohybuje v nižších částkách.

- LockBit-Builder – ve variantě b.c.a.b.3 používání v operacích RaaS (Ransomware-as-a-Service).

- Phobos – cílí na celou řadu sektorů a je znám svou zvýšenou adaptací. Různé varianty (Elbie, Devos, Faust, Nitra) jsou známé podle jimi používaných přípon souborů. Ve většině případů byl prvotní přístup realizován prostřednictvím připojení RDP.

Kromě ransomwaru bylo zaznamenáno 52 913 případů infostealerových malwarových infekcí.

Nejčastějšími variantami v roce 2024 byly:

- RedLine: Široce používaný infostealer, který se zaměřuje na přihlašovací údaje a data browseru.

- Generic Stealer: V tomto případě se jedná o levné, přizpůsobitelné infostealery, které jsou k dispozici na nelegálních tržištích.

- Lumma: Známá pro své rychlé šíření a schopnost vyhýbat se odhalení.

- Raccoon: Velmi oblíbený mezi kyberzločinci díky snadnému použití a efektivnímu sběru dat.

- StealC: Relativně nový infostealer s pokročilými schopnostmi, například keyloggingu a zachytávání obrazovky.

Mezi napadenými sektory v Izraeli se vyskytují trošku (v porovnání s globálním měřítkem) netypicky například právní firmy (cílem jsou citlivá data o klientech), zubní kliniky (kyberbezpečnost není zrovna jejich priorita), malé a střední logistické společnosti (závislost na dodavatelském řetězci).

Mezi trendy minulého roku INCD například řadí:

- „Think Green“ – recyklace uniklých dat z předchozích útoků je „rychlá“ a levná metoda, jak útočníci získají příznivce, vytvoří si značku a vykreslí falešný příběh. Za málo peněz může být hodně muziky.

- Info Stealery jako nedílná součást ransomware řetězce. Nízké náklady na logy (od 1 do 10 dolarů za přihlašovací údaje a soubory cookie infikovaného počítače) činí kybernetické útoky z dlouhodobého hlediska rentabilními.

Kombinace citlivých přihlašovacích údajů do firemního prostředí s přihlašovacími údaji k bankovním účtům zjednodušuje úkol protivníka a umožňuje mu dosáhnout více cílů jediným útokem. - Předávání přístupu z „ruky do ruky“ – mnoho kyberzločineckých skupin dnes spolupracuje tak, že si předávají, resp. přeprodávají přístup k organizaci mezi sebou.

- Zneužívání smart kontraktů – tento typ aktivit byl dosud připisován především rusky mluvícím aktérům. Rychlé zavádění technologií Web3 však ukazuje potenciál těchto technologií hrát v budoucích kybernetických útocích nedílnou roli. S tím, jak stále více organizací přijímá řešení založená na blockchainu, se zvyšuje riziko zneužití ze strany protivníků.

- Státem sponzorovaný zločin – ekosystém finančně motivované kriminality zůstává přístupný aktérům s různou motivací, včetně těch, kteří jsou sponzorováni národními státy nebo jsou s nimi spojeni.

- Útoky na cloud – útoky ransomwaru v cloudu neustále pokračují, především kvůli chybné konfiguraci. Špatně nakonfigurovaná cloudová prostředí vytvářejí zranitelnosti, které útočníci snadno zneužívají.

A co nás podle INCD čeká? Například vylepšené postupy v kybernetické kriminalitě powered by AI, šíření levných kybernetických útoků s velkým dopadem (využívání levných a široce dostupných nástrojů zvyšuje rozsah a snižuje cenu), zvyšující se zneužívání cloudů v důsledku chybné konfigurace, zneužívání decentralizovaných technologií, zvýšený důraz na zneužívání zero-day zranitelností, nárůst používání technik sociálního inženýrství řízeného AI a další libůstky.