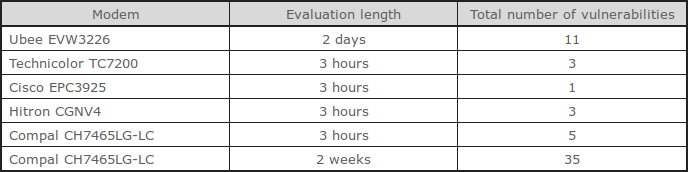

Parafrází názvu známé knihy Roberta Fulghuma by se dal stručně vystihnout výsledek penetračních testů, které provedla maďarská společnost SEARCH-LAB Ltd. Ty se týkaly pěti WiFi modemů, které jsou, či byly, v Maďarsku poskytovány zákazníkům společnosti UPC Magyarorszag, která je sesterskou společností našeho UPC. Jak asi už tušíte, výsledek by za pozitivní neoznačil ani největší optimista. Většina routerů byla testována pár dní a tomu odpovídal i počet nalezených zranitelností. Nicméně routeru Compal CH7465LG-LC byla věnována pozornost hned dvakrát, a při druhé, dvoutýdenní iteraci, v něm bylo nalezeno 35 zranitelností.

Modemy, délka testování a počet zranitelností

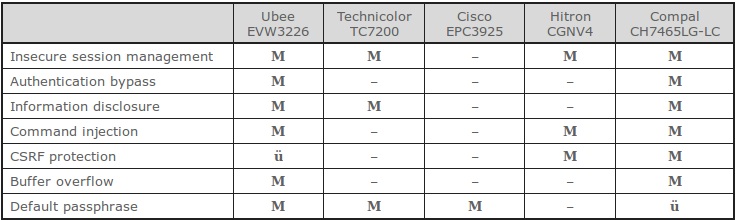

V modemech byla nalezena celá škála problémů, jako jsou Authentication bypass, Command injection, CSRF či Buffer overflow. V následující tabulce značí písmeno „M“, že v dané oblasti byla nalezena aspoň jedna zranitelnost, „ü“ značí, že byla správně implementována ochrana a znak „-“ znamená, že daná zranitelnost nebyla nalezena. Z důvodu omezeného času testování ale nebylo možné zjistit, zda je ochrana proti této zranitelnosti řádně implementována.

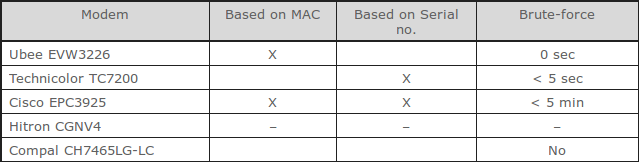

Společnost SEARCH-LAB Ltd. Se také zaměřila na již dříve popsaný problém, kterým jsou výchozí SSID a hesla pro uživatelské WiFi sítě, které jsou generovány způsobem umožňujícím jejich prolomení na základě znalosti SSID. Tři z pěti zařízení opět nezklamaly, v jednom případě se problém nepotvrdil a v jednom se jej nepodařilo potvrdit ani vyvrátit.

Další informace ke zranitelnostem, včetně proof of concept skriptů, najdete pod odkazy na konci původního článku. Bohužel tyto modemy nejsou zákazníkům poskytovány pouze v Maďarsku, některé z nich poskytuje či poskytovalo svým zákazníkům i UPC Česká republika. Na jeho stránkách se však zatím žádné varování pro zákazníky neobjevilo.

Nalezené zranitelnosti nelze brát na lehkou váhu. Přihlášení do webového rozhraní pro správu spoléhající místo na cookies na IP adresu, ze které bylo přihlášení provedeno, falešný pocit bezpečí, kdy při vytváření zálohy konfigurace (obsahující heslo k routeru v plain textu) je uživateli nabídnuta možnost zadat heslo, které bude použito k zašifrování zálohy, nicméně k žádnému šifrování nedojde, dále možnost stáhnout tuto nešifrovanou zálohu bez přihlášení, možnost přihlásit se bez znalosti hesla nebo odposlouchávat na zařízení provoz v síti UPC Wi-Free, to je jen několik příkladů brutálních chyb, které tyto routery obsahují. Je potřeba si uvědomit, že nejde jen o problém, který ohrožuje samotné uživatele, jako tomu bylo před několika lety v případě zákazníků jiného významného providera O2, ale že vzhledem k rychlostem Internetu v dnešních domácnostech nám tímto přístupem ISP připravují podhoubí pro daleko závažnější problémy. Osobně bych se přimlouval, aby ISP do své nabídky routerů zařazovali pouze otestovaná zařízení, která nebudou hned po zapojení pro své uživatele rizikem.

Minimum, které může udělat každý zákazník společnosti UPC, je provést změnu výchozích hesel a ideálně i změnu názvu WiFi sítě. Nutno dodat, že UPC Magyarorszag i UPC Česká republika své zákazníky ke změně výchozích hesel také nabádají. Pokud jde o opravu ostatních zranitelností, tam jsou zákazníci odkázáni na updaty ze strany UPC.

Dokud se nezmění přístup ISP a znalosti uživatelů, je každej boj marnej. Bohužel.

Zrovna zákazníka UPC pozná každej, default admin i pass je jen třešničkou na dortu. Dneska stačí málo…

Bud musi existovat opensource (a nejlepe open-hardware) krabicka, kterou si clovek poridi, a ktera bude udrzovana, nebo je treba zahodit blackboxy a prejit na neco vice otevreneho co se tyce protokolu – idealne treba Ethernet…

Se divím že Turris nema Cable rozšíření :-)