Před třemi dny vydal US-CERT zprávu o bezpečnostním riziku DNS protokolu a opravě spousty implementací DNS, která zmenšuje riziko útoku na DNS, tzv. „cache poisoning„. Jedná se o útok, který dokáže podvrhnout falešnou odpověď na DNS dotaz. Ta se uloží do vyrovnávací paměti a dojde k tomu, že se podvržená informace dostane ke všem uživatelům příslušného caching name serveru. Zároveň se objevila stránka s testem vašeho DNS serveru, kde si můžete ověřit zda je zranitelný nebo ne.

Provedl jsem tedy cca 24 hodin po uveřejnění oznámení malý test, který měl zjistit, jak na tom budou jednotliví ISP v České republice. Obeslal jsem prosbou o otestování DNS výše uvedeným testem všechny v tu chvíli online kontakty ve svém ICQ a zde jsou ne moc potěšující výsledky:

20 lidí bylo obesláno

18 z nich odpovědělo s výsledkem testu

14 různých DNS serverů bylo otestováno (někteří z oslovených měli stejného providera a tudíž stejný DNS server)

10 serverů bylo zranitelných

4 servery byly bezpečné

A to dodejme, že zranitelný server měli všichni lidé se stejným providerem DNS. Ve výsledku jsou tedy 3/4 uživatelů potenciálními oběťmi napadení. Mezi zranitelnými byly navíc DNS servery velkých českých ISP, kteří by měli bezpečnostní incidenty a oznámení rozhodně sledovat a řídit se jimi. O to víc je asi nutné ocenit ty čtyři, kteří své servery zabezpečili: UPC, Jihočeskou univerzitu, Dial Telecom a T-Mobile. Klobouk dolů!

Opravy navíc pouze snižují riziko; jediné řešení, které problém odstraní na 100 %, je DNSSEC. Zavádění DNSSEC už je zase jiná kapitola se svými problémy… Dodejme ještě, že pro domény .cz je testovací provoz plánován už na srpen tohoto roku a plný provoz na září.

PT

Poznej svého nepřítele

Tak jako mnoho dalších i my používáme pro prevenci/detekci průniků do sítí, které spravujeme, utilitu SNORT. Experimentálně jsme ji pustili na jeden týden s plným nastavením, tak aby zachytávala všechny události. Z tohoto experimentu vznikla následující mini statistika, která ukazuje, jaké útoky (ve smyslu těch, jež vedou ke kompromitaci systému či omezení dostupnosti služby) jsou směřovány na infrastrukturu zajišťující provoz domény .cz. Ta může vypovídat obecně o tom, které typy útoků budou v danou dobu relevatní pro celý internet. Pojďme se tedy podívat na Top 5 nedávné minulosti. Čísla udávají průměrný počet útoků denně.

MS-SQL version overflow attempt 87712

ntpdx overflow attempt 16496

WEB-MISC cross site scripting attempt 2589

WEB-MISC Chunked-Encoding transfer attempt 1004

WEB-PHP IGeneric Free Shopping Cart page.php access 103

Všechny ostatní se pak už pohybovaly na úrovni maximálně několika desítek, ale spíše jednotek denně. Společně s těmi nejnebezpečnějšími napadeními se samozřejmě vyskytovala i řada portscanů a útoků, které mají za cíl získat informace. Co se týká zdrojů útoků nebude žádné překvapení, že pocházejí nejčastěji z Číny.

Pavel Tůma (PT)

Malé (a nevýznamné) IPv6 překvapení

Jak už bylo mnohokrát řečeno (třeba zde), pomalu docházejí volné bloky IPv4 adres. Přechod na IPv6 rozhodně neprobíhá zrovna „nadzvukovou“ rychlostí a tak je poměrně překvapující následující statistika, která popisuje strukturu DNS dotazů přicházející na name servery CZ.NIC.

Jak je vidět dotazy týkající se IPv6 (AAAA a A6), tvoří už dnes skoro 20 % celkového provozu nebo pokud porovnáme s odpovídajícím IPv4 dotazem, je to dokonce 25 %. To není málo. Abychom se ale nedívali na svět příliš růžovými brýlemi, podíváme-li se za stejné období minulého týdne na návštěvníky www.nic.cz, tak situace už vypadá zcela (a bohužel i očekávaně) jinak. Zatímco přes IPv4 přišlo 8041 unikátních uživatelů, přes IPv6 jen 32, tedy 0,3 %. A to už není žádná sláva :(

Pavel Tůma (PT)

Domény pro „podnikání“

Minulý týden proběhla médii zpráva, že jakýsi šťastlivec odněkud z východního pobřeží USA prodal doménu pizza.com za 2,6 miliónu dolarů. Ve zprávě je také zmíněno, jak ji onen podnikatel v roce 1994 koupil, aby mu pomohla v jeho podnikání při prodeji pizzy. Pojďme tedy využít malý internetový „stroj času“ a podívejme se, jak takový prodej pizzy vypadá; podívejme se, co se v průběhu let nacházelo na adrese www.pizza.com. Nenechte se při tom odradit, když se vše na první pokus nepovede – servery internetového archivu jsou přetížené, ale na několik pokusů se historický obsah stránky určitě podaří získat…

Že byste takovou pizzu stejně jako já asi něchtěli ochutnat? Jak je vidno, máme tady zase jeden pěkný případ virtuální reality, který nám naservírovala média případně PR agentura příslušného doménového spekulanta.

Pavel Tůma (PT)

Phishing palcovými titulky

V posledních pár dnech se na titulní stránky médií dostaly zprávy o silné vlně podvodných e-mailů, ve kterých se jejich odesilatelé pokoušeli o phishing na internetovém bankovnictví České Spořitelny. Některé takové emaily byly poměrně obskurní jako třeba tento:

Jiné vypadaly celkem sofistikovaně. Zajímavý je ale průběh této vlny. Možná je to jenom můj dojem z toho, jak mi podobné zprávy přicházely do schránky a později do složky s karanténou. Nejdříve chodily jednou za čas a jen jedna zpráva, pak ale intenzita stoupala, až přišlo za jeden den zhruba pět různých e-mailů s různým obsahem. Že by existovala nějaká „informační služba“ mezi zloduchy, ve které se informují o tom, na koho se právě útočí? Díky tomu se pak každý z nich přidal se svojí vlastní verzí falešné zprávy, aby zkusil urvat svůj díl uživatelských jmen a hesel? Z počtu různých verzí to tak vypadá.

Tak jako tak, pokud zapátrám v paměti, nevybavuji si, že by byla stejným způsobem napadena jiná banka. Je to díky „prokletí“ toho největšího co do počtu klientů a nebo to trochu vypovídá i o úrovni zabezpečení konkrétního systému? Ačkoliv možnosti, jak zvýšit zabezpečení na straně banky, existují nebo se připravují (elektronický podpis, DNSSEC, GSM banking, jednorázová hesla apod.), vždy vyžadují nejen nasazení na straně banky ale také znalosti či akce na straně uživatele. A s tím už bude mnohem těžší něco udělat.

Pavel Tůma (PT)

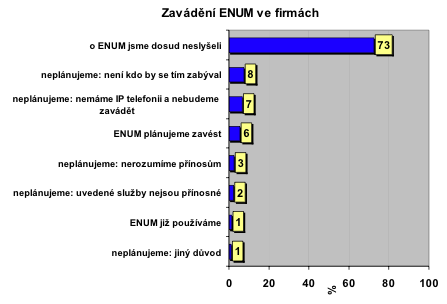

6 % firem plánuje zavést ENUM

Nedávno jsme od společnosti Digimark zíkali výsledky pravidelného výzkumu trhu s názvem Telekomunikace a VoIP v českých firmách 1/2008. To, že je ENUM, přesněji možnosti, které nabízí, zajímavý pro řadu firem, není žádná novinka. To se ukázalo už minulý rok. Stejně tak pozorovatele z „branže“ nepřekvapí, že valná většina firem o ENUM ještě neslyšela. Nikdo na trhu (CZ.NIC, operátoři podporující ENUM ani nikdo další) totiž zatím nijak cíleně na firmy ENUM a jeho výhody nekomunikoval. Právě proto jsou ale celkem překvapující některé z výsledků aktuálního výzkumu. Ten ukazuje, že 1 % firem už ENUM zavedený má (toto přičítám častokrát zmiňované statistické chybě a rozhodně to není možné tvrdit paušálně) a 6 % firem plánuje ENUM zavést (což se už statistické chybě připsat nedá). Více následující graf.

Tento rok zaměříme komunikaci ze strany ENUM registru právě na firmy a připravujeme v této souvislosti i zajímavé aktivity ve spolupráci se registry z dalších zemí. Doufejme tedy, že oba zmíněné ukazatele budou mít za rok ve stejném výzkumu alespoň dvojciferná čísla :)

Pavel Tůma (PT)

ENUM opravdu globální

Tanzánie je první africkou zemí, která si od RIPE nechala delegovat ENUM doménu pro svů národní prefix (+255). ENUM se tak dostává i na poslední pátý kontinent. Doménu 5.5.2.e164.arpa bude spravovat tanzánský telekomunikační regulátor Tanzania Communications Regulatory Authority (TCRA). Doufejme, že se jim podaří nový registr (má sloužit i pro tanzánskou ccTLD .tz) spustit co nejdříve, protože podle neoficiálních informací už museli spuštění několikrát odložit. Problémy jim totiž způsobilo to, že registrační software má dokumentaci pouze v portugalštině.

Pavel Tůma (PT)