„Říká se, že pokud znáte své nepřátele a znáte sami sebe, nebudete ve sto bitvách ohroženi; Pokud neznáte své nepřátele, ale znáte sami sebe, jednou vyhrajete a jednou prohrajete; pokud neznáte své nepřátele ani sebe, budete v každé bitvě ohroženi.“ To napsal ve svém slavném díle Umění války Sun Tzu. Jak již prohlásili zástupci tajných služeb a armád, ukrajinský konflikt, nám dává, kromě jiného, možnost získat představu, jak by vypadaly útoky, pokud by útočný teroristický stát zaútočil na nás. Proto může být pro všechny hlídající bezpečnost v kybernetickém prostoru zajímavé čtení analytická zpráva, kterou začátkem března vydala Státní služba pro zvláštní komunikace a ochrany informací Ukrajiny (SSSCIP). Zpráva s názvem „Kybernetické taktiky Ruska: Zkušenosti získané v roce 2022“ se zabývá hlavními hackerskými skupinami, které působí v kyberprostoru proti Ukrajině, jejich motivací, metodami a nástroji útoků.

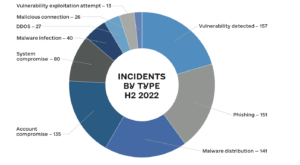

Ukrajinský CERT se v roce 2022 musel vypořádat s 2 194 registrovanými incidenty, z toho 1 148 incidentů bylo na kritické a vysoké úrovně. V prvním pololetí roku 2022 se ruská kybernetika zaměřila na destruktivní operace s cílem potlačit ukrajinskou odolnost, ale tohoto cíle se jim nedařilo dosáhnout díky úzké spolupráci západních partnerů a ukrajinských organizací při rychlé identifikaci a blokování takových útoků. V druhé polovině změnilo ruští kybernetiční aktéři strategii a většina kybernetických útoků se zaměřila na kybernetickou špionáž a získávání dat.

Bezpečnostní incidenty v roce 2022, zdroj SSSCIP

Zpráva si všímá poklesu počtu útoků v letních měsících, které vysvětluje jednak interní změnou priorit útočníků, přípravě nových cílů a aktivního hledání nových sílu (na základě hlášení o skenování a pokusech o vniknutí do informačních systémů), ale také mnohem přízemnějším důvodem. SSSCIP totiž předpokládá, že většina útočníků jsou „hackeři v uniformách“, proto si letní pokles kritických incidentů vysvětlují také „čerpáním dovolených“.

Počty incidentů v 3Q a 4Q 2022, zdroj SSSCIP

Hlavní (a účinnou) technikou útoku byl v roce 2022 spear phishing. Oproti předchozímu období však Ukrajinci zaznamenali posun v taktice ruských skupin, oproti dřívějšímu období, ve kterém útočníci utočili napřímo na primární cíle (a zaznamenali spíše menší úspěch), ve 3. a 4. čtvrtletí se útočníci začali více zaměřovat na zneužívání technických zranitelností organizací, které byly propojeny s hlavním cílem prostřednictvím dodavatelského řetězce.

Častým vektorem útoku je využití malwaru. Rozšířena je kompromitace účtů prostřednictvím malwarových infekcí CobaltStrike zneužívající existující zranitelnosti. Důležitou roli při kybernetických útocích hraje také zneužití přístupových práv do interních sítí organizací prostřednictvím VPN bez dvoufaktoru. Útočníci také ve 3. a 4. čtvrtletí aktivně zneužívali e-mailové služby k šíření malwaru se zaměřením na vládní segment a segment kritické infrastruktury, zejména energetiky.

Druhy incidentů, zdroj SSSCIP

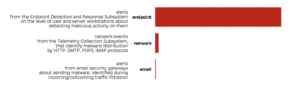

Na základě poskytnutých dat vyplývá, že nejčastějším způsobem detekce kybernetických incidentů probíhá na úrovni koncových bodů.

Způsoby detekce incidentů, zdroj SSSCIP

Nejvíce napadený sektor z hlediska kybernetické špionáže a agresivních operací zůstává ukrajinská civilní infrastruktura, včetně vládních institucí, subjektů kritické infrastruktury i subjektů spadajících pod obranu státu (jako například státní koncern Ukroboronprom).

Ale i organizace, které jsou zdánlivě nezajímavé, nejsou v bezpečí. Pokud hackeři vytipují subjekt, který je zranitelný, ale nepatří mezi subjekty armádní infrastruktury, útočníci vytěží data z organizace bez toho, že by zdrojová data smazali. Příkladem mohou být zdravotnická data, která jsou důležitým zdrojem zpravodajských informací, protože tato data mohou být použita pro psychologické operace proti důležitým osobám.

Zpráva také popisuje kybernetický útok z druhé poloviny roku 2022, který s cílem poškodit Bezpečnostní službu Ukrajiny kompromitoval účty v aplikaci Signál, kde se útočník vydával za oprávněného uživatele a získával cenná data. Státní pohraniční služba Ukrajiny zažila útoky na své komunikační satelity a na systém, který používají příslušníci pohraniční stráže ke kontrole totožnosti osob překračujících státní hranici Ukrajiny, „Shliakh“.

Pokud se podíváme na sektor elektronických komunikací, ukrajinský CERT eviduje za loňský rok 43 incidentů. Cílem ruských útočníků je samozřejmě prostřednictvím přerušení telekomunikačních služeb způsobit paniku a dezorganizaci civilního obyvatelstva. V první polovině roku 2022 byl hlavní cíl kybernetických útočníků v odvětví telekomunikací narušit provoz nebo získat přístup k pozemní IT infrastruktuře.

Ve druhém pololetí roku 2022 byly útoky v tomto sektoru zaměřeny především na soukromé IT společnosti, které poskytují služby a produkty vládnímu segmentu (útoky na dodavatelský řetězec). Vstupním bodem útoků v těchto případech byli poskytovatelé internetových služeb a hostingových služeb. Například e-mailové systémy Zimbra byly zneužity pro další útoky na zákazníky těchto služeb často ze segmentu státní správy nebo energetiky. Tam, kde se útočníkům nepodařilo proniknout do organizace přímo, zkoumali možnost vstupu například prostřednictvím hostingových služeb.

Zpráva také konstatuje, že ruské vládní kyber-hackovací týmy mají obvykle omezené lidské zdroje z důvodu úzkého hrdla při nabírání expertů do státních bezpečnostních složek. Dalším důvodem je i fakt, že IT experti v oblasti kybernetické bezpečnosti, kteří pracují pro komerční sektor, nechtějí pracovat pro zločineckou vládu a často zvolili emigraci. Typická jednotka se tak skládá z 5 až 10 hackerů a 10 až 15 analytiků.

Kromě ruských aktérů byly zjištěny i aktivity skupin napojených na Írán a Čínu. Jednalo se však o ojedinělé případy APT, které jsme zaznamenali v minulosti s naznačeným původem v dané zemi, avšak Ukrajinci nemají dostatek důkazů pro to, aby tyto útoky přiřadili ke státem sponzorovaným útokům.

V závěru obsahuje zpráva sadu doporučení, mezi které patří minimalizace prostoru pro krádež identit a hesel pro zneužití účtu, používání multifaktorové identifikace, efektivní nastavení uživatelských práv, zabezpečení vzdáleného přístupu a rozhraní pro přístup do veřejného internetu, využívání řešení pro ochranu proti malwaru, detekci narušení, monitorování toků, detekci koncových bodů a ochranu identit s centrální konzolou pro správu a neustálé vzdělávání uživatelů.

Bude zajímavé sledovat, jak se probíhající kybernetická válka na Ukrajině propíše do finální podoby zákona o kybernetické bezpečnosti, který připravuje NÚKIB. Z návrhu, který prošel veřejnou konzultací je vidět, že se úřad snaží vypořádat s aktuálními hrozbami, se kterými se potýkají i Ukrajinci. Návrh obsahuje například opatření k minimalizaci negativních dopadů kybernetických incidentů, ale i mechanismus prověřování bezpečnosti dodavatelského řetězce. Jak se ukazuje právě dodavatelský řetězec je na Ukrajině jedním z významných vektorů kybernetických útoků. Uvidíme, co NÚKIB nakonec pošle do meziresortního připomínkového řízení.

To nejdůležitější se vešlo na 1 řádek:

„Ukrajinci nemají dostatek důkazů pro to, aby tyto útoky přiřadili ke státem sponzorovaným útokům.“

aneb: Nikdo jiný podobné útoky neřeší a jedná se o problém Ukrajiny, všichni ostatní totiž pro to, že jsou to Rusové důkazy mají.

Pokud se tedy oprostíme o jistou dávku ideologické angažovanosti, zjistíme, že identické intruze probíhají neustále a v identické formě po celé planetě a to především prostřednictvím HW, který postrádá esenciální předpoklady pro bezpečné použití, nebo je jeho bezpečí definováno rámcem spolupráce se správnými vládními agenturami.

Dle mého bezpečnost Ukrajiny ohrožujou zcela jiné bezpečnostní incidenty, než ty které můžeme globalizovat pouhým přepsáním označení místa pozorování. Stejnými bezpečnostními incidenty jsou ohroženy všechny státy a je při nejmenším nepravděpododobné, že by se jednalo o specifikum Ukrajiny. Zatím je spíše patrné, že vojenské síly RF preferují nikoliv soft praktiky kybernetické války, ale brute force, které mají dlouhodobější výsledky v podobě vyřazení řídících středisek. U Rusa a nejen u něho platí totiž jedno pravidlo – používám pouze to, co platí na mě. Kybernetické útoky představují dnes formu nátlaku, která není „zúčtovatelná“ – tzv. prostě nelze spoléhat na jasný výsledek bez toho, abych danou technologii mohl použít jako zbraň.. Technologii mohu použít jako zbraň pouze, pokud jsem jí tak zkonstruoval. Jasný výsledek lze očekávat pouze u činností, které jsou dopředu ovlivnitelné pomocí technik, které byly do technického prostředku vloženy již v momentě designu, nebo jeho design používá stavební prvky, které tyto hrozby nepředpokládaly. Za nejúspěšnější historickou kyberšikanu lze označit případy vyřazení PVO Iraku v 90 letech a zavirování odstředivek sousední země, o které se svůj čas zdálo, že ji bude možné demokratizovat, nebo tam míst alepoň svého bastarda. Kdo byli autoři útoku, všichni víme a z toho plyne i naše bezpečnostní agenda. Naše bezpečnostní agenda tedy staví na paradigmatech vložených zadních vrátek, tajných funkcích a omezenné bezpečnosti bezpečnostních protokolů. Tedy opravdové útoky hrozí pouze z těchto směrů, proto vylučujeme z integrace čínské výrobce telco techniky (že, pane ex předsedo?), proto jsou nám cizí TikToky, proto musí libovolný protokol projít certifikací a doplněním o „další“ funkce pod taktovkou a kolikrát i majetkovým podílem krycích organizací tajných služeb a pokud není v zóně našeho vlivu a dokonce odhaluje naše zadní dvířka, je nutné ho demokraticky vyřadit ze soutěže (kasperski).

Zmínka o úzkém hrdle jako by vypadla z interní zprávy civilní a vojenské kontrarozvědky ČR, která se dlouhodobě potýká s personální impotencí a schopnosti s těží monitorovat stav bezpečnosti v českém kyberprostoru, ale jakkoliv postrádá schopnost zasahovat do případných bezpečnostních hrozeb, které přicházejí především z míst, které nečekají. V běžném styku se tato místa dají označit za Alamo. Ono když Vám přilítne první facka od osoby blízké, mělo by to být varování, podruhé velmi nebezpečnou skutečností a napotřetí, že to pravidlo. U nás se z toho stala oblíbená kratochvíle. V našem případě, jako nespolehlivému spojenci nejsou tedy dostupné žádné reálné nástroje, které by vedly k praktickým krokům a jsme pouze lakmusovým papírem na bidlu někoho jiného.

Co se týče RF, je nutné mít na vědomí, že konflikt na Ukrajině sice vedl k jíž zmíněným přesunům informatiků za hranice RF, co ale nikdo již neřešil, bylo to, že se tito informatici v zahraničí setkali s barierou integrace, jakožto občanů nepřátelského státu, příležitosti nenašli a pokud se integrovali, tak představují bezpečnostní rizika strukturálně a dlouhodobě, protože při jejich úrovni profesního drilu velmi rychle nacházení bezpečnostní niky v hostujících zemích a nedělají to ani z území dotčeného státu. Kdo zná Rusy, ví, že neexistuje nic jako ruský emigrant, ale pouze na čas přesídlený. Ti co neuspěli se vracejí s tím, že poznali, že jsou skutečně nevítanými hosty a vracejí se do vlasti s tím, že hledají nové zaměstnavatele a bezpečnostní síly na ně čekají s otevřenou náručí. Dokonce i peněžní kompenzace jsou na takové úrovní, že je práce v zahraniční projevem špatného zhodnocení situace.. Jenom pro poodkrytí úrovně informatické společnosti v RF doporučuji nastudovat hloubku a úroveň digitalizace státu (Gosuslugi) nebo hloubku a úroveň integrace městkých služeb v oblasti řízení hromadné a automobilové dopravy ve velkých městech. Úroveň ponížení, kterým budou stiženi dotčení „studenti“ podrobení, by bylo fajn dále zkoumat pod lékařským dohledem. Rusko se spíše orientuje na integraci vnitřních informačních systémů, než aby se cíleně hrabalo v cizím bordýlku. Čas a lidé jsou příliš drahá surovina, než aby své životy tratili na nesmysly. Pro Rusa je daleko jednodušší poslat Baširova do USA, aby tam náhodou vykolejil vlak, nebo nedej bože zhořela chemička na výrobu nitridů, než aby stál u cizího zámku a zkoušel se v něm hrabat paklíčem.

Dle mých informací probíhá kybernetický boj v úplně jiné rovině. V rovině Brute force útoků na infrastrukturu s jejím fyzickým vyřazením, protože jediné, co momentálně Ukrajině chybí, je čas. Čas a lidi. Obojí je v takové deficitu, že zabývat se potencionálními riziky v popsaných oblastech je plýtváním obojího.

A tak. Mezi zcela zdokumentované případy patří použití především Radioelektronického boje a podvratné činnosti přímo na území Ukrajiny, kde se zcela zjevně v posledních 3 měsících začínají objevovat organizované buňky diverzních skupin, které do svých řad lákají nespokojené a zklamané Ukrajince a zdrojem intruzí jsou cílené útoky na fyzickou infrastrukturu prostřednictvím klíčových osob v těchto organizacích. V rámci bojových akcí se Rusům do rukou opakovaně dostaly funkční štábní řídíci systémy a opakované přístupy do organizačních a plánovacích nástrojů NATO. Ukořistěné komunikační prostředky jsou pečlivě zkoumané specialisty (nejen vojenskými, ale především civilními), kteří začínají tyto zařízení napodobovat a využívat jejich slabých stránek vlastností ve vlastní prospěch, což pozorujeme v podobě velmi nízké účinnosti navigačních a komunikačních prostředků ukrajinskou armádou, která se čím dál častěji musí spolehat na drátová vedení nebo na posly. Naváděné bomby nelítají kam mají, protiradarové střely se odklánějí od cílů, útočné drony nedolétají k cílům a dronové roje nemohou ani vzlétnout. Toto stínování telekomunikačních schopností vojsk s technikou NATO považuji za daleko nejnebezpečnějsí projev kyberútoků na Ukrajinu. Účel světí prostředky a mám pocit, že Ukrajina se stala nikoliv naším prostředkem k docílení stanovených cílů, ale polygonem přípravy na vedení moderního elektronického boje proti naším prostředkům.