Ve dvou posledních příspěvcích o projektu Turris jsme si popsali, jak nám „minipot“ pro Telnet na routerech pomohl odhalit botnet složený z velké části z domácích routerů od firmy ASUS (1, 2). V tomto článku se podíváme na to, jak mohli být tyto routery napadeny útočníkem.

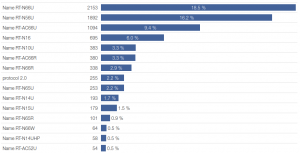

Když jsme zjistili, že stovka zařízení zkouší Telnet na našich vývojových routerech se stejnou kombinací jmen a hesel, rozhodli jsme se, že se musíme na tuto věc podívat více z blízka. Kromě toho, že jsme mezitím nasadili minipot pro Telnet na všechny routery Turris a v této chvíli již evidujeme přes 13 000 unikátních IP adres (70 % z toho routery ASUS), které všechny zkouší stejná hesla, udělali jsme i několik dalších opatření. S pomocí CSIRT.CZ oslovujeme domácí i zahraniční ISP, u kterých byla tato činnost pozorována, a snažíme se získat více informací. Nainstalovali jsme také plnohodnotný honeypot pro Telnet, kde jsme již chování několika útočníků zachytili. V neposlední řadě jsem si také zakoupili jeden z modelů routeru, který se na seznamu útočníků často vyskytoval a vystavili jsme ho na Internet, abychom zjistili, zda a jak bude případně napaden.

Jednalo se o router RT-N10U hw revize B1. Na zakoupeném routeru byla verze firmware 3.0.0.4.374_168. S pomocí nástroje přímo na routeru jsme ověřili, že novější verze firmware není k dispozici. Nastavili jsme také nové netriviální heslo pro webové administrační rozhraní.

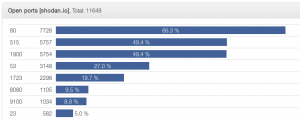

Abychom o možných útocích zjistili co nejvíce, vypnuli jsme v jeho nastavení firewall. To je situace, která pravděpodobně odpovídá mnoha napadeným routerům, jak je zřejmé z analýzy služeb, které jsou na nich dostupné. Na tomto místě je vhodné poznamenat, že router obsahuje volbu, zda má být jeho webové administrační rozhraní dostupné i na WAN rozhraní nebo pouze z LAN. Tato ochrana je však implementována pouze ve firewallu, což znamená, že při vypnutém firewallu nemá toto nastavení žádnou funkci a administrativní rozhraní je dostupné vždy.

Takto připravený router jsme nechali bez připojení dalších zařízení v samostatné části sítě dostupné z Internetu a sledovali, co se bude dít. Kromě obvyklých pokusů o přístup na admin rozhraní WordPressu či mysqladmina jsme v prvních dvou týdnech zaznamenali jen větší množství přístupů na uPnP službu na portu 1900. Situace se ale změnila o tomto víkendu. V záznamech komunikace s routerem se objevil přístup z adresy z Bulharska na webové rozhraní routeru se správným heslem. Žádný pokus o postupné testování hesel jsme nezaznamenali. Po bližším zkoumání záznamů jsme zjistili, že nastavené heslo se objevilo v čitelné podobě v jedné z předchozích odpovědí routeru a to konkrétně na URL /error_page.htm, kde je v javascriptu část:

if('1' == '0' || 'XXXXXXXXX' == 'admin')

setTimeout("parent.location = \"http://"+new_lan_ip+"/QIS_wizard.htm?flag=welcome\"", 2*1000);

else

setTimeout("parent.location = \"http://"+new_lan_ip+"/QIS_wizard.htm?flag=detect\"", 2*1000);

}

Heslo jsme nahradili za XXXXXXXXX. Stejné chování se navíc projeví i ve chvíli, kdy ponecháme firewall zapnutý a pouze povolíme administraci z WAN rozhraní a spolehneme se na vestavěný mechanismus autentizace, protože problém je v samotném webovém rozhraní routeru.

Tato skutečnost nás samozřejmě vyděsila a pátrali jsme dál po této neuvěřitelné bezpečnostní díře. Ukázalo se, že tato chyba byla již objevena a nahlášena ASUSu nejpozději v únoru 2014. Byla zdá se opravena v novějším firmware ale pouze pro některé modely.

Jak jsem již zmínil výše, náš router sám tvrdí, že novější verze firmware neexistuje. Pokud však člověk použije Google, novější verzi firmware najde (3.0.0.4.376.3754) a z jejího chování i zdrojových kódů je zřejmé, že zde je problém již opraven. Dovolil bych si zde autorům webového rozhraní routeru doporučit, aby funkci automatického vyhledání aktualizace raději úplně odstranili, když už nefunguje. V této podobě totiž zbytečně mate a i uživatel, který o problémech s aktuálností firmware ví a snaží se svůj router udržet aktuální a bezpečný, má smůlu.

Závěr

Pokud shrnu výše uvedený text: koupili jsme nový router, ověřili aktuálnost firmware, nastavili bezpečné heslo a umožnili administraci z Internetu. Do tří týdnů nám díky neuvěřitelně hloupé bezpečnostní chybě v software někdo router úspěšně napadl. Nejsme sami. Na Internetu je ještě minimálně 9000 dalších routerů téhož výrobce, které jsou na tom stejně. A to jsou pouze ty, které zkouší napadat další počítače přes Telnet a snadno je tedy poznáme. Ve skutečnosti jich může být díky této chybě řádově více.

Na závěr tohoto článku bych rád připomněl, že tento problém se netýká jen routerů ASUS a jedné nepříjemné chyby ve firmware. Je to obecný problém zařízení, která nejsou pod přímým dohledem a vzhledem k jejich ceně si výrobce často ani nemůže dovolit je donekonečna aktualizovat. Nepříjemné je, že tato malá zařízení můžou znamenat obrovskou díru do naší sítě a našeho soukromí.

Budete nějak pokračovat v tom, aby Asus ty chybné routery opravil? Alespoň ten router reklamovat, i když to nejspíš skončí tím, že vám vrátí peníze, než aby to doopravdy opravili.

S tím, že se výrobci nevyplatí ta zařízení aktualizovat se přece nemůžeme smířit. To budeme mít za chvíli internet plný škodlivého provozu od takovýchhle zařízení a mezi všemi těmi spamy a viry se občas mihne nějaký paket regulérního provozu.

Pokud by se jednalo o novou chybu bez existence opravy, postupovali bychom úplně jinak – nejprve pokus o kontaktování výrobce, atp. V tomto případě je ale chyba již dlouho známá a existuje i oprava, i když je bohužel trochu maskovaná chybou samotného výrobce v kontrole dostupných aktualizací. Problém je spíš systematický.

Router bychom nejspíš reklamovat mohli, ale nedělám iluze, že by to něčemu pomohlo. Navíc v našem případě zařízení účel, proč jsme si ho koupili, plní na výbornou :) a rádi si ho necháme na další sledování.

Osobně si myslím, že jediný způsob jak něco udělat pro zlepšení situace na trhu je publikování nalezených děr. Medializace problémů a následné zhoršení reputace spojené s nižšími prodeji je jediné, na co mohou výrobci slyšet.

Ty chyby na straně výrobce ale ve výsledku znamenají, že je na internetu spousta nezabezpečených zařízení. A chyba není jen v kontrole dostupných aktualizací, chyba je vůbec v tom systému, že aktualizace routeru závisí na tom, že se uživatel na router přihlásí (proč by to dělal?) a nechá zkontrolovat aktualizace (proč by se o to staral?).

Podle mne medializace problémů situaci nijak nezlepší, to, že mají routery nějakého výrobce bezpečnostní chyby není kritérium, podle kterého by se většina populace rozhodovala. To by musela být nějaká mediální kampaň, že ty nezabezpečené routery ohrožují i počítače toho, kdo je má doma. A pak by musel existovat nějaký způsob, jak to zákazník rozpozná – třeba nějaký certifikát, který si bude moci výrobce namalovat na krabici, který bude dokládat, že výrobce garantuje, že daný výrobek se bude ve výchozím stavu automaticky aktualizovat alespoň pod dobu tří nebo pěti let od prodeje.

Další možnost je řešit to zákonem, já bych dával přednost tomu zkusit nejprve dobrovolnou regulaci. Ale současný stav je neudržitelný, a nic se na tom nezmění, když to výrobcům i kupujícím bude jedno.

Já myslím, že situace na poli většiny routerů bude velice tristní. Dílče přispěním vývojářů jejich firmware a dílče přispěním jejich správců. Jen tak náhodou jsem zkusil připojit se na IP adresu, kterou mi Váš SSH honeypot signalizoval jako zdroj pro mne zajímavějších příkazů než jen očmuchání – zjistil jsem, že na IP adrese (mimochodem české) sídlí zařízení s AirOS. Za pár vteřin jsem si na netu našel, jaké je výchozí jméno a heslo pro tento typ zařízení. Použil jej a ejhle – ocitnul jsem se v kompletním konfiguračním rozhraní a přemýšlel, co teď udělat. Odolal jsem pokušení a raději se odhlásil a odpojil.

Bohužel se obávám, že máte pravdu.

Dal by se dálkově napadnutým routerům aktualizovat FW?

Bohužel ne. Aktualizace firmware je možná pouze z LAN části sítě, z WAN neproběhne.

Vedel by som si predstavit keby sa naviazala daka spolupraca s ČOI. Ked niekto predava pokazene potraviny, dostane obrovsku pokutu, ked niekto predava pokazene routery….tak nic a neexistuje ziadna paka ako s tym nieco spravit. Inac pekny clanok !

Dnes mne napadlo to samé. Ty routery jsou vadné a výrobce o tom ví, přesto je dál prodává jako bezvadné. To je podle mne věc, kterou může řešit ČOI. Ano, dopadne to nejspíš nespravedlivě na prodejce, ale přímo na výrobce v současné době asi žádné páky nejsou.

To je zajímavý nápad. Zkusíme se na tuto možnost podívat.

Děkuji za informaci, vlastním vámi testovaný model od asusu a spoléhal jsem se právě na vyhledání aktualizací z prostředí routeru. Po ruční aktualizaci již tlačítko nespustí prohledání webu asusu automaticky, ale otevře ho v nové záložce prohlížeče. Takže pak se chová v podstatě tak jak doporučujete na konci článku výrobci. Bohužel těžko ovlivní asus výrobky, které jsou již na trhu ….

Tak Cisco na tom zjevně není o moc lépe…

https://threatpost.com/default-ssh-key-found-in-many-cisco-security-appliances/113480

Link popisuje predsa len inu situaciu, aj s warkaroundom. Otazka, jak „moc lépe“ ci „trochu lépe“ na tom cisco je… Mohli by autori otestovat…

Dobry. Mam tiez pripojenie cez ADSL modem a napadla ma takato vec. Najviac sa bojim, ze mi niekto prestavi DNS a ked pojdem na stranku mojej banky… Tak ma napadlo, pouzivam Linux, instalujem ho aj vsetkym znamym a v adresari /etc/resolv.conf je IP adresa DNS servera. Samozrejme, teraz odkazuje na IP adresu modemu – 192.168.1.1 Co keby som tam vpisal IP adresu DNS, ktoru ma moj poskytovatel ISP na strankach – Telekom. Bol by som potom chraneny, ze aj ked zmeni utocnik nastavenie DNS v modeme, moj pocitac pojde aj tak cez Telekom DNS server ?

Dobrý den,

přístup, který popisujete je možný a proti jednoduchému přesměrování DNS na routeru by Vás ochránil. Nevýhodou je, že musíte tyto změny udržovat na všech počítačích a můžete narazit na problémy v případě, že poskytovatel bude adresy měnit. Napadený router by také teoreticky mohl správné odpovědi od DNS resolveru Vašeho poskytovatele za chodu měnit, i když to je složitější úloha a v praxi jsme ji zatím neviděli.

Existují i další možnosti, jak se proti tomuto bránit, i když žádný z nich není stoprocentní. Jasným kandidátem je používání DNSSEC, které slouží pro kryptografické podepisování DNS záznamů a umožňuje ověřit jejich pravost. Jako jednoduchou možnost si můžete např. do prohlížeče nainstalovat doplněk, který za Vás bude DNSSEC hlídat – https://www.dnssec-validator.cz/. Důležité je také při návštěvách důležitých webů, jako jsou banky atp., dávat pozor na použití HTTPS, upozornění prohlížeče o certifikátech a pečlivě studovat případné informace o problémech s nimi.

Pouzil som OpenDNS a pri jeho IP adresach hadam nevadi, ze poskytovatel bude nieco menit….

Aktualizace routeru nebude tak rozsáhlý problém, jako výchozí nastavení velké části low-end routerů. Téměř každý domácí routřík má jméno a heslo „admin“ a bojím se představit si, jak obrovské množství zařízení se zapnutým „WAN Managementem“ leží na Public IP.

asus je nejvetsi shitka router na svete ani zyxel ani tpllink nema takove problemy jako ausus je to SHIT uz nikdy vic ASUS