Měli jsme možnost se zblízka seznámit s jedním případem zneužití ukradených přístupových údajů k e-mailové schránce služby Gmail.com. Přišlo nám důležité ukázat uživatelům, k čemu může být zneužit jejich e-mailový účet při ztrátě údajů, jak může být zneužita přirozená lidská snaha pomáhat a na jaké kroky by neměli zapomenout, pokud už se jim něco podobného stane, či ještě lépe, jak být aspoň částečně připraveni.

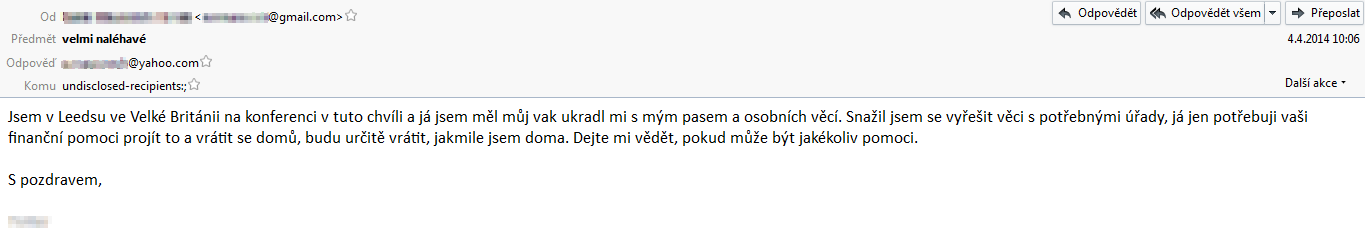

V pátek 4. dubna se na nás obrátila uživatelka e-mailové schránky umístěné na službě Gmail.com s tím, že všem jejím kontaktům, které měla na této službě, chodí následující zpráva a to jak v českém, tak i v anglickém jazyce.

V Polsku se objevil nový a obzvlášť záludný útok na domácí uživatele

Akademický CSIRT tým CERT Polska upozornil předminulý týden na nový a velmi nebezpečný útok, který zneužívá nedávno nalezené chyby v domácích routerech. Útočníci při něm změní DNS servery v routeru na DNS servery ovládané útočníky. Pokud si pak oběť vyžádá například adresu www.skvelabanka.cz, útočník ji může přesměrovat na jím ovládané webové stránky. Tento útok postihne všechna zařízení, která jsou v koncové síti připojena, lhostejno, zda se jedná o mobilní telefon, tablet s OS Android, MAC či PC s OS Linux nebo Windows. Takto se útočníkům efektivně podařilo překonat problém s multiplatformním prostředím, které obvykle brání rozšíření klasického bankovního malwaru na více platforem. Na druhou stranu je útok omezen přítomností zranitelného routeru v dané síti.

Co nám říká aféra kolem Yahoo?

Ti z Vás, kteří čtou naše aktuality z bezpečnosti, možná před časem zaznamenali informaci týkající se nebezpečné reklamy, která byla součástí stránek yahoo.com. Klienti, kteří navštívili yahoo.com, obdrželi jako součást stránek také reklamy ze serveru ds.yahoo.com.

Některé z těchto reklam však byly nebezpečné. Tyto reklamy byly vložené jako rámce, které odkazovaly na další domény, z nich pak vedlo přesměrování na další adresu obsahující exploit kit zaměřený na chyby v Javě. V případě úspěšné exploitace byl pak na počítač návštěvníka stránek yahoo.com nainstalován některý z následujících malwarů:

– ZeuS

– Andromeda

– Dorkbot/Ngrbot

– Advertisement clicking malware

– Tinba/Zusy

– Necurs

Podle odhadů postavených na návštěvnosti stránek yahoo.com a obvyklé percentilové úspěšnosti v případě těchto útoků (okolo devíti procent) se odhaduje, že každou hodinu, po níž byly tyto reklamy na yahoo.com poskytovány, bylo některým z uvedených virů nakaženo 27 000 návštěvníků.

Proč o tom píši? Protože jsme tentokrát měli štěstí. Zdá se, že čeští uživatelé nebyli cílovou skupinou tohoto útoku (reklama byla primárně zaměřena na Rumunsko, Velkou Británii a Francii). Navíc yahoo.com nepatří v ČR mezi nejpoužívanější služby. Jenže nikde není řečeno, že příště se podobný útok nebude šířit ze stránek, které jsou v České republice populární.

Každá společnost, která prodává reklamu, může být podobným způsobem zneužita. Proto je potřeba, aby konečně koncoví uživatelé vzali na sebe zodpovědnost za správu a údržbu svých počítačů.

Devítiprocentní úspěšnost těchto útoků je prostě příliš vysoké číslo a je jasné, že se útočníkům podobné akce stále vyplatí. Přitom by stačilo, kdyby uživatelé udržovali své programové vybavení aktualizované, protože v případě použití různých exploit kitů se v drtivé většině případů jedná o již známé a záplatované zranitelnosti.

Bohužel nejde jen o soukromí a finance těchto nezodpovědných uživatelů. Jejich nezájem může mít v propojeném světě Internetu dopad na další uživatele. Otázkou je, jak přimět uživatele, aby se sami starali o stav svých počítačů.

Pavel Bašta

Jak ochránit svou doménu před chybou registrátora a neskončit jako avg.com?

Možná jste zaznamenali útok na doménu známého výrobce antivirového softwaru. Pokud ne, zde je krátké shrnutí.

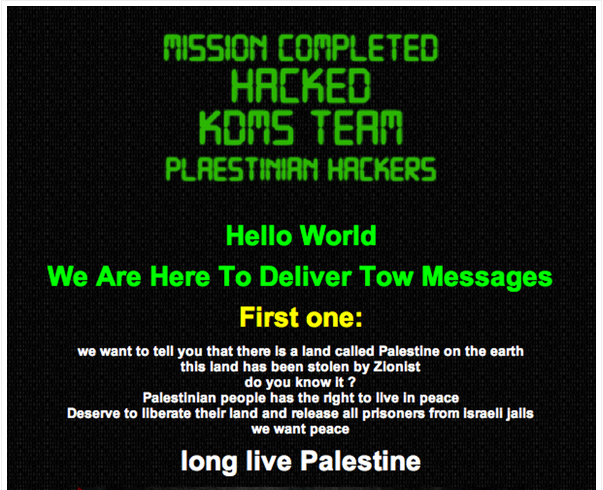

Před několika dny byl palestinskou hackerskou skupinou KDSM v dopoledních hodinách změněn obsah stránky avg.com a dalších. Na stránce se objevilo politické prohlášení této skupiny, které se vztahovalo k problematice Palestiny a Izraele. Nutno dodat, že poškozených doménových jmen bylo údajně více, dalším z potvrzených je doména jiného antivirového produktu avira.com.

Prohlášení na stránce avg.com

Pro nás bezpečáky i pro držitele doménových jmen je však asi nejdůležitější vědět, co se stalo na pozadí a jak se proti takové situaci co nejlépe chránit. Podle dostupných informací se opakovala podobná situace, k jaké došlo v říjnu minulého roku u domény google.ie.

Útočníkům se tedy opět podařilo přes registrátora změnit informace o DNS serverech, na kterých je doména spravována. Na DNS serveru ovládaném útočníky pak již útočníci nasměrovali záznam na své webové stránky, tedy na stránku s již zmiňovaným prohlášením.

Podle prohlášení společnosti Avira se zdá, že v tomto případě buď zafungovalo sociální inženýrství nebo nějak selhala logika aplikace, která je u registrátora Network Solutions používaná při resetování hesel. Doufejme, že se společnost Network Solution k celé věci později vyjádří, abychom si mohli o útoku udělat co nejpřesnější obrázek.

A jak se tedy podobné chybě na straně registrátora bránit? Již v odkazovaném blogpostu o únosu domény google.ie jsem upozorňoval, že pomocí formuláře na našich stránkách je možné požádat o zablokování veškerých změn na konkrétní doméně v registru .cz domén. V té době však bylo možné blokaci i odblokování provést pouze pomocí žádosti s úředně ověřeným podpisem, či pomocí e-mailu podepsaného kvalifikovaným certifikátem. Díky nové službě doménový prohlížeč se však situace velice zjednodušila a samotnou blokaci či odblokování lze provést on-line a to dokonce nad více objekty najednou. Výhodou je, že stačí jednou validovat váš účet služby mojeID a získáte možnost kdykoliv zapnout či vypnout rozšířenou ochranu vaší domény v centrálním registru. Při původní metodě bylo potřeba se pro každou změnu autorizovat zvlášť.

Možnost zablokovat provádění změn na doméně se ve světle množících se útoků na registrátory domén ukazuje jako čím dál důležitější. Nově zavedená možnost provádět tyto změny on-line pomocí služby doménový prohlížeč usnadňuje používání této služby a přímo vybízí k jejímu většímu využívání. Pokud je pro vás vaše doména a její správné fungování důležité, měli byste využití této nově nabízené možnosti co nejdříve zvážit.

Pavel Bašta

Crimeware blackhole: funkce a ekosystém (seriál, 3. díl)

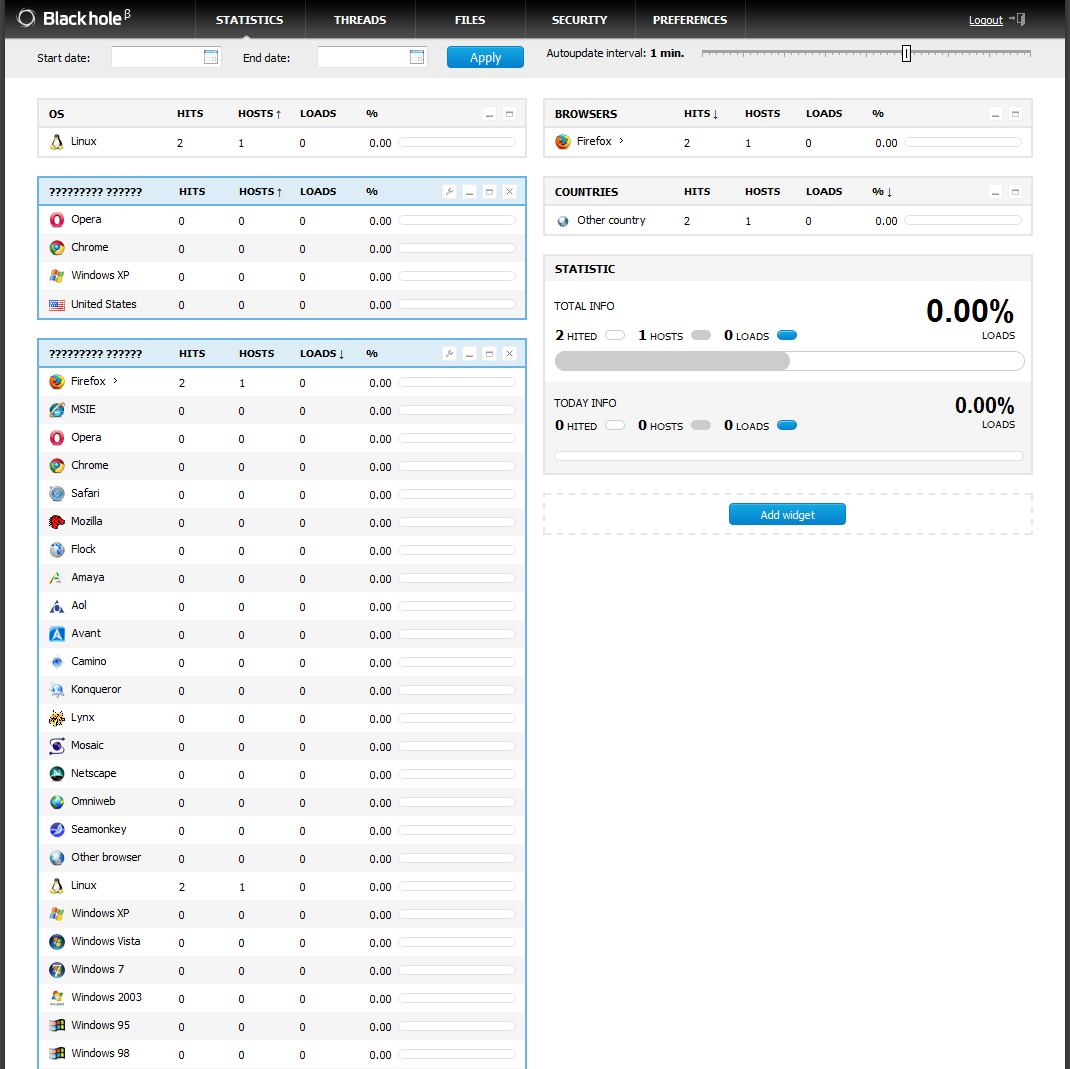

Minule jsme si ukázali, co dokáže již poměrně starý, avšak stále používaný trojský kůň Zeus. Na dnešek jsem slíbil, že si ukážeme, jak může útočník zneužít jiný tzv. crimeware pro šíření jím připraveného souboru obsahujícího Zeus. Blackhole již existuje v několika různých verzích, tak jak je postupně „vylepšován“. Měl jsem k dispozici poměrně starou verzi, 1.0.3., přičemž dnes již existuje verze 2.0, možná i vyšší. Pro získání přehledu o nebezpečí plynoucím z tohoto softwaru však stačí i starší verze.

Celý kit je napsán v PHP, k jeho provozování tedy stačí útočníkovi webový server s podporou PHP a nainstalovanou databází MySQL. K provozování blackholu tedy není potřeba žádné zvláštní znalosti. Pokud však útočník nechce provozovat vlastní server, může si blackhole pronajmout již rovnou předinstalovaný na serveru. Po přihlášení má útočník k dispozici přehlednou statistiku „návštěvníků webu“, včetně informace, kolik z nich bylo úspěšně napadeno.

Statistika útoků

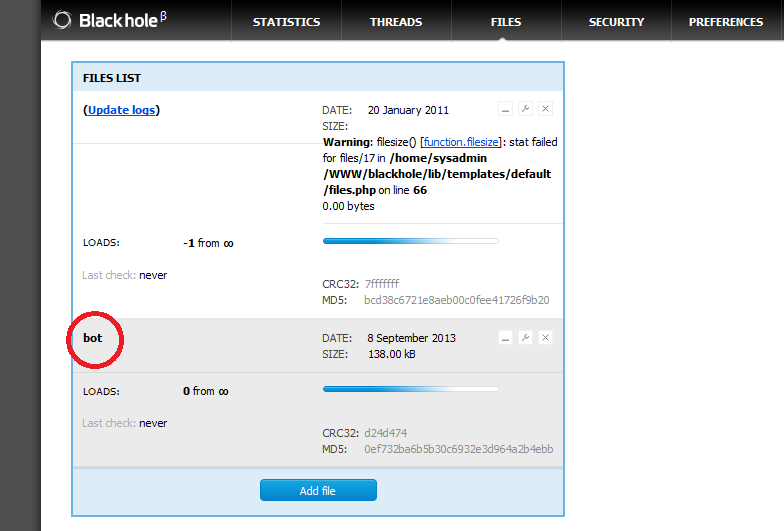

Útočník si nejdříve na server nahraje soubor, který se má spustit na počítači oběti po jejím úspěšném napadení.

Nahrání souboru z minulého blogpostu na server blackhole

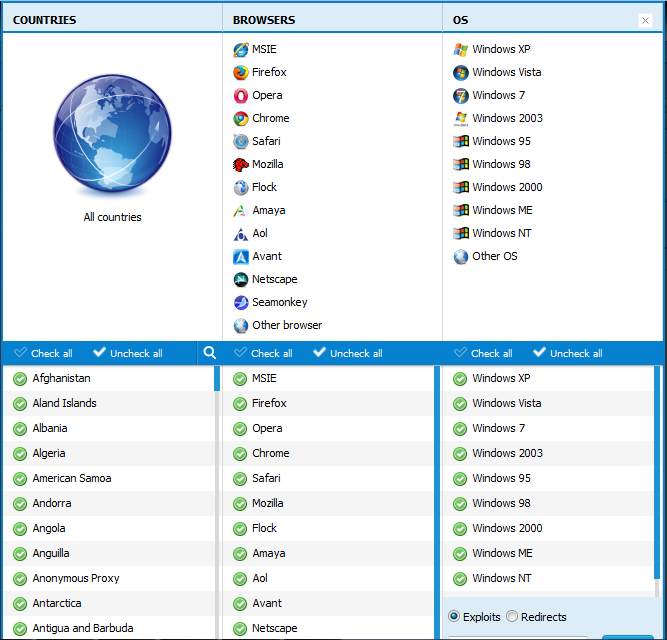

Dále musí útočník vytvořit novou útočnou stránku, která bude splňovat jeho požadavky. Může si zvolit, zda chce infikovat pouze návštěvníky z nějaké konkrétní země, či zemí, či zda chce infikovat kohokoliv z celého světa. Dále si může zvolit cíle útoku také podle používaného prohlížeče a operačního systému.

Výběr kritérií, která rozhodnou, zda bude počítač infikován či nikoliv

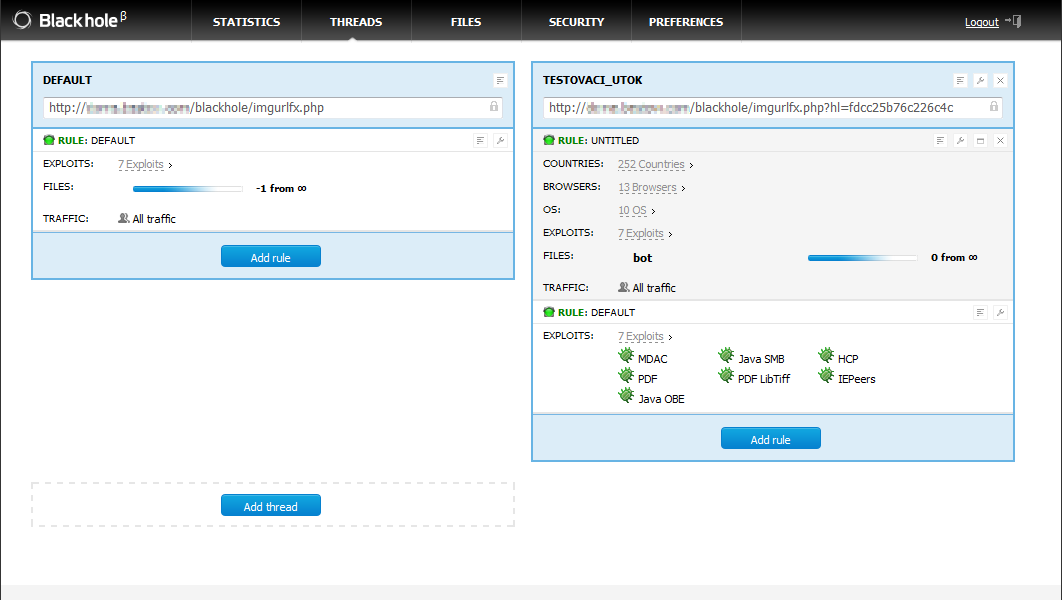

Pak již útočník pouze zvolí, jaké mají být zneužity zranitelnosti a jaký soubor má být po úspěšném útoku nahrán a spuštěn. V našem případě je to bot.exe z minulého blogpostu.

Výběr zranitelností a souborů s virem (opět zcela klikací záležitost, bohužel)

Ještě krátce k nabízeným zranitelnostem. Jedná se o zranitelnosti v jazyce Java, v Acrobat Readeru, v Internet Exploreru i v samotném operačním systému Windows. Pokud tedy navštívíte útočníkem vygenerovanou stránku, ať již přímo, či díky neviditelnému rámci vloženému do jiné stránky, pak bude váš počítač otestován na vybrané zranitelnosti a pokud blackhole nějakou z nich najde, pak bude do počítače nainstalován Zeus. Pak má již útočník váš počítač zcela pod kontrolou.

Připravený útok, nahoře lze vidět URL, na kterou je potřeba oběti nalákat

Dnes již existuje celá řada takovéhoto crimeware, avšak principy a techniky popsané v tomto seriálu platí obecně pro většinu z nich, ne-li pro všechny. Cílem bylo ukázat, že proniknout do našich počítačů nemusí být tak náročné na znalosti a že nás takový průnik může přijít poměrně draho.

Přitom by stačilo tak málo. Používat zdravý rozum a neklikat na každý odkaz, který nám někdo pošle, ať již e-mailem, nebo třeba přes Skype, či Facebook chat, mít funkční antivirovou ochranu a především udržovat náš operační systém i používané programy vždy aktualizované. Pokud si teď slibujete, že budete tyto zásady dodržovat, pak tyto blogposty splnily svůj účel.

Slovníček pojmů:

Crimeware: škodlivý software vyvíjený specificky za účelem automatizace kybernetické kriminality

Trojský kůň (trojan): program umožňující útočníkovi získat kontrolu nad napadeným počítačem, např. získávat uložená hesla, osobní dokumenty, mazat soubory atd.

PHP: Skriptovací jazyk používaný pro tvorbu dynamických webových aplikací

Webový server: Server umožňující běh webových stránek

MySQL: Jeden z nejvíce rozšířených databázových systémů

Zranitelnost: Slabé místo zneužitelné pro narušení bezpečnosti. Může se jednat například o chybu konfigurace, či chybu v programu.

Java: programovací jazyk navržený pro použití na různých platformách. Ke spouštění programů v jazyce Java musí být na daném zařízení nainstalován program, který umožní vykonání kódu Java na daném zařízení. Tento program však může být nositelem zranitelnosti.

Acrobat Reader: Populární program umožňující prohlížení pdf souborů

Pavel Bašta

Crimeware Zeus: funkce a použití (seriál, 2. díl)

V minulém úvodu, kde jsme si řekli, jak je crimeware používán a jak na sebe jednotlivé „specializace“ v rámci kyberzločinu mohou navazovat, jsem slíbil, že si ukážeme, jak jeden z těchto programů, konkrétně trojský kůň Zeus funguje.

Zeus spadá mezi crimeware s nejasnou definicí, někdo jej považuje za trojského koně, protože na počítači oběti získává citlivá data pro útočníka, někdo o něm zase hovoří jako o botnetu, protože útočník může napadené počítače na dálku ovládat a zároveň využívá řídící server, který k tomuto ovládání používá. Možná je to postupným vývojem, kdy původně sloužil Zeus především jako Keylogger, což však způsobovalo útočníkům problémy u bankovních aplikací používajících další autorizační mechanismus, například kód zaslaný pomocí SMS. Proto se postupně vyvinul až do dnešní podoby, kdy umožňuje za běhu měnit data posílaná do banky a data zobrazovaná uživateli. Útočník tak může za běhu měnit obsah a vzhled stránek, které se uživateli zobrazí. Ať tak či onak, množství počítačů napadených jen tímto softwarem dosahuje miliónů. Proto je důležité vědět, jak celý proces funguje a jak, poměrně jednoduše, se mohou uživatelé nejen této hrozbě bránit.

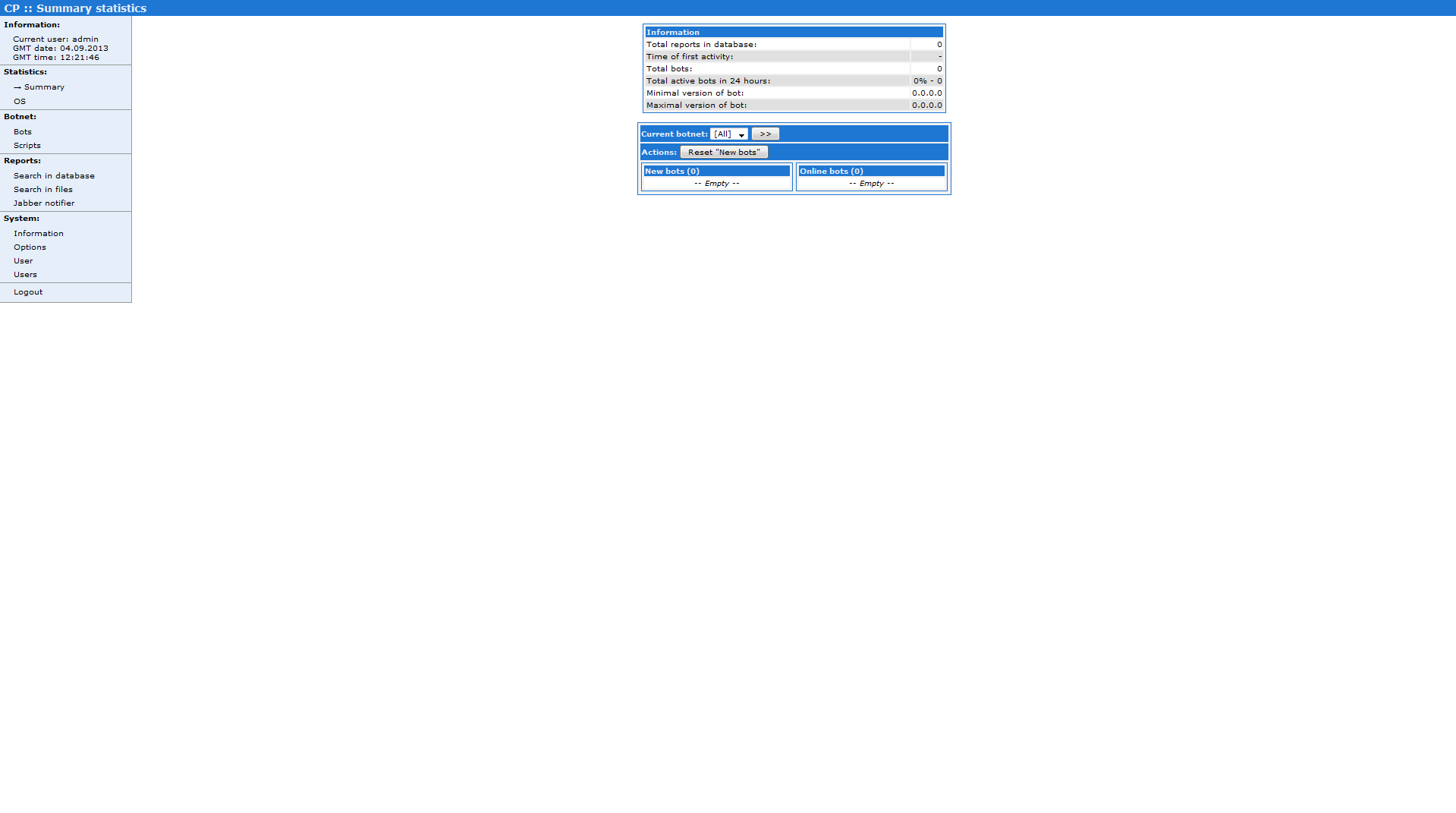

Z čeho se tedy Zeus skládá? Je to především webové rozhraní, přes které může útočník napadené počítače ovládat. V tomto webovém rozhraní může útočník sledovat informace o napadených počítačích a především jim může posílat další příkazy.

Webové rozhraní pro ovládání botnetu

Útočník si samozřejmě může napadené počítače různě filtrovat, například podle země, aktuálního stavu(on-line, offline), či třeba dle toho, zda je počítač za NATem.

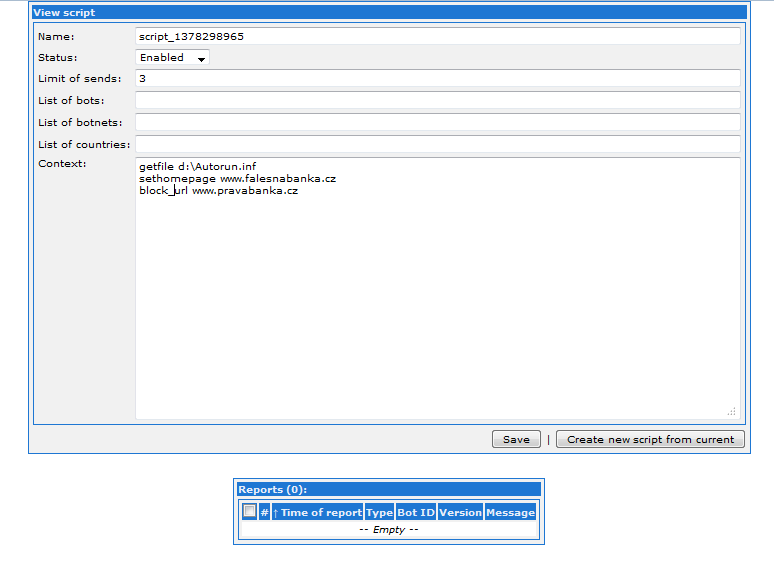

Za zmínku stojí i nastavování skriptů, které si následně jednotlivé nakažené počítače na útočníkově řídícím serveru vyzvednou a vykonají. Útočník tak může nechat nahrát a spustit na počítači nějaký soubor, nechat si nahrát všechny certifikáty uložené v daném PC na jeho server, blokovat konkrétní URL (třeba stránky výrobců antivirů) či třeba vypnout počítač.

Nastavování skriptu, příkazů umí Zeus vykonat pro svého pána podstatně více

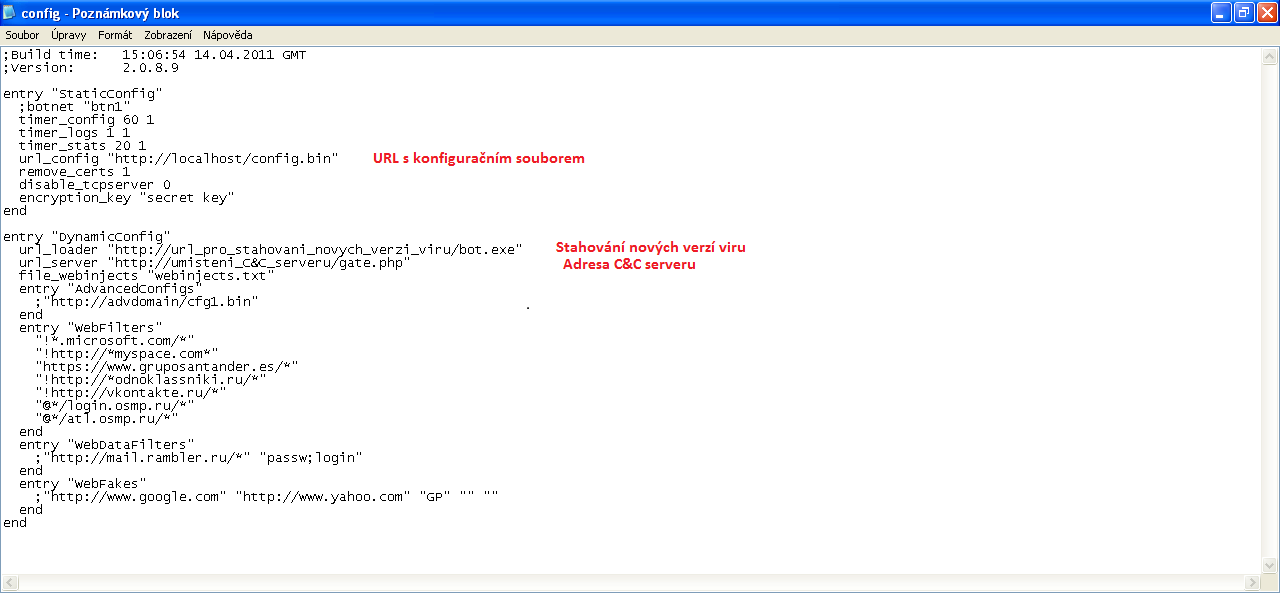

Kromě tohoto webového rozhraní, kterým celý botnet ovládá, však útočník také musí vytvořit samotný soubor, obsahující trojského koně. Ani toto není nic složitého. Před vygenerováním spustitelného souboru, který obsahuje trojského koně si útočník musí pouze nastavit několik statických informací, jako například, kde je jeho řídící server, jméno botnetu, do kterého bude vytvořený bot spadat, časový interval pro stahování konfiguračního souboru z C&C serveru, či šifrovací klíč.

Konfigurační soubor pro nově vytvářeného bota

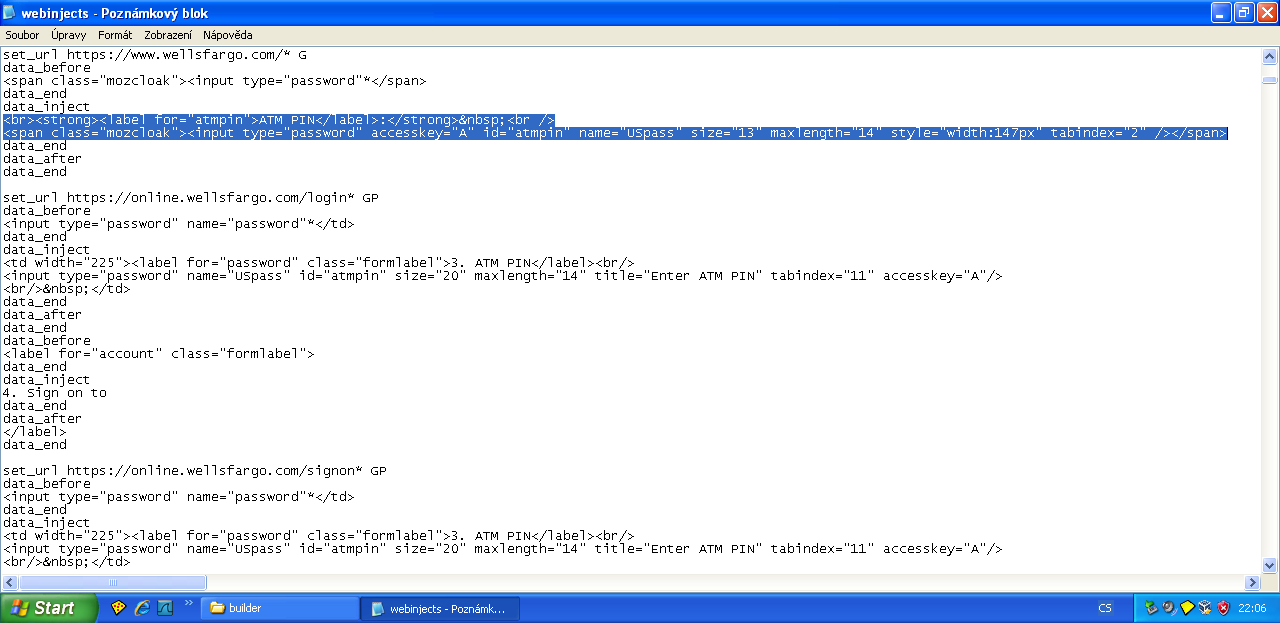

Při vytváření již také může být zahrnut soubor s předpřipravenými HTML injekcemi pro jednotlivé banky. Na následujícím obrázku tak můžete vidět zvýrazněnou část kódu, která vloží do přihlašovací stránky internetového bankovnictví formulářové pole dožadující se zadání PINu platební karty.

Soubor WebInjects obsahuje velké množství předdefinovaných útoků na nejrůznější banky

Mimochodem, i psaním těchto „HTML injekcí“ se někteří „programátoři“ živí. Na ruském fóru prologic.su můžete narazit na následující pěkný inzerát. Pro ty z nás, kteří již ve škole neměli azbuku – jedná se o nabídku již hotových „injekcí“, případně možnost nechat si napsat vlastní na míru.

Tato starší nabídka z ruského fóra je prostě neodolatelná…

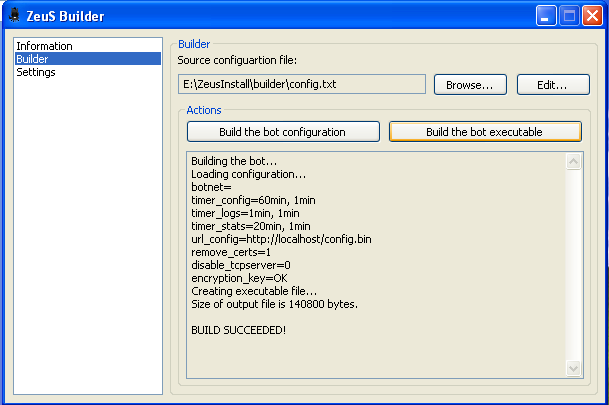

Pak už stačí útočníkovi pouze spustit aplikaci, která na základě těchto konfiguračních souborů vytvoří nový soubor s tímto nebezpečným kódem.

Aplikace pro generování souborů obsahujících malware Zeus

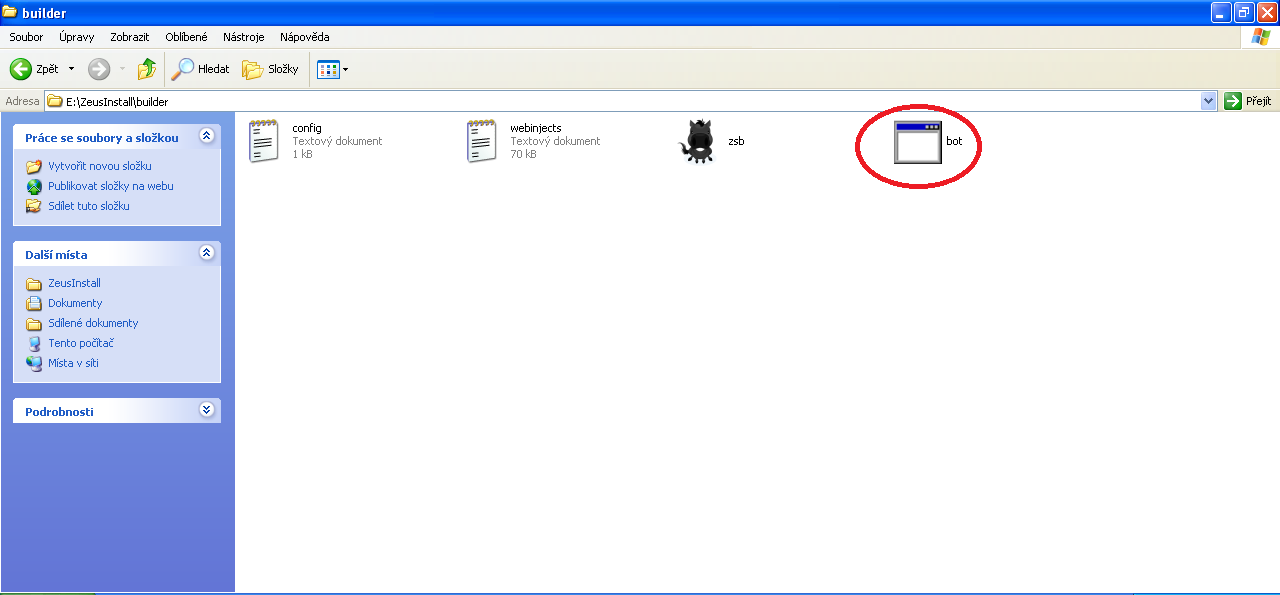

V adresáři aplikace se pak objeví nový exe soubor.

Nově vzniklý bot.exe

Nyní má útočník k dispozici soubor, který po spuštění na počítači oběti infikuje systém, na kterém se tak definitivně Zeus uhnízdí. Jak jej však dostane na počítač oběti? V podstatě má dvě možnosti. Buď využije nějaké formy sociálního inženýrství a své oběti nějak přesvědčí, aby si soubor nainstalovaly samy. K tomu většinou využije hromadně rozeslanou nevyžádanou zprávu a pak už jen ve webovém rozhraní sleduje, kolik lidí že se zase nechalo nachytat, a nebo hůře, použije další crimeware, s přiléhavým názvem blackhole. A o něm bude můj příští a závěrečný blogpost.

Slovníček pojmů:

Crimeware: škodlivý software vyvíjený specificky za účelem automatizace kybernetické kriminality

Trojský kůň (trojan): program umožňující útočníkovi získat kontrolu nad napadeným počítačem, např. získávat uložená hesla, osobní dokumenty, mazat soubory atd.

Botnet: síť počítačů infikovaných speciálním software, tato síť je centrálně řízena z jednoho centra

Bot: v kybernetické bezpečnosti obvykle jeden člen botnetu, jednotlivý boti tvoří dohromady botnet.

Řídící server botnetu: anglicky command-and-control server (C&C), je centrálním uzlem botnetu, přes který jej jeho majitel ovládá

Keylogger: software zaznamenávající stisky jednotlivých kláves, například do souboru, kde si je pak může přečíst útočník

HTML injekce: anglicky HTML Injection, vkládání vlastního obsahu do existující webové stránky, obvykle bez vědomí uživatele.

Sociální inženýrství: manipulativní techniky používané za účelem získání určité informace, či vynucení určité akce.

Pave Bašta

K čemu slouží crimeware (seriál, 1. díl)

V jednom z mých předchozích blogpostů jsem popisoval, proč má někdo zájem nečestným způsobem získávat „lajky“ pro svou facebookovou stránku. V tomto mini seriálu, bych chtěl na tento článek nepřímo navázat a opět názorně zodpovědět jiné běžné otázky uživatelů typu: proč bych měl dodržovat všechna ta otravná bezpečnostní pravidla, jak by se někdo dostal zrovna do mého počítače a proč by to dělal.“

Předně je potřeba říci, že počítačová kriminalita je dnes velmi dobře organizována. Slyšeli jste někdy pojem „crimeware“? Jedná se o softwarové nástroje, speciálně určené pro počítačové zločince, které jim usnadňují jejich útoky a umožňují jejich efektivní provádění. Autoři tohoto „speciálního“ softwaru s ním obchodují na k tomu určených fórech. Zajímavé je, že i tyto aplikace se rozdělují dle své funkce a dle toho se pak dělí také „živnost“ kriminálníků, kteří je používají.

Abych to lépe vysvětlil, jedním z nejznámějších nástrojů pro získávání přístupu do cizích počítačů pomocí zranitelností souvisejících s prohlížením webových stránek, je nástroj Blackhole. Ten umožňuje vygenerovat speciální stránku, která, pokud ji navštívíte, okamžitě začne zkoušet všechny možné zranitelnosti ve vašem počítači. Zkouší útočit na webový prohlížeč, jeho rozšíření jako je Flashplayer, ale třeba také na Acrobat Reader. Pokud tedy některá z těchto komponent není pravidelně aktualizována, je na malér zaděláno. Možná si teď říkáte, jak vás někdo naláká na nějaký pochybný web. Proto také tito kriminálníci většinou vkládají tuto svou stránku do cizích stránek s pomocí techniky rámů. Na tyto stránky předtím získali díky jinému nástroji neoprávněně přístup. Takovou stránkou může být váš oblíbený vyhledávač, e-shop, blog či jakákoliv jiná stránka. Ovšem skutečně zajímavé je, že toto propojení mohou tito útočníci také nakoupit jako službu od jiné kriminální skupiny, která se právě na získávání přístupů na cizí weby specializuje.

Takže teď tu máme dvě zajímavé oblasti pro „podnikání“ v počítačové kriminalitě. To ale není vše, existují další nástroje, které jsou zaměřeny na další využití jednou ovládnutých počítačů. Pod názvem Silence Of winLocker můžete na ruských fórech již delší dobu zakoupit nástroj pro generování policejního ransomware. Pro šíření tohoto ransomware si pak útočníci mohou pronajmout právě síť vzniklou na základě útoku pomocí Blackhole. Dalším příkladem crimeware je Zeus, známý bankovní trojan, který opět může využít Blackholem dříve ovládnuté počítače a uživatele těchto počítačů okrást o peníze, či třeba o jejich přístupové údaje k různým službám. Zeus je stále hojně používán, jak se můžete přesvědčit na této adrese.

Aktuální mapa rozmístění řídících serverů Zeusu (Zdroj:https://zeustracker.abuse.ch/)

Všimněte si prosím, že už se jedná v podstatě o malý kriminální ekosystém, provozovatel Blackhole kitu nakupuje od jiné skupiny prostor na touto skupinou ovládnutých webových stránkách, které zneužívá k napadání počítačů domácích i firemních uživatelů. Přístup do těchto počítačů, který takto získá, pak může prodat další skupině, která operuje třeba nástrojem Zeus, či jiným. A samozřejmě nesmíme zapomínat na tvůrce těchto nástrojů, tedy programátory, kteří tyto aplikace vyvíjejí a prodávají dalším skupinám. Aby to však nebylo jen teoretické povídání, slibuji, že se v dalších dvou dílech podrobněji podíváme právě na Blackhole a Zeus.

Slovníček pojmů:

Crimeware: škodlivý software vyvíjený specificky za účelem automatizace kybernetické kriminality

Zranitelnost: slabé místo zneužitelné pro narušení bezpečnosti. Může se jednat například o chybu konfigurace, či chybu v programu.

Trojský kůň (Trojan): program umožňující útočníkovi získat kontrolu nad napadeným počítačem, např. získávat uložená hesla, osobní dokumenty, mazat soubory atd.

Rámy: umožňují rozdělit stránku do dvou nebo více obdélníkových oblastí (rámů), do kterých se načítají jiné stránky

Policejní Ransomware: škodlivý software, který blokuje přístup k funkcím počítače a uživatele vydírá smyšleným obviněním (například z držení dětské pornografie, či nelegálních kopií filmů). Za odblokování počítače požaduje zaplacení údajné pokuty, ve skutečnosti však peníze putují do kapes podvodníků.

Pavel Bašta

Mailová kampaň zneužívající Českou poštu sloužila k šíření nového a velmi nebezpečného malwaru

Nový a velmi efektivní bankovní trojský kůň míří na uživatele v České republice, Portugalsku, Turecku a ve Velké Británii. Pokud jste zaznamenali e-mailovou kampaň, před kterou jsme před časem varovali na našich stránkách Aktuálně z bezpečnosti, pak Vám určitě neuniklo, že tento e-mail, který předstíral, že byl odeslán jménem České pošty, ve skutečnosti vedl ke stažení neznámého malwaru. Nyní se ukazuje, že se jedná o rozsáhlou akci, při které jsou ve čtyřech evropských zemích zneužívány etablované společnosti, jejichž jménem je šířen nový a podle bezpečnostních analytiků velmi sofistikovaný trojský kůň.

Ukazuje se, že Win32/Spy.Hesperbot je velmi silný bankovní trojský kůň s mnoha „užitečnými“ funkcemi, jako je logování zmáčknutých kláves, vytváření screenshotů a nahrávání videa. Dokáže také spustit vzdálenou proxy, vytvořit skrytý VNC server umožňující vzdáleně ovládat infikovaný počítač a další „vychytávky“. Samozřejmě, jak je u bankovních trojanů obvyklé, dokáže sledovat síťový provoz a za běhu injektovat HTML.

Cílem útočníků je získat přihlašovací údaje do bankovních účtů obětí a zároveň donutit oběti k instalaci dalšího malwaru na jejich Android, Symbian, či Blackberry telefony.

Kampaň šířící tento malware začala v České republice 8. srpna. Rozesílaná zpráva se tvářila jako služba sledování balíku poskytovaná Českou poštou. Útočníci si za tímto účelem pořídili doménu ceskaposta.net, na kterou vedl skutečný odkaz z e-mailu, ve kterém bylo samozřejmě napsáno www.ceskaposta.cz, avšak odkaz směřoval právě na doménu www.ceskaposta.net. Podle informací z blogu společnosti Eset jdou v České republice počty obětí tohoto nového trojského koně v řádu desítek. Došlo však prý k významným finančním ztrátám v souvislosti s infikováním tímto novým malwarem.

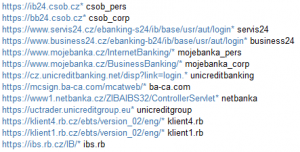

Nakonec ještě připojím tabulku se seznamem českých bank, jejichž klienti jsou zatím terčem útoku tohoto nového viru. Tento seznam byl pořízen na základě analýzy konfiguračních souborů používaných injektovacími a odposlouchávacími moduly nového malwaru.

Zdroj http://www.welivesecurity.com/2013/09/04/hesperbot-a-new-advanced-banking-trojan-in-the-wild/Uživatelům, kteří na odkaz z uvedené e-mailové zprávy reagovali, doporučujeme provést důkladnou antivirovou kontrolu a další kroky vedoucí k zabezpečení jejich bankovního konta (změny hesla, PINu) konzultovat s jejich bankovním ústavem.

Pavel Bašta

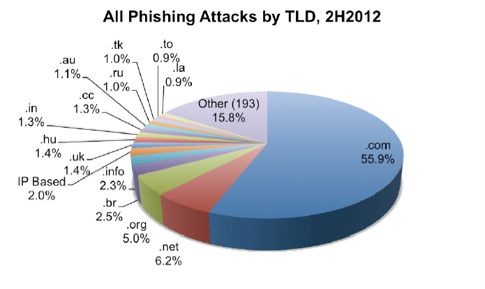

Počet phishingových útoků v doméně .CZ se opět snížil

Další zpráva sdružení APWG zabývající se phishingovými útoky přináší výsledky měření za druhé pololetí roku 2012. Vytrvalé monitorování a rychlá reakce na zjištěné phishingové útoky, jimž se věnují oba naše CSIRT týmy (národní CSIRT.CZ, interní CZ.NIC-CSIRT), zdá se odrazují útočníky od zneužívání domény .CZ čím dál více. Zatímco v předchozích dvou pololetích bylo v doméně .CZ 171 (2/2011) a 170 (1/2012) phishingových útoků, v druhém pololetí roku 2012 bylo takových útoků již pouze 135.

Nejvíce zneužívané domény prvního řádu

Došlo také k dalšímu snížení ukazatele počtu phishingových útoků na deset tisíc registrovaných doménových jmen v zóně .CZ. V současné chvíli je tento ukazatel rovný číslu jedna, což oproti minulému pololetí představuje zlepšení o jednu desetinu procenta. Opět také poklesl průměrný uptime phishingových stránek v doméně .cz, a to z předchozích 39 hodin a 41 minut na 24 hodin a 56 minut. Podle výzkumů organizací, které se boji s phishingem věnují, mají phishingové stránky největší výtěžnost během prvních 24 hodin. Tedy již se blížíme hranici, při které se útočníkům přestane phishing v naší národní doméně vyplácet. Jediný ukazatel, který se od minule zvýšil, je medián uptimu. Ten stoupl z 13 hodin a 54 minut na 15 hodin a dvě minuty. I tak si ale myslím, že jsme si celkově velice polepšili.

Na závěr bych chtěl proto touto cestou poděkovat všem administrátorům, se kterými naše týmy při řešení útoků spolupracují, za jejich příkladnou spolupráci při odstraňování phishingových stránek na jimi provozovaných serverech.

Pavel Bašta

K čemu slouží facebookový „like“ scam?

Určitě jste již někdy slyšeli o facebookové hře Farmville. Ale říká vám něco pojem Like-farming? Jedná se o sbírání „lajků“, tedy v podstatě fanoušků, pro konkrétní facebookovou stránku. Vlastně mě k sepsání tohoto blogpostu inspirovala pozvánka, kterou jsem nedávno dostal a která vedla na stránku „Tvůj Rodokmen aneb: Poznej své předky!

Snad ani netřeba zdůrazňovat, že žádný rodokmen nezískáte.

Podobných podvodných stránek vzniká na Facebooku celá řada. Jejich primárním cílem je nějakým způsobem nalákat uživatele, aby se stali fanouškem stránky a zároveň do ní pozvali své další přátele. Za tímto účelem se používají obvykle dvě taktiky: první něco slibuje (lechtivé video s celebritou, výhru iPhonu, iPadu, změnu vzhledu facebookové stránky, či třeba možnost sledovat, kdo si prohlížel váš facebookový profil), druhá je zastrašující (pokud nesouhlasíte se zpoplatněním využívání Facebooku, pak dejte like). Podobným skupinám je tedy vhodné se vyhnout. Pokud si nejste jisti, můžete využít například stránku facecrooks.com.

Cui bono? To je ta otázka, o kterou zde kráčí. Možná si říkáte, k čemu taková stránka může někomu být? Tak například často bývá podmínkou získání slíbené odměny požadavek na vyplnění nějaké ankety. Za to, že věnujete svůj čas jejímu vyplnění, však dostává zaplaceno majitel stránky, Vy se samozřejmě slíbené odměny, například ve formě růžového facebookového profilu, nedočkáte. Jiný způsob výdělku spočívá ve zobrazování reklamy fanouškům stránek nebo v přímém prodeji takto vybudované stránky dalšímu zájemci.

Poptávka po stránce s více než 50 tisíci fanoušky.

A nabídka (stránky již byly prodány).

Nejhorší možnou variantou je zneužití takovéto skupiny k šíření malware, například formou odkazu na video, které prostě musíte vidět. Samozřejmě místo videa budete vyzváni ke stažení přehrávače videa. Tento soubor však ve skutečnosti obsahuje malware, který ukradne vaše citlivá data a použije váš účet k dalšímu šíření odkazů na tento malware.

Doufám, že po přečtení tohoto krátkého článku budete při používání Facebooku zase o trochu obezřetnější a že nedáte zbytečně šanci vykukům, kteří vydělávají na lidské naivitě. Tak schválně, každý kdo dá like na tento článek, tomu se na facebookové stránce zpřístupní možnost sledovat soukromou korespondenci ostatních uživatelů.

Pavel Bašta