Před třemi týdny jsme na tomto blogu publikovali předběžné výsledky analýzy dat z honeypotu pro protokol Telnet, který jsme měli připravený v testovacím provozu. Dnes se podíváme, jak se situace změnila ve chvíli, kdy jsme tento nástroj nasadili na všechny routery Turris.

V úterý 9. 6. 2015 odpoledne proběhla aktualizace Turris OS na všech routerech na verzi 2.3 a s ní i instalace „minipotu“ pro Telnet. Ten simuluje existující službu, ale ve skutečnosti pouze zaznamenává útočníkovy pokusy o připojení.

I když je Telnet služba, která je již dlouho překonaná SSH, nemohli jsme při nasazování minipotu vyloučit, že jí bude chtít někdo legitimně použít. Z toho důvodu jsme ve výchozím stavu minipot nastavili pouze pro zachytávání adres útočníků a sběr zkoušených jmen a hesel jsme nechali dobrovolný. Přece jen zde hrozí riziko, že člověk omylem minipotu prozradí vlastní heslo, pokud by službu byl zvyklý používat.

Zároveň s aktualizací routerů jsme rozeslali informativní e-mail všem uživatelům s návodem, jak případně sběr jmen a hesel zapnout, abychom získali co nejvíce relevantních informací. Ke dni přípravy tohoto článku tak již učinilo 263 uživatelů, za což jim velice děkujeme. Díky nim se nám podařilo cca 40x zvýšit počet aktivních sond a výrazně tak zvýšit počet detekovaných útoků.

Botnet z domácích routerů

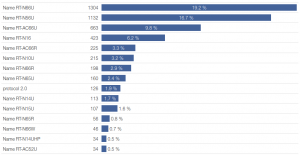

V minulém příspěvku jsem popisoval zajímavou podobnost mezi různými útočníky v tom, jaké slovníky jmen a hesel používají. Zajímavá byla zejména jedna skupina útočníků, která používá sadu řady netriviálních hesel (např. „J8UbVc5430“ či „biyshs9eq“) a v té době měla 121 unikátních IP adres. Ty navíc podle další analýzy patřily z velké části domácím routerům od firmy ASUS.

Jak tato skupinka vypadá nyní? Rozhodně se pěkně rozrostla. Je v ní aktuálně přes 7000 unikátních IP adres a zastoupení zařízení se v podstatě nezměnilo – stále jsou to z velké části domácí routery od firmy ASUS.

Zajímavá je také skutečnost, že ze všech zachycených útoků na Telnet jsou zařízení od ASUSu až na pár procent výjimek právě v této skupině útočníků.

Samozřejmě, že jsme se pokusili sehnat o tomto možném botnetu co nejvíce dalších informací. S pomocí CSIRT.CZ jsme oslovili poskytovatele v ČR v jejichž sítích se pár z napadených routerů vyskytuje a také jsme si připravili vlastní past na útočníky. Kromě zakoupení jednoho z modelů napadených routerů, který jsme vystavili na Internet a monitorujeme jeho chování, jsme také připravili dva plnohodnotné honeypoty pro Telnet, kde se snažíme útočníky zachytit. Jeden z nich je otevřený pro všechny a druhý má jako heslo nastavené jedno z těch silných zkoušených hesel.

Zatím jsme v těchto snahách uspěli jen částečně. V jednom z honeypotů se nám podařilo zachytit aktivitu dvou útočníků, kteří patří do této skupiny. Bohužel zkoušené příkazy nebyly nijak zajímavé – šlo pouze o test, zda interaktivní připojení funguje a honeypot byl pravděpodobně pouze uložen do seznamu napadnutelných adres k dalšímu využití později.

Zajímavá je také analýza dostupnosti zařízení v tomto botnetu. U velké části z nich je dostupné webové rozhraní routeru, rozhraní pro sítové tiskárny, UPnP či DNS resolver. S ohledem na to, jak funguje nastavení těchto zařízení, je pravděpodobné, že uživatelé úplně deaktivovali jejich firewall. Vzhledem k tomu, že se v takovém případě stane webové rozhraní dostupné z vnější sítě a výchozí přihlašovací údaje jsou admin/admin, je možné, že toto byl i vektor útoku. Tato zařízení obsahují ale také řadu jiných zranitelností.

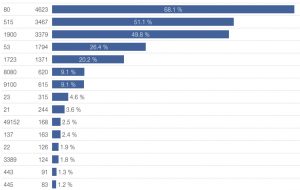

Jak je botnet velký?

Vzhledem k omezenému času a počtu sond zatím neznáme celkovou velikost botnetu, protože nás zatím všichni členové „nenavštívili“. Rychlost jakou se nám objevují nové IP adresy ve výše zmíněné skupině se ale s postupem času snižuje, a to i přesto, že počet aktivních sond se mírně zvyšuje. To můžeme využít k velmi hrubému odhadu celkového počtu zařízení v botnetu. Pokud budeme předpokládat, že trend rychlosti přibývání zaznamenaných nových IP adres v botnetu bude pokračovat i v následujících dnech, můžeme odhadnout dobu, kdy tato rychlost dosáhne nulové hodnoty. Z této hodnoty pak můžeme vypočítat celkovou velikost botnetu. Podle dat dostupných v tuto chvíli by tato hodnota vycházela na cca 12 tisíc zařízení. Tento odhad je ale zatížen značnou chybou a metoda výpočtu nepočítá s postupným růstem botnetu s tím, jak napadá další zařízení. Ve skutečnosti bude velikost botnetu spíše větší.

Situaci budeme určitě dále sledovat a budeme informovat, pokud se o tomto botnetu dozvíme více.

Turecký botnet

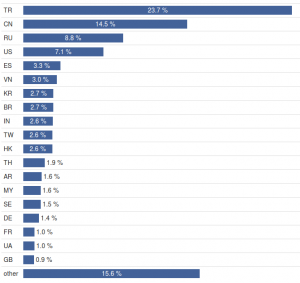

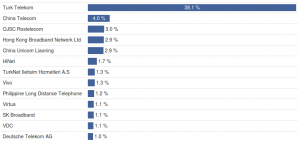

Kromě možnosti identifikovat podobné skupinky útočníků je zajímavé také sledovat celkovou situaci na poli útoků na Telnet. V následujícím obrázku je vidět, jak jsou zastoupeny jednotlivé země, ze kterých k útokům dochází.

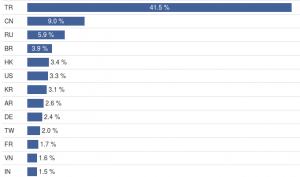

Zajímavé je vysoké zastoupení Turecka (téměř 24 %) v tomto seznamu, byť jinak to není země nijak zvlášť aktivní v síťových útocích. V analýze skupin podobně se chovajících útočníků pak nalezneme více než 80 % tureckých útočníků v jedné z nich. Jedná se o zdaleka největší skupinu s více než 12 tisíci členy, která obsahuje přes 40 % adres právě z Turecka. Navíc více než 90 % z nich patří jedinému poskytovateli, kterým je Turecký Telekom.

Lze se jen dohadovat, jak k tomuto faktu došlo. Bohužel monokultura zařízení, která je typická pro velké poskytovatele, může poskytovat prostor k jejich snadné kompromitaci ve velkém, pokud někdo objeví zneužitelnou zranitelnost. Je možné, že se tak stalo i v tomto případě.

Jak dál?

Výsledky, které prezentujeme v tomto článku, jsou založené pouze na několika málo dnech běhu našich minipotů pro Telnet. I tak věřím, že jsou zajímavé. Do budoucna budeme situaci určitě dále sledovat, hledat nové informace a snažit se výzkum dotáhnout do konce, kterým by měla být náprava situace. Ve spolupráci s CSIRT.CZ jsme již začali kromě českých ISP informovat i zahraniční partnery a těšíme se na případnou odezvu. Zejména kontakt s Tureckým Telekomem by mohl být velice zajímavý.

Na úplný závěr bych rád ještě jednou poděkoval všem našim uživatelům, kteří nám s tímto výzkumem pomáhají. A všechny, ať už Turris mají nebo ne, bych chtěl vyzvat k opatrnosti. Když nic jiného, zkuste si dnes oskenovat svou IP adresu v některém z volně dostupných port skenerů. Nemáte otevřené služby, o kterých nevíte?