V poslední době se objevily zprávy o útocích na malé domácí routery. Jedním z rozebíraných útoků bylo napadení routeru TP-LINK TD-W8901GB, které objevil pan Jakub Bouček. Tento napadený router byl poskytnut k analýze týmu CSIRT.CZ. Router měl několik známých bezpečnostních chyb a zjistili jsme, že jejich zneužití je poměrně jednoduché a umožňuje kompletní ovládnutí routeru a následné ovlivňování provozu, který přes něj prochází. Alarmující je především fakt, že podle našich předběžných měření je jen v českém internetu na 5000 podobných routerů s identickou chybou. CSIRT.CZ se proto rozhodl vydat následující návod na zabezpečení routeru.

Router TP-LINK TD-W8901GB

Router TP-LINK TD-W8901GB obsahuje, mimo jiné, zranitelnost „rom-0“. Jedná se o chybu typu nedostatečná kontrola přístupu ve webovém rozhraní pro správu routeru. Ve zkratce jde o to, že router umožňuje vyexportovat a stáhnout svojí konfiguraci v podobě binárního souboru. Součástí konfigurace jsou, mimo jiné, i přístupová hesla k webovému administračnímu rozhraní. Chyba pak spočívá v tom, že tento soubor lze stáhnout, aniž je před tím vyžadováno heslo – stačí pouze znát URL tohoto souboru. A kritická je tato chyba proto, že při výchozím nastavení routeru je možné konfiguraci stáhnout i přes WAN rozhraní, tedy z celého Internetu.

Router TP-LINK TD-W8901GB se prodával mezi lety 2008 a 2011 a v současné době již není výrobcem podporovaný a tím pádem pro něj ani nejsou vydávány bezpečností updaty. Zjistili jsme, že i nejnovější firmware, build 100820 z 20. srpna 2010, tuto chybu stále obsahuje. Ta samá chyba i situace ohledně podpory se však týká celé rodiny routerů, které vychází z operačního systému ZynOS. V ČR byly tyto routery ve své době oblíbené a v současnosti je, podle našich měření, v provozu jen v ČR na 5000 těchto zařízení, která trpí zmíněnou zranitelností.

Jakmile útočník získá přístup k webovému administračnímu rozhraní, může změnit adresy DNS resolverů a přesměrovat provoz z adres nejnavštěvovanějších serverů. Útočník tak může zkoušet napadnout koncové stanice v síti za ovládnutým routerem a má větší šanci, že zmate uživatele, když své podvodné weby vydává například za google.com, seznam.cz a další.

Webové rozhraní routeru pravděpodobně obsahuje další známé chyby, které umožňují vylákat z routeru přístupová hesla k jeho administraci složitějšími metodami. Proto CSIRT.CZ navrhuje, jako bezpečnostní opatření, úplně zakázat přístup na webovou administraci z WAN rozhraní a v ideálním případě povolit administraci jen z jedné konkrétní vnitřní IP adresy.

Návod

1. V první řadě se přihlaste do webového rozhraní routeru. Pokud neznáte heslo a nebo vám heslo heslo změnil útočník, který vás už stihl navštívit, proveďte factory reset podržením reset tlačítka na zadní straně routeru po dobu pěti sekund. Po factory resetu bude uživatelské jméno „admin“ a heslo „admin“.

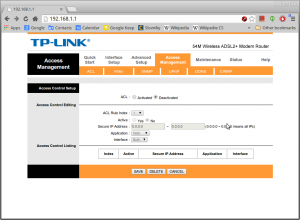

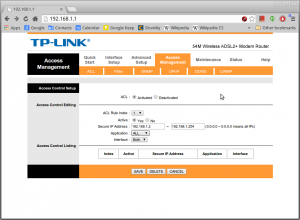

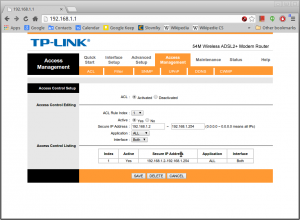

2. Přejděte do nastavení Access Management a do záložky ACL.

3. Aktivujte ACL (nastavte „ACL“ na „Activated“). Vytvořte ACL záznam s indexem 1, nastavte „Active“ na „Yes“, nastavte adresy své vnitřní sítě, případně vyberte adresu konkrétního počítače či počítačů, které mají mít přístup na administraci. (V příkladu volíme výchozí adresy 192.168.1.2 – 192.168.1.254.) Nastavte „Application“ na „ALL“ a „Intefaces“ na „Both“.

4. Nastavení uložte tlačítkem Save.

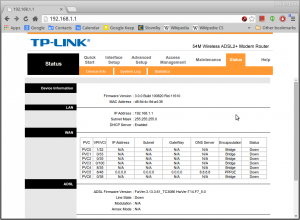

Pokud má router na WAN rozhraní veřejnou IP adresu, bylo by dobré otestovat, zda je webové rozhraní opravdu nepřístupné zvenčí, máte-li tu možnost. Na to si stačí zjistit veřejnou adresu ze Status stránky ze stavu příslušného PVC (pravděpodobně PVC5) a tuto adresu zadat v cizí síti do webového prohlížeče. Adresa má však jen omezenou životnost, takže je potřeba test provést dříve, než se adresa změní.

Dobrý den, jaký je důvod povolovat ten rozsah lokálních adres z WAN rozhraní (Both = LAN i WAN)?

Uvažuji, jestli to není zbytečná bezpečnostní díra pro nějaký útok s podvrženými odesílacími adresami paketů, byť třeba jenom v rámci providerovy neveřejné sítě, protože skrz internet by takové pakety neměly vůbec projít.

Dobrý den!

Snažil jsem se to udělat co nejjednodušší a pokrýt nejtypičtější možnost. A když někdo podvrhne příchozí packety, tak se budou odpovědi vracet do lokální sítě, takže by se neměl dostat ani přes TCP handshake.

… takže asi máte pravdu, že by to mělo být jen z LAN. Nejlépe jen z jedné IP adresy. A ta jedna IP adresa by měla být buď mimo DHCP pool a nebo by měla být přidělená konkrétní MAC adrese natrvalo.

Dobrý den,

pokud se tímto postem bude řídit běžný uživatel, pak po resetu do továrního nastavení:

1) vůbec nenastaví nové heslo, nebo

2) jej nastaví z kompromitovaného počítače, nebo

3) jej nastaví z kompromitované sítě před tím, než vynutí HTTPS.

Možná by stálo za úvahu v tomto smyslu post upravit.

Dobrý den,

používám ADSL modem EDIMAX AR-7084B. Má stejné problémy jako TP-LINK TD-W8901GB. Provedl jsem doporučenou změnu konfigurace.

Poslední dobou se nám s tou bezpečností takříkajíc roztrhl pytel. K automatickým scanům serverů z číny, ukrajiny a jiných zemí se nám najednou přidal i tým cz.nic. Nejprve nás straší s OpenDNS, poté si nás skenují na HeartBleed a nakonec si vypůjčí hesla z routerů. Co bude následovat příště? Vlastně vždyť jsem zapomněl – router co sám bude odesílat data přímo na centrálu…

Jinak gratuluji k masovému skenování v období mezi 17. a 18. květnem 2014. Nejedná se náhodou o skutkovou podstatu „Neoprávněný přístup k počítačovému systému a nosiči informací“. Dovolte mi abych citoval: !(1) Kdo překoná bezpečnostní opatření, a tím neoprávněně získá přístup k počítačovému systému nebo k jeho části, bude potrestán odnětím svobody až na jeden rok, zákazem činnosti nebo propadnutím věci nebo jiné majetkové hodnoty.“

My taky proto v hlavním běhu scanovali jen na přítomnost chyby (HTTP HEAD requestem) a vyhodnocovali jsme velikost nabídnutého souboru. Pokud velikost sedí, tak je to už dostatečná indikace, že by heslo získat šlo. Důvod, proč nedělat GET a masově nelámat hesla byl přesně ten, aby nemohlo dojít je zbytečné kontroverzi v případě takhle extrémního výkladu zákonů. A navíc by nám ta hesla k ničemu nebyla…

Z mého pohledu je to stejné, jako kdybych si vzal fotoaparát a po celém městě fotil dveřní zámky. U laboratoří cz.nic bych se pak zastavil a bumpkeyem si několik málo dveří otevřel, abych zjistil, kolik jich lze překonat. Výsledky bych si nezapomněl hodit na blog. Kdyby na mě někdo zavolal PČR bránil bych se tvrzením, že si extrémně vykládají literu zákona…. Je to podle Vás stále v pořádku?

Pane Nováku, zaznamenal jste známky činnosti lidí z CZ.NIC uvnitř vaší sítě? Pokud ano, pokračujte a klidně vyražte na PČR, pokud ne, myslím že tady pouze zbytečně vykřikujete do davu.

Ostatně pokud lidé z CZ.NICu budou podobně aktivní a budou se snažit proaktivně eliminovat bezpečnostní rizika, vždycky se najde nějaký (s prominutím) pan Novák, který bude křičet že se mu to nelíbí a když budou pánové jen pasivně čekat na incident, nejde se někdo jiný, kdo bude křičet, že nic nedělají. Myslím že byste se na věc měl dívat obecnou optikou a ne se jen starat o svůj píseček, protože pokud k něčemu dojde, o něj půjde taky…

@Jan Varta: Pokud nekoho kritizujete muzete prosim nam vsem sdelit, ktery zakon umoznuje plosne scanovani nic.cz. Pokud k nemu doslo, jak tvdi pan Novak vyse. Osobne se mi nelibi pokud by se panove z nic.cz pokouseli o ruzne scanovani soukromych zarizeni.

Opravdu se to podoba policii, ktera zacne hromadne zkouset zamcene dvere auta(bytu…), aby prisla s oduvodnenim, snazime se snizovat kriminalitu.

Takove pocinani je uz pres caru, ano pokud nekdo chce jejich router, to je jina.

Josef Novák: o akom „bezpečnostním opatření“ tu hovorime ? subor je mozne stiahnut bez akejkolvek moznosti autentizacie

taktiez ma zaujima Vas nazor na to, ked pouzivatel ponecha sluzbu s defaultnymi prihlasovacimi udajmi od vyrobcu, ktore sa daju najst na Internete. co je v tomto pripade „bezpečnostní opatření“ ? ked su verejne dostupne prihlasovacie udaje, preco by slo „Neoprávněný přístup“ ?

PS: dufam, ze dvere do CZ.NIC Labs nejdu otvorit s bumpkey

Mám router ZYXEL P661 HNU-F3.Nemohu žádnou podobnou úpravu provést,protože jsem zde nenašel žádné ACL a detailům nerozumím tolik,abych aplikoval jinde.Poraďte.Díky.

Hlasim, ze postizen je i napriklad TP link TD-8840TB

Mám tento typ modemu a projevují se mi již zde popsané problémy, dnes jsem ho nastavil podle návodu zde, co udělat více?

Dobrý den!

Pokud jde o router ZyXEL P-661HNU-F3, tak jsem se koukal do jeho manuálu a zdá se, že by tam pro větší zabezpečení stálo za to udělat/ověřit dvě věci:

1) v sekci Maintenance > Remote MGMT vypnout všechny služby z WAN a nechat z LAN/WLAN jen HTTP, HTTPS a ICMP.

2) v sekci Security > Firewall > General ověřit aktivaci firewallu a v pravidlech pak nastavit omezení z WAN na router. Bohužel, v tomto bodě se mi nepovedlo v manuálu najít jasný návod a ani si nejsem jistý, zda to v této sekci jde.

Každopádně bod (1) by měl postačit k zabezpečení routeru.

Jinak plánujeme webovou stránku, která Vám otestuje router „zvenčí“. Dám sem na ní odkaz, jakmile to bude odladěné a vyzkoušené.

Dobry den, od vcera 28/5/14 nemuzu na FB a Google – potize podobne.

Router Airlive ARM 204E.

Kromě testovací stránky by bylo dobré dat i seznam doporučenych bezpecnych routerů jestli jsou nějaké otestované.

Prominte, klavesnice po cisteni hacknuta vodou a jeste nevyschla.

Vlastnim router tp-link 340gd a na beztratovou sit tl-wr843nd tyhle dva tipy jsou take v ohrozeni utokem?ptam se mam obavy

Dobrý den!

Pane Fáro: To vypadá, že jste byl napaden. Zkuste se schválně podívat na router, zda tam máte nastavené DNS servery ručně a co jsou zač? Budou tam IP adresy a o nich můžete snadno zjistit v čí jsou síti tak, že je zadáte do whois, např. tady: http://www.whatismyip.com/ip-whois-lookup/ .

Pokud zjistíte, že servery nejsou nic rozumného (například IP adresy v síti Vašeho ISP a nebo to nejsou servery, které tam explicitně chcete mít, tak to tam nastavil s největší pravděpodobností hacker. Změňte to buď na servery vašeho ISP, nebo dejte volbu autokonfigurace a nebo nastavte například veřejné resolvery Googlu: 8.8.8.8 a 8.8.4.4 . Následně router zabezpečte podle našeho návodu.

Ad Šarik: Souhlasím. Plánujeme to ostestovat v našem Katalogu Routerů, ale upřímně je to hrozně moc práce a nemáme všechen HW k dispozici. Osobně si myslím, že v současnosti prodávané routery tím snad už netrpí, ledaže mají z výroby nějaký starý firmware, ale pro podporované modely, co jsem viděl, už mají snad všichni výrobci opatchované firmwary. Rád se nechám poučit o opaku.

Ad Seven: Nevím, na čistě Wireless AP/routerech jsem to nezkoušel. Zkuste to. Zadejte si do prohlížeče http:///rom-0 . Pokud to stáhne 16kB velký soubor, tak jste ohrožen. (Pozor na to, abyste nebyl vedle v jiném tabu přihlášen a neměl tak false positive.)

Zdravím,

upozorňuji, že zranitelnost rom-0 se projevuje i u podobného routeru TP-LINK TD-W8961NB, kdy při zadání adresy http://192.168.1.1/rom-0 se mi podaří soubor stáhnout. Předpokládám, že z vnější IP adresy by šlo soubor stáhnout také, to jsem ovšem netestoval, jelikož mám na routeru nastaveno forwardování portu 80.

Po provedení testu routeru se mi objeví – ajax error . Je to vada? Jak to opravit? Díky

Po provedení testu routeru se mi objeví – ajax error . Je to vada? Co to je? Dík za odpověď

Dobrý den,

po kontrole routru se zobrazil výsledek-AJAX error.

Co to prosím znamená?

Děkuji za odpověď. Pavel Sikora tel. 604784866

Dobrý den, co tedy znamená to hlášení AJAX error?

Dobrý den,

po kontrole routru se zobrazil výsledek-AJAX error.

Co to prosím znamená?

Děkuji za odpověď. Pavel Sikora

Dobrý den,

po kontrole routru se zobrazil výsledek-AJAX error.

Co to prosím znamená?

Děkuji za odpověď. Pavel

Jsem to pretizili :-)

Test chyby rom-0

Omlouváme se, takovýto zájem jsme nečekali a naše servery ho nejsou schopny obsloužit. Vraťte se prosím zítra

. Více informací o této chybě a jak se bránit najdete na našem blogu.

peníze pod zhlavec a je po problémech…

Dobrý den,

po kontrole routru se zobrazil výsledek-AJAX error.

Co to prosím znamená?

Děkuji za odpověď.

Právě při testu se mě přihodila stejná věc jako panu Zdenkovi, tedy výsledek testu byl:AJAX error. Také prosím o odpověď.Předem moc děkuji.

Omlouvám se. Jsem laik a není mi jasné, jak se dostanu do WiFi sítě, resp na adresu 168.192.1.1 aniž bych se nejprve přihlásil do dané WiFi sítě.

Můj zavirovaný modem je v koši a mám už nový tak doufám že mělo vydrží :-)

Dobrý den, jak je na tom router Comtrend VR 3026e Multi-DSL? Je také ohrožený? Používám připojení přes pevnou linku O2 a mám pevnou IP adresu.

Dobrý den!

K výsledku AJAX error: To byl jeden ze symptomů přetížení. Znamená to, že test neproběhl správně resp. že se nepovedlo načíst výsledek do vypršení timeoutu.

Opravili jsme to, takže teď to bude říkat smysluplnější chybu: „Chyba: Omlouváme se, ale test z nějakého důvodu neproběhl. Chvíli počkejte a pak to zkuste znovu.“

Krom toho jsme navýšili limity a zoptimalizovali message queue přes kterou se předávají requesty z webu do testovací aplikace a budeme to dál sledovat.

Za výpadek testu se omlouvám(e).

Honzo: Teď si nejsem jistý, na co se ptáte… Pokud na mechanismus útoku, jak se hacker dostane na router aniž se přihlásí do WiFi sítě, tak odpověď je, že oni jdou zvenčí a proto se přihlašovat nemusí. Pokud Vám jde o IP adresu z návodu, tak v první řadě to je adresa, která je jen příklad a pochopitelně můžete mít nastavenou nějakou jinou. Přirozeně byste se na to rozhraní měl dostat až po přihlášení do WiFi sítě. A pokud Vám to z nějakého důvodu nejde, například v důsledku factory-resetu zařízení, použijte drátový ethernet – ten příhlášení nevyžaduje.

Lenko: Comtrend VR-3026e jsme testovali a zdá se, že ten tímto problémem netrpí. Navíc, pokud vím, tak O2 tyto modemy aktivně podporuje a vzdáleně je updatuje. Takže snad se nemusíte bát.

Pěkný den!

Je úterý 17.6.2014, 05:15 hod. a hlášku „AJAX error“ to píše stále. A nepřipadá mi, že takhle po ránu by měla být testovací aplikace přetížena. Tak nevím… Vráťa z Hradce

modem zyxel od t-moblie v poho ale co TP-LINK TL-WR841N zatim jsem ho netestoval nemate k nemu podrobnosti? dik za info

stále AJAX……………

AJAX error by mohl znamenat i to, že zařízení není možné vystopovat – má zapnutou ochranu – např. Denial of service , takže uživatel může být v klidu :-)

už funguje :-)

Adresa pravděpodobně není napadnutelná – díky :-)

Stále ještě Ajax-Error, co s tím? Je úterý, 17.6., 6.58 h

TP-LINK WR841N .Co tento router? Je ohrožen? Skrz testovací stránku mám vždy :TEST Z NĚJAKÉHO DŮVODU NEJDE PROVÉST.

děkuji za případnou odpověď.Na WAN portu nemám veřejnou IP. Veřejnou IP má můj provider.

Dobrý den. Používám router TP-LINK TL-WN422G model DI-524 koupený v listopadu 2011. Je ohrožen? Test nejde z nějakého důvodu provést. Děkuji za odpověď.

Prosím ještě o otestování routeru D-Link DI-524. Zakoupen byl v srpnu 2008. Jeho IP neodpovídá vámi přednastavenému IP pro Test. Test nejde z nějakého důvodu provést. Prosím o odpověď.

Dobrý den!

Máte pravdu, ráno tam byly ještě potíže s testovacím backendem. Mezi pátou a sedmou to vracelo samé chyby (a navíc stále ty nic-neříkající). Správně by to mělo říct buď že „Adresa pravděpodobně není napanutelná“ a nebo „Adresa je nejspíše napadnutelná“. Cokoliv jiného znamená, že se to nepovedlo určit.

Pokud to i dnes (když to už přetížené není) vrací „AJAX error“, tak je možné, že máte v cache prohlížeče ještě verzi stránky ze včerejška. Je to sice nepravděpodobná možnost, ale v tomto případě to, prosím, zkuste znovu a ještě, než spustíte test, klikněte na „obnovit“ ve Vašem prohlížeči.

Pokud to dnes, i když už to není přetížené, dává opakovaně „Chyba: Omlouváme se, ale test z nějakého důvodu neproběhl. Chvíli počkejte a pak to zkuste znovu.“, tak to může být problém s podporou AJAXu prohlížečem. Pokud se to někomu dnes opakovaně stalo, můžete mi prosím, říct verzi svého prohlížeče?

Věro: Pokud IP adresa routeru neodpovídá adrese přednastavené ve stránce pro test, tak za to může pravděpodobně vícenásobný NAT. Jen pro jistotu: Router mívá dvě adresy. Jednu ve vnitřní síti, která má podobný začátek, jako adresa vašeho počítače a navíc spadá do bloků vyhrazených adres pro privátní užití (podle RFC1918), např. 192.168.x.y a pod. Na tyto adresy se zvenčí nedá připojit a nelze je testovat. Můžete to však udělat sama ručně z webového prohlížeče. Pak má router vnější adresu na WAN rozhraní. Ta bývá veřejná (tzn. nebývá z rozsahů 192.168.0.0/16, 10.0.0.0/8 a 172.16.0.0/12) a na ní se v principu dá připojit zvenčí, takže to je to, co se snažíme testovat. Nicméně, existuje spousta rozsáhlých výjímek. Někteří poskytovatelé dělají sami NAT a router tak má zvenčí i zevnitř privátní adresu a otestovat naší aplikací ho nelze (a stejně tak se na takový router budou těžko dostávat hackeři se zlými úmysly).

Dobrý den

za modemem od UPC mam router Asus WL-520GU

z IE nešel Váš test provézt ( verze 11.0.9600.17126 (aktualizace KB2957689)) – testovano na 2 pc

z Chrome proběhl bez problémů a výsledek je OK

taktéž test na vnitřní IP routeru hlásí neexistující soubor.

Dobrý den Jaroslave!

Mockrát děkuji za hlášení verze IE. Vypadá to, že mi AJAX kód opravdu nefungoval v IE se zaplým „Protected mode“, protože pak XMLHttpRequest provede opravdický HTTP request jen jednou a následně vrací už jen výledky z cache. Při testování se na to nepřišlo, protože to závisí na tom, aby se odpověď nevrátila už s prvním AJAX requestem a zároveň aby měl člověk zaplý protected mode.

Ještě jednou díky!

TP-LINK nikdy nebyl router, není a nikdy nebude. Tak to je.

Jarda nikdy nebyl soudný, není a nikdy nebude. Tak to je.

Dobrý den,

jaké máte zkušenosti a poznatky s modemy značky „3com“, které jsou dnes

pod značkou „HP“? Děkuji.

Prosím vás, nerozumím bodu tři. Jakou IP adresu mám zadat do těch dvou kolonek? :( Jak ji zjistím? Děkuji

Kolegyně měla již podruhé napadený router

TP-LINK TL-SF1005D. Radši jsme to vyřešili výměnou za

Zyxel. Jinak jsou blokovány pouze porty webového prohlížeče,

protože na vzdálenou plochu do práce ji to fungovalo.

dobrý den,

Mám router TL-WR 741ND ver 2.4, Vás test proběhl dobře.

Před pár dny se nám několikrát objevila hláška, že máme provést aktualizaci Abdobe. kterou jsme provedli. Nevím jestli se jednalo o norm. záležitost nebo o útok. Jsem laik. Můžete poradit? Dá se spolehnout na dobrý výsledek testu? děkuji

Také mi přišla hláška, že máme provést aktualizaci Abdobe flash player (snad), kterou jsem provedl (jen jednou, když jsem ještě o napadení nevěděl). Teď jsem si udělal test – přišlo mi, že „Adresa pravděpodobně není napadnutelná“.

Dobrý den!

Pavle, pokud jde o 3COM/HP, tak zkušenosti nemáme, aspoň já osobně, žádné, ale mezi boxy, o kterých se ví, že jsou napadnutelné touto chybou, se nevyskytly. Aspoň já o tom nevím.

Evo, jde o to, že z nějaké adresy byste měla přístup na webové rozhraní routeru zachovat, abyste ho mohla nadále administrovat. Takže se jedná o adresu, kterou máte přidělenou na počítači, odkud se na router připojujete. Tuto adresu zjistíte ve Windows buď v nastavení sítě a nebo příkazem „winipcfg“ v příkazové řádce.

Vlado, test je pouze orientační. Pro jistotu bystě měl ještě router otestovat ručně. Jak, je popsáno v mém blogpostu zde: http://blog.nic.cz/2014/06/12/otestujte-svuj-router-na-zranitelnost-rom-0/

Pochopitelně k aktualizacím Flashe dochází i normálně. V tom je záludnost tohoto napadení, že to často nepozná ani pozorný uživatel. Pokud zároveň používáte antivir a máte jej aktualizovaný a pokud nic nehlásil, tak to byla snad legální aktualizace a né podvod. Nicméně na závěr Vás nepotěším: Pokud chcete mít jistotu, budete si na to buď muset pozvat odborníka a nebo si o bezpečnosti, antivirech i o tomto útoku přečíst mnohem víc z různých (internetových) zdrojů, věnovat tomu čas a znanalyzovat to sám.

Dobrý den.

Záležitost s flash playerem se mi nedávno naskytla v PC. Vyskakovací okno mě nutilo pořád aktualizovat FP a když jsem ho zavřel objevilo se zase. Nevěnoval jsem tomu pozornost, až do přečtení článku na seznam.cz Velice by mě zajímlo, jak se virus projevuje v pc jak ho odstranit popřípadě čím. Myslím konkrétně z PC.

Router mám TP-Link TLWR34OG. Dělal jsem na něj test a vyšel tak, že router by měl být nenapadnutelný.

Odpověď prosím zašlete do mailu.

Děkuji

Mám TL-WR741ND. Včera jednoznačně po požadavku na zobrazení stránek Seznamu se místo nich zobrazila stránka na aktualizaci Flash playeru. To jsem nepotvrdil a šel dle návodu na stránku rom-o. Dostal jsem výsledek, že router je pravděpodobně bezpečný. Pak jsem se zkusil připojit na router pomocí mého jména a hesla, což se nepodařilo. Provedl jsem tovární reset, ale přesto jsem se přes admin, admin do routeru nedostal. Tak jsem dále nic nezkoušel a vyměnil jsem router za svůj starý, drátový, ale také od TP-link. Teď testuji počítač na viry a malware, (programy zdarma), ale zatím jsem nic nenašel. Mám raději koupit nový router a jaký by byl nejvhodnější ?