Poslední statistky z našeho honeynetu jsme zveřejnili počátkem listopadu, takže je opět vhodný čas se podívat, co se v uplynulých měsících dělo.

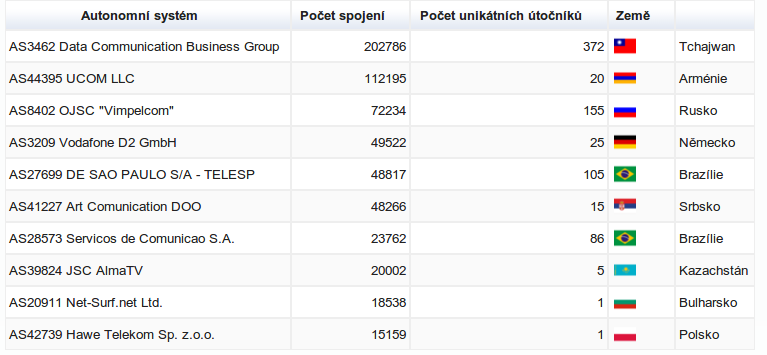

Nejvýrazněji se na statistikách podepsal autonomní systém AS3462 z Tchaj-wanu s počtem 372 unikátních IP adres. Opakuje se tak situace z minulého období. Počítače z tohoto rozsahu šířily 100 různých variant malware, z toho dvě se dostaly do TOP 10 za poslední sledované období (viz první a druhý malware na VirusTotal); jedna z těchto dvou byla šířena z jediné IP adresy. Tento AS sám o sobě zajistil Tchaj-wanu první příčku ve srovnání s ostatními státy světa.

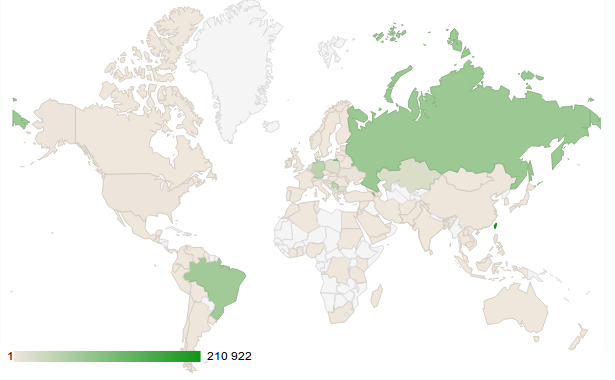

Při pohledu na mapu světa jsou opět nejvýrazněji vidět Rusko a Brazílie. Oba státy vynesly na vysoké příčky stejné AS, jako v minulém období – ruský AS8402 a brazilský AS27699. Překonává je jen zmiňovaný Tchaj-wan a tentokrát i Arménie, která šířila tuto variantu viru Conficker. Menší množství útoků na nás směřovalo také z Německa a Srbska.

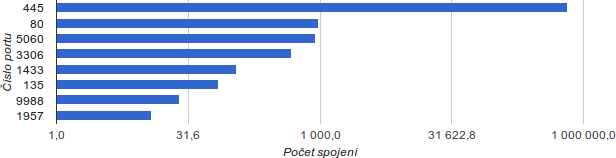

Nejčastěji se útočníci připojovali na port 445 (SMB protokol), řádově méně pokusů bylo dále na porty 80 (HTTP), 5060 (SIP), 3306 (databáze MySQL) a 1433 (Microsoft SQL Server).

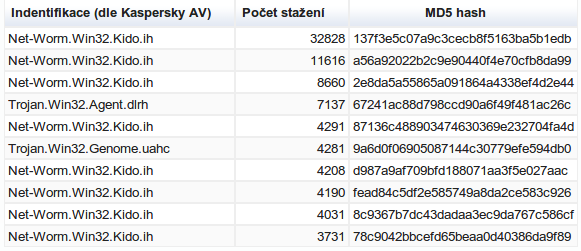

Nejčastěji nahrávaný malware tvořily různé varianty Confickeru. Většinou platí, že jeden typ šíří téměř výhradně jeden autonomní systém.

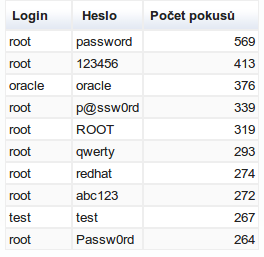

Na konec ještě přehled nejčastějších kombinací přihlašovacích údajů na službu SSH. Proti minulému období se nově v TOP 10 objevila kombinace test-test a root-redhat.

Jiří Machálek